Installazione e utilizzo di OpenVAS

Oggi vedremo una grande utility che possiamo utilizzare per eseguire analisi di sicurezza sulla nostra infrastruttura, Che meno di tanto in tanto per sapere quante vulnerabilità abbiamo per essere un po' più sicuri di fronte a un attacco di virus, Trojan o Ramon ware in servizio. In questo documento installeremo OpenVAS 9 su una macchina Debian 9 Stretch e esamineremo un uso di base per ottenere un report, in un futuro documento lo integreremo con… Nagios!

Iniziamo installando e scaricando i prerequisiti oltre ai sorgenti OpenVAS 9 e qualche extra:

[Codice sorgente]apt-get&Registro delle emissioni;install -y build-essential cmake bison flex libpcap-dev pkg-config libglib2.0-dev libgpgme11-dev uuid-dev sqlfairy xmltoman doxygen libssh-dev libksba-dev libldap2-dev libsqlite3-dev libmicrohttpd-dev libxml2-dev libxslt1-dev xsltproc clang rsync rpm nsis alien sqlite3 libhiredis-dev libgcrypt11-dev libgnutls28-dev redis-server texlive-latex-base texlive-latex-recommended linux-headers-$(uname -r) Pitone Pitone-pip MINGW-W64&Registro delle emissioni;heimdal-multidev libpopt-dev libglib2.0-dev&Registro delle emissioni;gnutls-bin certbot nmap ufw[/Codice sorgente]

[Codice sorgente]

WGET HTTP://wald.intevation.org/frs/download.php/2420/openvas-libraries-9.0.1.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2423/openvas-scanner-5.1.1.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2448/openvas-manager-7.0.2.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2429/greenbone-security-assistant-7.0.2.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2397/openvas-cli-1.4.5.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2377/openvas-smb-1.0.2.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2401/ospd-1.2.0.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2405/ospd-debsecan-1.2b1.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2218/ospd-nmap-1.0b1.tar.gz

[/Codice sorgente]

Los descomprimimos con:

[Codice sorgente]poiché io in $(ls *.tar.gz); do tar zxf $i; fatto[/Codice sorgente]

Los compilamos y los instalamos:

[Codice sorgente]CD openvas-libraries-9.0.1

cmake . && fare && fare doc && fare installare

CD.. /openvas-manager-7.0.2

cmake . && fare && fare doc && fare installare

CD.. /openvas-scanner-5.1.1

cmake . && fare && fare doc && fare installare

CD.. /openvas-cli-1.4.5

cmake . && fare && fare doc && fare installare

CD.. /reenbone-assistant-security-7.0.2

cmake . && fare && fare doc && fare installare

CD.. /ospd-1.2.0

Compilazione setup.py Python && Installazione di Python setup.py

CD.. /ospd-debsecan-1.2b1

Compilazione setup.py Python && Installazione di Python setup.py

CD.. /ospd-nmap-1.0b1

Compilazione setup.py Python && Installazione di Python setup.py[/Codice sorgente]

Editamos '/etc/redis/redis.conf’ para integrar Redis con OpenVAS, Modificamos El Puerto a 0 y descomentamos el fichero para Unix socket & sus permisos, quedando así:

[Codice sorgente]porto 0

unixsocket /tmp/redis.sock

UnixSocketPerm 700[/Codice sorgente]

Riavviamo il servizio Redis per ricaricare la configurazione:

[Codice sorgente]Riavvio del server Redis del servizio[/Codice sorgente]

Creiamo un collegamento simbolico per OpenVAS per utilizzare il socket Redis, confermiamo che le librerie precedentemente compilate sono state caricate correttamente e avviamo il demone OpenVAS:

[Codice sorgente]ln -s /tmp/systemd-private-*-redis-server.service-*/tmp/redis.sock /tmp/redis.sock

ldconfig

Openvassd[/Codice sorgente]

È ora di aggiornare i database e ricreare la cache:

[Codice sorgente]greenbone-nvt-sync

greenbone-scapdata-sync

greenbone-certdata-sync

Openvasmd –progresso –Ricostruire[/Codice sorgente]

Continuiamo a creare il certificato autofirmato per l'utilizzo di https:

[Codice sorgente]openvas-manage-certs -a[/Codice sorgente]

Avviamo lo Scanner seguito da OpenVAS Manager e Greenbone Security Assistant con:

[Codice sorgente]Openvassd

Openvasmd

GSAD[/Codice sorgente]

Creiamo un utente amministratore

[Codice sorgente]Openvasmd –create-user=amministratore –role=Amministratore[/Codice sorgente]

Creiamo un file che ci permetterà di aggiornare i database in modo programmato 'vim/usr/local/sbin/openvas-db-update’ e aggiungiamo:

[Codice sorgente]#!/bin/bash

echo "Updating OpenVAS Databases"

greenbone-nvt-sync

greenbone-scapdata-sync

greenbone-certdata-sync[/Codice sorgente]

Lo rendiamo eseguibile con 'chmod +x /usr/local/sbin/openvas-db-update', e lo programmiamo in cron in modo che funzioni quotidianamente a 0h con:

[Codice sorgente]

crontab -e

0 0 * * * /usr/local/sbin/openvas-db-update[/Codice sorgente]

Creiamo il servizio OpenVAS Manager con 'vim /etc/systemd/system/openvas-manager.service’

[Codice sorgente]

[Unità]

Description=Apri il demone del gestore del sistema di valutazione della vulnerabilità

Documentazione=uomo:Openvasmd(8) Protocollo HTTP://www.openvas.org/

Vuole=openvas-scanner.service

[Servizio]

Tipo=biforcazione

PIDFile=/usr/local/var/run/openvasmd.pid

ExecStart=/usr/local/sbin/openvasmd –database=/usr/local/var/lib/openvas/mgr/tasks.db

ExecReload=/bin/kill -HUP $MAINPID

# Termina il processo principale con SIGTERM e dopo TimeoutStopSec (Il valore predefinito è 1m30) uccidi i processi rimanenti con SIGKILL

KillMode=misto

[Installare]

WantedBy=multi-utente.target[/Codice sorgente]

Lo hacemos ejecutable: chmod +x /etc/systemd/system/openvas-manager.service Creamos el servicio OpenVAS Scanner con: 'vim /etc/systemd/system/openvas-scanner.service’

[Codice sorgente]

[Unità]

Description=Apri il demone del gestore del sistema di valutazione della vulnerabilità

Documentazione=uomo:Openvasmd(8) Protocollo HTTP://www.openvas.org/

Vuole=openvas-scanner.service

[Servizio]

Tipo=biforcazione

PIDFile=/usr/local/var/run/openvasmd.pid

ExecStart=/usr/local/sbin/openvasmd –database=/usr/local/var/lib/openvas/mgr/tasks.db

ExecReload=/bin/kill -HUP $MAINPID

# Termina il processo principale con SIGTERM e dopo TimeoutStopSec (Il valore predefinito è 1m30) uccidi i processi rimanenti con SIGKILL

KillMode=misto

[Installare]

WantedBy=multi-utente.target

[/Codice sorgente]

Lo hacemos ejecutable:

[Codice sorgente]chmod +x /etc/systemd/system/openvas-scanner.service[/Codice sorgente]

Creamos el servicio Greenbone Security Assistant con: 'vim /etc/systemd/system/greenbone-security-assistant.service’

[Codice sorgente]

[Unità]

Description=Assistente di Sicurezza Greenbone

Documentazione=uomo:GSAD(8) Protocollo HTTP://www.openvas.org/

Vuole=openvas-manager.service

[Servizio]

Tipo=semplice

PIDFile=/usr/local/var/run/gsad.pid

ExecStart=/usr/local/sbin/gsad –primo piano

[Installare]

WantedBy=multi-utente.target[/Codice sorgente]

Lo hacemos ejecutable:

[Codice sorgente]chmod +x /etc/systemd/system/greenbone-security-assistant.service[/Codice sorgente]

Non male, Ahora podemos probar la instalación si es correcta mediante un script que bajamos e ejecutamos:

[Codice sorgente]CD~

wget –Certificato di non controllo https://svn.wald.intevation.org/svn/openvas/trunk/tools/openvas-check-setup

chmod +x openvas-check-setup

./openvas-check-setup –v9[/Codice sorgente]

Se tutto è andato bene, Ora possiamo impostare i servizi in modo che si avviino automaticamente con il sistema:

[Codice sorgente]systemctl abilita openvas-manager.service

systemctl abilita openvas-scanner.service

systemctl abilita greenbone-security-assistant.service[/Codice sorgente]

Modifichiamo /etc/systemd/system/redis.service, dobbiamo modificare il valore 'PrivateTmp=no’ e sotto 'ReadWriteDirectories=-/var/run/redis’ aggiungiamo 'ReadWriteDirectories=-/tmp'.

Creiamo questo file: 'vim /radice/arranca_openvasmd.sh’ e renderlo eseguibile con il seguente contenuto:

[Codice sorgente]#!/bin/bash

/usr/local/sbin/openvasmd -a 127.0.0.1 -p 9391[/Codice sorgente]

E finiamo mettendolo nel cron in modo che quando si avvia il sistema lo esegua, con 'crontab -e', Aggiungere:

[Codice sorgente]@reboot /root/arranca_openvasmd.sh[/Codice sorgente]

Saremo finalmente in grado di aprire un browser contro l'indirizzo IP della macchina https://Aperto, Ci convalideremo con l'utente che abbiamo creato nei passaggi precedenti!

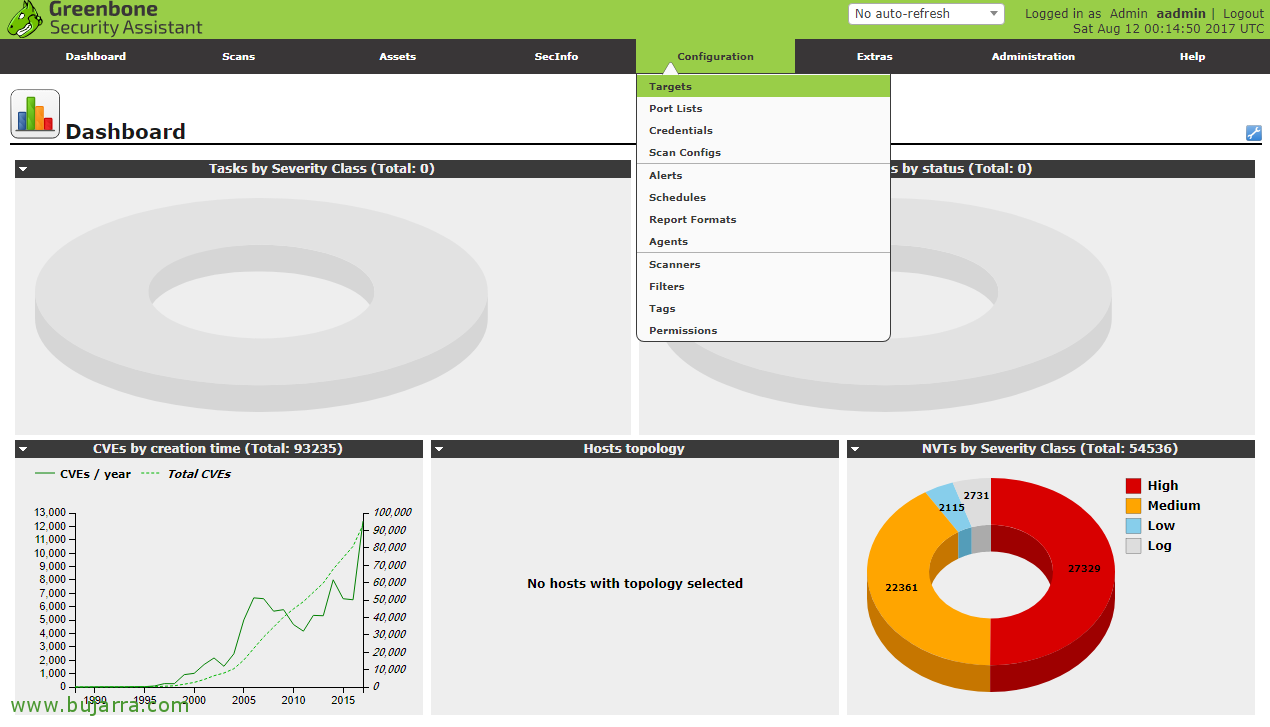

Dopo aver effettuato l'accesso vedremo un pannello vuoto, poiché non abbiamo ancora attività di analisi, vediamo invece i risultati del DB con le vulnerabilità che abbiamo. La prima cosa sarà registrare le macchine che scansioneremo. “Configurazione” > “Obiettivi”.

Per creare un Target, Dobbiamo fare clic sull'icona della stella,

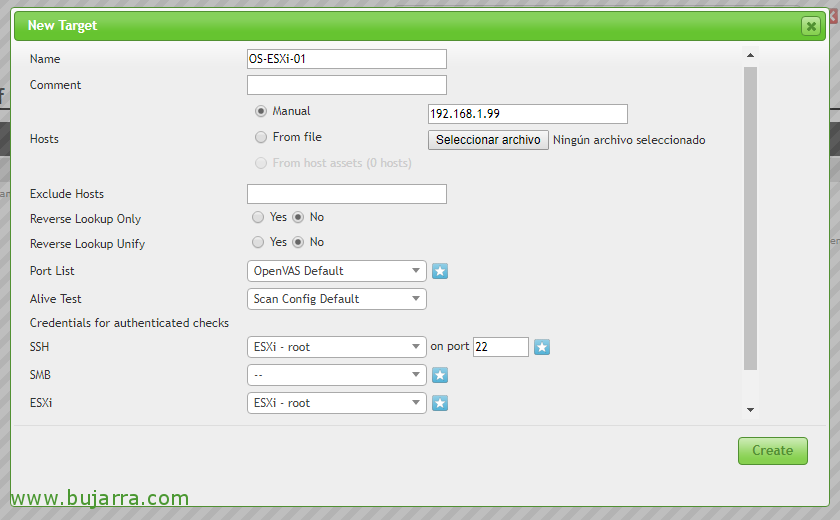

Possiamo aggiungere diverse destinazioni, ben intervalli IP, Singoli team, Definire diversi intervalli di porte o metodi di rilevamento, anche se vogliamo effettuare le verifiche con le credenziali per l'accesso tramite SSH, SMB, ESXi o SNMP. Bene, In questo caso analizzerò solo un pezzo di attrezzatura, è un host VMware ESXi, Versione 6 Aggiornare 3, indichiamo l'indirizzo IP & Clicca su “Creare”,

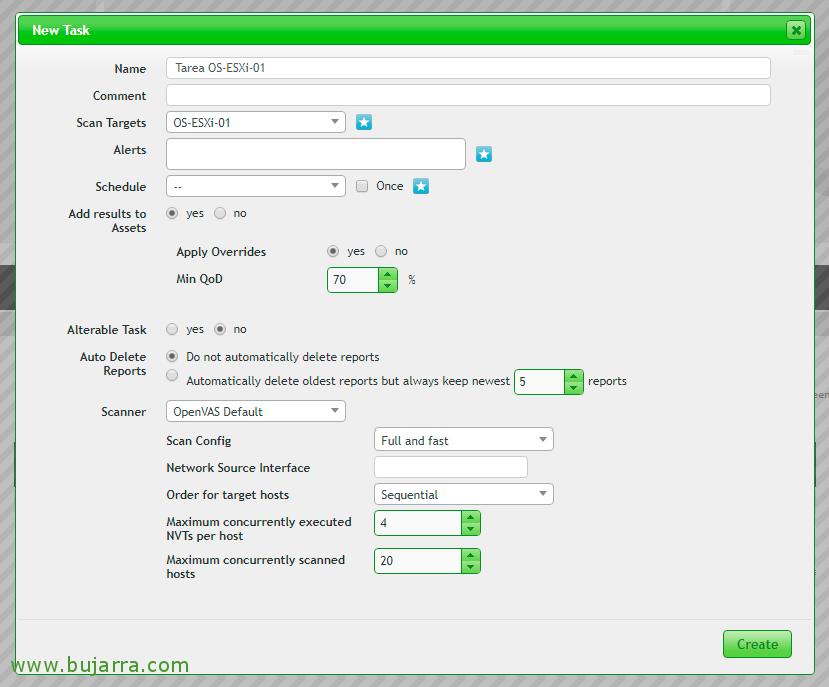

Una volta definito il Target, quello che faremo è creare il Task per eseguirlo, Stiamo per “Scansioni” > “Attività”,

E clicca di nuovo sulla Stella per creare un nuovo Task con “Nuova attività”,

Diamo un nome all'attività, aggiungiamo il Target che vogliamo analizzare e modifichiamo i parametri a piacimento per eseguire i test più o meno approfonditi, and so on… “Creare” per creare l'attività.

Vedremo l'attività creata, se vogliamo eseguirlo ora faremo clic sull'icona verde Riproduci!

… E niente, Aspettiamo che esegua tutti i test che abbiamo indicato su questa macchina…

Al termine dell'attività di analisi, possiamo cliccare sulla data del Report per visualizzare i possibili rischi che la macchina presenta,

E ci mostrerà le vulnerabilità rilevate, Saremo in grado di analizzare il problema e la sua possibile soluzione per correggerlo ed evitare di compromettere le informazioni e il servizio della macchina.

Come puoi immaginare, Lo strumento ci offre più possibilità, Sfoglia e prova diversi tipi di scansioni. Ti consiglio di creare attività individuali o generiche con tutti i tuoi team che aggiungono intervalli IP, non solo per far risaltare i colori e ottenere il nostro agire insieme con la correzione delle falle di sicurezza, se non perché ne avrai bisogno per un prossimo articolo a venire…