Citrix ShareFile 与 Active Directory 的集成

我们将能够将 Citrix ShareFile Enterprise 帐户与我们的 Active Directory 用户集成,以允许单点登录并使用用户的 DA 凭据验证其登录, 因此,显然我们亲爱的用户不必记住两个不同的密码!

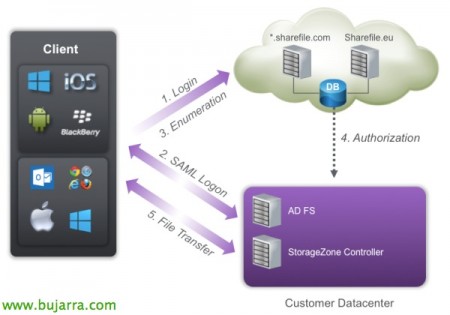

在此图像中,我们可以看到将客户端连接到 ShareFile 环境的过程是怎样的, 在 Citrix 服务器上请求登录并重定向到我们的数据中心, 身份验证后,我们将能够针对 Citrix 服务器或我们数据中心的服务器(如果您已部署)传输文件 以前 StorageZone 控制器.

由于 ShareFile 使用 SAML (安全断言标记语言) 对于 SSO, 我们将配置 ShareFile 以与我们的 Microsoft Active Directory 联合身份验证服务通信 (ADFS) 提供此单点登录访问权限. 以及在 ShareFile 门户中验证的用户, 用户登录请求将被安全地重定向到 AD.

ShareFile 中的用户帐户需要电子邮件格式的名称 ID, 我们必须将正确的电子邮件地址配置为 UPN (用户主体名称) 或者 'Email address' 属性’ 的用户.

我们需要在公共域中创建一个 A 记录 (adfs.domain.eso) 我们将重定向到此 ADFS 服务器 (我们可以在 DMZ 中使用代理来进一步保护访问). 我们还需要在站点的服务器上安装一个证书, 如果子域没有出现在证书中,我们可能会遇到 Wilcards 的问题.

首先,在我们的网络上部署 Federation Services 服务器, 使用“添加角色和功能向导”添加’ > 'AD FS’ > “联合身份验证服务”.

安装后,打开 AD FS 控制台并选择 “配置 AD FS 联合服务器向导”,

由于第一个联合服务器是我们将选择的第一个 “创建新的联合身份验证服务”,

我们将能够创建一个独立的服务器或联合服务器场,这将使我们能够在此关键服务中获得高可用性.

选择联合身份验证服务的名称以及我们将用于加密流量的 SSL 证书,

我们将选择将用于 ADFS 的服务帐户,

点击 “以后” 在这第一台服务器上应用设置,

… 我们等待设置被应用…

准备, 应用设置后, “关闭”.

我们需要在 AD FS 系统中为用户信任创建规则, 因为 “信任关系” > “可信用户真实” > “添加可信用户真实性…”

将打开一个配置向导, “启动”,

选择 “手动输入有关信赖方的数据”,

在显示名称中, 我们将 ShareFile 站点标识为参考,例如, “以后”,

选择 “AD FS 配置文件” 因为它使用 SAML 协议 2.0, “以后”,

我们不选择任何证书进行令牌加密, “以后”,

在 ShareFile 管理面板中, 在 “配置单点登录” 我们将不得不复制 Assertion Consumer Service 的 URL (ACS 公司), 然后我们将返回此 管理控制台以启用 SSO / SAML.

继续使用 Truthfulness Wizard, 我们必须标记 “启用 SAML 协议支持 2.0 Web SSO” 和 SAML SSO 服务 URL 2.0 我们将粘贴在上一步中复制的 URL.

我们通过在 Sharefile 站点中添加 ID 字符串来筛选仅来自 ShareFile 门户的信赖方, 格式: 'dominio.sharefile.com’ & “加” & “以后”,

马克 “允许所有用户访问此受信任用户” & “以后”,

我们检查此摘要中的所有内容是否正确 & “以后” 应用设置.

点击 “在向导关闭时,打开此信赖方真实性的 Edit Notification Rules (编辑通知规则) 对话框”

我们必须向 AD FS 指示我们将呈现什么类型的增长, 点击 “添加规则…”

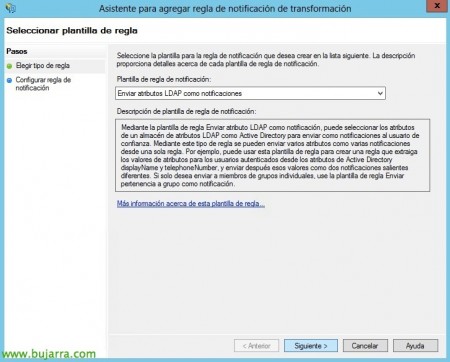

我们选择模板 “将 LDAP 属性作为通知发送” & “以后”,

我们为通知规则命名, 选择属性存储作为 'Active Directory', 选择 LDAP 'E-Mail-Addresses' 属性’ 在通知类型下,我们将显示“电子邮件地址”. “结束”

添加了用于转换声明的附加规则, 再次单击 “添加规则…”

我们选择作为模板 “转换传入通知” & “以后”,

我们为通知规则命名, 我们选择作为传入通知类型“电子邮件地址”, 作为传出声明类型 'id. 按名称’ 和 ID 格式. 传出名称 'Email'. “结束”,

“接受”,

不错, 在 AD FS 控制台中,我们必须输入新创建的受信任用户真实性的属性.

我们将标记为安全哈希算法 'SHA-1’ & “接受”,

我们在控制台中导航到 “服务” > “证书” ,然后在 Token Signing certificate (令牌签名证书) 上单击 “查看证书…” 复制它,然后将其导入 ShareFile 管理门户.

点击 “详” > “复制到文件…”

我们将以 X.509 编码库导出证书 64 (.CER)

使用记事本打开文件并复制证书,

我们以管理员身份登录到 ShareFile 实例, 选择 “管理”, 选择左侧菜单 “配置单点登录” 并通过选中“启用 SAML”来启用 SAML.

在“ShareFile Issuer”中 / 实体 ID’ 我们将以“dominio.sharefile.com’

在“您的 IDP 颁发者 / 实体 ID’ 我们将输入 'https://dominio.sharefile.com/saml/info'在 X.509 证书中,单击 “改变” 和…

… 我们将粘贴之前复制的证书! & “救”,

我们完成配置, 跟:

登录 URL 'https://adfs.dominio.com/adfs/ls/’

注销 URL 'https://adfs.dominio.com/adfs/ls/?WA=WSsignout1.0’

我们验证在 SP 发起的 SSO 证书中,我们是否具有“无签名的 HTTP 重定向”’ 并且 SP 启动的身份验证上下文是“集成的 Windows 身份验证”’

我们始终坚持 “救”!!!

用户管理,

我们将需要 ShareFile 用户管理工具来同步我们的 AD 用户和我们的 ShareFile 用户.

我们将从 我的Citrix, 我们启动向导 & “下一个”,

“下一个”,

… 等待几秒钟…

“关闭”.

我们打开 User Management Tool 控制台, 我们使用管理员凭据连接到我们的网站 & “登录”,

在 Domain 中,我们必须输入本地域和管理员凭据才能管理用户, “连接”,

让我们转到选项卡 “用户”, 然后,我们探索包含要添加的用户的组织单位并选择他们. 然后点击 “添加 Rute”,

除了指示身份验证方法为“AD 集成”之外,我们还标记前两项检查’ 和“存储区域”’ 是我们数据的数据中心所在地.

我们确认我们拥有我们想要的用户并点击 “立即提交”,

“接受”, 已经告诉我们,它将 Active Directory 的用户同步到 ShareFile,以允许他们使用登录!!

有了这个, 用户现在可以使用其用户帐户登录 ShareFile, 但是当打开 ShareFile URL 时,用户将打开一个窗口,要求提供用户名和密码 (他们将打开 'https://dominio.sharefile.com’ ,并将被重定向到 'https://dominio.sharefile.com/saml/login'). 事实是,它没有一个门户来告诉用户他们正在 ShareFile 中, 也许我会让他们感到困惑! 而且,它不允许我们将用户存储在 Citrix 中,因为它将始终根据 Active Directory 验证我们.

配置 SAML 以适用于所有浏览器,

例如,我们会遇到 Google Chrome 的访问问题 :'( 所以解决起来很方便.

在 IIS 管理控制台, 我们将选择默认网站 > 'ADFS’ > 'ls', 选择 Don't require SSL 和 Bypass client certificates(绕过客户端证书).

在同一个虚拟目录中, 在 Authentication options (身份验证选项) 中选择, 在“Windows 身份验证”的高级设置中, 我们将关闭“扩展保护”.

为 SAML 设置自定义门户,

如果我们想制作一个具有自定义单点登录的 ShareFile 门户, 或者至少让我们知道我们在 ShareFile 中, 我们必须首先, 联系 Citrix 支持, 请按照以下步骤作,并指示他们激活门户.

我们必须从这个门户下载模板 链接, 解压并修改. 我们将编辑 'login.htm’ 替换正确的 SAML URL, 改变:

'https://subdomain.sharefile.com/saml/login’ 使用 'https://dominio.sharefile.com/saml/login’

'https://subdomain.sharefile.com/resetpasswordrequest.aspx’ 使用 'https://mysubdomain.sharefile.com/resetpasswordrequest.aspx’

显然,我们可以根据需要编辑文件, 或图像, 标志…

在 “共享文件夹” 我们将不得不创建一个名为“Customizations”的新共享文件夹, 点击 “创建共享文件夹”,

在文件夹名称中,我们放置了 'Customizations', 和添加用户’ 我们将指示“手动添加”’ & “创建文件夹”,

我们必须输入“电子邮件地址”’ 支持电子邮件地址 ‘他*****@*******乐.com‘ 与您共享配置文件, 我们输入其他信息并授予下载权限. “添加用户”,

我们必须将从 'CustomLogin 文件 Template.zip 解压缩的所有内容上传到此目录’

我们将能够通过访问“https://dominio.sharefile.com/customlogin.aspx’ 我们已经根据自己的喜好配置了双 ShareFile 访问门户; Active Directory 用户将能够在 SAML 登录中从左侧访问,Citrix 用户将能够使用其电子邮件地址通过电子邮件登录进行访问.