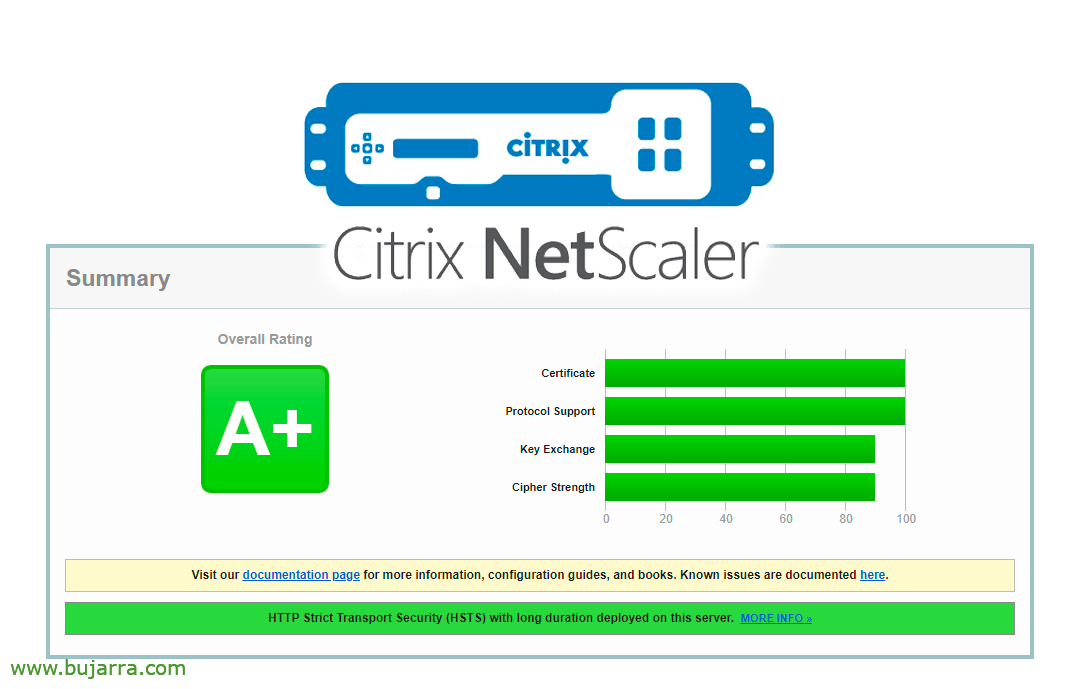

使用 NetScaler 在已发布网站的 SSLABS 中获得 A+

如果我们使用 NetScaler 发布了任何服务,这篇文章将非常有用, 从网关本身, 例如,到我们拥有的内容切换器, 问题在于提高所需的加密级别,同时避免可能易受攻击的旧密码.

很长一段时间以来,我们都知道,我用这个精彩的网站给你带来乐趣 SSL 实验室, 一个网站,它将验证我们使用证书发布的任何服务,因此我们认为它是安全的. SSL Labs 将向我们展示颜色并指出可能的安全漏洞. 问题是要听它,不要使用今天不安全的密码.

开始, 如果我们要 “流量管理” > “SSL认证” > “密码组” 我们以 “加” 新的密码组, 我们将在其中添加最新的加密,当然,我们将删除对不支持它们的旧机器的访问权限, 例如 Windows 7. 我们给它起个名字,并添加以下密码:

- TLS1.2-ECDHE-RSA-AES128-GCM-SHA256

- TLS1.2-ECDHE-RSA-AES256-GCM-SHA384

- TLS1.2-ECDHE-ECDSA-AES128-GCM-SHA256

- TLS1.2-ECDHE-ECDSA-AES256-GCM-SHA384

现在, 我们将创建一个 SSL 配置文件, 因为 “系统” > “配置 文件” > “SSL 配置文件”. 我们设置:

- 我们给你一个名字.

- 在拒绝 SSL 重新协商’ 我们勾选 'NONSECURE'.

- 我们检查“HSTS”并指示“最大年龄”’ 至 '15552000’

- 在“协议”’ 取消选中 'SSLv3', “TLSv1”, 和“TLSv11”. 至少我们会保留 'TLSv12'.

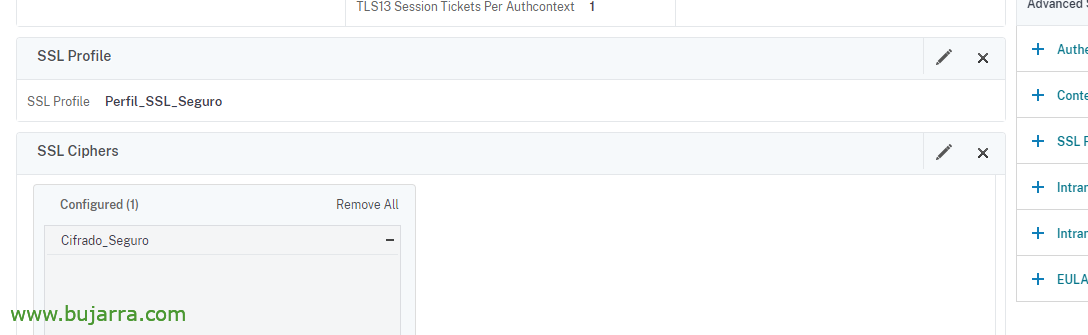

然后,将加密组和 SSL 配置文件关联到我们拥有的虚拟服务器中, 成为 GSLB, 内容交换, 网关…

理想情况下,您应该在 NetScaler 中修改之前和之后进行测试, 如果一切顺利,请稍后记住, 保存设置. 所以, 我们可以清除 SSL Labs 中的缓存,然后重试, 如果一切顺利,我们将提供最高的安全说明, 现在,我们的安全通道将使用更高级别的加密.