密码安全 – 基本设置 2

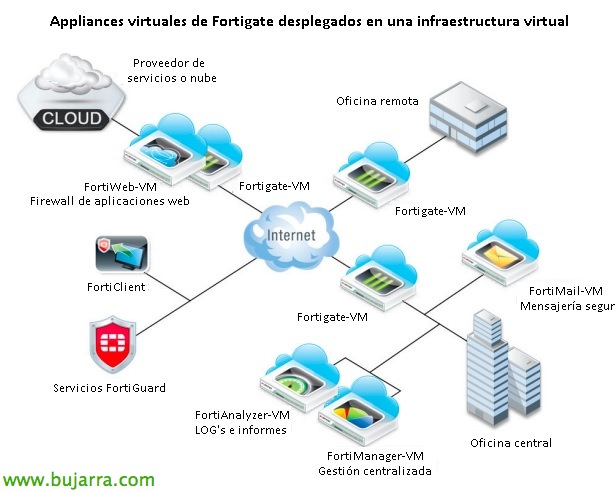

继续前面的文档,了解 PINsafe 设备部署或其在 linux 中的安装, 我们必须进行一系列配置,这些配置在大多数安装中或多或少会很常见, 稍后我们将能够在这种配置下集成不同的服务.

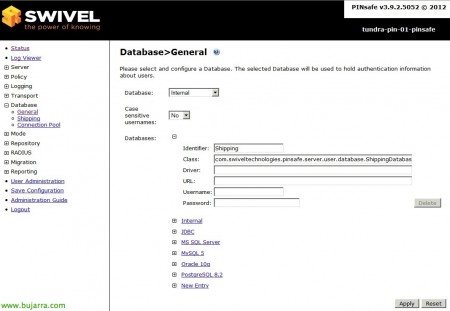

Lo primero será cambiar el tipo de base de datos a internal, 为此,从: “Dabatase” > “常规” > Poner la BD a ‘Internal’ & “应用”.

现在, 因为 “模式” > “常规” > Estableceremos el “模式” a ‘Synchronized’ & “应用”,

Vamos a definir por ahora un repositorio de usuarios locales XML, mas tarde crearemos otro para integrarlo con nuestros LDAP.

因为 “Repository” > “服务器” > “New Entry” > Le establecemos un nombre XML y en tipo ‘XML’, “应用”.

Ahora sincronizamos los usuarios de este repositorio local desde “用户管理”, 通过点击 “User Sync”.

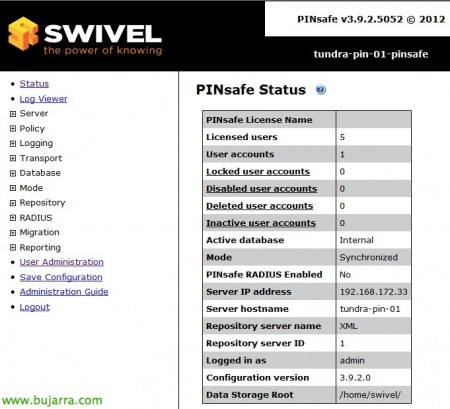

Confirmamos en “地位” que aparece lo que hemos configurado correctamente.

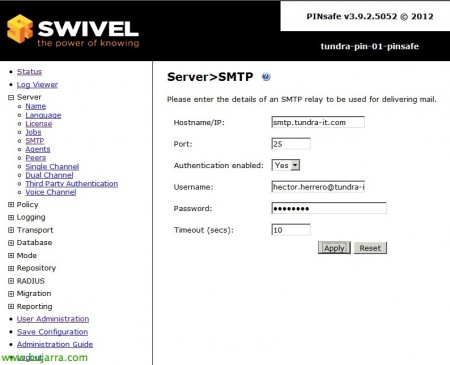

Configuramos los parámetros de correo electrónico desde “服务器 > “SMTP 协议”, con esto realizaremos los avisos a los usuarios, que se les ha dado de alta, que se les ha asignado un PIN, cambiado, o directamente para el Dual Channel.

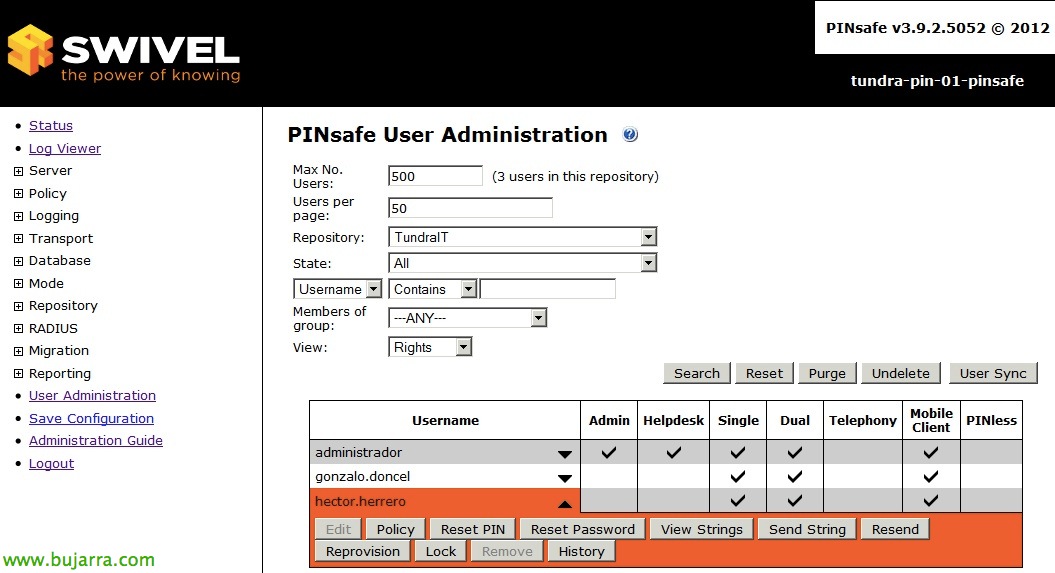

En nuestro Directorio Activo, daremos de alta un par de grupos, uno será para meter a los administradores de PINsafe y otro para los usuarios que queremos que lo utilicen, además metemos los usuarios que nos interese en cada grupo.

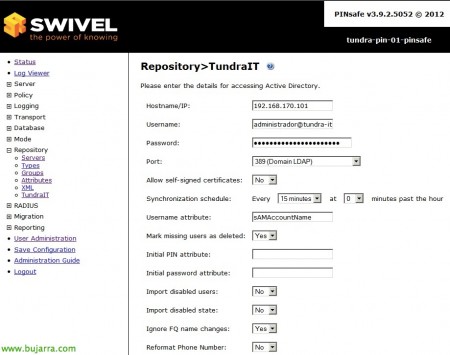

Creamos el repositorio de usuarios para nuestro AD desde “Repository” > “服务器” > “New Entry” de tipo Active Directory y le indicamos un nombre & “应用”,

Lo configuramos desde “Repository” > “NOMBRE_REPO”. Indicaremos el ‘Username’ con el nombre de usuario con permisos de acceso a nuestro Directorio Activo, junto a su contraseña. Además indicaremos en ‘Hostname/IP’ la IP de un controlador de dominio y en el puerto estableceremos LDAP o LDAPS, en función de lo que tengamos.

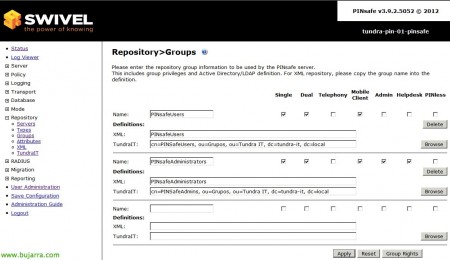

在 “Repository” > “组” rellenamos las rutas LDAP de los grupos de usuario y administradores que hemos creado anteriormente en nuestro repositorio del Directorio Activo, así como si nos interesa, estableceríamos el nombre al grupo, 例如:

cn=PINSafeUsers, ou=组, ou=苔原 IT, dc=苔原-it, dc=本地

cn=PINSafeAdmins, ou=组, ou=苔原 IT, dc=苔原-it, dc=本地

在 “运输” > “常规” > “SMTP 协议” configuramos el transporte de correo electrónico a nuestros usuarios, para que le lleguen de forma correcta los correos y de qué, para ello indicaremos el atributo donde viene definido la dirección de correo del usuario (normalmente ’email’ en ‘Destination attribute’), además indicaremos qué grupo de usuariostienen permiso de recepción de claves (‘Strings Repository Group’) o de alertas (‘Alert Repository Group’).

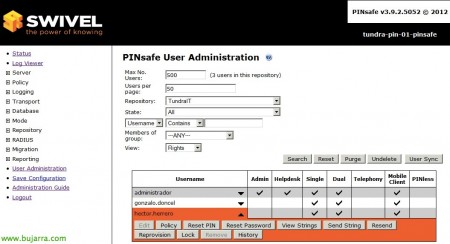

Comprobamos que funciona desde “用户管理” > Cambiamos el repositorio al del AD & 压 “User Sync” para confirmar que traemos a nuestros usuarios.

如果正确, cambiamos el tiempo de sincronización con LDAP desde “Repository” > “REPOSITORIO_AD” > “Synchronization schedule” al tiempo que nos interese, en mi caso me vale con 15 纪要.

Configuramos en “服务器” > “Single Channel” nuestro primer método de autenticación, que será con el cuadro del Código de Seguridad o Security String, permitiremos que los usuarios lo soliciten al introducir su usuario en el campo de texto de user cuando se logueen (‘Allow session reques by username’ = ‘Yes’), si queremos que independientemente del nombre de usuario que se introduzca la clave, para evitar que nos adivinen nombres de usuario, en Image file podremos seleccionar que sea otra imagen en vez que la que viene predeterminada, así como indicar si queremos además el uso de letras mayúsculas/minúsculas con los números para hacer el OTC más robusto. 另外, 在 “Image Rendering” podremos hacer que la imagen sea dinámica y se mueva el contenido de la Security String.

哦,好吧, una vez aprovisionados los usuarios les llegará un mail indicando su PIN predeterminado, nosotros desde “用户管理” podremos realizar las gestiones básicas tales como crearle un nuevo PIN a los usuarios, reenviárselo, desbloquear la cuenta…