Ottenere le password con PWDUMP e L0phtcrack

En este tutorial se explica cómo adivinar las contraseñas de usuarios de un equipo remoto, en este caso voy a sacar las contraseñas de los usuarios de un controlador de dominio Windows 2003, sería igual para un Windows 2000, y no tiene por que ser controlador de dominio, puede ser un Windows XP y tampoco tendría por que ser un PC o servidor remoto, si no local.

Lo primero es validarnos contra el servidor remoto como un administrador, Sì, nos tenemos que saber la contraseña de un usuario con privilegios de administrador en el host remoto, por eso en este documento se explica cómo sacar las demás passwords de los usuarios sabiendose la de un administrador. Desde MSDOS, nos autenticamos con privilegios de administrador en el host remoto, en mi caso es un controlador de dominio:

“net use SERVIDOR_DESTINIOadmin$ /u:DOMINIOUSUARIO CONTRASEÑA”

Ora, nos bajamos a nuestro PC el PWDUMP, cualquier versión nos valdría desde el pwdump3, hasta el pwdump6 (QUI el pwdump6-1.5.0); lo descomprimimos por ejemplo en C:pwdump, entramos por MSDOS hasta ese directorio, ejecutamos el programa para que nos exporte los usuarios y los hashes de sus contraseñas a un fichero, Correre:

“pwdump SERVIDOR_DESTINO > FICHERO_DE_CLAVES”

Ahora abrimos el L0phcrack o LC, Nel mio caso, usaré la versión LC5 o L0phtcrack 5. Lo primero de todo es crearnos una nueva sesión para poder importar luego el fichero de las claves y reventarlo.

Una vez que tenemos una sesión, tenemos que importar el fichero que hemos generado con el pwdump, Per fare ciò, fare clic su “Importazione”

E in “Import from file” Indicare “Dal file PWDUMP” e in “Filename” buscamos el fichero generado anteriormente, Clicca su “OK”

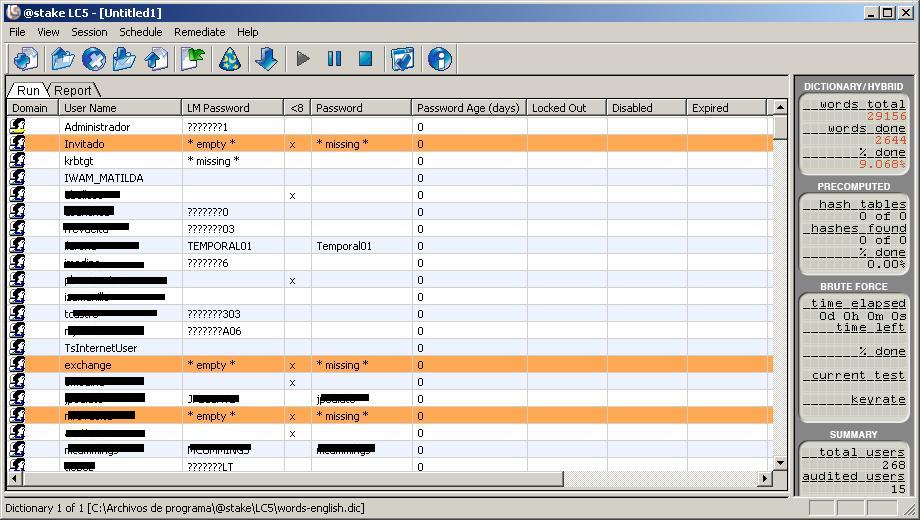

Vedremo l'elenco degli utenti, Ora dobbiamo personalizzare un po' questa sessione con le opzioni che ci interessano. Vedremo quali utenti hanno una password inferiore a 8 caratteri e quali non hanno password. Bene, personalizziamo la sessione da “Session” > “Opzioni della sessione…”

Abbiamo diverse opzioni per personalizzare il modo in cui tenteremo di forzare queste password. Possiamo abilitare “Dictionary Crack” per craccare con dizionari in diverse lingue le password, o effettuare attacchi ibridi per combinare parole con X caratteri; e il tipo di caratteri che userà nel brute force… Configurare come desideriamo e “OK”.

E ora semplicemente, clicchiamo su inizia con il pulsante play “Inizia Auditing” e inizierà a mostrare le password.

Ci vorrà un po' di tempo, a seconda della CPU che abbiamo, se fosse possibile, esto lo hacemos desde un PC potente, lo ideal un servidor con un par de CPU’s majos, y nos irá mostrando los passwords de los usuarios según los vaya sacando. El proceso puede durar desde unos minutos, hasta más de un par de días, todo dependerá de la complejidad de las contraseñas, las características desde donde estemos ejecutando el LC, y las opciones de la sesión que hayamos configurado.