vShield Endpoint con Trend Micro Deep Security

In questo documento vedremo il deployment di vShield Endpoint con l'antivirus Deep Security di Trend Micro, come già sappiamo, con vShield Endpoint potremo evitare di installare su ogni macchina virtuale (ospitata nella nostra infrastruttura vSphere) un software antivirus/antimalware, così riusciremo a ottimizzare ancora di più i nostri ambienti VDI, non avendo tanti AV su ogni VM, l'elaborazione di questo carico viene eseguita una sola volta dal nostro hypervisor.

vShield Endpoint scarica l'elaborazione di ogni agente (di antivirus o antimalware) di ogni macchina virtuale su un appliance di sicurezza dedicato in ogni host ESXi (fornito dai partner di VMware), dando questa sicurezza a livello di hypervisor e scaricando notevolmente il carico di ogni VM e host. Si installa come modulo e si distribuisce come appliance di terze parti, in ogni host ESXi.

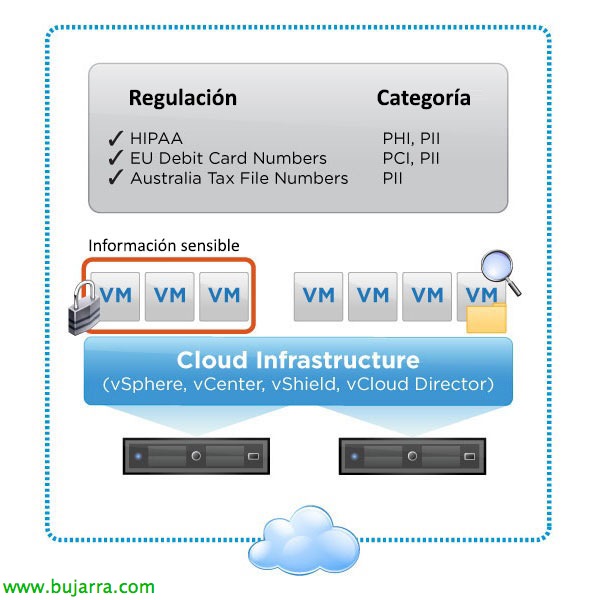

Questo sarà lo schema finale che verrà montato, in questo documento utilizzeremo la versione 8.0 di Deep Security che è compatibile con ESXi 5.0 Aggiornare 1, software di cui avremo bisogno:

Deep Security Manager: Manager-Windows-8.0.1448.x64.exe o Manager-Windows-8.0.1448.i386.exe

Deep Security Agent: Agent-Windows-8.0.0-1201.i386.msi o Agent-Windows-8.0.0-1201.x86_64.msi

Deep Security Notifier [opzionale]: Notifier-Windows-8.0.0-1201.i386.msi

Deep Security Relay [opzionale]: Relay-Windows-8.0.0-1201.i386.msi o Relay-Windows-8.0.0-1201.x86_64.msi

Deep Security Virtual Appliance: Appliance-ESX-8.0.0-1199.x86_64.zip

Deep Security Filter Driver: FilterDriver-ESX_5.0-8.0.0-1189.x86_64.zip

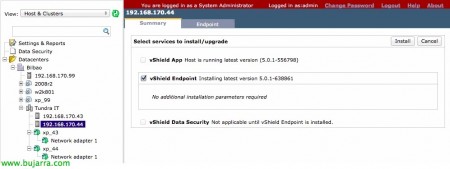

Avviato, desde la consola de administración de vShield Manager desplegaremos a cada host el módulo desde la vista de ‘Hosts & Clusters’ > Centro dati > Grappolo > Ospite, desde la pestaña ‘Summary’ en vShield EndPoint “Install”,

Seleccionamos ‘vShield Endpoint’ & “Installare”,

… Aspettiamo mentre installi & carga el módulo…

OK.

En una máquina nueva desplegaremos Trend Micro Deep Security Manager, que será el encargado de gestionar nuestra infraestructura Deep Security, además de bajarse las últimas definiciones y desplegarlas en cada host. Comenzamos con su instalación,

Accettiamo il contratto di licenza & “Prossimo”,

Seleziona il percorso di installazione, por defecto en ‘%ProgramFiles%Trend MicroDeep Security Manager’, “Prossimo”,

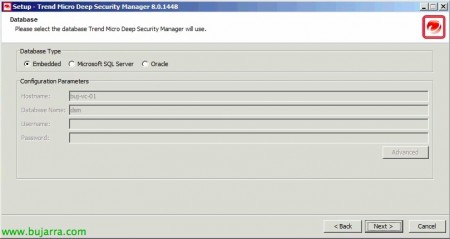

Selezioniamo il formato di DB che vogliamo generare, potrà essere incorporato (Apache Derby), Microsoft SQL Server o Oracle, “Prossimo”,

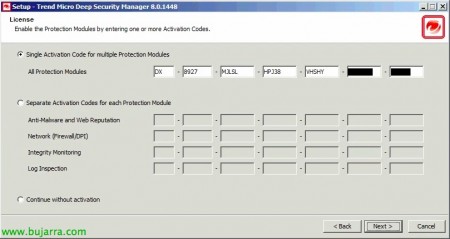

Inseriamo il codice di attivazione di Trend Micro che ci permetterà di eseguire diversi moduli, “Prossimo”,

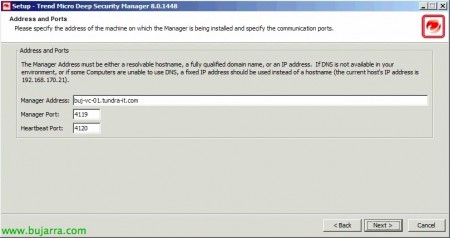

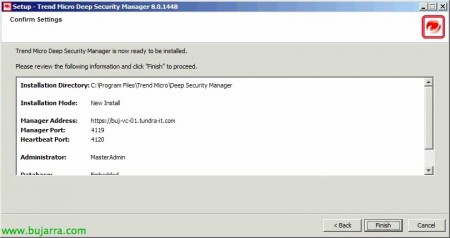

Inseriamo il nome FQDN dell'host dove installeremo il Manager, così come la porta predefinita di gestione (4119TCP) o quella di heartbeat (4120TCP), “Prossimo”,

Specifichiamo una password per 'MasterAdmin',

Segno “Aggiorna automaticamente i componenti” & “Controlla automaticamente se ci sono nuovi software” per creare delle attività pianificate che ci aggiorneranno continuamente tutti i componenti di Trend Micro, così come i motori delle definizioni, and so on…

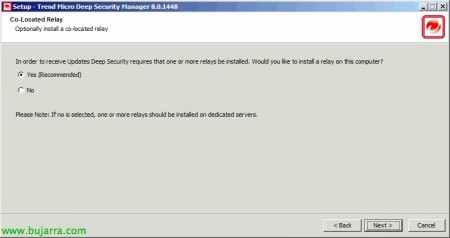

Potremo installare su questo stesso computer il servizio di relay che si connetterà direttamente a Trend Micro

Active Update per scaricare gli aggiornamenti, altrimenti potremo installarlo su un altro computer, “Prossimo”,

Se abilitiamo Trend Micro Smart Feedback invieremo i rapporti sul nostro malware a Smart Protection Network per analisi/registrazione, “Prossimo”,

Confermiamo i dati & Pressato “Finire” per iniziare l'installazione,

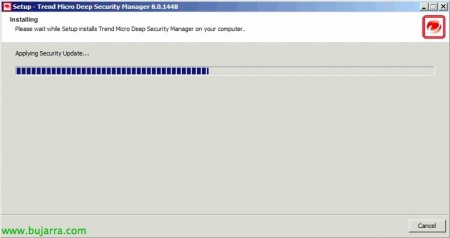

…

Lasciamo selezionata la casella per poter gestire immediatamente Deep Security, “Finire”,

Si aprirà un browser oppure lo apriamo a: https://DEEP_SECURITY_MANAGER:4119, ci autentichiamo come ‘MasterAdmin’ e la password che abbiamo stabilito in precedenza,

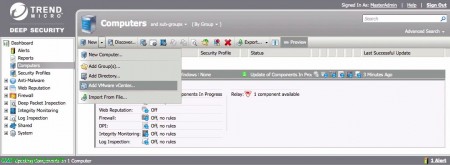

Lo primero será agregar a nuestro servidor vCenter desde el ‘Dashboard’ > ‘Computers’ > ‘New’ > ‘Add VMware vCenter…’

En el asistente web indicamos la dirección IP/hostname de nuestro vCenter, Il tuo porto, Indichiamo un nome & Una descrizione, así como un usuario administrador y su password, “Prossimo”,

Indicamos igualmente los datos de nuestro vShield Manager, indicaremos su dirección IP/hostname y los credenciales, “Prossimo”,

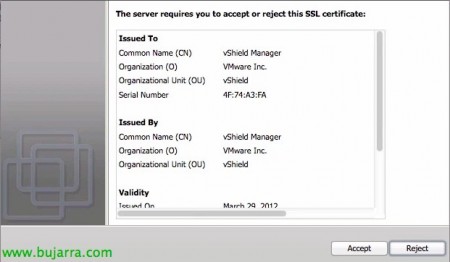

Nos presentará el certificado de vShield Manager, Faremo clic su “Accettare” para confiar en él.

Nos presentará el certificado de VMware vCenter, Faremo clic su “Accettare” para confiar en él.

Confirmamos que los datos de nuestro vCenter son correctos & “Finire”,

… esperamos mientras se agregan los hosts y máquinas virtuales a la vista…

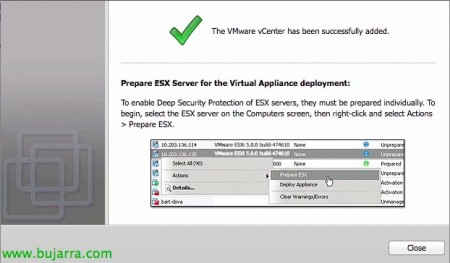

Pronto, vCenter aggiunto, “Chiudere”.

Il passo successivo sarà preparare gli host ESXi della nostra organizzazione con il filter driver per intercettare tutto il traffico I/O delle nostre VM e poterlo analizzare, dalla vista principale, ‘Computers’ > ‘vCenter’ > ‘Hosts and Clusters’ > ‘Datacenter’ > ‘Cluster’, selezioneremo ogni host e su di esso: ‘Actions’ > “Prepare ESX…”,

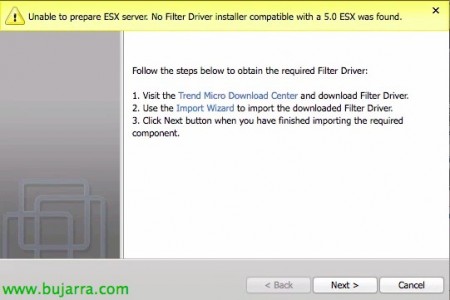

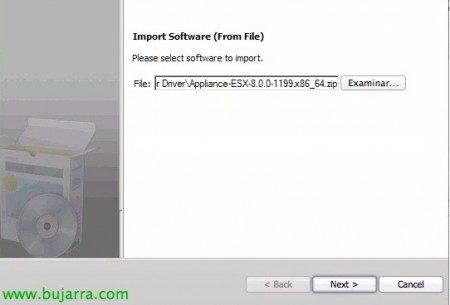

Se è la prima volta che lo eseguiamo, ci dirà che non disponiamo del Filter Driver e che dovremo importarlo, Clicca su “Import Wizard”,

Questo nuovo assistente ci permetterà di importare il software, lo cerchiamo da “Esaminare” & “Prossimo”,

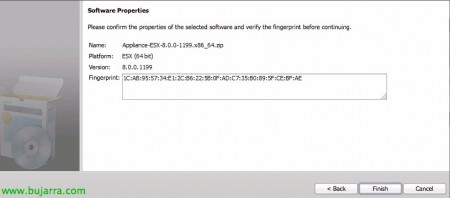

Confermiamo che è il componente corretto & “Finire”,

Non male, di nuovo nel precedente assistente, ya podremos continuar con la preparación de nuestros hosts ESXi, con este desplegaremos el componente necesario, “Prossimo”,

Bene, antes de comenzar, tendremos que tener en cuenta que nuestro host se pondrá en modo mantenimiento, se instalará el Filter Driver y posteriormente se reiniciará, así que cuidado con las MV's de producción. “Finire”,

Cosa ho detto, primero se apagarán/moverán las MV's para ser colocado en modo mantenimiento,

… instalará…

… y se reiniciará.

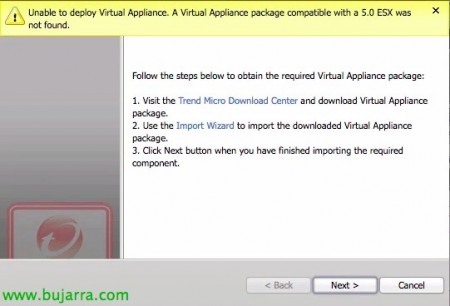

Pronto, servidor correcto! ahora queda desplegarle el appliance Deep Security, así que marcamos la primera opción “Deploy a Deep Security Virtual Appliance now” & “Prossimo”,

Come non ci ha trovato il Filter Driver, questa volta dovremo importare l'appliance virtuale, quindi clicchiamo su “Import Wizard”,

Selezioniamo tra “Esaminare” l'appliance & “Prossimo”,

Confermiamo che sia il software corretto & “Finire” per chiudere la procedura guidata di importazione,

Ok, infine potremo iniziare con il deployment del vapp di Trend Micro, “Prossimo”

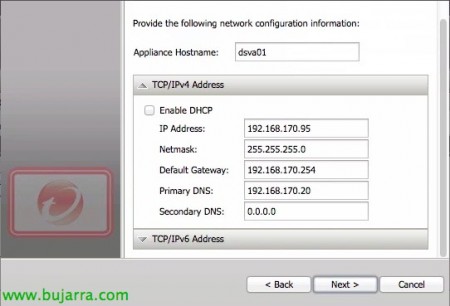

Indichiamo un nome all'appliance virtuale per VMware, un datastore dove lo memorizzeremo, la sua cartella e la sua rete di gestione, “Prossimo”,

Inseriamo l'hostname per il vapp, assegneremo la sua rete tramite DHCP o potremo specificare una configurazione manuale, “Prossimo”,

Selezioneremo se vogliamo disco Thin o Thick & “Finire” per iniziare il deployment,

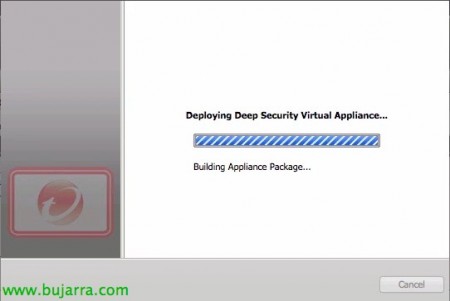

… aspettiamo mentre si crea la MV & configura…

OK, accettiamo il certificato del nostro host,

… aspettiamo mentre si distribuisce il virtual appliance…

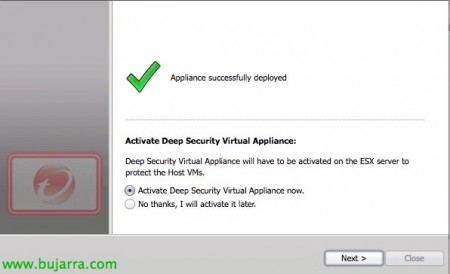

Clicca su “Attiva il Deep Security Virtual Appliance ora” & “Prossimo”,

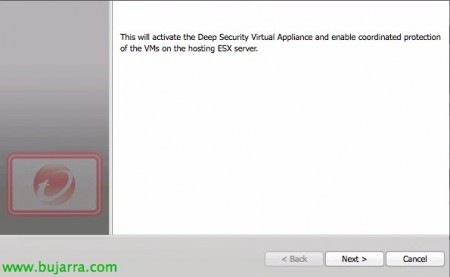

“Prossimo”,

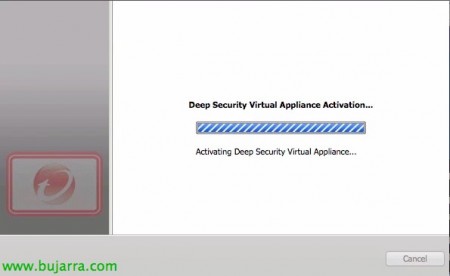

Bene, attiveremo il virtual appliance a cui dovremo assegnare un profilo di sicurezza, in questo caso dovrà essere ‘Deep Security Virtual Appliance’ & “Prossimo”,

…

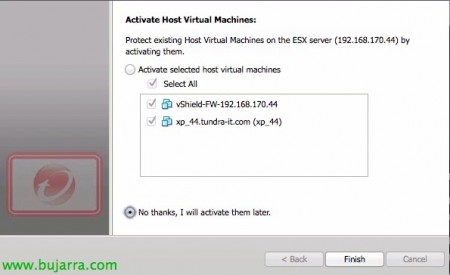

E spuntiamo se vogliamo attivare immediatamente le MV che esegue l'host, Segneremo “No grazie, Li attiverò in seguito”, poiché non abbiamo fretta.

Pronto, Clicca su “Chiudere”.

Non male, ora sulle macchine che desideriamo proteggere con questo appliance, dalla vista delle ‘Macchine Virtuali’ > ‘Centro Dati’, cerchiamo la MV che ci interessa, e fare clic con il pulsante destro del mouse > ‘Actions’ > ‘Attiva/Riattiva’, con questo attiveremo tale MV affinché venga analizzata dall'appliance di Trend Micro.

Dovremo associarvi un profilo di sicurezza, quindi tasto destro > ‘Actions’ > ‘Assegna Profilo di Sicurezza…’

Selezioneremo il profilo di sicurezza esistente del suo sistema operativo & “OK”,

Vedremo come abbiamo già protetto la macchina, nel caso in cui non vedessimo riflessi i cambiamenti, la riattiveremo nuovamente.

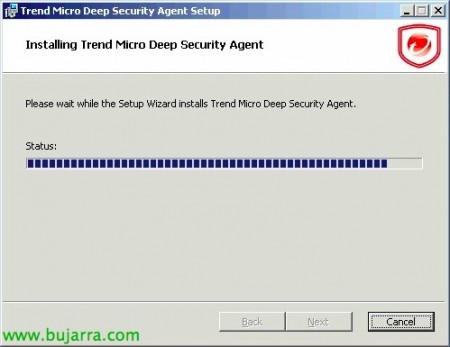

Installeremo inoltre l'agente di Trend Micro in ogni macchina virtuale, sia in modo manuale come in questo caso, o in modo automatizzato con il dispiegamento del software tramite una politica del Active Directory. Eseguiamo quindi l'installer di Trend Micro Deep Security Agent & “Prossimo”,

“Accetto i termini del Contratto di licenza” & “Prossimo”,

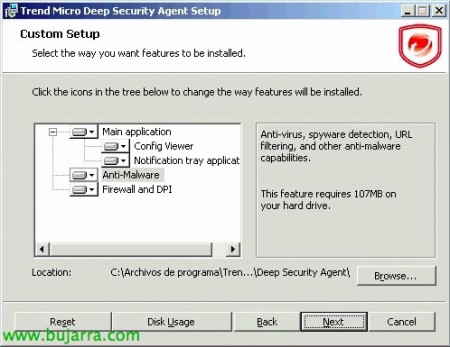

Selezioneremo tutti i componenti che vogliamo, nel mio caso farò un'installazione completa per rilevare virus, spyware, filtraggio di URL, anti-malware…

E questo è tutto, Clicca su “Installare” per iniziare con l'installazione dell'agente in ogni VM da proteggere,

… Attendi qualche secondo…

& Pronto.

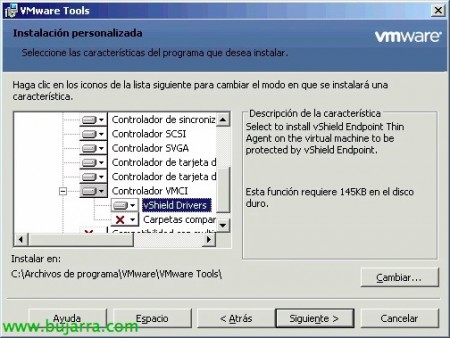

Non male, il passo successivo sarà installare il vShield Endpoint Thin Agent nelle macchine virtuali che saranno protette da vShield Endpoint, ora è perfettamente integrato all'interno delle VMware Tools, por lo que podremos customizar la instalación y marcar ‘vShield Drivers’ da installare. Deberemos reiniciar la MV posteriormente.

Sería necesario disponer del patch ESXi500-201109401-BG en los hosts ESXi 5 o ESX410-201107001 en los ESX 4.1, que nos permitirá disponer de las VMware Tools actualizadas, podríamos bajarnos las tools además de su repositorio.

Podremos actualizar las Tools en las MV’s de distintas formas, manualmente (Interactive Tools Upgrade), de forma semi automática (Automatic Tools Upgrade) o de forma totalmente automatizada ejecutando bien en línea de comandos o mediante una GPO: PATH_TOOLSsetup.exe /S /v “/qn REBOOT=R ADDLOCAL=VMCI, REMOVE=Hgfs”

Por ejemplo si disponemos del parche bajado ESXi500-201109001.zip, Lo decomprimiamo, podremos trovare los binarios de las Tools en: ESXi500-201109001vib20tools-lightVMware_locker_tools-light_5.0.0.0.3.XXXXX.Xtoolstools-light.tgz*.iso

Podremos confermare cómo ahora a parte de disponer la protección de 'Appliance’ tenemos anche la del 'Agent', veremos qué funcionalidades tenems habilitadas (que dependerá de la plantilla aplicada: Anti-Malware, Web Reputation, Firewall, DPI, Monitoraggio dell'integrità o ispezione dei log).

Podremos hacer en la máquina un testeo para confirmar que funciona mismamente navegando a la web de Eicar y veremos cómo no podremos descargar el fichero de 'test'.

Así mismo la propia consola nos advertirá de todo lo que detecte!