Controllo dell'accesso ai file con Elasticsearch e Grafana

Questo post è piuttosto curioso, Dal momento che possiamo controllare gratuitamente gli accessi ai file dell'organizzazione, raccogliere tali eventi e archiviarli in Elasticsearch, Per cosa, poi in modo magistrale il nostro Grafana ci permette di visualizzare facilmente gli accessi. E vedere chi ha aperto un documento, modificarlo o eliminarlo.

Se attualmente si forniscono i file agli utenti tramite server Windows e si desidera sapere cosa sta succedendo lì, Probabilmente sai che esiste la possibilità di controllare gli accessi ai file tramite un criterio o un oggetto Criteri di gruppo, Per vedere chi fa cosa. Il problema è capire che i dati, poiché in Windows dovremmo usare il Visualizzatore eventi e per questo ci spariamo, verità? Così, Togliamo questi dati. Sappiamo che con l'agente Winlogbeat possiamo raccogliere eventi da una macchina Windows e memorizzarli in Elasticsearch, e ovviamente Grafana è sempre lì per darci una mano e visualizzare quei dati in un modo più completo.

Bene, cominciamo arrivando al punto, dato che abbiamo un post molto simile, quello di Controllo dell'accesso degli utenti di Active Directory con Elasticsearch e Grafana, dove abbiamo già visto come distribuire la base o configurare Winlogbeat. Quindi l'unica cosa diversa di cui abbiamo bisogno oggi, è quello di dire al nostro file server di controllare gli accessi ai file.

Per abilitare il controllo sui file, Questo è, in modo che quando si apre un file, modificare, o quando l'eliminazione viene controllata nel Visualizzatore eventi, la cosa più conveniente sarà creare un GPO che applichiamo al file server. E abilita l'opzione 'Verifica accesso agli oggetti'’ (Successi ed errori) poiché “Politiche” > “Impostazioni di Windows” > “Impostazioni di sicurezza” > “Criteri locali/Criteri di controllo”.

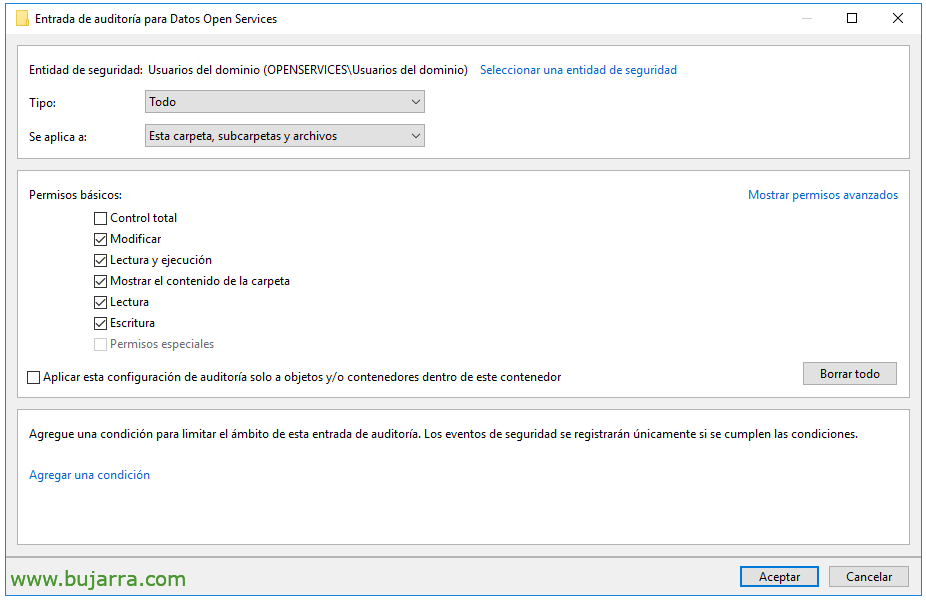

Ora non ci resta che abilitare l'auditing nella cartella che ci interessa e che contiene i dati che vogliamo monitorare. Questa operazione verrà eseguita dalle proprietà della cartella > ciglio “Sicurezza” > “Opzioni avanzate” > ciglio “Revisione” > “Aggiungere”.

E qui selezioneremo di applicare a questa cartella e al suo contenuto, e il tipo di autorizzazioni che vogliamo controllare. Accettiamo e siamo pronti.

Cosa ho detto, ora se abbiamo già Winlogbeat su questa macchina che raccoglie gli eventi del Visualizzatore Eventi possiamo vedere come iniziano ad apparire gli eventi di accesso ai file nell'indice Elasticsearch. Poco più che iniziare con Grafana! E in Grafana ricorda anche che prima di creare la Dashboard dobbiamo avere configurato il Datasource contro Elasticsearch, che abbiamo visto nei post precedenti. 🙂

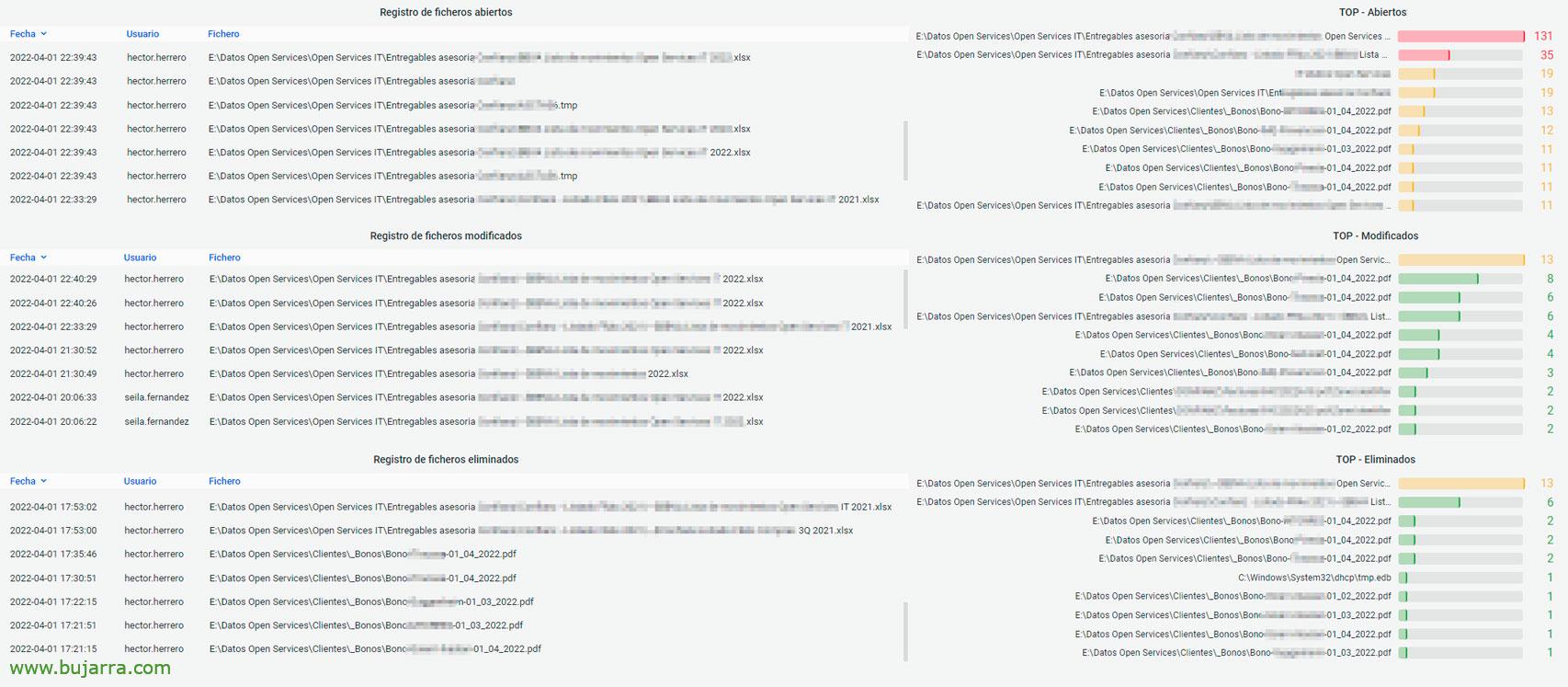

E niente, in un batter d'occhio puoi creare una Dashboard, con ad esempio Pannelli di tipo Tabella che consultano i file che vengono toccati dagli utenti, Vi lascio le query che sto usando in modo che non vi ci metta un minuto ad avere questa immagine che vi lascio come esempio.

E niente, in un batter d'occhio puoi creare una Dashboard, con ad esempio Pannelli di tipo Tabella che consultano i file che vengono toccati dagli utenti, Vi lascio le query che sto usando in modo che non vi ci metta un minuto ad avere questa immagine che vi lascio come esempio.

- Apri i file:

winlog.event_data. Maschera di accesso: 0x20000

- File modificati:

winlog.event_id: 4663 Messaggio AND: *WriteAttributes* E NON winlog.event_data. NomeOggetto:*.Tmp*

- File eliminati:

evento.codice: "4659"

In questo modo potrai visualizzare in tempo reale gli accessi ai file della tua azienda, Come filtrare per utente e sapere con quali file si lavora… oppure filtra per file e vedi chi vi accede… Naturalmente possiamo estendere l'intervallo di tempo fino a dove siamo interessati, Crea rapporti, o fondamentalmente cercare il colpevole di quando qualcuno cancella un file e alla fine nessuno lo è stato.

Bene, Ricordate che all'inizio vi ho consigliato un post, Dagli un aggiornamento che abbiamo molti eventi che possiamo inseguire per sapere quando succede qualcosa. Un abbraccio enorme, Goditi la vita!!!