Controllo dell'accesso degli utenti di Active Directory con Elasticsearch e Grafana

Qualcosa di molto comune che di solito ci viene chiesto è la possibilità di conoscere gli accessi e altre informazioni interessanti che un utente può generare. In questo post vedremo come visualizzare dati interessanti come: Quando hanno effettuato l'accesso, Quando hanno chiuso la sessione, Tentativi di accesso errati, Quando un computer è stato bloccato, o sbloccato, o quando lo screensaver è scattato o è stato disattivato…

In realtà, questo tipo di informazioni, come sappiamo, viene registrato nel Visualizzatore Eventi dei computer, Alcuni record possono essere forniti dai controller di dominio, e altri record i computer in cui lavorano gli utenti.

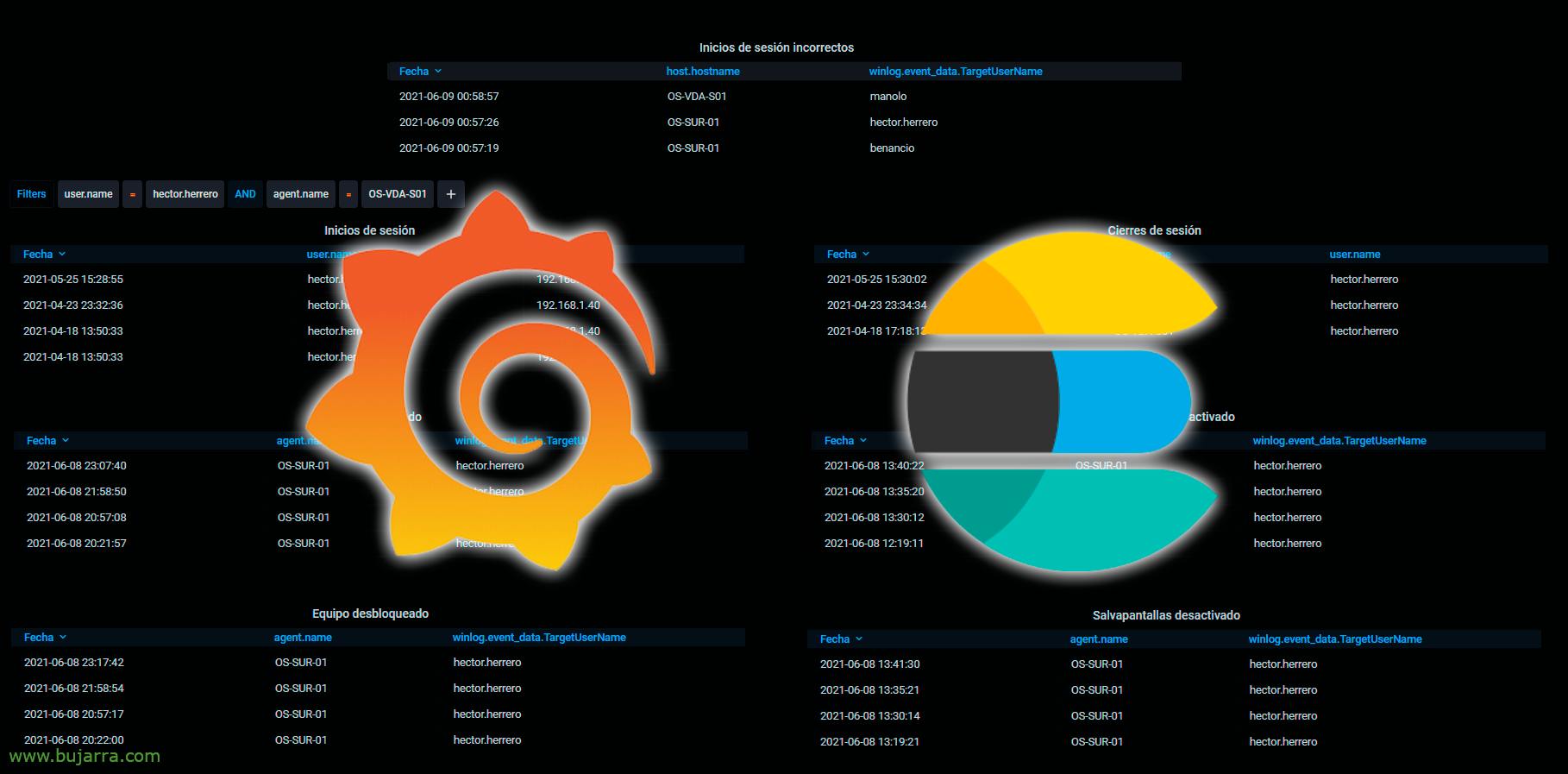

L'esempio che faremo in questo post sarà come ho detto, Raccogli gli eventi di squadra, li memorizzeremo centralmente in Elasticsearch e poi con Grafana faremo le query che ci interessano di più in base a un ID evento. Saremo in grado di vedere i dati in tempo reale, o cerca direttamente in un periodo di tempo, o chiedere direttamente di un determinato utente. Poi li visualizziamo in grafica, tavola, O come vogliamo, E se vogliamo, generiamo Rapporti PDF e li inviamo via email a chi è interessato.

Quindi, ovviamente, avremo prima bisogno di una macchina con Elasticsearch funzionante, E poi Installeremo Winlogbeat nei controller di dominio. Il visualizzatore eventi dei controller di dominio registra quando un utente accede e accede in modo errato. E se vogliamo dati su quando si sono disconnessi, o di cosa stavamo parlando all'inizio di quando una squadra si schianta per un timeout, o quando è sbloccato, Lo stesso vale per lo screensaver, Cosa succede quando lo screensaver salta o quando è disattivato. Lì avremmo bisogno di installare Winlogbeat sul computer client.

Alla fine, come abbiamo capito, gli eventi del visualizzatore eventi vengono raccolti in Elasticsearch e quindi verranno eseguite query per eventuali identificatori, In questo post esamineremo solo questi esempi, Ma ci sono molte altre possibilità!

Riassumendo, la parte di configurazione di ogni Winlogbeat, Ricorda che possiamo filtrare direttamente da lì per portare tutti i tipi di record o solo quelli che ci interessano, In questo caso, ciò di cui stiamo parlando verrebbe registrato negli eventi "Sicurezza", Quindi rimarremmo con il nostro winlogbeat.yaml più o meno così:

winlogbeat.event_logs: - Nome: Sicurezza ignore_older: 72h setup.kibana: ospite: "https://DIRECCION_IP_KIBANA:5601" uscita.elasticsearch: # Array di host a cui connettersi. Ospita: ["https://DIRECCION_IP_ELASTICSEARCH:9200"] nome utente: "UTENTE" parola d’ordine: "PAROLA D’ORDINE"

Una volta che abbiamo alimentato Elasticsearch e abbiamo creato il DataSource da Grafana rispetto a questo indice, possiamo iniziare a essere in grado di fare le visualizzazioni che ci interessano. Farò il più basilare di tutti, una Tabella, una tabella dove vedremo in un formato elencato i campi che ci interessano e filtrando per l'ID di un ID evento o ID evento.

Per esempio, per visualizzare le disconnessioni (Quando qualcuno si disconnette dal proprio utente), faremo una query Lucene molto semplice, Mettendo “evento.codice: 4647” Ci basta. Per scoprire quale ID fa cosa, Lascerò sotto il post un elenco degli ID più interessanti riguardanti questo argomento. E il meglio come sempre, giocherà da Kibana per scoprire altri tipi di query.

Totale, quello con un pannello Tipo tabella, Con la query, indicando che vogliamo il risultato in formato Raw, lo trasformiamo in formato JSON e selezioniamo i campi che vogliamo visualizzare, Possiamo anche rinominarli o cambiarne il formato. Guarda l'immagine per rispondere a qualsiasi domanda.

Quindi possiamo creare tanti pannelli quante sono le diverse informazioni che vogliamo visualizzare, per visualizzare gli accessi con l'ID 4624 lo avremo o forse con esso 4768, Dipende dal tipo di accesso che ci interessa. Per i logout possiamo cercare in base all'ID 4647.

Se vogliamo vedere gli accessi errati, dovremo solo cercare l'ID 4625.

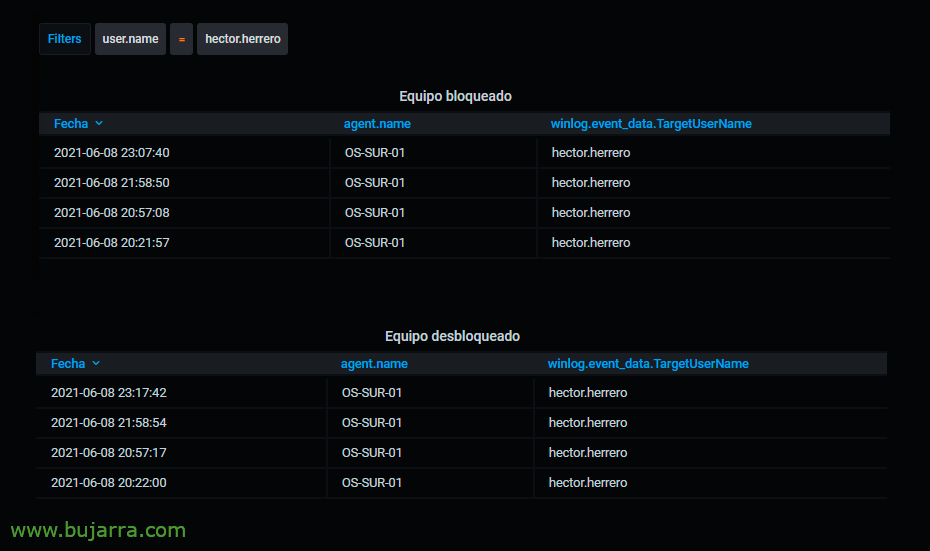

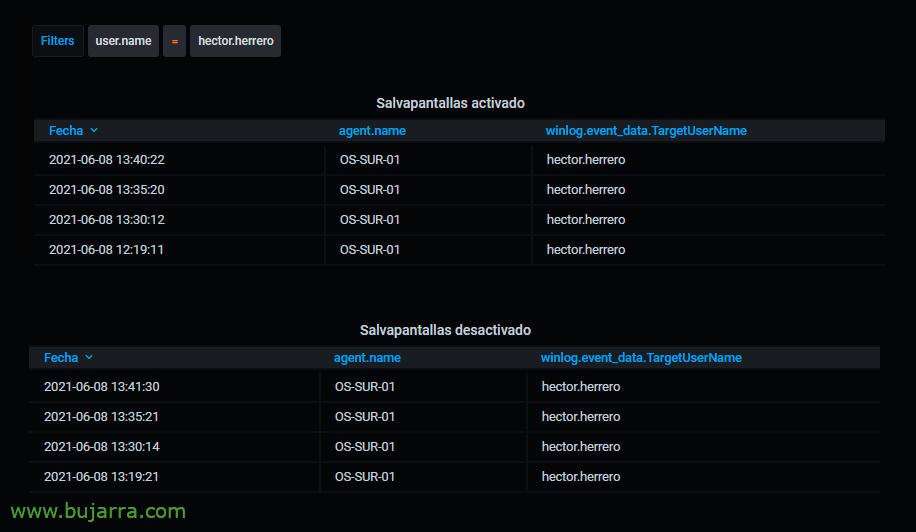

Se vogliamo cercare i computer quando si bloccano, quando una sessione utente è bloccata, avremo l'ID dell'evento 4800 e per gli sblocchi filtreremo in base all'ID 4801.

E lo stesso vale per lo screensaver, se vogliamo sapere quando è saltato su un computer, cercheremo l'ID 4802 e nel caso di sapere quando hanno disattivato lo screensaver avremo l'ID 4803.

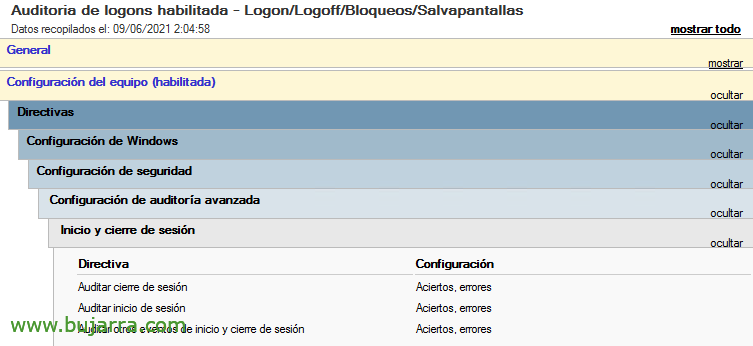

Ultimo ma non meno importante, dobbiamo creare un oggetto Criteri di gruppo per poter abilitare 3 Politiche, che consentono di raccogliere questo tipo di informazioni nei visualizzatori di eventi delle squadre, da Impostazioni computer > Politiche > Impostazioni di Windows > Impostazioni di sicurezza > Impostazioni di controllo avanzate > Login e disconnessione:

- Verifica disconnessione: Successi ed errori

- Accesso di controllo: Successi ed errori

- Controllare altri eventi di accesso e disconnessione: Successi ed errori

Vi lascio un elenco di eventi che potrebbero esservi utili:

Modifica dei criteri di controllo:

4719: Criteri di controllo del sistema modificati.

4908: Modificata la tabella di accesso per i gruppi speciali.

Modifiche ai criteri di autenticazione di controllo

4706: È stato creato un nuovo trust in un dominio.

4707: Un trust per un dominio è stato rimosso.

4713: La politica Kerberos è stata modificata.

4716: Le informazioni sul dominio trusted sono state modificate.

4717: L'accesso a System Security è stato concesso a un account.

4718: L'accesso di sicurezza del sistema a un account è stato rimosso.

4739: Un criterio di dominio è stato modificato.

4865: Aggiunta di una voce di informazioni sulla foresta attendibile.

4866: Una voce di informazioni sulla foresta attendibile è stata eliminata.

4867: Una voce di informazioni sulla foresta attendibile è stata modificata.

4706: È stato creato un nuovo trust per un dominio.

4707: Un trust per un dominio è stato rimosso.

Controllo della gestione dell'account computer

4741: È stato creato un account computer.

4742: Un account computer è stato modificato.

4743: Un account computer è stato eliminato.

Controllo dell'attività DPAPI

4692: È stato effettuato un tentativo di backup della chiave master per la protezione dei dati.

4693: È stato effettuato un tentativo di recupero della chiave master per la protezione dei dati.

4695: È stato effettuato un tentativo di rimuovere la protezione dei dati protetti verificabili.

Controllo del servizio di autenticazione Kerberos

4768: È stato richiesto un ticket di autenticazione Kerberos (TGT)

4771: Preautenticazione Kerberos non riuscita

4772: Richiesta ticket di autenticazione Kerberos non riuscita

Controllo del funzionamento del ticket di servizio Kerberos

4769: È stato richiesto un ticket di servizio Kerberos (TGS)

4770: È stato rinnovato un ticket di servizio Kerberos

Controllo della disconnessione

4634: Un account utente è stato disconnesso.

Controllo dell'accesso

4624: L'accesso a un account utente è stato eseguito correttamente.

4625: Un account utente non è stato in grado di accedere, Credenziali non valide.

4648: È stato effettuato un tentativo di accesso con credenziali esplicite.

Controllo di altri eventi di accesso all'account

4648: È stato effettuato un tentativo di accesso con credenziali esplicite.

4649: Rilevato un attacco di riproduzione.

4800: La workstation è bloccata.

4801: La workstation è stata sbloccata.

5378: La delega delle credenziali richiesta non è stata consentita dai criteri

Controllo di altri eventi di accesso agli oggetti

4698: È stata creata un'attività pianificata.

4699: Un'attività pianificata è stata eliminata.

4702: Un'attività pianificata è stata aggiornata.

Creazione di processi di Audit

4688: È stato creato un nuovo processo.

Controllo della gestione dei gruppi di sicurezza

4728: Aggiunta di un membro a un gruppo di sicurezza globale.

4729: Un membro di un gruppo di sicurezza globale è stato rimosso.

4732: Aggiunta di un membro a un gruppo locale abilitato per la sicurezza.

4733: Un membro di un gruppo locale abilitato alla sicurezza è stato rimosso.

4735: È stato modificato un gruppo locale abilitato alla protezione.

4737: Un gruppo globale abilitato alla protezione è stato modificato.

4755: È stato modificato un gruppo universale abilitato alla protezione.

4756: Aggiunta di un membro a un gruppo universale abilitato per la sicurezza.

4757: Un membro di un gruppo universale abilitato alla sicurezza è stato rimosso.

4764: Modificato il tipo di un gruppo.

Estensione del sistema di sicurezza di controllo

4610: L'autorità di sicurezza locale ha caricato un pacchetto di autenticazione.

4611: Un processo di accesso attendibile è stato registrato presso l'autorità di sicurezza locale.

4697: Sul sistema è stato installato un servizio

Controllo dell'uso dei privilegi sensibili

4672: Privilegi speciali assegnati a un nuovo login.

4673: È stato chiamato un servizio privilegiato.

4674: È stata tentata un'operazione su un oggetto con privilegi.

Audit di accesso speciale

4964: Gruppi speciali sono stati assegnati a un nuovo login.

Controllo della gestione dell'account utente

4720: È stato creato un account utente.

4722: È stato attivato un account utente.

4723: È stato effettuato un tentativo di modificare la password di un account.

4724: È stato effettuato un tentativo di reimpostare la password di un account.

4725: Un account utente è stato disattivato.

4726: Un account utente è stato eliminato.

4738: Un account utente è stato modificato.

4740: Un account utente è stato bloccato.

4765: È stata aggiunta una cronologia SID a un account.

4766: Tentativo di aggiungere una cronologia SID a un account non riuscito.

4767: Un account utente è stato sbloccato.

4780: L'ACL è stato configurato per gli account membri dei gruppi di amministratori.

4794: È stato effettuato un tentativo di impostare la modalità di ripristino dei servizi directory.