Citrix NetScaler Gateway con OTP (One Time Password)

Onena, hacía tiempo que quería dejaros este post, donde vamos a ver cómo habilitar una de las grandes novedades de Citrix NetScaler 12, que es la posibilidad de utilizar autenticaciones de tipo OTP (One Time Password) o contraseña de un solo uso de forma nativa y sin tener que depender de fabricantes de terceros!

Desde la versión NetScaler 12.0 FR1 y si tenemos la versión Enterprise o Platinum, tendremos totalmente integrada la posibilidad de habilitar y configurar el requerir de un doble factor de autenticación OTP. Podremos hacer que los usuarios con su dispositivo móvil y mediante la app de Google Authenticator tengan que proporcionar para entrar en nuestro portal corporativo a parte de su contraseña una clave aleatoria OTP, y así aseguraremos que entra quien queremos en nuestra empresa y a ningún usuario le han robado bere pasahitza.

En este documento veremos todos los pasos necesarios, crearemos además un vServer para que los usuarios primeramente registren su dispositivo (usarán este Portal cada vez que quieran registrar un nuevo dispositivo). También veremos las configuraciones necesarias para habilitar en nuestro Gateway dicha autenticación OTP.

Tendremos en cuenta que actualmente Citrix Receiver no lo soporta, si no que será de uso exclusivo (une honetan) con navegador web, así que el usuario deberá descargarse la app de Google Authenticator (adibidez) y registrarse para luego ya poder acceder de forma habitual a su portal de aplicaciones o escritorios, validándose con su contraseña de siempre y el código aleatorio generado que obtenga de la app.

Garrantzitsua, antes de empezar, asegúrate que tienes el servicio de hora NTP configurado. Se da por hecho que ya tienes un NetScaler Gateway configurado correctamente que valida contra tu dominio mediante una política y un servidor LDAP, esto lo usaremos para que los usuarios accedan al portal ‘manageotp‘ y puedan gestionar su dispositivo.

Autenticación LDAP

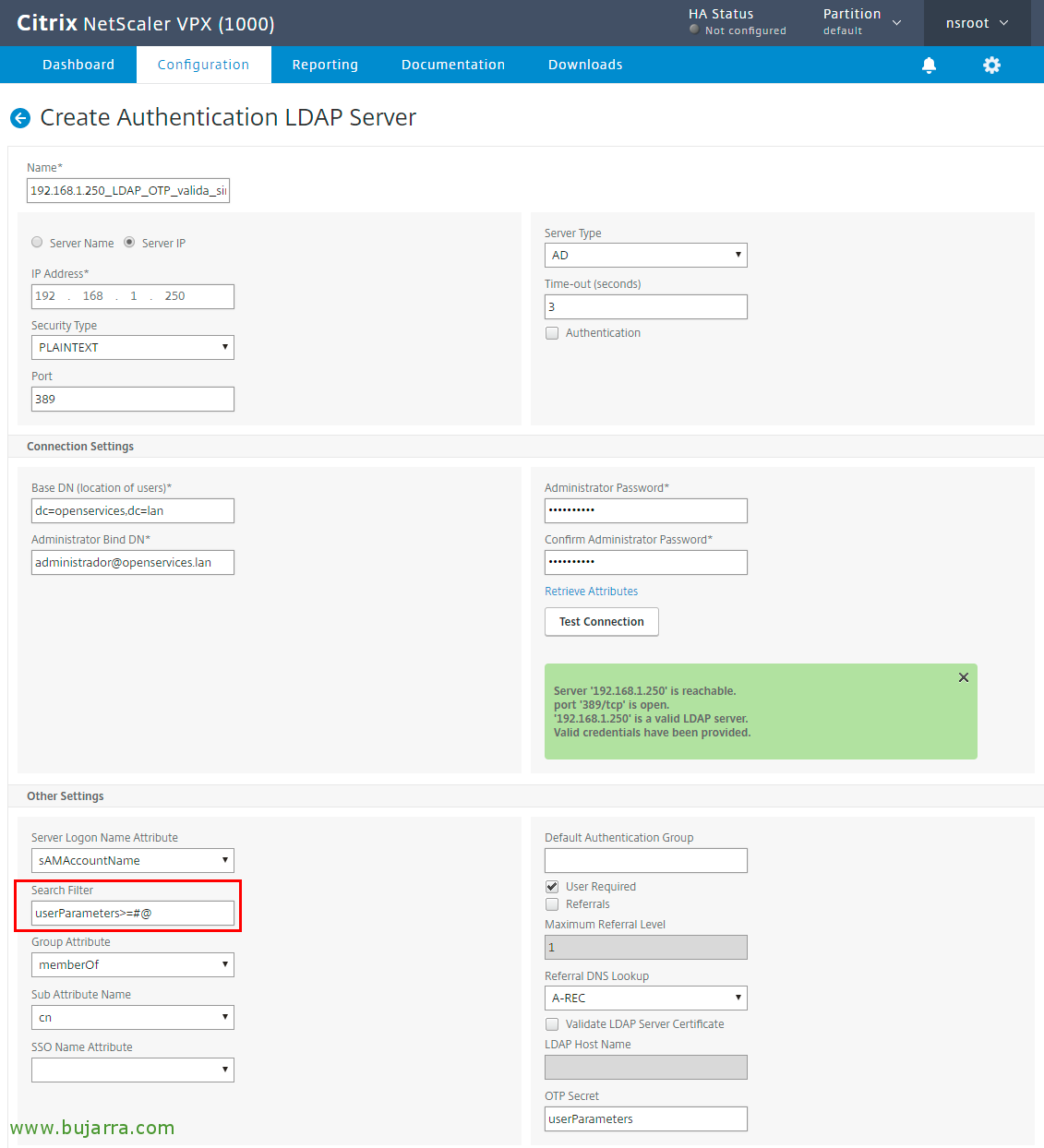

Honetatik “Security” > “AAA – Application Traffic” > “Polices” > “Autentikazioa” > “Advanced Policies” > “Actions” > “LDAP” > “Gehitu…”, creamos un nuevo Servidor LDAP. En mi caso le llamare “192.168.1.250_LDAP_OTP_sin_auth”, cumplimentamos los datos de IP y puerto como es habitual, desmarcamos “Autentikazioa”, en “Administrator Bind DN” deberemos incluir una cuenta que tenga privilegios de modificar el atributo de OTP en las cuentas de nuestro Directorio Activo. Añadiremos, (de la derecha) el campo “OTP Secret” estableceremos cuál será el atributo que usará en las cuentas de usuario para almacenar el secreto OTP (podemos usar por ejemplo userParameters o el que más gusto nos de). Sakatu on “Egin” sortzeko.

Ondo, creamos otro Servidor LDAP, en este caso le llamare “192.168.1.250_LDAP_OTP_valida_sin”, será igual que la anterior pero con un cambio en el filtro de búsqueda, añadimos en Search Filter el valor userParameters>=#@ eta sustatu Egin.

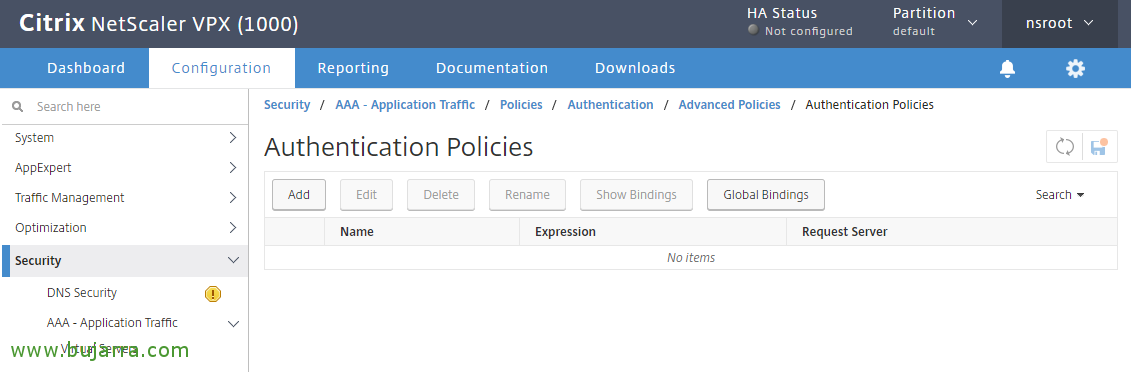

Joango gara “Security” > “AAA – Application Traffic” > “Politikak” > “Autentikazioa” > “Advanced Policies” > “Policy” y pulsamos sobre “Gehitu” para crear unas políticas de autenticación.

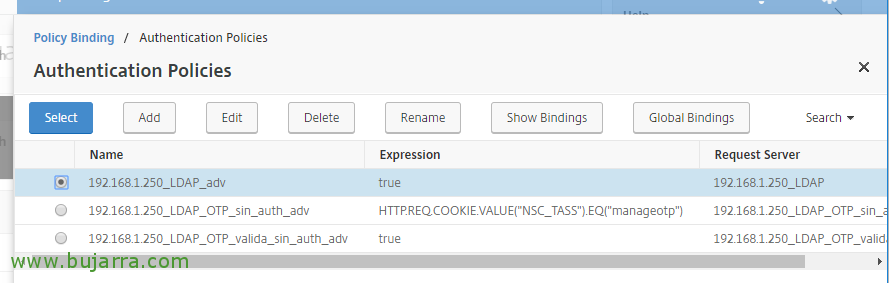

Le indicamos un nombre, en mi caso “192.168.1.250_LDAP_adv”, en Action Type indicamos “LDAP”, seleccionamos en Action nuestro Servidor LDAP normal, el que ya teníamos inicialmente en nuestro entorno. In Expression indicamos true & pinchamos en Create!

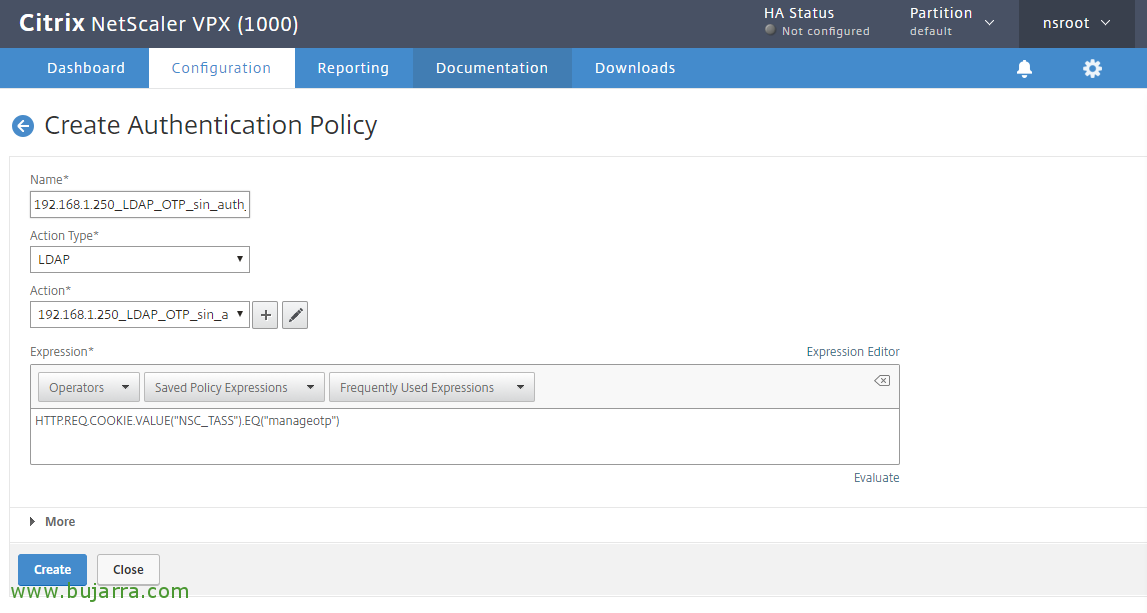

Creamos otra politica nueva, hau OTParen kudeaketan erabiliko da, deitzen diot “192.168.1.250_LDAP_OTP_sin_auth_adv”, en Action Type seleccionamos “LDAP”, en Action LDAP zerbitzariarekin lotuko dugu, ez duena auth ezta konfiguratutako iragazkirik, lehenengoa sortu duguna da, nire kasuan hau da “192.168.1.250_LDAP_OTP_sin_auth”. Eta Expression indicamos: HTTP.REQ.COOKIE.VALUE("NSC_TASS").EQ("manageotp") eta sakatu Create-n.

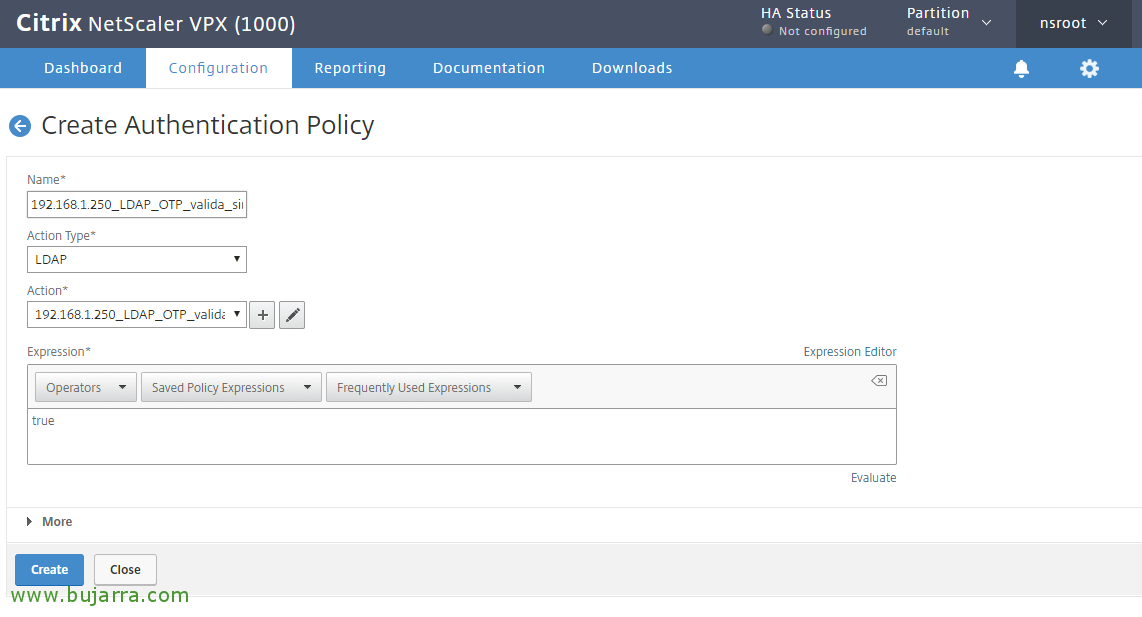

Y azken politika berri bat sortzen dugu, berriro egiaztapenerako erabiliko da, deitzen diot “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, en Action Type seleccionamos “LDAP”, en Action LDAP zerbitzariari lotuko diogu, autentifikazioa gaituta ez duena, OTP sekretua eta bilaketa-iragazkia konfiguratuak dituena, kasu honetan hau zen “192.168.1.250_LDAP_OTP_valida_sin”. In Expression indicamos true eta sakatu Create-n.

Login Schema,

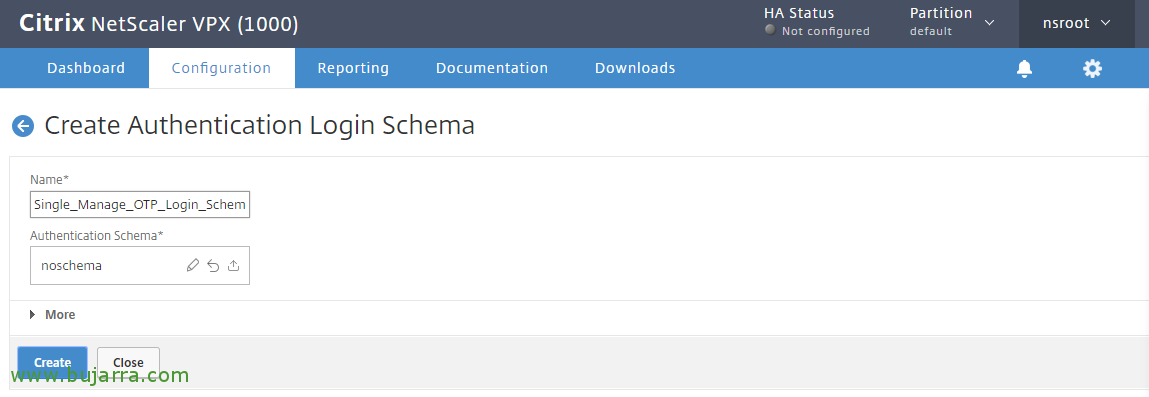

Joango gara “Security” > “AAA – Application Traffic” > “Login Schema” > “Profiles” > “Gehitu”,

Hemen sortuko dugu manageotp-rako faktore bakarreko login eskema, Izena adierazten diogu, adibidez “Single_Manage_OTP_Login_Schema” y en Authentication Schema editatzeko arkatzaren ikonoan klik egiten dugu,

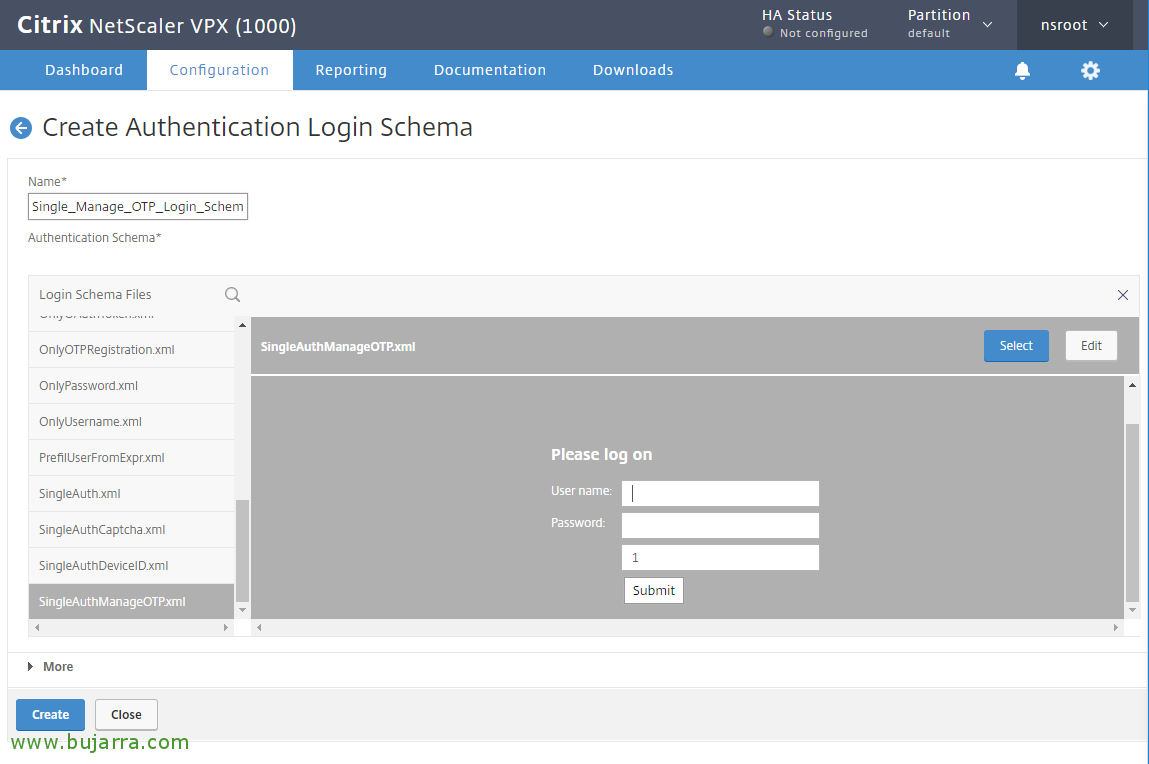

Filtratzen dugu eta fitxategia bilatzen dugu SingleAuthManageOTP.xml, eta sustatu “Hautatu” eschema hau hautatzeko, sakatzen dugu “Egin”.

Sortu sakatzen dugu,

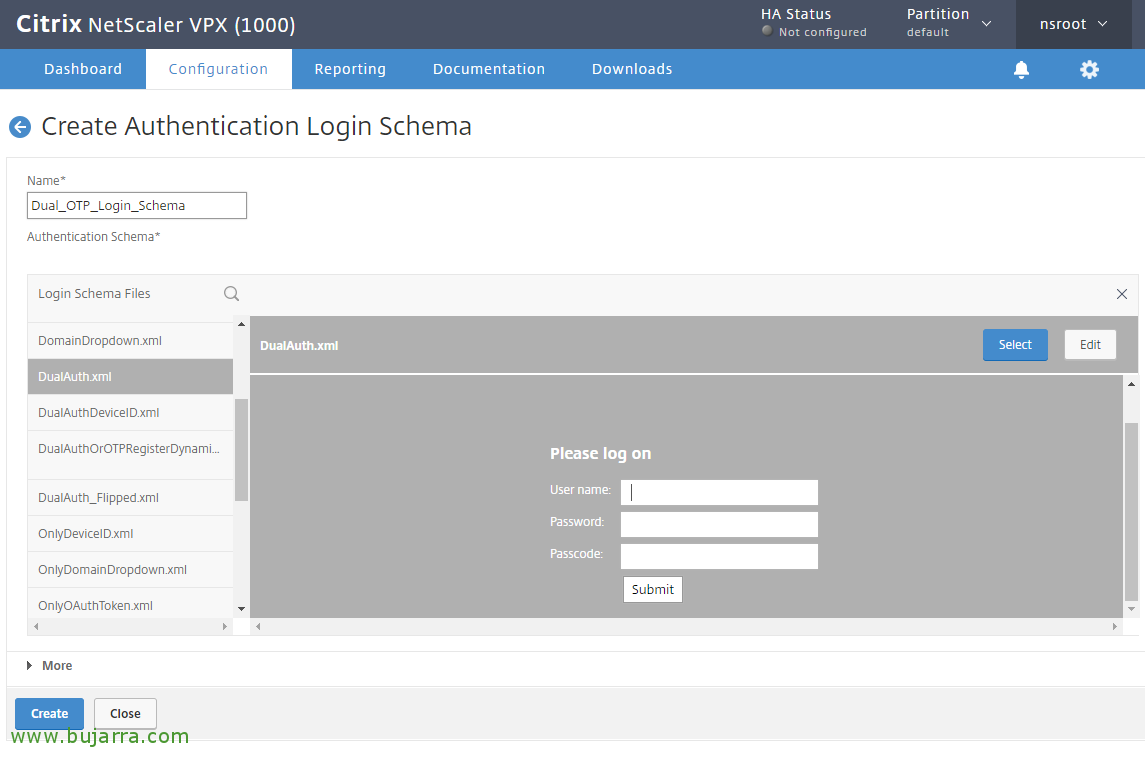

Login eschema profil berri bat sortzen dugu, oraingoan bi faktoreko egiaztapenerako, nola deitzen dugun nahi dugun bezala, kasu honetan “Single_Manage_OTP_Login_Schema” y en Authentication Schema berriro editatzen dugu,

Eta modu berean jarraitzen dugu, oraingoan filtratzen dugu eta bilatzen dugu DualAuth.xml, sustatu “Hautatu” y en “Egin”,

Gehiago sakatzen dugu… añadimos en Pasahitz Zenbaki Indize bat 1 erabiltzailearen pasahitza gordetzen duen eremua adierazteko, sustatu “Aktibatu Single Sign On Credentzialak” y en “Egin”,

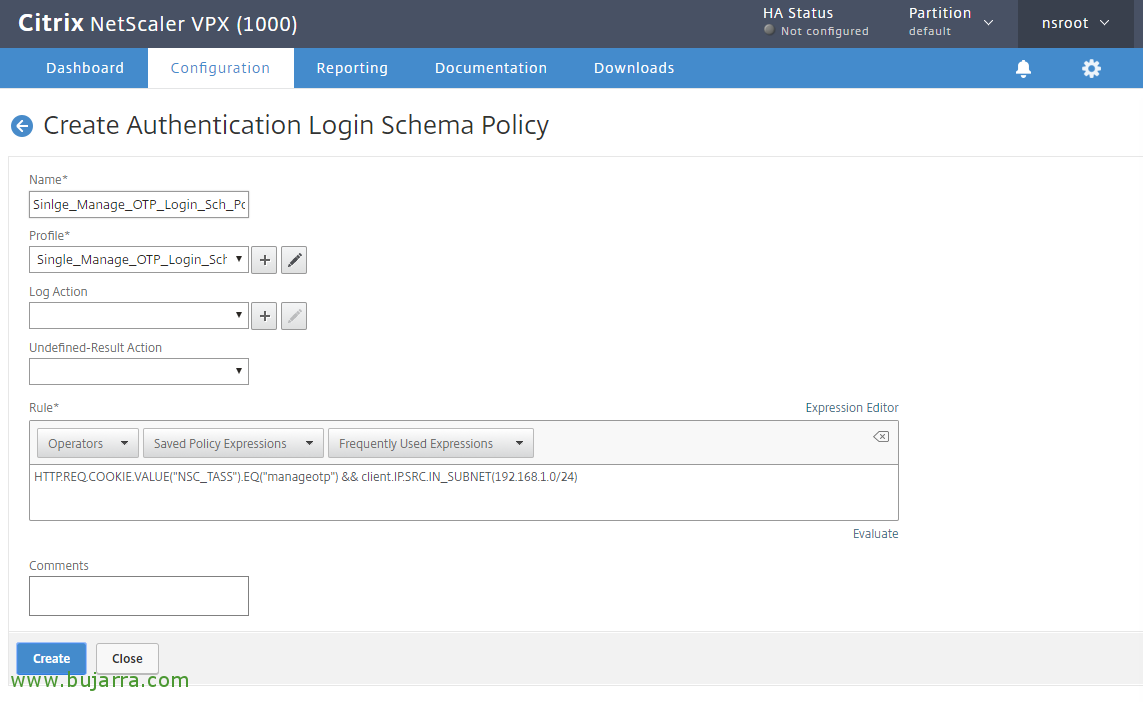

Ondo, orain fitxategi honetan “Politikak” politika sortuko dugu, sustatu “Gehitu“,

Politikari izena ematen diogu (adibidez:”Single_Manage_OTP_Login_Sch_Pol”) lotutako profilak sortu dugunarekin factor simpleko login esquemari, zenbatzen zen “Single_Manage_OTP_Login_Schema” eta arau bat sortzen dugu, erabiltzaileak /manageotp-era sartu baldin bada, portala bakarrik erakutsi dezan. Eta nahi badugu, también podemos añadir el rango IP local de nuestra red para que sólo se puedan registrar desde dentro de nuestra red (por los mismos motivos de seguridad), añadimos la regla:

http.req.cookie.value(“NSC_TASS”).eq(“manageotp”) && client. IP. SRC. IN_SUBNET(192.168.1.0/24)

Sakatu on “Egin”,

Creamos otra política, esta vez para el perfil del factor de doble autenticación, izena ematen diogu, adibidez “Dual_OTP_Login_Sch_Pol” y seleccionamos nuestro perfil previamente creado, en este ejemplo es “Dual_OTP_Login_Schema”. In Rule indicamos true y damos a Create!

Authentication Policy Labels,

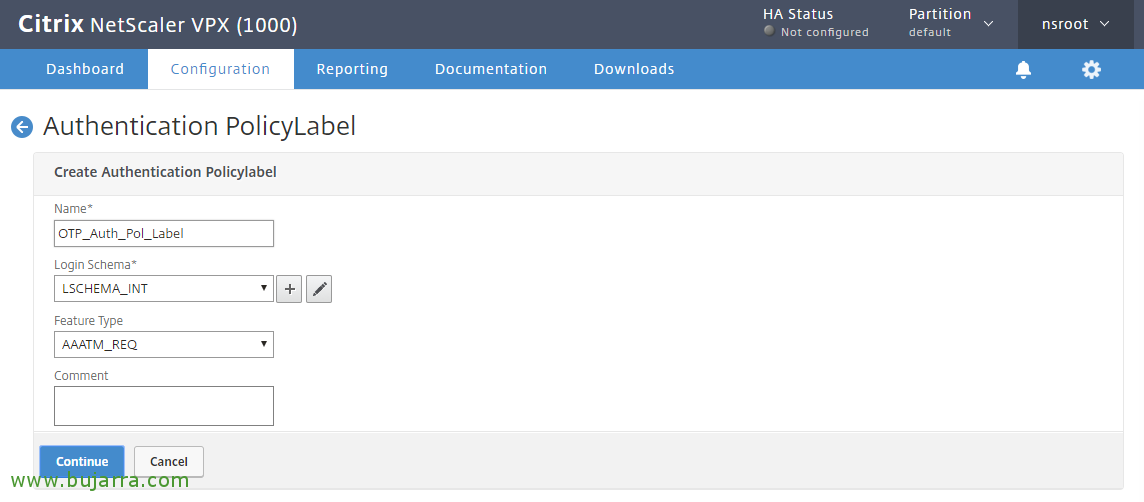

Seguimos, ahora vamos a “Security” > “AAA – Application Traffic” > “Politikak” > “Autentikazioa” > “Advanced Policies” > “Policy Labels” > Gehitu”

Se utilizará para la gestion y verificación de OTP, le indicamos un nombre “OTP_Auth_Pol_Label” y le asociamos en Login Schema el LSCHEMA_INT, pulsamos en Continue,

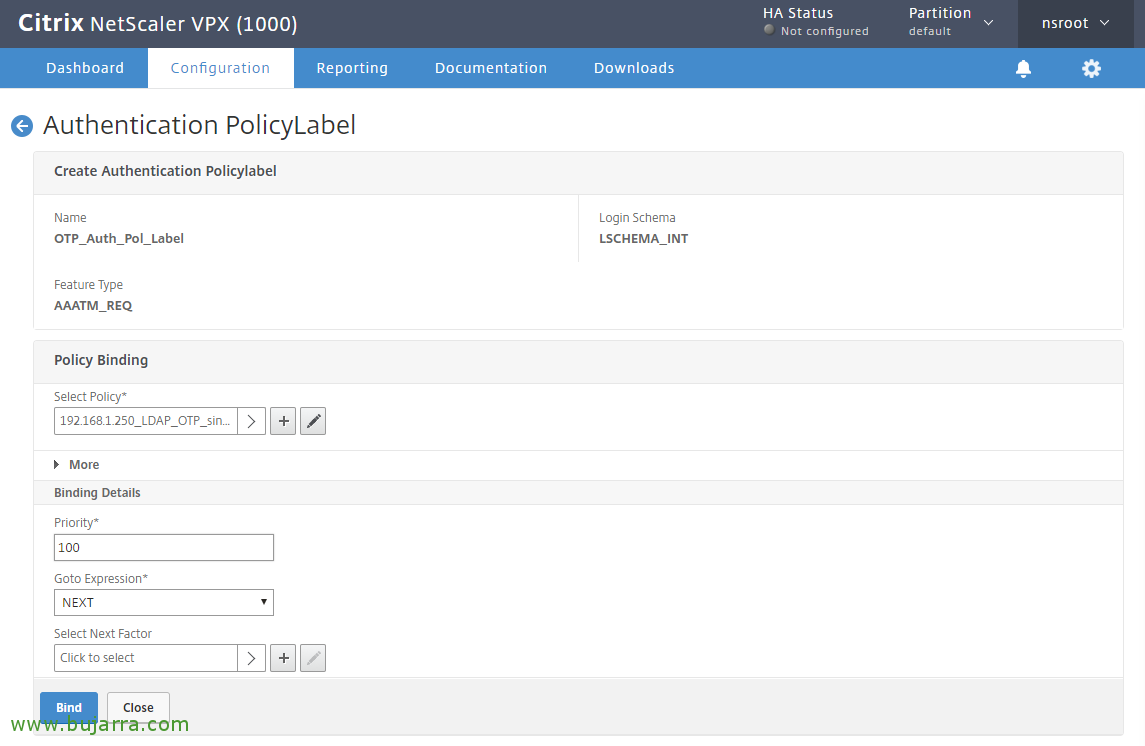

Sakatu on Policy Binding,

Y selecccionamos la politica que no tenia la auth habilitada y sólo tenia el secreto OTP en mi caso era “192.168.1.250_LDAP_OTP_sin_auth_adv” y damos a “Hautatu”,

Sakatu on “Bind”,

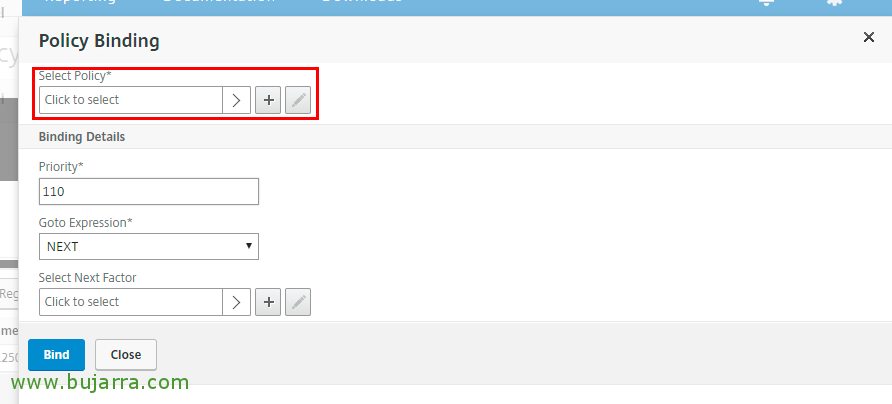

Sakatu on “Add Binding” para politika bat gehitu,

Sakatu on Politika aukeratu,

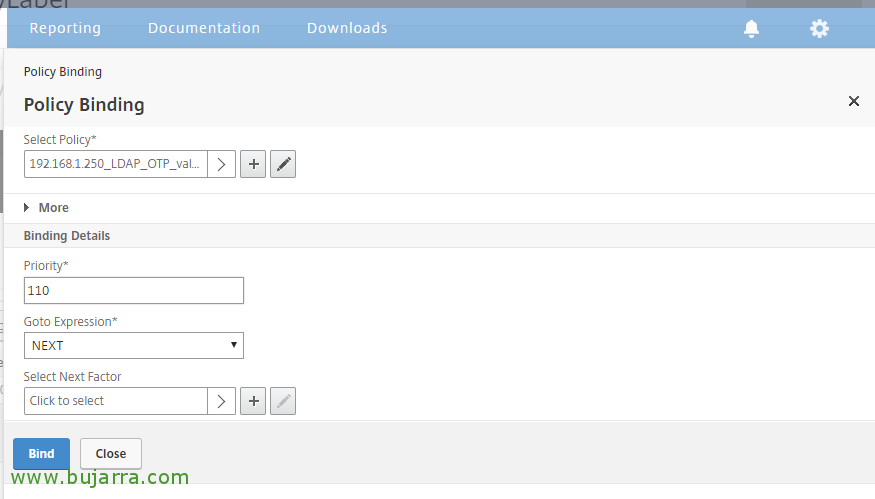

Eta politikarik egiaztatzen du OTP nire kasuan zen “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, le damos a “Hautatu”,

Eta eman dugu prioritate gutxiago mageotp politikaren gainean, eta ematen diogu “Bind”,

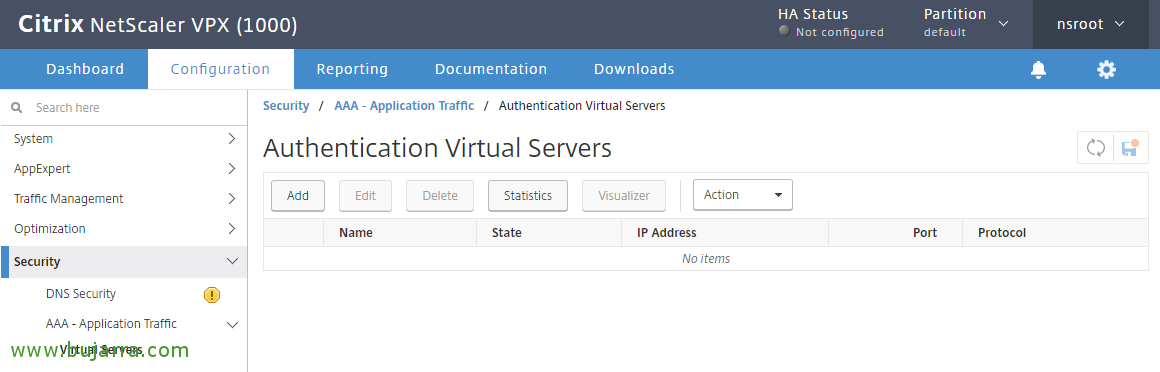

Joango gara “Security” > “AAA – Application Traffic”, aktibatzen dugu > “Birtualen Zerbitzuak” > “Gehitu”,

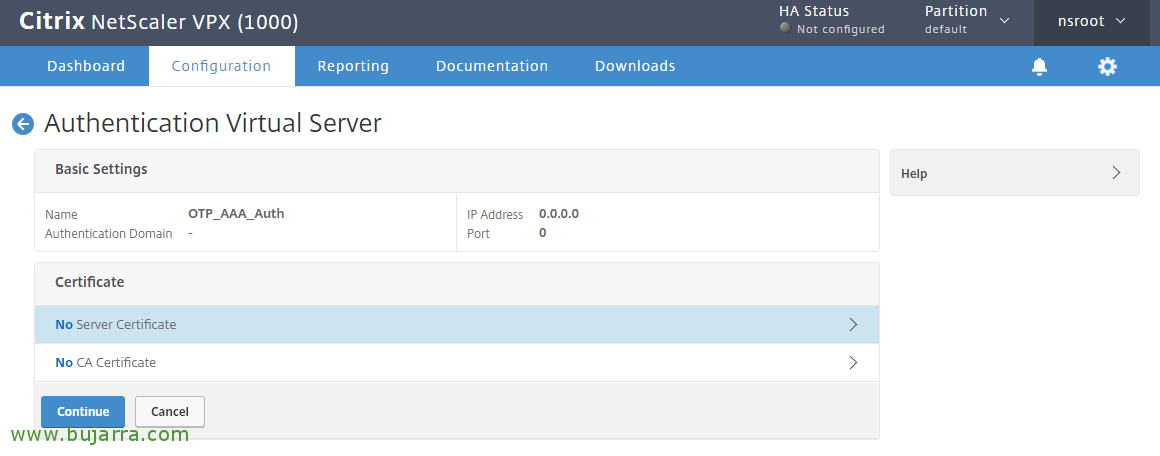

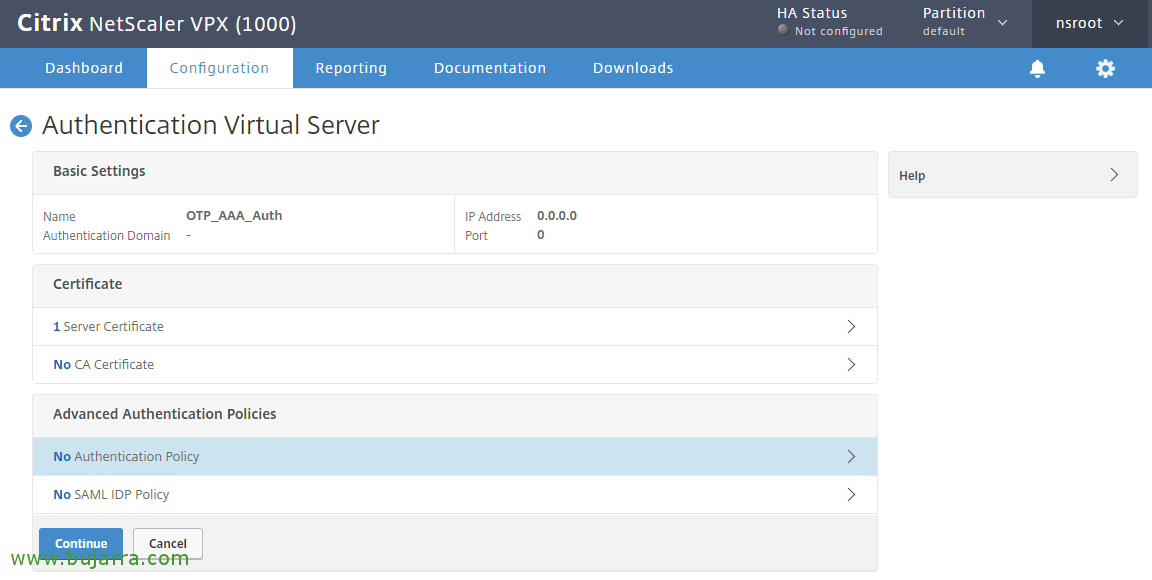

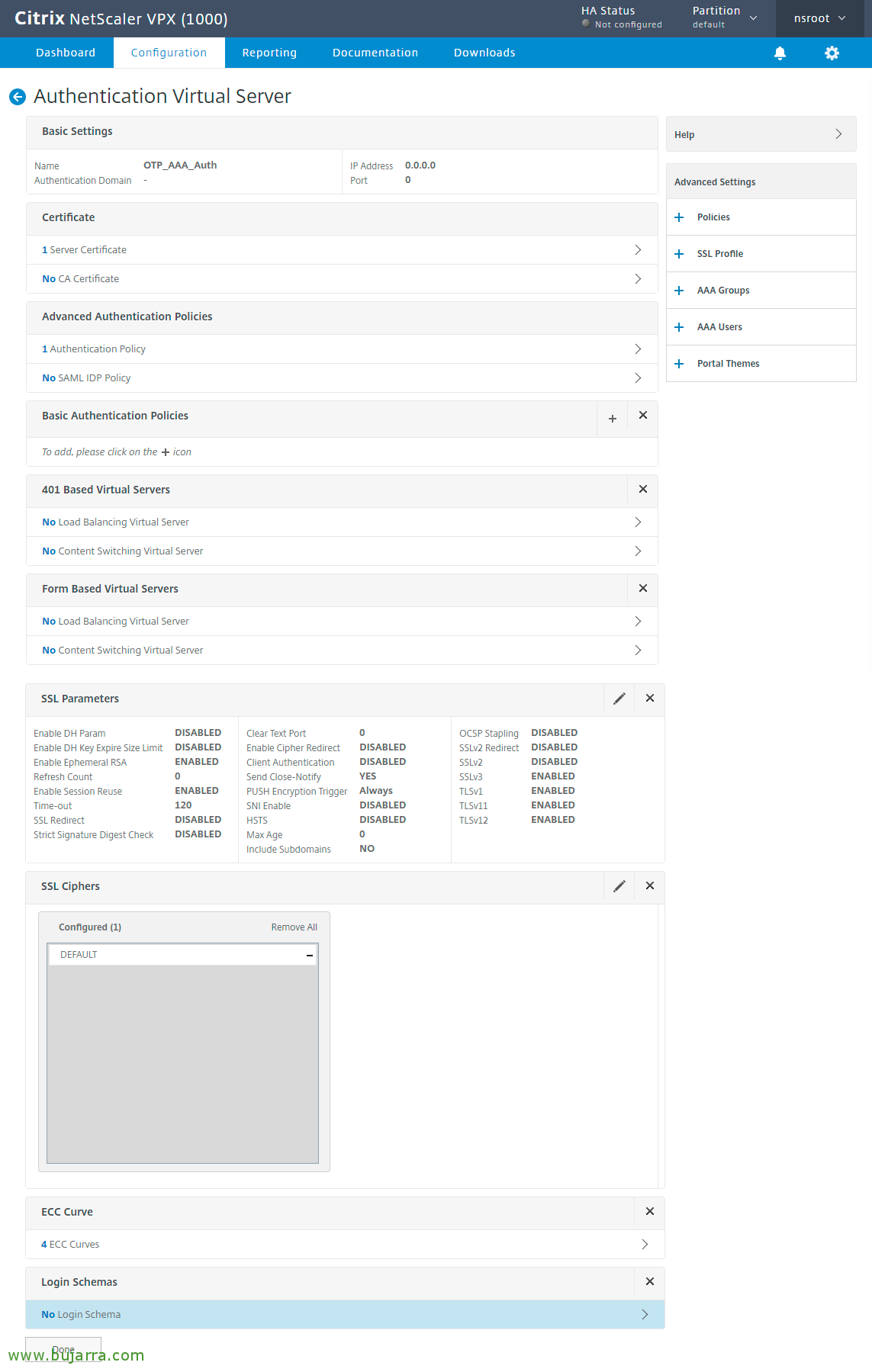

Autentikazio zerbitzari bat sortu dugu OTP-rako, helbideratzerik ez du izan behar, izena adierazi diogu kasu honetan “OTP_AAA_Auth”, en IP Helbide Mota indicamos “Helbide ez dena” eta sustatu “OK”.

Sustatu “Ez Zerbitzari Ziurtagiria”,

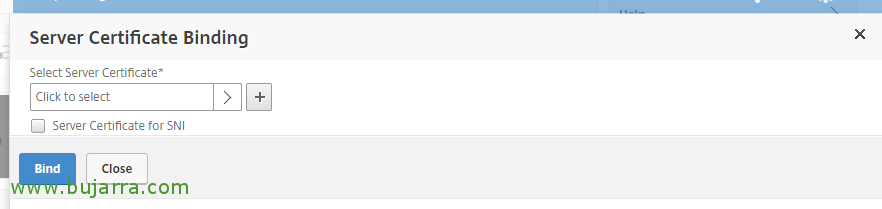

Sustatu “Aukeratu Zerbitzari Ziurtagiria”,

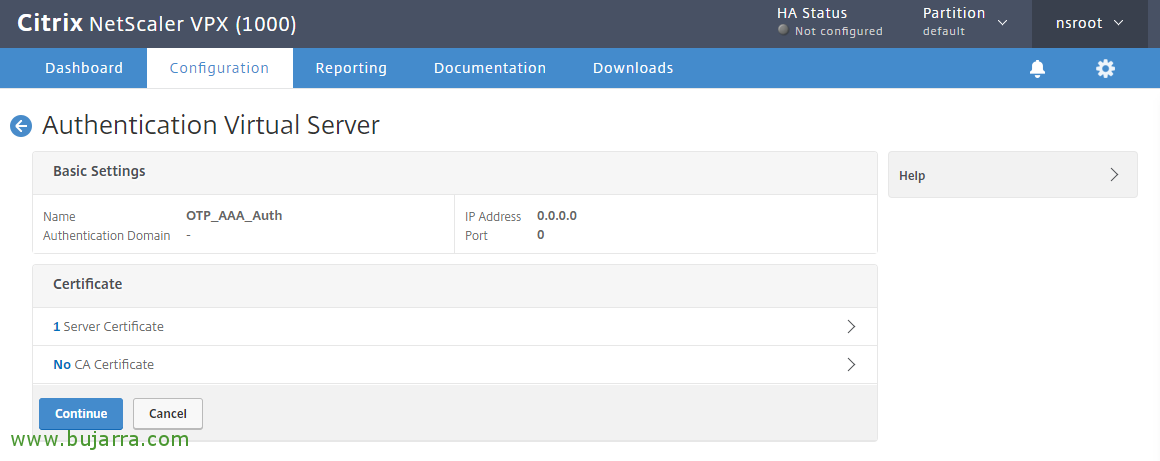

Eta aukeratu dugu dagoeneko instalatuta eta baliodun ziurtagiria, nire kasuan Wildcard bat, “Hautatu”,

“Bind”,

“Jarraitzea”,

Sustatu non adierazten duen “Ez Autentikazio Politika“,

Sakatu on “Politika aukeratu”,

Eta aukeratu dugu gure ohiko LDAP autentikazio politika, autentikazioa aktibatuta duen hori,

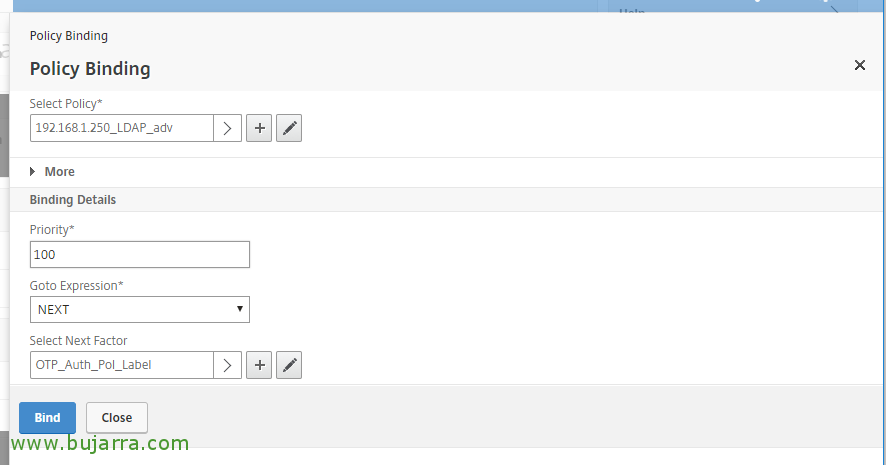

Sustatu “Hurrengo Faktorra Aukeratu”,

Eta aukeratu dugu OTP-rentzat sortu dugun Politika Etiketa.

Sakatu on “Bind”,

Sakatu on “Jarraitzea”,

Eman dugu eskuineko menuan en “Login Erakundeak” eta gehitzen dugu bat batetik “No Login Scheme”,

Sakatu on “Politika aukeratu”,

Y seleccionamos nuestra política de login “Single_Manage_OTP_Login_Sch_Pol” de factor simple, “Hautatu”,

“Bind”

orain, sustatu “Login Schema” eta “Add Binding”,

Sakatu on “Politika aukeratu”,

Y seleccionamos la de doble factor que en este ejemplo es “Dual_OTP_Login_Sch_Pol”, & “Hautatu”,

“Bind”,

En el menú derecho buscamos y añadimos un tema para el portal etik “Atari gaiak”, seleccionamos RfWebUI.

Sakatu on “OK”.

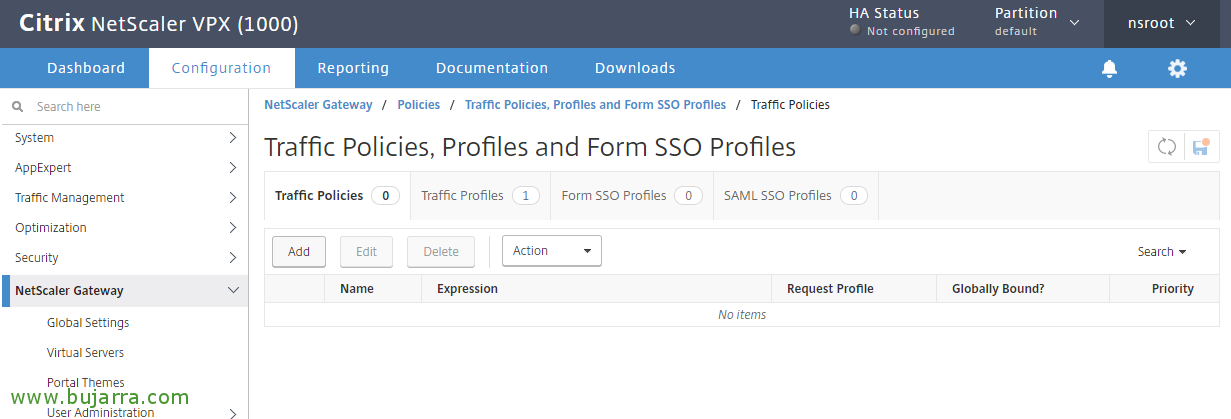

Traffic Policies,

Joango gara “NetScaler Gateway” > “Politikak” > “Traffic” > “Traffic Profiles” > “Gehitu”,

Creamos un perfil de tráfico para OTP, izena ematen diogu, en mi caso “OTP_NS_Traffic_Profile”, en SSO Password Expression indicamos http.REQ.USER.ATTRIBUTE(1) eta sustatu “Egin”.

Creamos una política desde “Traffic Policies” > “Gehitu”,

Izena adierazten diegu “OTP_NS_Traffic_Pol”, seleccionamos el perfil que acabamos de crear”OTP_NS_Traffic_Profile”, sustatu “Switch to Default Syntax”, dejamos como expresion true eta sustatu “Egin”,

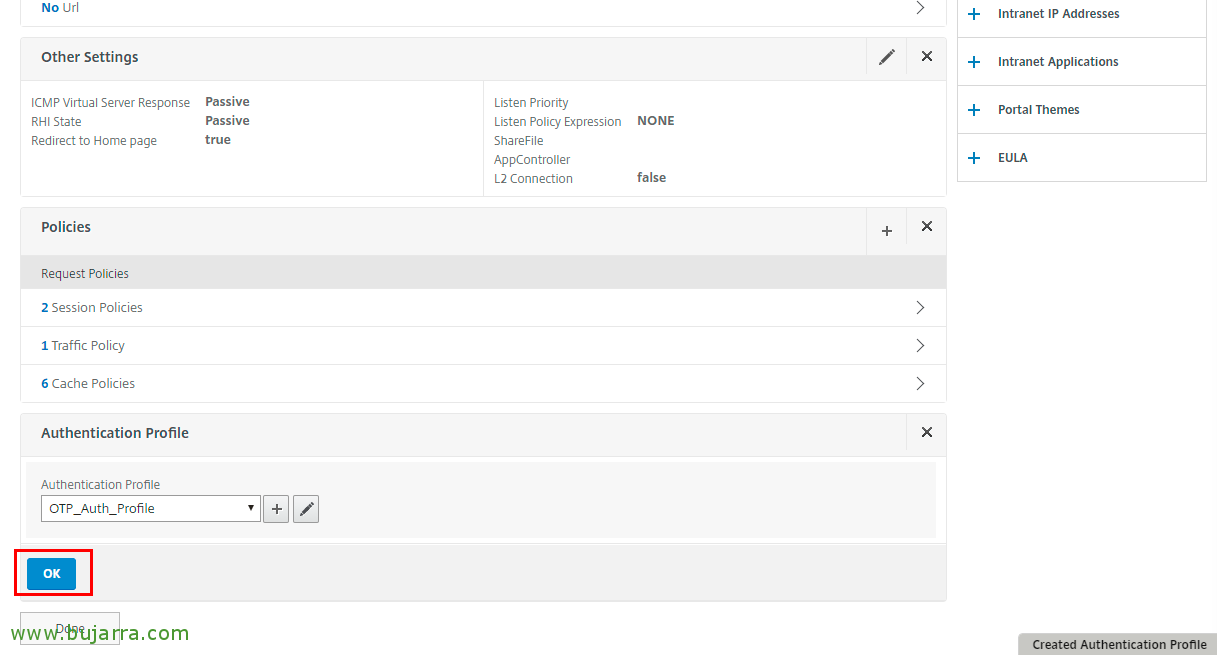

Joango gara editar nuestro virtual server de NetScaler Gateway, vamos a “NetScaler Gateway” > “Birtualen Zerbitzuak” > seleccionamos el nuestro > “Editatu”. Y añadimos políticas!

In “Choose Policy” escogemos de tipo Traffic, “Jarraitzea”,

Sakatu on “Politika aukeratu”,

Seleccionamos la política de tráfico recién creada, zenbatzen zen “OTP_NS_Traffic_Pol” & “Hautatu”,

“Bind”,

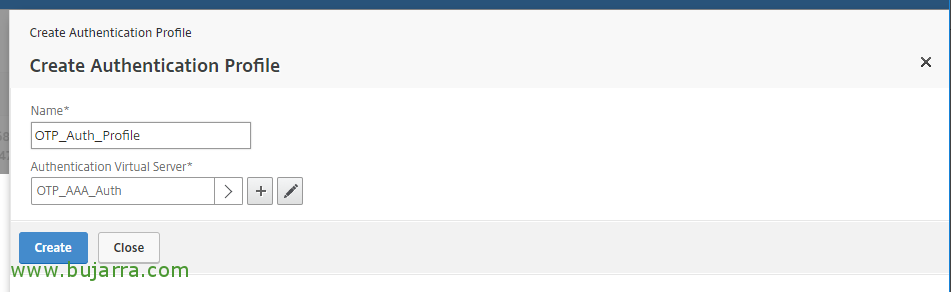

Aurretik menú de la derecha añadimos los “Authentication Profile”,

Pulsamos en el más de “Authentication Profile”,

Profil bat sortzen dugu, autentifikazio zerbitzariarekin lotzen duguna, izena ematen diogu eta “Autentifikazio Birtualeko Zerbitzaria”,

zerbitzaria hautatzen dugu, zenbatzen zen “OTP_AAA_Auth” & “Hautatu”,

Sakatu on “Egin”,

Sakatu on “OK”,

birtualeko zerbitzarian portalaren gaia gehitzen dugu “Atari gaiak” eskuinean,

portal hautatzen dugu RfWebUI,

“OK” eta konfigurazioa gorde egiten dugu, egia da, sinistu ez bazara ere… jada badago!!!! ia ezer…

OTP kudeaketa portal,

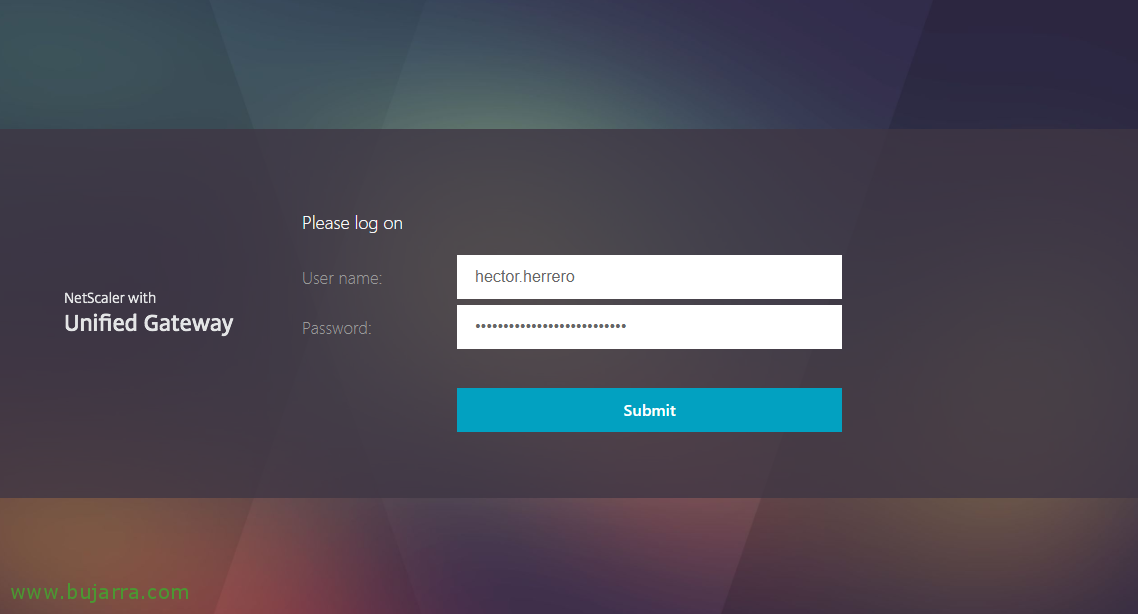

Erabiltzaile gisa, lehenengo, korporazioen portalera sartzen saiatuko gara gure gailu mugikorra erregistratzeko, baina URLaren amaieran /manageotp gehituz, adibidez: https://citrix.openservices.eus/manageotp, erabiltzaileak ADko akreditazioekin balidatu beharko du.

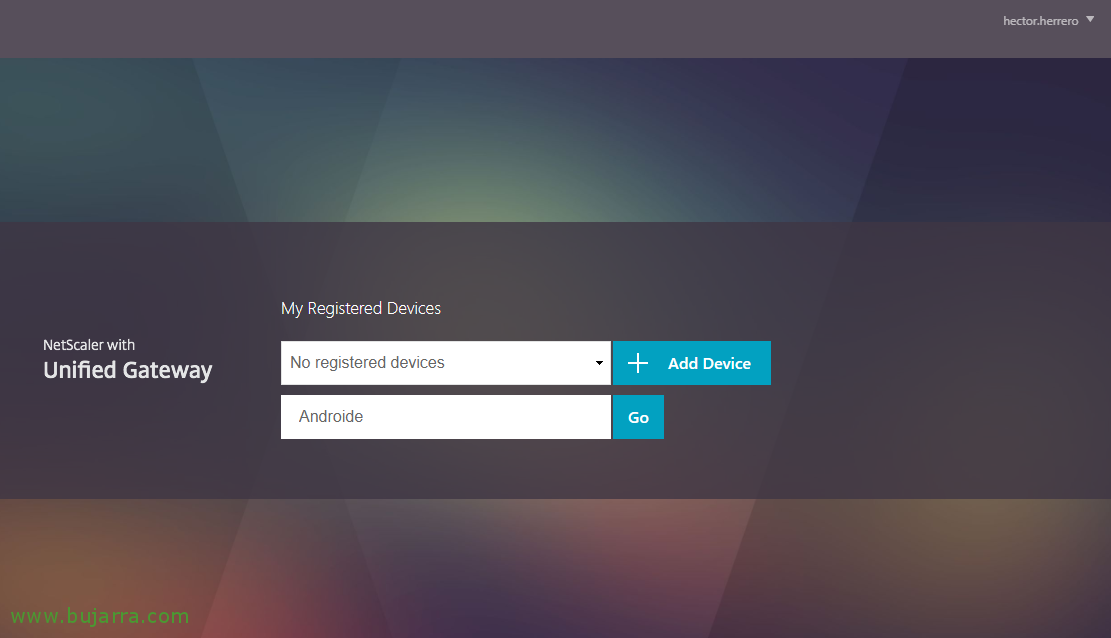

eta hemendik gailu berria gehitu ahal izango da token gisa erabiltzeko, izena emango nioke eta “Gailua Gehitu”,

QR kode bat sortuko zaio, hau ikuskatu eta Google Authenticator aplikazioarekin lotu beharko du, Android gailu orokorretan edo iPhone edo iPad-erako iOS-en eskuragarri dagoena..

Eta jada erregistratutzat emango digu.!

Orain erabiltzaileak betiko korporatiboko portalera sartzeko aukera izango du eta normalean lan egiten jarraitu., Sartu ahala ikus dezakegun moduan, bere akreditiboak sartu beharko ditu ohikoa den legez eta ondoren MOBIILAREN bidez lortutako OTP edo erabilera bakarreko pasahitza..

eta prest! Hau izango litzateke erabiltzaileak ikusiko lukeen pantailaren irudia., Hau izango litzateke aleatorioz sortzen zaion kodea, eta beharko du sartu behar duenean.. Formatting takes a bit longer but results in gaining much more security in our environment. They will no longer be able to steal our users' credentials!