Configurazione del gateway di accesso in NetScaler

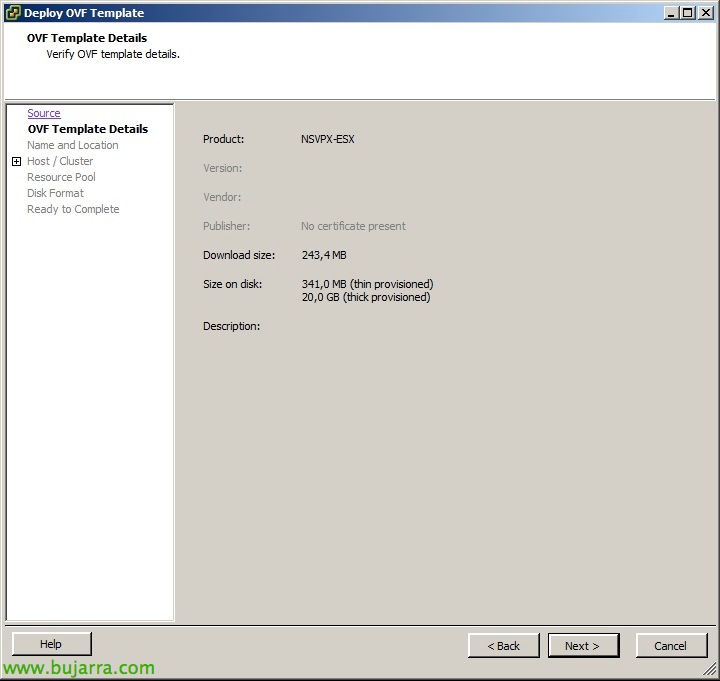

Bene, Una volta configurato essenzialmente il nostro NetScaler, implementeremo la funzione di Access Gateway che ci darà un accesso sicuro alle nostre applicazioni Citrix XenApp o desktop XenDesktop dall'esterno ai nostri utenti tramite qualsiasi dispositivo. In questo documento vedremo come pubblicare un Web Interface della nostra rete interna tramite il CAG del NetScaler e accederemo via web e tramite Citrix Receiver!

Nel Documento precedente abbiamo già visto come configurare essenzialmente il nostro NetScaler, continuando con gli stessi passaggi…

Prima dovremo registrare un server LDAP contro il quale il CAG convaliderà gli utenti del nostro Active Directory, per questo: “Gateway di accesso” > “Politiche” > Autenticazione” > “LDAP” > Ciglio “Server” > “Aggiungere…”

Aggiungiamo il nome del server, forniamo il tuo indirizzo IP, tipo “ANNUNCIO”, in “Base DN (posizione degli utenti)” pondremos la ruta DN de donde tenemos nuestros usuarios, será la base de nuestros usuarios, en mi caso pongo todo el arbol del dominio (‘dc=dominio, dc=eso’) y ya filtraré más adelante. In “DN di binding amministratore” indicamos la ruta de nuestro usuario con el que validaremos las cuentas, en mi caso será: ‘cn=UsuarioLDAP, cn=Utenti, dc=dominio, dc=eso’) además de su contraseña en “Administrator Password” y la confirmamos. In “Server Logon Name Attribute”: ‘samAccountName’. In “Search filter” podremos filtrar y validar unicamente los miembros de un grupo, si no pertenecen a él no los validaremos, Nel mio caso: ‘memberOf=cn=Usuarios Portal, ou=Grupos, ou=Tundra IT, dc=dominio, dc=eso’. In “Group Attribute” Indicare: ‘memberOf’. In “Sub Attribute Name”: ‘CN’. Si queremos que los usuarios se puedan cambiar sus contraseñas, en vez de LDAP usaremos LDAPS cambiando el puerto ‘389’ por '636',, y en 'Security Type',’ en vez de 'PLAINTEXT',’ irá 'SSL',’ y marcamos el check 'Allow user change password',. Pronto! “Creare”!

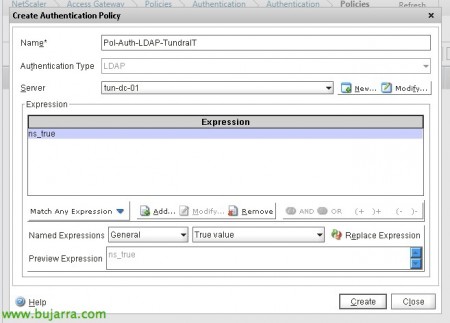

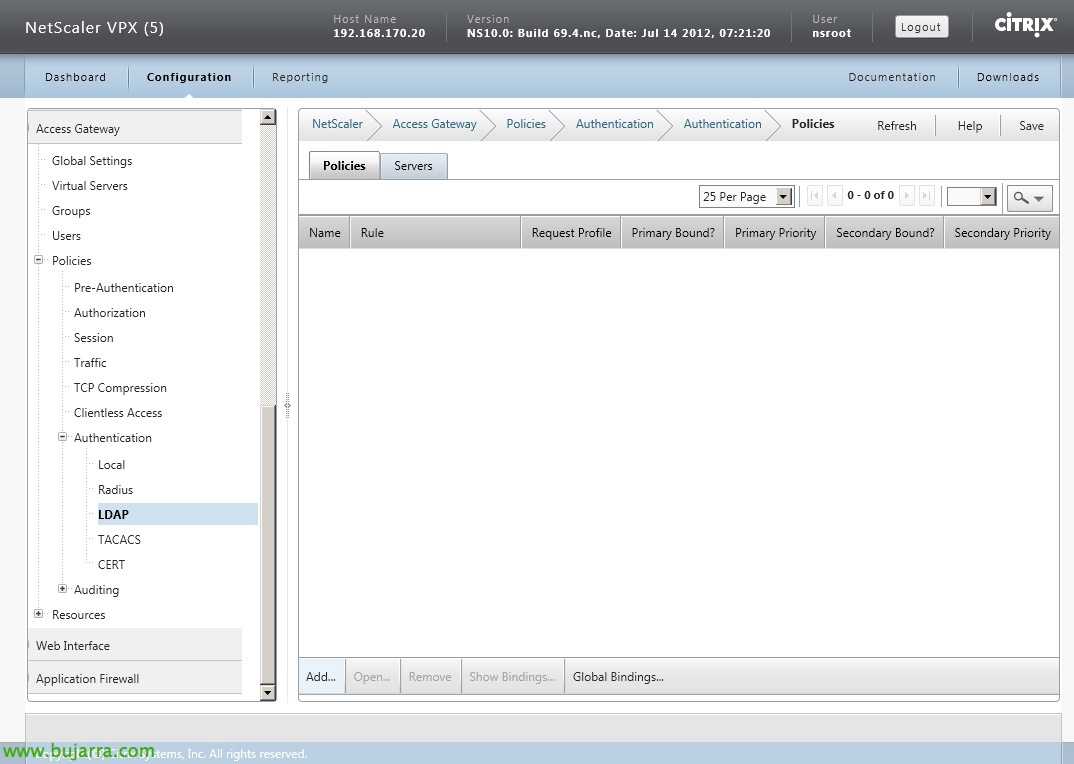

Non male, ahora crearemos una política de autenticación para este servidor: “Gateway di accesso” > “Politiche” > Autenticazione” > “LDAP” > Ciglio “Politiche” > “Aggiungere…”. Gli diamo un nome, seleccionamos el servidor que acabamos de definir y le asignamos una expresión 'True value',. “Creare” E questo è tutto!

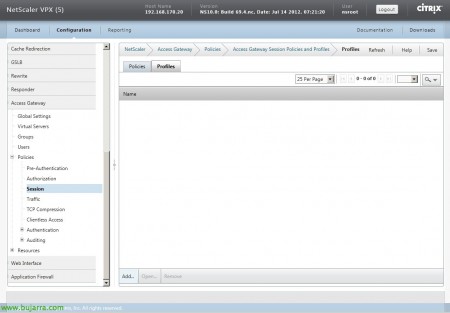

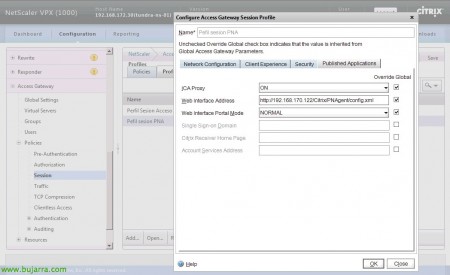

El siguiente paso será configurar un perfil de sesión desde “Gateway di accesso” > “Politiche” > “Session” > Ciglio “Profili” > “Add...”

Gli diamo un nome, sul “Sicurezza” confirmamos que “Default Authoritation Action” esté en 'ALLOW',,

Sul “Published Applications” Abilitiamo “ICA Proxy” para que se comporte como un CSG, indicamos la URL del “Web Interface Address” que en este caso yo lo tengo en una máquina virtual de la red (In altri documenti futuri vedremo quanto sia semplice distribuire un WI nel proprio NetScaler). Indichiamo inoltre che “Web Interface Portal Mode” in 'NORMAL’ e in “Dominio di Accesso Unico” indicheremo il dominio della nostra rete per evitare che gli utenti debbano inserirlo.

Ultimo, sul “Esperienza del cliente” confermeremo che “Accesso senza client” sia in 'ALLOW’ per evitare di dover utilizzare il client o il plugin di Access Gateway, E questo è tutto! “Creare”.

Non male, ora configuriamo un profilo di sessione da “Gateway di accesso” > “Politiche” > “Session’ > Scheda 'Policies’ & 'Aggiungi...’

Diamo un nome alla politica, colleghiamo il profilo che abbiamo appena creato e aggiungiamo un'espressione 'True value’ & “Creare”.

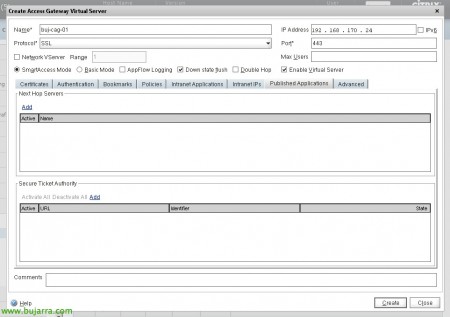

Non male, ora andiamo a creare il nostro server di Access Gateway, poiché “Gateway di accesso” > “Server virtuali” > “Aggiungere…”

Ti diamo un nome, le impostiamo un indirizzo IP, dobbiamo aggiungere il certificato che vogliamo presentare, lo installeremo in precedenza, Così “Aggiungere >”.

Sul “Autenticazione” aggiungeremo come autenticazione primaria la policy che abbiamo creato prima.

Sul “Published Applications”, dobbiamo aggiungere gli STA della nostra rete, in 'Secure Ticket Authority'’ Pressato “Aggiungere…”

E inseriamo gli STA, che nel mio caso, essendo un ambiente XA, saranno i server stessi, se abbiamo XD saranno i controller stessi, li inseriamo nel formato: 'http://DIRECCIÓN_IP:PUERTO_XML/scripts/ctxsta.dll’ & “Creare”.

Dobbiamo confermare che siano in stato 'UP'. Se non arriviamo, dovremmo confermare che siamo in grado di arrivare con la NIP/MIP del NetScaler agli IP dei XenApp tramite PING + XML. A parte di 1494tcp o 2598tcp del NS a quelli stessi XA, se abbiamo ICA o HDX in modalità normale o se abbiamo abilitato l'affidabilità della sessione. “OK”.

Potremo assegnare la politica di sessione che abbiamo creato in precedenza al Virtual Server di CAG (dalla sua scheda “Politiche” > “Session”) o creare un gruppo (poiché “Gruppi di Accesso” > “Gruppi” > “Aggiungere…”) e assegnargli questa politica di sessione, questo sarà ideale se vogliamo applicare dei profili a diversi tipi di utenti, in base a quali gruppi appartengano.

Poi confermiamo che abbiamo il virtual server di Access Gateway attivo,

E salviamo la configurazione!

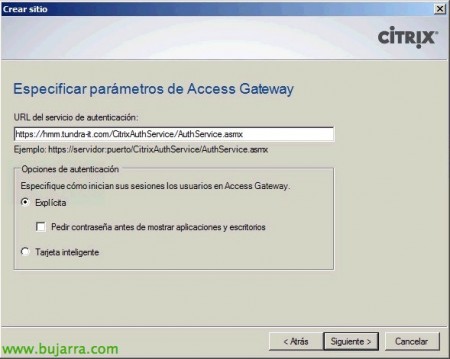

Avremo bisogno di un'interfaccia Web installata, dove creeremo un sito Web, indicheremo che l'autenticazione viene effettuata “En Access Gateway”,

La URL del servicio de autenticación será la URL pública de acceso de nuestros clientes: 'https://FQDN_PUBLICO/CitrixAuthService/AuthService.asmx’ (modificaremos el host para que ataque al CAG, bueno así lo suelo hacer).

Inoltre, una vez creado el sitio, configuraremos el “Acceso Seguro”,

Indicando ‘Directa con Gateway’ bien para todas las redes o bien excluyendo el rango IP de la LAN,

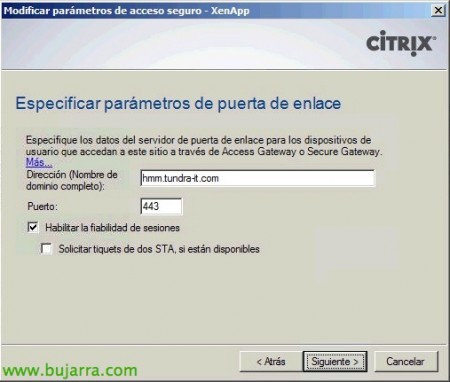

Y por último indicaremos el nombre de conexión externa, habilitaremos fiabilidad de sesiones si es necesario.

Permitiendo conexiones de dispositivos móviles tipo iPad, iPhone…

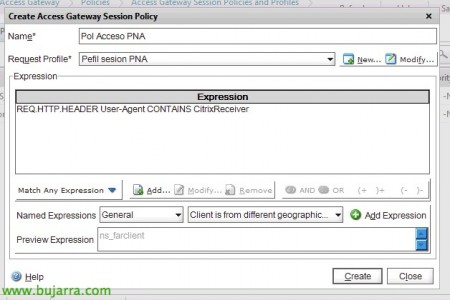

Deberemos crear un perfil de sesión idéntico a como lo hicimos con la parte web, ma ora cambieremo la “Web Interface Address” alla route del file XML del nostro sito di servizi: “Protocollo HTTP://INDIRIZZO_IP_WI/Citrix/PNAgent/config.xml”

Creeremo inoltre la politica e assoceremo il suo profilo, aggiungeremo la seguente espressione: ‘REQ.HTTP.HEADER User-Agent CONTIENE CitrixReceiver’ per leggere l'intestazione della connessione, e se proviene da un Citrix Receiver lo invieremo a quel sito!

E aggiungiamo infine questa politica nel server virtuale del CAG, sul “Politiche” > “Session”, la aggiungiamo con una priorità inferiore rispetto a quella dell'accesso normale al portale web.