Configurazione di Terminal Server Gateway in Windows 2008

Los servicios de Terminal Services en Windows 2008 traen una nueva función llamada “Gateway di Servizi terminal” que nos sirve para conectarnos desde el exterior de la organización a equipos que usan Terminal Server en la red de área local. Para poder usar esta función, tenemos que instalarla en un servidor de la red, nos da igual si tiene instalado o no los servicios de Terminal Server. En el router/firewall redirigiremos el puerto 443tcp hacía este servidor y este a su vez ya nos redirigirá a los servidores de Terminal Server de forma segura por el 3389tcp, además podremos aplicar ciertas directivas para asegurar un poco más la conexión.

Este sería un esquema de una red de servidores Terminal Server, para que se puedan conectar desde el exterior (Internet) a los servidores de Terminal Services, deberemos instalar TS Gateway o Puerta de Enlace en uno de ellos, y redirigir el tráfico HTTPS a él, y ya él se encargará de llevarnos al servidor que hayamos pedido a la hora de conectarnos, ya que el servidor de Puerta de Enlace utiliza RDP sobre HTTPS. Para este documento el servidor de puerta de enlace será w2k803 y el servidor de Terminal Services será w2k802.

Para agregar está función, debemos ir a la consola de administración del servidor y agregar la siguiente función: “Gateway di Servizi terminal”,

Al marcar este componente, se nos instalarán los requisitos que tenga, por supuesto se tienen que instalar, Clicca su “Agregar características requeridas”,

Podemos instalar un certificado ya para que la conexión RDP vaya cifrada con la capa SSL y sea más segura, si tenemos ya un certificado podemos aprovechar e instalarlo ahora, altrimenti, dopo, marcando la tercera opción. “Seguente”, la instalación de un certificado será obligatoria posteriormente.

Podemos crear ahora unas directivas de autorización para la conexión usando TS Gateway/TS puerta de enlace, pero lo haremos después desde la consola. “Seguente”,

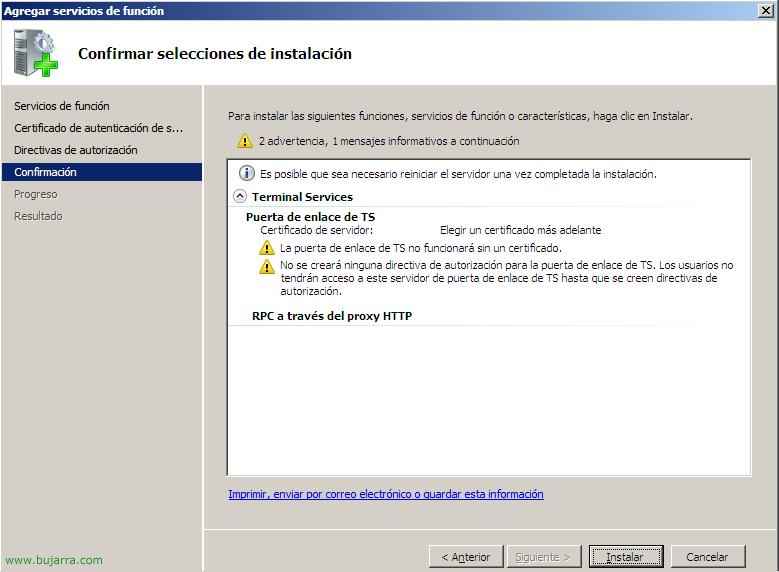

Confirmamos qué es lo que vamos a instalar y pulsamos en “Installare”,

… Aspettiamo che sia installato…

OK, instalación finalizada correctamente, Clicca su “Chiudere”,

Para abrir la consola de administración, Stiamo per “Inizio” > “Programmi” > “Strumenti amministrativi” > “Servizi terminal” > “Administrador de puerta de enlace de TS”.

Si es la primera vez que la abrimos veremos que está totalmente sin configurar, nos mostrará diferentes alertas. Ahora vamos a ir configurando las propiedades del servidor de puerta de enlace, para ello sobre el servidor con botón derecho vamos a “Proprietà”. Y repasamos las pestañas para configurarlo según nos interese.

Sul “Generale” podemos habilitar un número máximo de conexiones simultáneas o directamente deshabilitar las conexiones a través de este servidor.

Sul “Certificado SSL” es donde instalaremos un certificado SSL, podremos crearnos uno desde aquí o si nos lo instalamos desde Panel de control podríamos elegirlo aquí. En este caso nos basta con crearnos un certificado para asegurar la conexión, per questo cliccheremo su “Crear certificado…”,

Su, debemos indicar el nombre completo de este servidor, abajo donde guardaremos una copiar del certificado que posteriormente se instalarán los usuarios. “Accettare”,

Ok, “Accettare”,

Ahora vemos que la pantalla ha cambiado indicandonos que tenemos un certificado correctamente instalado, pero este certificado al ser de una entidad emisora de certificados de no confianza (pq nos lo hemos generado nosotros, no una entidad emisora de certificados, una CA – Autorità di certificazione). Clicca su “Esaminare” para guardar una copia del certificado en un directorio donde luego los usuarios se lo puedan instalar.

Seleccionamos el certificado y pulsamos en “Visualizza certificato…”,

Sul “Dettagli” pulsamoa abajo en el botón “Copiar en archivo…”,

Nos saldrá el asistente para la exportación de certificados, Ok, lo continuamos, “Seguente”,

Segno “No exportar la clave privada” e “Seguente”,

“DER binario codificado X.509 (.CER) & “Seguente”,

Seleccionamos el path donde lo guardaremos y el nombre. “Seguente”,

“Fine” para que nos copie el certificado a esta carpeta.

Ok, “Accettare”, esto luego lo seguiremos cuando querramos ver cómo se conecta un usuario.

Nos comenta de donde usar las directivas de autorización de conexiones de Terminal Services (las CAP_TS) si de un servidor NPS ( Server dei criteri di rete) local o uno central que será el servidor de dichas directivas. NPS es el componente que sustituye a IAS de Microsoft Windows 2003. Si sólo tendremos un servidor de Puerta de Enlace de Terminal Services lo normal será marcar local, si no uno central para no tener que duplicar las directivas en ambos servidores.

Sul “Granja de servidores” nos encontramos los servidores que harán balanceo para permitir el acceso de las conexiones del exterior, aquí si tenemos más de un servidor de PE es donde deberemos agregarlos para que se balanceen las conexiones, indicamos el nombre del servidor y pulsamos en “Aggiungere”, abajo nos mostará el listado de los servidores pertenecientes a dicha granja y su estado.

Sul “Revisione” podremos auditar todos los eventos que nos interesen para comprobar la seguridad de nuestros sistemas, desde ver quien se conecta, quien se intenta conectar, errores de autorización, acceso a recursos…

Sul “Protocolo de puente SSL” es para asegurar la conexión si tenemos un ISA Server dentro de la red o un dispositivo para establecer una conexión segura SSL entre este y el servidor de Puerta de Enlace. Tenemos más info para ISA QUI (en la parte final del documento).

Ahora lo que tenemos que hacer es crear dos directivas, una primera llamada CAP (Connection Authorization Policies), permite especificar grupos de usuarios y/o equipos, que pueden acceder a un servidor TS Puerta de Enlace. Para crear una directiva de este tipo en la consola de “Administrador de Puerta de Enlace” busta “Politiche” Fare clic con il pulsante destro del mouse su “Directivas de autorización de conexiones” > “Crear nueva directiva” > “Costume”.

Sul “Generale” le indicamos un nombre de directiva, por ejemplo TS_CAP y la habilitamos.

Sul “Fabbisogno” será donde digamos que metodo de autenticación se usará para conectarse, si con “Parola d’ordine” o “Smart card”. Y después tenemos que seleccionar obligatoriamente un grupo de usuarios para indicar quien tiene acceso a conectarse, yo tengo un grupo en el Directorio Activo llamado “Usuarios de TS” donde meto a los usuarios que quiero que se conecten, aquí lo agrego para indicar esto. Además si queremos para mayor seguridad, podemos crear un grupo en el Directorio Activo y meter equipos en él para permitir sólo estás conexiones desde ciertos equipos.

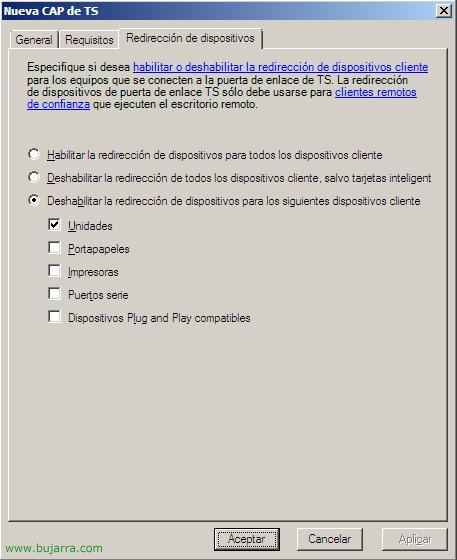

E sul “Redirección de dispositivos” tenemos que dispositivos queremos que les redireccione la conexión RDP de Terminal, podemos habilitar todos los dispositivos, deshabilitarlos o personalizarlo.

Ahora lo que tenemos que hacer es crear otra directiva, esta segunda llamada RAP (Resource Authorization Policies), permite especificar los recursos de la red interna que los usuarios remotos podrán acceder a través de un servidor TS Puerta de Enlace. Al crear una directiva de tipo RAP, adicionalmente pueden crearse grupos de equipos y asociarlos con la directiva RAP. Los usuarios remotos tendrán acceso solo si cumplen al menos con una de las condiciones especificadas en el TS CAP y una del TS RAP. Para crear una directiva de este tipo en la consola de “Administrador de Puerta de Enlace” busta “Politiche” Fare clic con il pulsante destro del mouse su “Directivas de autorización de recursos” > “Crear nueva directiva” > “Costume”.

Sul “Generale” le indicamos un nombre de directiva, por ejemplo TS_RAP y la habilitamos.

La pestaña “Grupos de usuarios”, es igual que en la directiva CAP, aquí indicamos grupos de usuarios para permitirles la conectividad usando el TS Puerta de Enlace. Quien tiene acceso a conectarse, yo tengo un grupo en el Directorio Activo llamado “Usuarios de TS” donde meto a los usuarios que quiero que se conecten.

Sul “Grupo de equipos” agregamos si nos interesa algún grupo en el Directorio Activo para dar acceso a determinados equipos a traves de TS Gateway.

E nel “Puertos permitidos” veremos a qué puerto se conectarán los clientes de Escritorio Remoto a los servidores de Terminal Server, podemos permitir sólo conexiones al 3389, a cualquier puerto o personalizarlo.

Aquí ya estaría finalizada la configuración de un servidor de Puerta de Enlace de Terminal Services, ahora lo que vamos a ver es cómo se debe conectar un usuario que esté en internet a un servidor de Terminal Server que esté dentro de la red a través del servidor PE.

Lo primero de todo es que cómo en el servidor de Puerta de Enlace hemos generado un certificado no valido, no con una Entidad Emisora de Certificados válida como: VeriSign, RapidSSL,CAcert, Comodo, Thawte… Pues en el PC cliente hay que instalar el certificado de arriba para indicar que confiamos en la Entidad Emisora de este certificado. Per fare ciò,, antes hemos guardado el certificado en un directorio llamado COMPARTIDA en el servidor Puerta de Enlace, suponiendo que está compartida y los usuarios pueden acceder a ella, sobre el certificado generado anteriormente, con botón derecho en el certificado “Installa certificato”,

Nos saldrá un asistente de importación de certificados “Seguente”,

Debemos marcar el check de “Colocar todos los certificados en el siguiente almacén” y en el botón “Esaminare” Selezionare “Emittenti radice attendibili”, “Seguente”,

“Fine” para importar el certificado correctamente,

Confermare, “Sì”,

Accettare,

Di nuovo, en el PC cliente con el certificado ya instalado, abrimos el cliente de “Conexión a Escritorio Remoto” (“Inizio” > “Eseguire” > mstsc). Por supuesto que tiene que ser la versión 6 del cliente, altrimenti, nos lo tenemos que descargar de la web de Microsoft (http://support.microsoft.com/default.aspx/kb/925876). Nos vamos a la pestaña de “Opzioni avanzate” y pulsamos sobre el botón de “Configurazione”. En la nueva ventana que se abre tenemos que marcar “Usar esta configuración de servidor de Puerta de enlace de TS” e in “Nome server” indicamos cual es el servidor de Puerta de Enlace de la organización”.

Aceptamos las configuraciones e indicamos a qué servidor nos vamos a conectar, nos pedirá la autenticación antes de llegar a la ventana de Terminal Services por seguridad, ya que tengo habilitado NLA (Network Level Authentication), un nuevo tipo de autenticación, que autentica al usuario, al ordenador cliente y las credenciales del servidor entre sí. Esto siginifica que la autenticación ahora es realizada antes que la sesión de Terminal Services se levente y le sea presentado al usuario la pantalla de inicio de sesión. Con clientes previos de Conexión a Escritorio Remoto 6.0, las sesiones de TS eran iniciadas tan pronto el usuario le diera click a “Connettersi”, y esto crea una ventana de oportunidad para que usuarios maliciosos realizaran ataques de Denial of Services (Due) y robaran credenciales via un ataque man-in-the-middle (MITM).

Bueno vemos que ya estaría conectado a Terminal Services, ahora para comprobar si lo estoy haciendo por la Puerta de Enlace nos vamos a la consola.

Apriamo il “Administrador de puerta de enlace de TS” e in “Supervisión” veremos quien está conectado y vemos que está conectado al servidor llamado w2k802.bujarra.com a través del servidor de puerta de enlace llamado w2k803.bujarra.com. Desde aquí además podremos cerrar la sesión al usuario “Interrumpir esta conexión” o desconectarlo “Desconectar a este usuario”.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0