使用 Active Directory 策略配置 Citrix 客户端

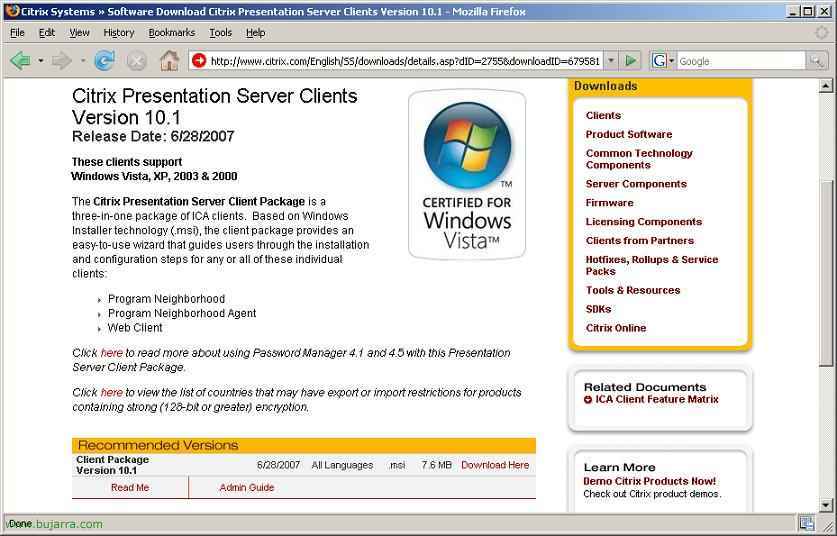

本文档介绍如何配置 Citrix 客户端的某些方面, 这将影响版本高于 10.x 的客户. 您所要做的就是下载一个模板 (icaclient.adm – 这里), 并将其添加到我们感兴趣的策略中, 编辑我们想要的每个团队或每个用户的配置并应用它.

导入模板 – 这里

了解模板及其策略 – 这里

本文档使用 “组策略管理”, 您不必安装此控制台, 没关系, 同样从 UO 的 “Active Directory 用户和计算机”.

控制台打开后, 转到 OU 并编辑您感兴趣的策略,或创建一个策略来测试它, 这就是我的情况, 关于我们感兴趣的 UO 右键单击 “在此处创建和链接 GPO…”

我们为您提供一个描述性名称, “接受”

我们对其进行了编辑, 为此, 关于 right-click 指令 “编辑…”,

现在,让我们将 Citrix 模板放入, 信封 “设备设置” > 右键单击 “管理模板” > “添加或删除模板…”

我们会看到我们拥有的, 我们将新的 “加…”

我们正在寻找模板 (icaclient.adm – 这里) 我们已经下车了, 我们选择它并打开它,

我们看到它就在那里, 完善, 我们关闭此窗口,

现在我们已经有了与 “设备设置” > “管理模板” > “Citrix 组件”. 在 “Presentation Server 客户端” 我们有一个名为:

“允许客户端连接”

使用此策略可以启用或完全禁用来自 Citrix Presentation Server 客户端的连接.

未配置此策略时, 客户端将允许连接到服务器.

启用此策略后, 客户端只会在以下情况下连接到服务器 “启用客户端” 选项处于选中状态, 如果其版本号大于或等于 “最低客户端版本”.

禁用策略时, 客户端将不允许连接到任何服务器.

在 “Citrix 组件” > “Presentation Server 客户端” > “网络路由” Tenemos varias directivas:

“TLS/SSL 数据加密和服务器识别”

使用此策略可配置 TLS/SSL 选项,以帮助确保客户端连接到真正的远程应用程序和桌面. TLS 和 SSL 对传输的数据进行加密,以防止第三方查看或修改数据流量. Citrix 建议通过不受信任的网络进行的任何连接都使用 TLS/SSL 或其他至少具有相同保护级别的加密解决方案.

启用此策略后, 客户端会将这些设置应用于客户端执行的所有 TLS/SSL 连接. 复选框 “所有连接都需要 SSL” 可用于强制客户端对其执行的所有连接使用 TLS 或 SSL 协议.

TLS 和 SSL 在连接协商期间通过服务器发送的安全证书上的通用名称来标识远程服务器. 通常,通用名称是服务器的 DNS 名称, 例如 www.citrix.com. 可以通过在 “允许的 SSL 服务器” 设置. 请注意,通配符地址, 例如 “*.citrix.com:443”, 将匹配所有以 “.citrix.com”. 证书的颁发者保证证书中包含的信息是正确的.

某些安全策略具有与用于连接的确切加密选择相关的要求. 默认情况下,客户端将自动选择 TLS v1.0 或 SSL v3.0 (优先使用 TLS v1.0) 取决于服务器支持的内容. 这可以限制为仅 TLS v1.0 或 SSL v3.0,使用 “SSL/TLS 版本” 设置.

同样地, 某些安全策略具有与用于连接的加密密码套件相关的要求. 默认情况下,客户端将自动从下面列出的五个密码套件中协商一个合适的密码套件. 如有必要, 可以限制为仅两个列表之一中的 CipherSuite.

政府密码套件:

TLS_RSA_WITH_AES_256_CBC_SHA

TLS_RSA_WITH_3DES_EDE_CBC_SHA

商业密码套件:

TLS_RSA_WITH_AES_128_CBC_SHA

TLS_RSA_WITH_RC4_128_SHA

TLS_RSA_WITH_RC4_128_MD5

证书吊销列表 (CRL) 检查是某些证书颁发者支持的一项高级功能. 它允许吊销安全证书 (在到期日之前失效) 在证书私钥加密泄露的情况下, 或者只是 DNS 名称的意外更改.

必须定期从证书颁发者处下载有效的 CRL 并存储在本地. 这可以通过在 “CRL 验证”

– 禁用: 什么时候 “禁用” 处于选中状态, 不会执行 CRL 检查.

– 仅检查本地存储的 CRL: 什么时候 “仅检查本地存储的 CRL” 处于选中状态, 之前安装或下载的任何 CRL 都将用于证书验证. 如果发现证书被吊销, 连接将失败.

– 从网络中检索 CRL: 什么时候 “从网络中检索 CRL” 处于选中状态, 客户端将尝试从相关证书颁发者处检索 CRL. 如果发现证书被吊销, 连接将失败.

– 需要 CRL 进行连接: 什么时候 “需要 CRL 进行连接” 处于选中状态, 客户端将尝试从相关证书颁发者处检索 CRL. 如果发现证书被吊销, 连接将失败. 如果客户端无法检索有效的 CRL, 连接将失败.

“配置受信任的服务器配置”

使用此策略可控制客户端如何识别它所连接到的已发布应用程序或桌面. 客户端将确定信任级别, 称为 “信任区域” 有连接. 然后,信任区域将确定如何为连接配置客户端.

启用此策略后, 可以强制客户端使用 “强制实施受信任的服务器配置” 选择.

默认情况下, 区域标识基于客户端要连接的服务器的地址. 成为受信任区域的成员, 服务器必须是 Windows 受信任的站点区域的成员. 您可以使用 “Windows Internet 区域” 设置.

或者, 与非 Windows 客户端兼容, 可以使用 “地址” 设置. 这是支持使用通配符的服务器列表(以逗号分隔), 例如, CPS*.citrix.com.

“会话可靠性和自动重新连接”

使用此策略可控制当网络故障导致连接断开时客户端的行为方式.

启用此策略后, 只有在以下情况下,客户端才会尝试重新连接到服务器 “启用重新连接” 处于选中状态. 默认情况下,会进行 3 次重新连接尝试, 但这可以使用 “重试次数” 设置. 同样,重试之间的延迟可以从默认的 30 秒,使用 “重试延迟” 设置.

单独的设置, “启用 SSL/TLS 重新连接”, 以允许重新连接到 SSL/TLS 服务器. 对此设置的支持取决于 SSL 服务器配置.

在 “Citrix 组件” > “Presentation Server 客户端” > “网络路由” > “代理” Tenemos varias directivas:

“配置客户端代理设置”

使用此策略配置客户端在连接到远程应用程序或桌面时可以使用的主网络代理.

未配置此策略时, 客户端将使用自己的设置来决定是否通过代理服务器进行连接.

启用此策略后, 客户端将使用根据所选代理类型配置的代理:

– 代理类型: 没有: 什么时候 “没有” 处于选中状态, 客户端将尝试直接连接到服务器,而无需遍历代理服务器.

– 代理类型: 自动: 什么时候 “自动” 处于选中状态, 客户端将使用本地计算机设置来确定要用于连接的代理服务器. 这通常是计算机上安装的 Web 浏览器使用的设置.

– 代理类型: 脚本: 什么时候 “脚本” 处于选中状态, 客户端将检索基于 JavaScript 的 “.PAC” 文件从 “代理脚本 URL” 策略选项. 这 “.PAC” 文件以确定应该使用哪个代理服务器进行连接.

– 代理类型: 安全: 什么时候 “安全” 处于选中状态, 客户端将联系由 “代理主机名” 和 “代理端口” 设置. 协商协议将使用 “HTTP 连接” 指定所需目标地址的标头请求. 此代理协议通常用于基于 HTTP 的流量, 并支持 GSSAPI 代理身份验证.

– 代理类型: 袜子/袜子 V4/袜子 V5: 当 “袜子” 已选择 Proxy, 客户端将与 “代理主机名” 和 “代理端口” 设置. 这 “袜子” 选项将检测并使用正确版本的 Socks.

适用于任何代理类型, 您可以提供不遍历代理的服务器列表. 这些应放置在 “绕过服务器列表”.

“配置客户端故障转移代理设置”

使用此策略可配置备用网络代理,当主网络代理无法连接到远程应用程序或桌面时,客户端可以使用这些代理.

未配置此策略时, 客户端将使用自己的设置来决定是否通过代理服务器进行连接.

启用此策略后, 如果与主代理的连接失败,客户端将尝试使用备用代理进行连接. 故障转移代理设置的运行方式与主代理设置相同.

如果主代理和备用代理都无法为连接提供服务, 选择 “故障转移到直接” 复选框指示客户端尝试无代理的最终直接连接.

“配置 SOCKS 代理设置”

使用此策略可以配置某些高级网络拓扑所需的其他 SOCKS 代理的使用.

启用时, 客户端将检查 “SOCKS 协议版本” 设置. 如果未禁用通过 SOCKS 的连接, 客户端将尝试使用 “代理主机名” 和 “代理端口” 设置.

客户端支持使用 SOCKS v4 或 SOCKS v5 代理服务器的连接. 或者, 它可以尝试自动检测代理服务器正在使用的版本.

“配置代理身份验证”

使用此策略可控制客户端在连接到代理服务器时使用的身份验证机制. 身份验证代理服务器可用于监控大型网络部署中的数据流量.

通常, 身份验证由操作系统处理,但在某些情况下, 可能会向用户提供特定的用户名和密码. 防止系统专门提示用户输入这些凭据, 清除 “提示用户输入凭据” 复选框. 这将强制客户端尝试匿名连接. 或者, 您可以将客户端配置为使用 Web Interface 服务器传递给它的凭据进行连接, 或者,可以通过组策略使用 “显式用户名” 和 “显式密码” 选项.

在 “Citrix 组件” > “Presentation Server 客户端” > “用户身份验证 ” Tenemos varias directivas:

“智能卡身份验证”

使用此策略可控制客户端如何使用连接到客户端设备的智能卡.

启用时, 此策略允许远程服务器访问连接到客户端设备的智能卡,以进行身份验证和其他目的.

禁用时, 服务器无法访问连接到客户端设备的智能卡.

“Kerberos 身份验证”

使用此策略可控制客户端如何使用 Kerberos 对远程应用程序或桌面的用户进行身份验证.

启用时, 此策略允许客户端使用 Kerberos 协议对用户进行身份验证. Kerberos 是域控制器授权的身份验证事务,无需将真实用户凭证数据传输到服务器.

禁用时, 客户端不会尝试 Kerberos 身份验证.

“本地用户名和密码”

使用此策略指示客户端使用相同的登录凭据 (直通身份验证) 将 Citrix Presentation Server 作为客户端计算机.

启用此策略后, 通过清除 “启用直通身份验证” 复选框.

在 Novell Directory Server 环境中运行时, 选择 “使用 Novell Directory Server 身份凭证” 复选框请求客户端使用用户的 NDS 凭据.

“本地存储的凭据”

使用此策略可控制如何使用存储在用户计算机上或放置在 ICA 文件中的用户凭据数据对远程发布的应用程序或桌面的用户进行身份验证.

启用此策略后, 您可以通过清除 “允许使用本地存储的凭据进行身份验证” 复选框. 这会导致任何密码字段都替换为虚拟数据.

另外, 这 “用户名” 和 “域” 选项可用于限制或覆盖哪些用户可以自动对服务器进行身份验证. 这些可以指定为逗号分隔的列表.

“Web Interface 身份验证票证”

使用此策略可控制通过 Web 界面进行身份验证时使用的票证基础架构.

启用此策略后, 旧版 Web Interface 票证可以通过清除 “旧版工单处理” 复选框. 旧版 Web Interface 票证是通过在 ClearText 密码字段中将一次性身份验证 Cookie 传递给服务器来实现的.

从 version 开始 4.5 的 Web 界面, 客户端以不透明的 LogonTicket 形式处理身份验证令牌,其中包含由 LogonTicketType 定义的关联解释. 可以通过清除 “Web 界面 4.5 及以上” 复选框.

在 “Citrix 组件” > “Presentation Server 客户端” > “远程处理客户端设备” Tenemos varias directivas:

“客户端驱动器映射”

使用此策略可启用和限制远程应用程序或桌面对客户端文件系统的访问.

启用时, 客户端将完全拒绝客户端驱动器映射 (清洁发展机制) 虚拟通道访问客户端的文件系统(如果选中 “启用客户端驱动器映射” 未选中. 这将停止实现客户端驱动器映射虚拟通道的 DLL (vdcdmn.dll) 从客户端启动时加载. 此时, 您可以从客户端包中删除 DLL.

如果启用了 CDM, 可以使用更多选项来限制 服务器可用的访问类型. 如果 “只读客户端驱动器” 复选框处于选中状态, CDM 虚拟通道仅允许对客户端驱动器进行读取访问.

可以通过在 “不映射驱动器” 箱. 这是在连接到已发布的应用程序或桌面时不应映射的所有驱动器的串联, 例如 “ABFK” 禁用驱动器 A, B, F 和 K.

“客户端打印机”

使用此策略可启用和限制远程应用程序或桌面对客户端打印机的访问.

停用此策略时, 客户端阻止服务器访问或打印到客户端设备可用的打印机.

“客户端硬件访问”

使用此策略可启用和限制远程应用程序或桌面对客户端串行的访问, USB接口, 和并行端口. 这允许服务器使用本地连接的硬件.

“图像捕获”

使用此策略可启用和限制远程应用程序或桌面对扫描仪的访问, 网络摄像头, 以及客户端设备上的其他映像设备.

“客户端麦克风”

使用此策略可启用和限制远程应用程序或桌面对本地音频捕获设备的访问 (麦克风).

Philips SpeechMike 设备提供的其他控件和指示器可以通过清除 “使用远程 SpeechMike 控件” 复选框.

“剪贴板”

使用此策略可启用和限制远程应用程序或桌面对客户端剪贴板内容的访问.

在 “Citrix 组件” > “Presentation Server 客户端” > “远程处理客户端设备” Tenemos varias directivas:

“客户端音频设置”

使用此策略可控制如何将远程应用程序或桌面生成的音效和音乐定向到客户端计算机.

启用此策略后, 这 “启用音频” 复选框可用于完全禁用客户端音频映射. 这不会影响客户端到服务器的音频数据, 它通过 “远程处理客户端设备” 政策.

还可以控制音频质量. 支持三个质量级别: 低, 中和高. 此设置会影响服务器到客户端和客户端到服务器的音频质量. 请注意,高质量音频的带宽要求可能会使此设置不适用于许多部署.

“客户端图形设置”

使用此策略可控制远程应用程序或桌面提供的图形质量. 当可用带宽受限时,较低质量的图形有助于改善用户体验.

– 颜色深度: 这指定了会话的首选颜色深度. 通常, 低色深可在低带宽下提供更好的性能; 但是,某些可用的压缩技术只能用于全彩色, 因此,有效性能取决于各个应用程序和使用模式. 服务器可以选择不遵循所选的颜色深度设置,因为较高的颜色深度会导致服务器上的内存使用量过大.

– 基于磁盘的缓存: 对于 RAM 有限的客户端设备, 通过将临时图形对象保存到磁盘缓存中,可以实现更好的压缩率.

– 有损压缩: 实现最大压缩和响应能力, 服务器有时会允许传输的图像数据质量下降. 这通常发生在连接速度较慢时, 或者带宽有限,并且正在进行大面积更新. 这并不适合所有应用程序和用途. 清除此设置将强制以最高质量传输所有图像数据.

– SpeedScreen 浏览器加速: 此功能允许 Microsoft Internet Explorer 显示的图像由 SpeedBrowse Browser Acceleration 虚拟通道进行特殊处理. 这提高了远程使用 Microsoft Internet Explorer 时的响应速度.

– SpeedScreen 浏览器加速有损压缩: 这是 SpeedScreen 浏览器加速设置的扩展, 允许在传输到客户端之前降低 Microsoft Internet Explorer 显示的图像质量. 这并不适合所有应用程序和用途. 清除此选项将强制以最高质量传输所有 Web 浏览器图像数据.

– 远程视频: remote video 选项允许服务器直接将某些视频数据流式传输到客户端. 这比在运行 Citrix Presentation Server 的计算机上解压缩和重新压缩视频数据提供更好的性能.

– SpeedScreen 延迟减少: 启用 SpeedScreen Latency Reduction 设置可让客户端预测鼠标移动和文本输入在服务器上的显示方式. 这会导致用户在键入或移动鼠标指针时立即获得反馈.

“客户端显示设置”

使用此策略可控制客户端如何向最终用户显示远程应用程序和桌面. 远程应用程序可以与本地应用程序无缝集成, 或者整个本地环境可以替换为远程桌面.

– 无缝窗口: 当设置为 false 时,此设置允许客户端禁用无缝窗口, 而是显示固定大小的窗口. 当设置为 true 时,它会强制客户端请求无缝窗口, 尽管服务器可能会选择拒绝此请求.

– 窗口宽度和高度: 这些设置确定窗口的宽度和高度. 可以定义首选值的范围 (例如 800-). 服务器可以选择忽略此值. 使用无缝窗口时,将忽略此设置.

– 窗口百分比: 这可以用作手动选择宽度和高度的替代方法. 它选择窗口大小作为整个屏幕的固定百分比. 服务器可以选择忽略此值. 使用无缝窗口时,将忽略此设置.

– 全屏幕: 此设置将客户端切换到全屏模式. 服务器显示将完全覆盖客户端显示.

“远程应用程序”

使用此策略配置客户端对远程应用程序的处理.

启用时, 此策略使用 “应用” 用于确定客户端可以直接启动哪些已发布的应用程序的框.

您可以请求远程应用程序共享会话 (在单个 ICA 连接中运行). 这提供了更好的用户体验, 但有时并不可取. 可以通过清除 “会话共享” 复选框.

如果需要,我们还可以在用户级别而不是团队级别编辑这些策略, 将在 “用户设置” > “管理模板” > “Citrix 组件” > “Presentation Server 客户端”.

www.bujarra.com – 赫克托·埃雷罗 – NH*****@*****ra.com – v 1.0