Fortigate SSL VPN bat konfiguratzen

Prozedura honetan azaltzen da nola konfiguratu VPN bat SSL erabiliz, internetetik edozein PC-tik erakundearen LAN-era konektatzeko. Tráfico guztia SSL bidez enkriptatuta joango da. Eta nabigatzaile bateragarri bat izatea besterik ez da behar, Softwarea instalatu gabe. Bi atal azaltzen dira:

– Suebarraren konfigurazioa – AKI

– VPN bezeroaren konexioa postu batean – AKI

Fortigate-ean VPN konfigurazioa,

FW-an oso konfigurazio sinple batzuk egin behar dira mota honetako konexioak baimentzeko, lehenengo, Erabiltzaile eta talde bat sortuko ditugu; gero autentifikazioa haiekin egin dadin. Gero FW-an konfiguratu egingo dugu SSL bidez konektatu daitekeela.

FW-an saioa hasten dugu, erabiltzailea sortuko dugu gero VPN bidez konektatzeko. In “Erabiltzaile” > “Tokikoa” > sustatu “Create New”.

In “User Name” Erabiltzailearen login-a jartzen dugu eta “Password” pasahitza, le damos a “OK”.

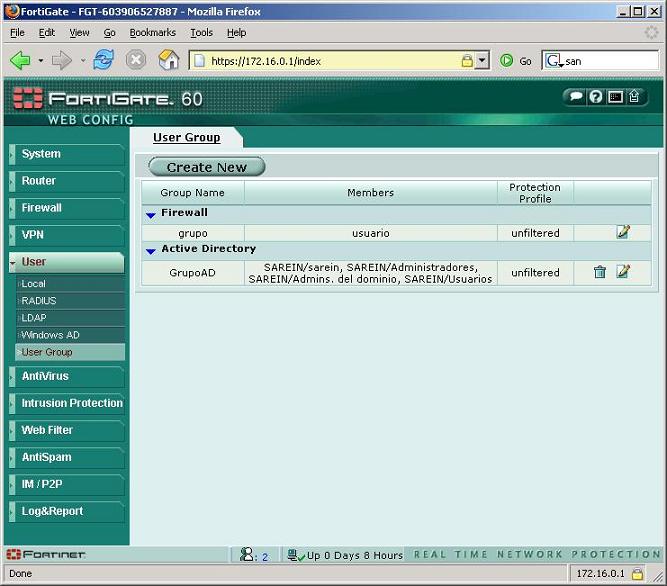

Ahora crearemos el grupo, ya que Fortigate no maneja usuarios. Joango gara “Erabiltzaile” > “Erabiltzaile Taldea” y pulsamos sobre “Create New”.

In “Izena” indicamos el nombre del grupo, adibidez: GrupoVPNssl y en “Type” indicamos que es del tipo “SSL VPN”. In “Disponibiliable Users” seleccionaremos el usuario de la izquierda que nos interese meter en el grupo y lo pasaremos a la parte de la derecha pinchando en  . Le tenemos que permitir que se conecte a la VPN, para ello seleccionamos el check de “Enable SSL-VPN Tunnel Service”. Y si queremos podemos reestringirle si tiene un antivirus instalado, o un firewall. O si nos interesa meterle en un rango IP para cuando el servidor DHCP le vaya a asignar una IP. Para que no de problemas por la cache, marcaríamos que limpie la caché, “Enable Cache Clean”.

. Le tenemos que permitir que se conecte a la VPN, para ello seleccionamos el check de “Enable SSL-VPN Tunnel Service”. Y si queremos podemos reestringirle si tiene un antivirus instalado, o un firewall. O si nos interesa meterle en un rango IP para cuando el servidor DHCP le vaya a asignar una IP. Para que no de problemas por la cache, marcaríamos que limpie la caché, “Enable Cache Clean”.

Vale, vemos que en “SSL VPN” ya sale nuestro grupo. Ahora vamos a configurar la VPN en sí.

Para configurar la VPN vamos a “VPN” > “SSL”. Tenemos que habilitarla “Enable SSL-VPN”, el puerto por defecto es el 10443; este será el puerto al que se tienen que conectar los clientes para poder conectarse, a la IP pública de la pata WAN1 (o la que sea). In “Tunnel IP Range” indicamos cual será el rango IP que le asignará a todos los que se conecten a la VPN (así que ya no es necesario un servidor DHCP), ponemos un rango de la LAN. In “Server Certificate” seleccionamos el del Fortigate, ese y no otro. Para más seguridad, indicaremos que se requiera por parte del cliente seguridad de 128bit marcando “Require key kength > 128bit(high)”. El “Idle Timeout” está bien como está con ese tiempo. In “DNS Server #1” decimos cual será el servidor que le resuelva los nombres DNS de la LAN, indicamos la IP del servidor DNS de la LAN. Damos a “Aplikatu”.

Ahora falta crear una política para permitir estas conexiones, etik “Firewall” > “Policy” > y creamos una nueva en “Create New”.

Vale, en la regla esta, configuramos el origen que será “Source” la “wan1” y todo irá a mi LAN que es la pata de “internal”. In “Service” jartzen dugu “ANY” para que la VPN no cierre ningun puerto entre los que se conecten. In “Action” hay que indicarle que es “SSL-VPN”, en “Available Groups” indicamos el grupo que hemos creado antes y lo marcamos como “Allowed” con  . Damos a “OK” para crear la regla.

. Damos a “OK” para crear la regla.

Comprobamos que nuestra regla está de la WAN1 a la INTERNAL y en Action pone “SSL-VPN”. Onena, todo en la parte del firewall ya está configurado, ahora sólo quedaría la parte del cliente.

En esta parte del documento se explain how se tiene que conectar un usuario cualquiera con un navegador únicamente a la red corporativa mediante la VPN SSL.

Lo primero de todo es desde el PC cliente, abrir un navegador y conectarnos a la dirección IP pública del firewall usando el protocolo SSL (HTTPS) y al puerto 10443, en mi ejemplo: https://XXX.XXX.XXX.XXX.:10443. Mediante un aviso nos indicará que debemos aceptar el certificado y tenemos que continuar, en Internet Explorer 7 sustatu “Continue to this website”, si es otro navegador es simplemente darle “OK” para aceptarlo o “Bai”.

Vale, ahora nos pedirá un usuario y una contraseña, estos serán los que hemos creado antes, al principio de este documento. Son usuarios del firewall, pertenecientes al grupo que hemos creado antes llamado “GrupoVPNssl”, un miembro de ese grupo era “usuariovpnssl”, metemos su contraseña y pulsamos sobre Login. (Si no se quieren usar usuarios del FW y sí del Directorio Activo, se puede usar la herramienta FSAE como se explica AKI).

Abajo en Tools, podemos conectarnos únicamente a servicios especificados, si lo que queremos es que no se conecten completamente a la LAN de nuestra red, si no sólo vía web (Connect to Web Server) o simplemente Pings, o Telnes, o VNC o una conexión de escritorio remoto mediante “Rdp to Host”. Pero en este documento se explica cómo hacer una conexión VPN en sí, así que pincharemos en el link de “Activate SSL-VPN Tunnel Mode”.

Nos pedirá para instalar un control ActiveX, así que nos lo instalamos desde la barra superior, sustatu “Install ActiveX Control…”

“Instalatu”,

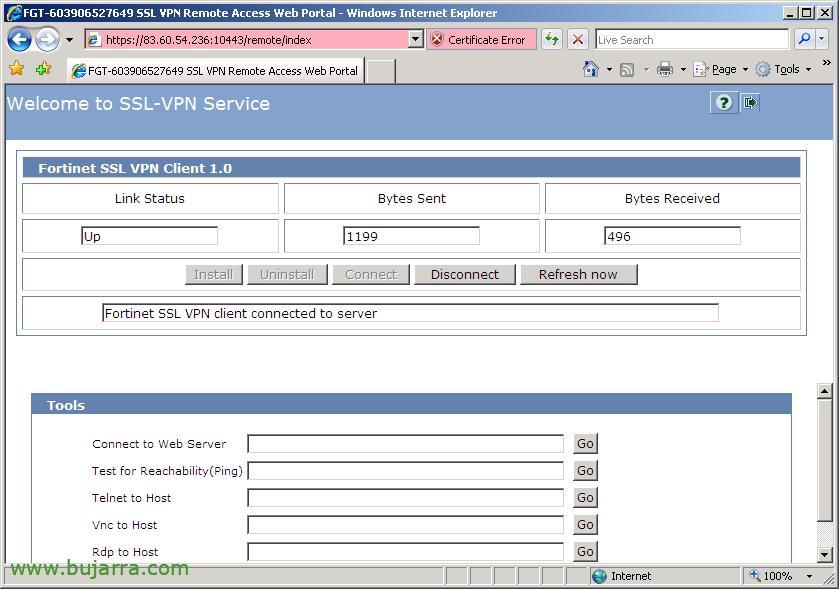

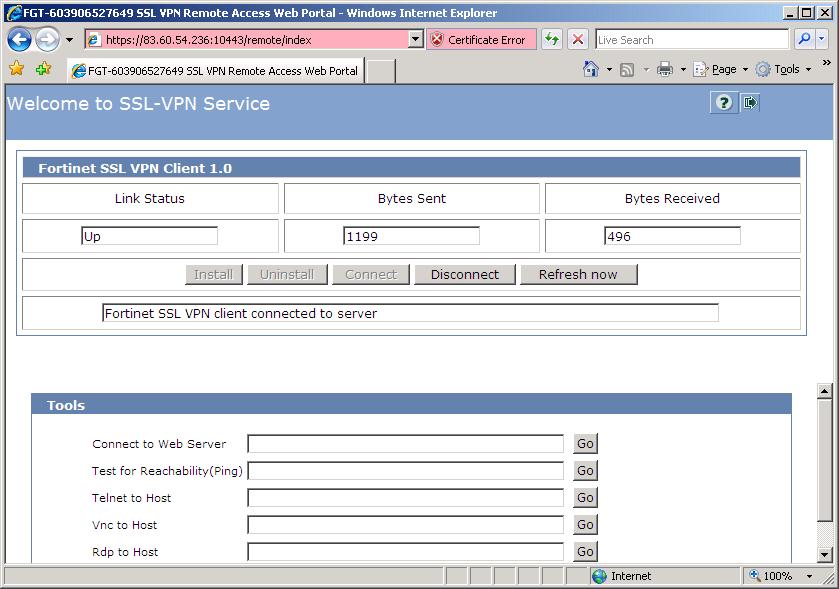

Vale, ahora desde esta pantalla veremos como está nuestra conexión desde “Link Status”, ahora está sin conectar (Down), para conectarnos debemos pulsar en “Connect”.

Ondo, ya pone que la conexión VPN está levantada “Link Status” (Up) e indica los Bytes enviados y recibidos, jadanik normaltasunez lan egin ahalko dugu, webgune hau txikitu eta sare korporatiboaren aurka modu seguru batean lan egin dezakegu behar ditugun baliabideak erabiliz, enpresako LANeko IP bat izango dugu eta behar ditugun zerbitzuetara sar zaitezkegu. deskonektatu nahi badugu, hain erraza izango litzateke sakatzea “Deskonektatu”.