Desplegando Crowdsec en una máquina Windows

Bene, Abbiamo già visto in Il documento di cui sopra un po' dei concetti e delle idee su come implementare Crowdsec nella nostra organizzazione, oggi quello che abbiamo nel menu è come installare Crowdsec su una macchina Windows e proteggerlo. Proteggilo dalle botnet, Attacchi, Curioso, Noioso…

Quindi andiamo al sodo, iniziamo con un Windows! Abitualmente, resta inteso che lo faremo su un server Windows, un server che ha un servizio pubblicato e che vogliamo proteggere; non deve necessariamente essere su Internet. Inizieremo installando il Crowdsec Security Engine per te, che è l'agente che si occuperà di tutto, Elabora i tuoi log, Prendi le tue decisioni… Quindi installeremo il buttafuori (o Componente di correzione) per il firewall di Windows, del tuo sistema operativo, nel caso in cui siamo interessati ad agire e possiamo registrare le regole in esso, blocco dell'accesso temporaneo agli indirizzi IP dannosi. E finiremo per registrarlo nella console Crowdsec.

Con questo ce l'avremo quasi, poiché il documento continuerà, sarà facoltativo, ma se hai intenzione di volere una gestione centralizzata, Dovrai fare qualche passo in più; E questo è tutto, A tua scelta. Se sei interessato, Devi leggere te stesso prima Il post precedente.

Questo post ha la seguente struttura:

- Installazione dell'agente Crowdsec

- Installazione del buttafuori Crowdsec Windows Firewall

- Registrazione di Crowdsec vs. Crowdsec Console

- Collezioni

- Lista bianca

- Notifiche

- Testarlo

- Registrazione di Crowdsec sul nostro server LAPI

- Registrazione del buttafuori Crowdsec sul nostro server LAPI

Installazione dell'agente Crowdsec

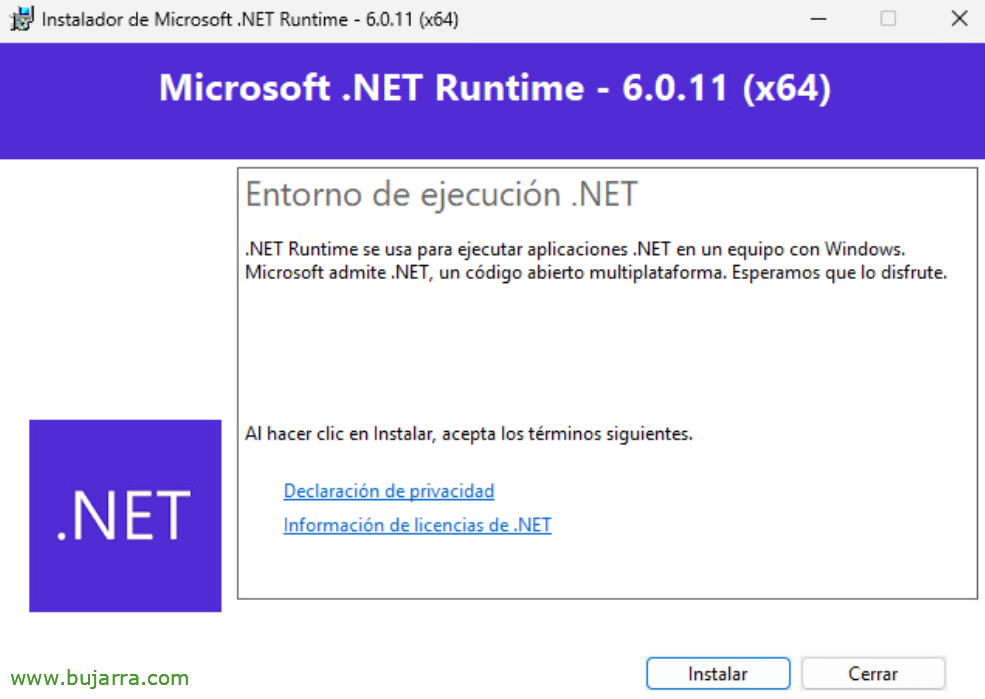

Prima di andare avanti, il requisito di .NET Runtime dovrà essere installato in anticipo: https://dotnet.microsoft.com/en-us/download/dotnet/thank-you/runtime-6.0.11-windows-x64-installer

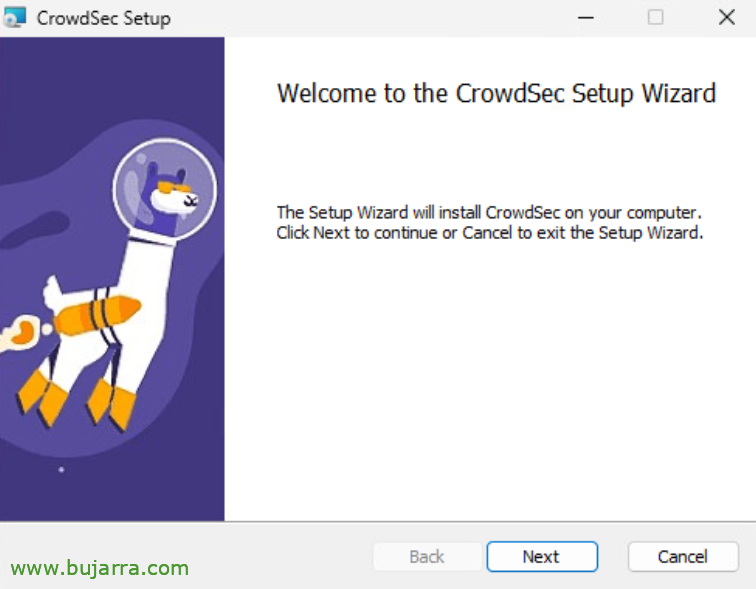

Possiamo procedere, scarica il programma di installazione MSI e avvia l'installazione di Crowdsec Engine, di https://github.com/crowdsecurity/crowdsec/releases/. Crowdsec durante l'installazione avrai bisogno di un accesso a Internet, per scaricare alcuni elementi come le collezioni… nonché per il normale funzionamento, l'agente ha bisogno di accedere a un paio di siti Crowdsec, Ti consiglio Leggere i siti/porte Potrebbe essere necessario.

"Avanti",

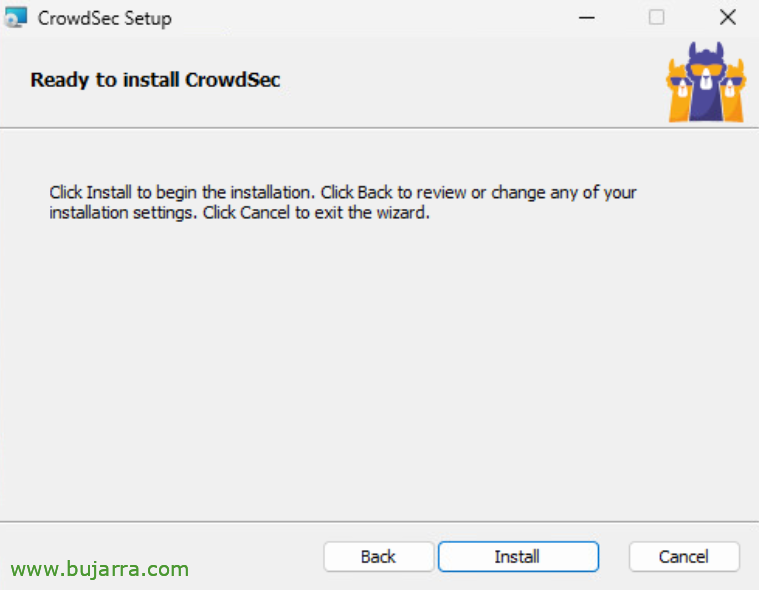

“Installare”,

Attendiamo qualche secondo durante l'installazione...

E finire! Abbiamo già installato Crowdsec!

Installazione del buttafuori Crowdsec Windows Firewall

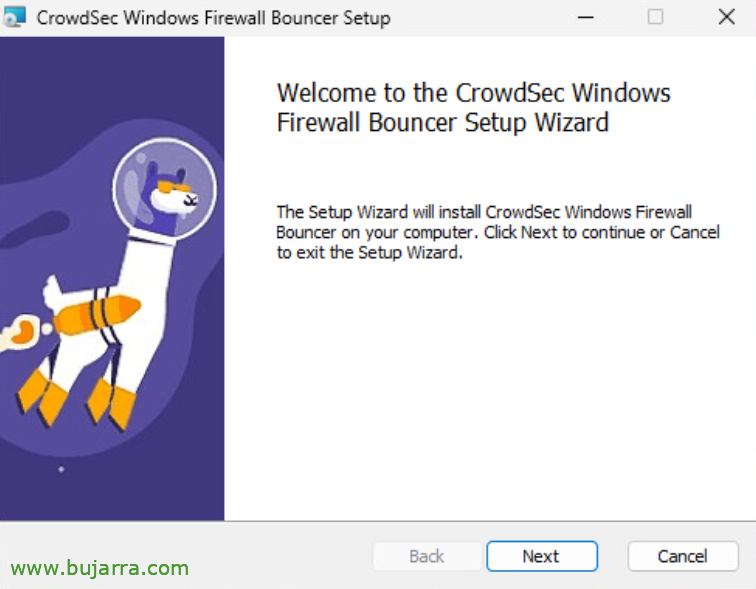

Crowdsec rileverà ma non sarà in grado di intervenire, per questo avremo bisogno del buttafuori per il firewall di Windows. Così, lo scarichiamo: https://github.com/crowdsecurity/cs-windows-firewall-bouncer/releases e iniziamo la sua installazione,

“Installare”,

…

E ora abbiamo il buttafuori, Ci proteggerà a livello di firewall, “Finire”,

Registrazione di Crowdsec vs. Crowdsec Console

Se non abbiamo un account in https://app.crowdsec.net Possiamo crearlo, per gestire centralmente tutti i nostri Crowdsec da una console GUI, Non richiesto, e abbiamo una versione Community con la quale puoi fare anche tante cose, Comprendente, Bene, di cosa abbiamo parlato, Visualizzare gli avvisi del computer, Il tuo stato, Possiamo iscriverli a diverse blocklist…. Continuiamo ad aggiungere il nostro Crowdsec, installazione su quel Windows. Copiamo il comando che dobbiamo eseguire.

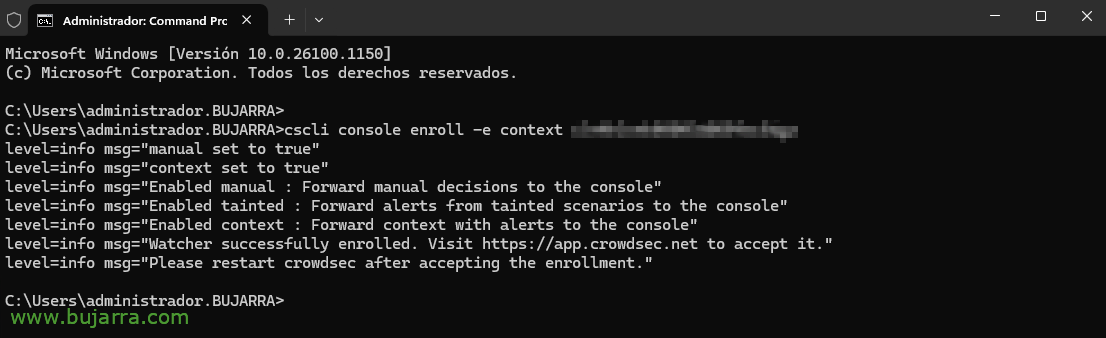

E l'abbiamo incollato su una console di sistema, Correre:

Registrazione console CSCLI xxxxxxxxxxxxxxxxxxxxx

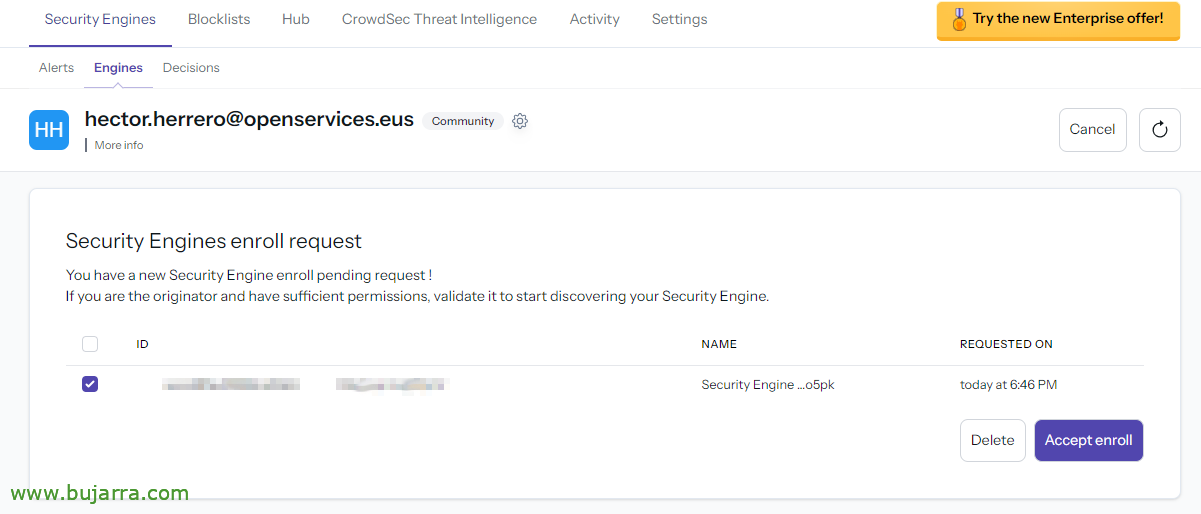

Torniamo alla Crowdsec Console e accettiamo il rotolo, Se non funziona per noi, un F5 è buono,

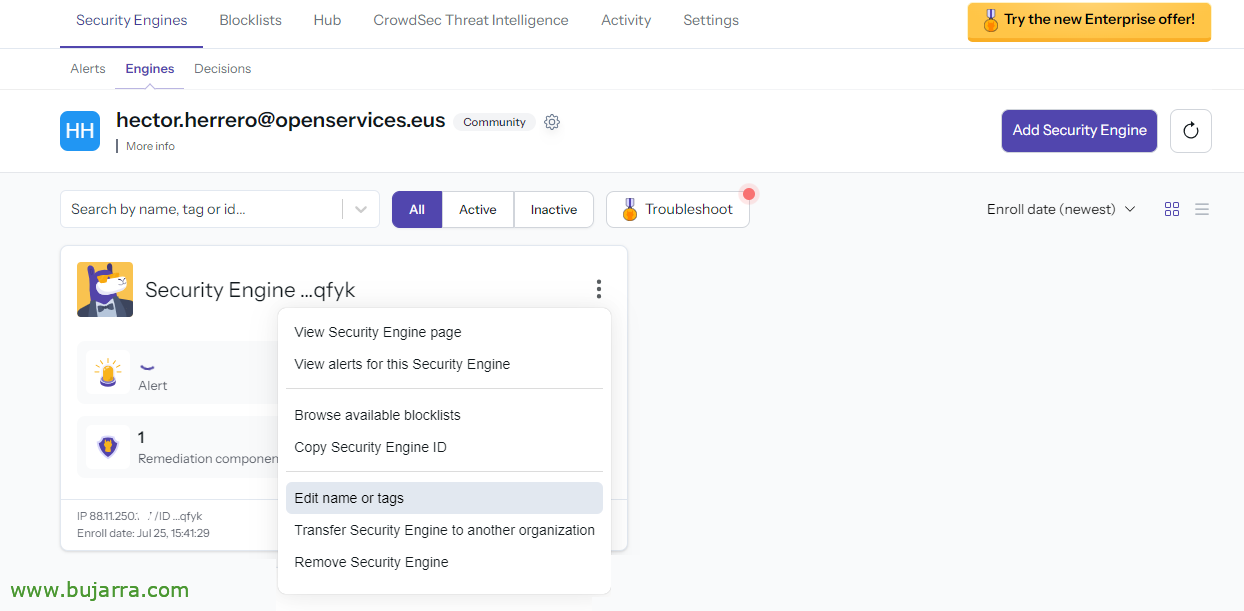

Informazioni sul motore appena aggiunto, Modifichiamo il nome e ne metteremo uno che si riferisce a chi è,

Abitualmente, Indichiamo il nome della macchina, Aggiornare,

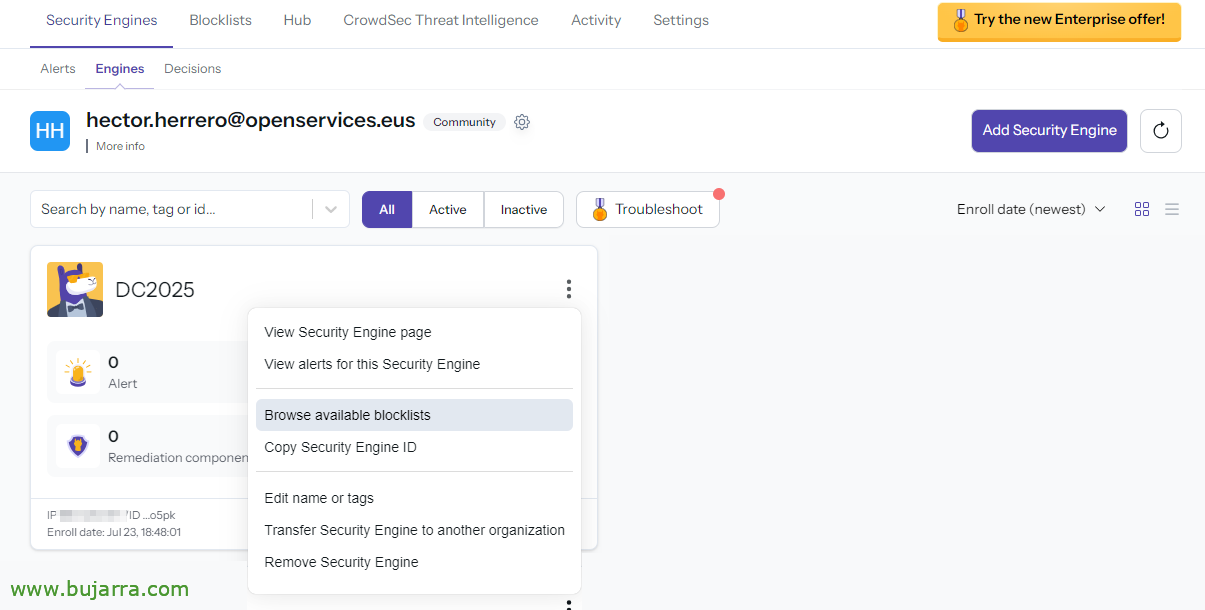

E se vogliamo, La prossima cosa può essere quella di aggiungere alcune blocklist, per questo, Possiamo cliccare su “Sfoglia le blocklist disponibili”,

Se siamo già iscritti a una blocklist, possiamo selezionarlo da “Amministrare”

E clicca su “Aggiungi motore di sicurezza” Per aggiungere questo computer a questa blocklist,

Scegliamo un tipo di azione e confermiamo. Computer sottoscritto!

Ricorda che dopo aver registrato Crowdsec sulla Console devi riavviare il servizio Windows che hai.

Collezioni

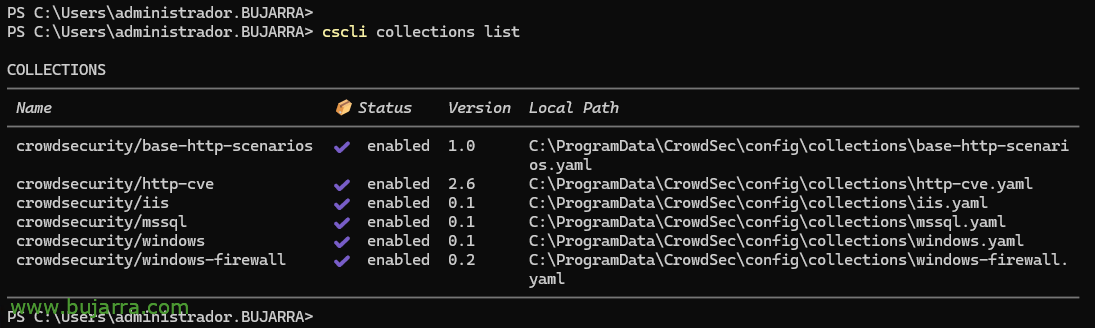

Per impostazione predefinita, quando Crowdsec è installato su una macchina, esegue la scansione dei servizi che abbiamo installato e cerca di proteggerli, In questo caso, sul mio Windows ha rilevato che ho installato IIS, così come SQL Server, Oltre a queste collezioni, Deve averci messo addosso altri, così come quelli di Windows. Possiamo vedere le collezioni con cui abbiamo installato:

Elenco delle collezioni CSCLI

Saremo in grado di cercare altre collezioni in il tuo Hub, raccolte effettuate da loro o dalla collettività, che possono proteggere altri servizi di cui disponiamo, come se, ad esempio, in questo Windows avessimo Exchange Server… Beh, sarebbe semplice come eseguire:

Le raccolte CSCLI installano CrowdSecurity/Exchange

E dovremmo aggiungere nel tuo fascicolo di approvvigionamento 'C:\ProgramDataCrowdSecconfigacquis.yaml’ El Contenido de Abajo, no os preocupéis que en el Hub viene detallado en cada caso qué hay que hacer, corregimos los paths de los logs de Exchange y tras reiniciar el servicio de Crowdsec tendríamos la máquina lista, protegiendo ataques también de OWA, autenticaciones SMTP…

##use_time_machine SMTP di Exchange: true #Process log come se li stessimo riproducendo per ottenere il timestamp dai nomi dei file: - C:\ProgrammiMicrosoftExchange ServerV15TransportRolesLogsFrontEndProtocolLogSmtpReceive*. Etichette LOG: digitare: scambio-SMTP --- ##Scambia use_time_machine IMAP: true #Process log come se li stessimo riproducendo per ottenere il timestamp dai nomi dei file: - C:\ProgrammiMicrosoftExchange ServerV15LoggingImap4*. Etichette LOG: digitare: scambio-imap --- ##Scambia use_time_machine POP: true #Process log come se li stessimo riproducendo per ottenere il timestamp dai nomi dei file: - C:\ProgrammiMicrosoftExchange ServerV15LoggingPop3*. Etichette LOG: digitare: scambio-pop --- ##I tentativi di autenticazione non riusciti di #OWA OWA di Exchange vengono registrati allo stesso modo dell'origine di autenticazione RDP non riuscita: WinEventLog event_channel: Sicurezza event_ids: - 4625 event_level: Etichette informative: digitare: registro eventi ...

Lista bianca

La whitelist, così come possiamo interpretarla, ci aiuterà ad escludere ad esempio un indirizzo IP dal ban o dal blocco da parte di Crowdsec, di solito possono essere gli indirizzi IP di un checkpoint, Attrezzatura per il salto, and so on… Oltre che tra gli altri, possiamo anche escludere i paesi, Per esempio.

Nome: Descrizione di Crowdsecurity/Whitelist: "Whitelist di eventi da indirizzi ipv4 privati"

Lista bianca:

ragione: "IP/intervalli IPv4/IPv6 privati"

IP:

- "127.0.0.1"

- "::1"

- "192.168.1.33"

Cidr:

#- "192.168.0.0/16"

#- "10.0.0.0/8"

- "172.16.0.0/12"

# espressione:

# - "'foo.com' in evt. Meta.source_ip.rovescio"

Il file si trova in 'C:\ProgramDataCrowdSecconfigparserss02-enrichwhitelists.yaml', e vedremo che possiamo semplicemente aggiungere qualsiasi IP o intervallo IP alla whitelist di esclusione.

Se vogliamo escludere i paesi, Dobbiamo prima installare il parser GeoIP-Enrich che alimenterà i log con i dati di geolocalizzazione, come paesi, città o coordinate GPS:

I parser CSCLI installano CrowdSecurity/GeoIP-Enrich

E sarà sufficiente aggiungere la seguente espressione nel file della whitelist:

espressione: - evt. Enriched.IsoCode == 'ES'

Ricordarsi di riavviare il servizio Crowdsec per ricaricare queste modifiche.

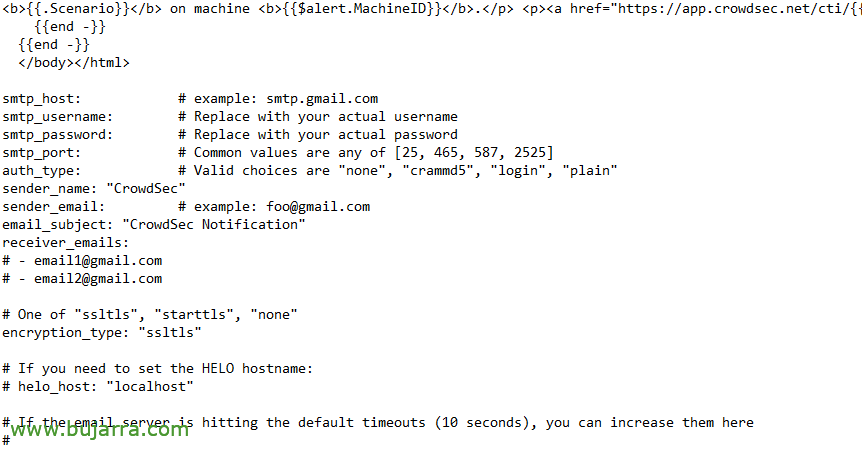

Notifiche

Notifiche: - slack_default - splunk_default - http_default - email_default

Possiamo abilitare le notifiche modificando il file 'C:\ProgramDataCrowdSecconfigprofiles.yaml', dove possiamo decommentare e selezionare il tipo di notifica che ci interessa, Cosa possono essere per Splunk, su Slack, via e-mail, o con HTTP (ad esempio Telegram).

Se vogliamo, ad esempio, le notifiche via email, nella directory 'C:\ProgramDataCrowdSecconfignotifications’ modificheremmo il file YAML email.yaml (o slack.yaml o splunk.yaml o http.yaml), dove configureremo i parametri del nostro server di posta. Quelli di noi di Telegram l'hanno visto in un post Anziano.

Testarlo

Finiremo per provarci, no?? In caso contrario, come possiamo fidarci che funzioni? 🙂 Puoi fare gli esami di ammissione sbagliati che desideri, o convalidarlo con uno scanner di vulnerabilità, o siti web… In quel vecchio documento c'è un esempio con Nikto.

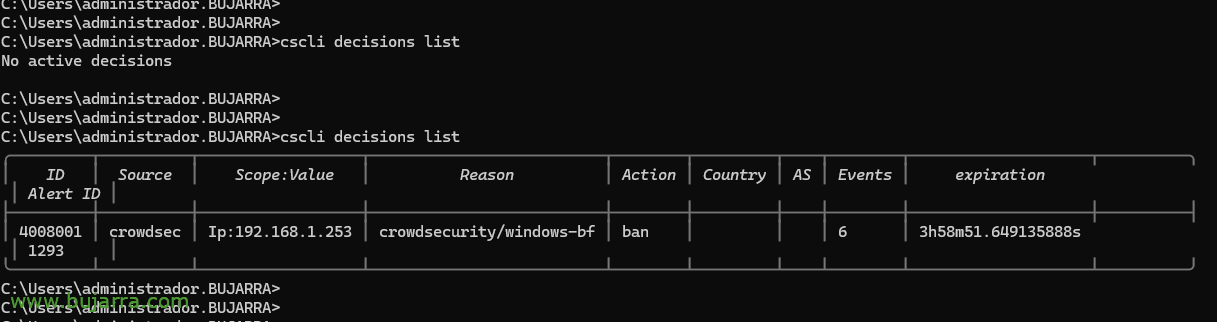

Puoi vedere le decisioni che la tua macchina ha preso con:

Elenco delle decisioni CSCLI

In questo caso hai bannato l'indirizzo IP 192.168.1.253 per fare un Windows Brute Force, potrebbe essere che ho inserito l'utente in modo errato più volte durante l'accesso al server tramite RDP, o PMI…

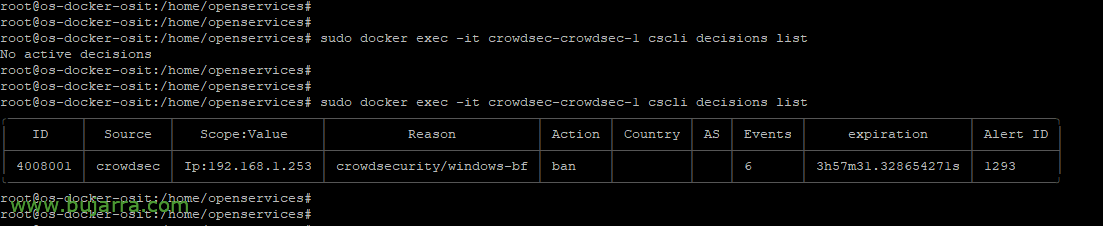

O dal server LAPI se lo abbiamo registrato (Cosa viene dopo)

docker exec -it crowdsec-crowdsec-1 elenco delle decisioni cscli

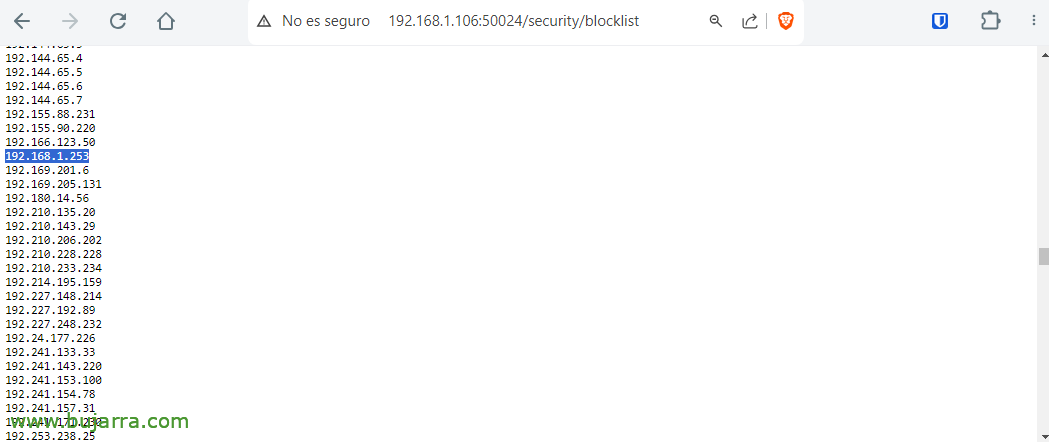

Se abbiamo già implementato il Crowdsec Mirror, saremo in grado di verificare che l'indirizzo IP bannato appaia nell'URL in cui pubblichiamo la nostra blocklist http://DIRECCION_IP_CROWDSEC_MIRROR:41412/Sicurezza/Elenco bloccati

Se vogliamo bannare un indirizzo IP, Lo faremo con:

Le decisioni CSCLI aggiungono --ip DIRECCIÓN_IP --reason "Descrizione"

Se vogliamo sbloccare un indirizzo IP, Lo faremo con:

Le decisioni CSCLI cancellano --IP DIRECCIÓN_IP

Saremo in grado di indagare sugli avvisi che abbiamo avuto con:

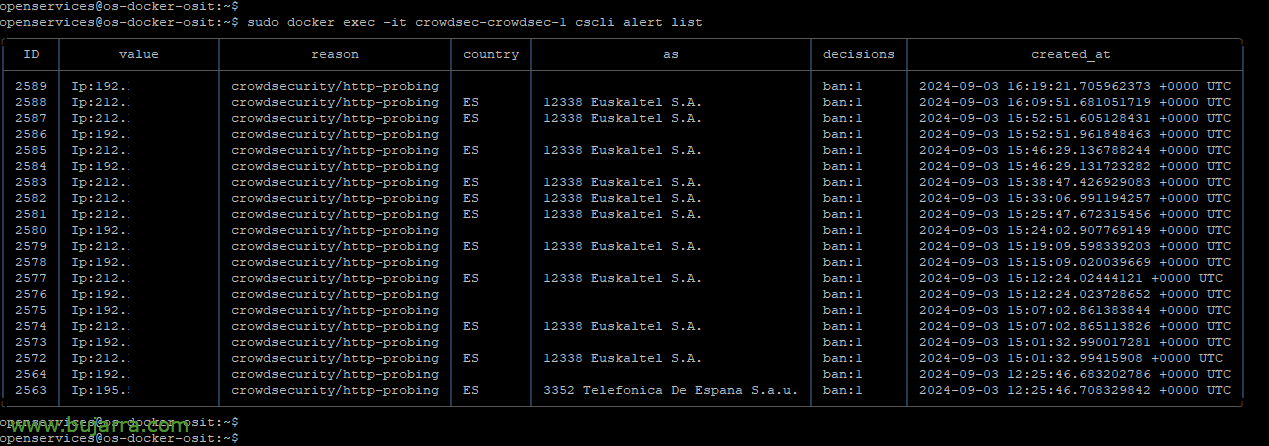

Elenco avvisi CSCLI

Con il comando precedente li elenchiamo, e ora selezionando l'ID di un particolare avviso e saremo in grado di sapere quale file di registro lo ha generato, Cosa stavo facendo, Il percorso, Stato HTTP… in questo caso dell'immagine ce ne sono molti 404 al percorso /apps/files_sharing/publicpreview/

Avviso CSCLI Ispeziona ID_ALERTA [-d]

E, se ne abbiamo bisogno, creare il nostro file Whitelist per effettuare esclusioni in caso di falsi positivi, Pej en 'C:\ProgramDataCrowdSecconfigparserss02-enrichwhitelist-allow-pdfs.yaml, È possibile utilizzare queste espressioni di esempio per creare filtri di esclusione:

Nome: Crowdsecurity/MylistablancaPDF Descrizione: "Ignora PDF"

Lista bianca:

ragione: "ignorare i PDF"

espressione:

#- evt. Meta.http_path iniziaCon '/apps/files_sharing/publicpreview/'

#- evt. Meta.http_status == '404' && evt. Meta.http_path iniziaCon '/apps/files_sharing/publicpreview/'

- evt. Parsed.request contiene '/apps/files_sharing/publicpreview/'

Come al solito, senza dimenticare di riavviare il servizio Crowdsec ad ogni cambio di configurazione.

Registrazione di Crowdsec sul nostro server LAPI

API:

...

Server:

abilitare: Falso

...

Dobbiamo disabilitare il LAPI locale, modifichiamo il file 'C:\ProgramDataCrowdSecconfigconfig.yaml'.

A questo punto viene eseguita la registrazione sul server LAPI distribuito in rete:

cscli lapi register -u http://DIRECCION_IP_CROWDSEC_LAPI:8080 --NOMBRE_MAQUINA macchina

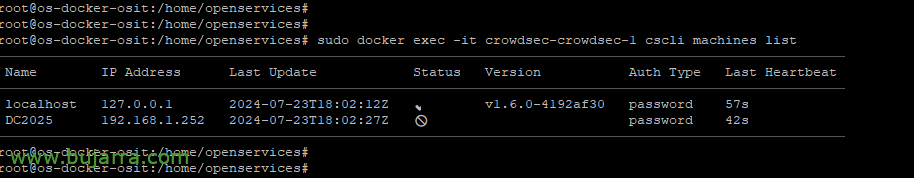

Sul server LAPI potremo vedere la richiesta di registrazione della macchina Windows, Elenchiamo con:

Sudo Docker Exec -it CrowdSEC-CrowdSEC-1 Elenco macchine CSCLI

Accettiamo la richiesta di registrazione e rimettiamo in vendita per confermare lo stato:

Sudo Docker exec -it CrowdSEC-CrowdSEC-1 CSCLI macchine convalidare NOMBRE_MAQUINA

Ora il nostro Crowdsec su Windows comunicherà e leggerà dal server LAPI qualsiasi decisione, quindi utilizzando il server centrale. Se il resto degli agenti di Crowdsec facesse lo stesso, Tutti avrebbero le stesse informazioni in comune, e quindi, quando una macchina sospetta che un IP sia dannoso, il resto degli agenti di Crowdsec lo saprà all'istante.

Registrazione del buttafuori Crowdsec sul nostro server LAPI

E per concludere, Dobbiamo anche registrare i buttafuori che abbiamo, in questo caso il bouncer del firewall di Windows, se vogliamo che quel buttafuori legga dal LAPI centrale, Dobbiamo seguire questi passaggi, Questo è quanto è stato detto, quando qualcuno o qualcosa aggiunge un IP al LAPI centrale, questo firewall del sistema operativo creerà una regola che nega l'accesso a detto IP dannoso.

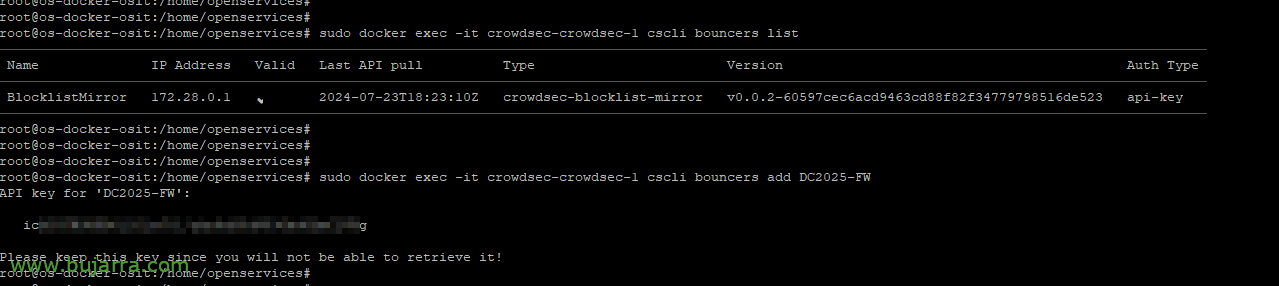

Dal server LAPI, Possiamo prima se vogliamo elencare i buttafuori con cui ci siamo registrati:

Sudo Docker exec -it crowdsec-crowdsec-1 cscli bouncers list

E per registrare il buttafuori del firewall di questo Windows eseguiremo:

sudo docker exec -it crowdsec-crowdsec-1 cscli buttafuori aggiungere NOMBRE_MAQUINA-FW

Annotiamo la chiave API che ci ha dato,

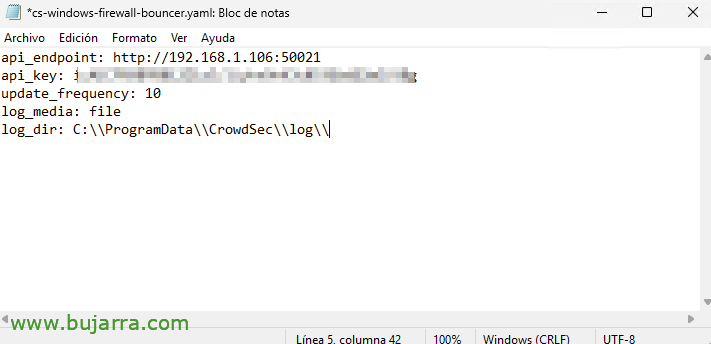

Su Windows, modifichiamo il file C:\ProgramDataCrowdSecconfigbouncerscs-windows-firewall-bouncer.yaml e inserisci l'IP del LAPI, la sua porta e la chiave API che ci ha fornito il comando precedente. Salvare il file e riavviare il servizio “Crowdsec Windows Firewall buttafuori”.

E uscirà il FW del computer Windows registrato, lo verifichiamo

Sudo Docker exec -it crowdsec-crowdsec-1 cscli bouncers list

E questo è tutto! Finale! Per ora penso che sia abbastanza, No? 🙂 Abbiamo già visto come implementare Crowdsec per proteggere un server Windows, con i loro servizi, oltre ad alcune configurazioni di base, e la parte di centralizzazione, Spero che ti sia stato utile, Regala un po' d'amore alla tua infrastruttura con questo tipo di soluzione, Ti mando un saluto, Sperando che tu faccia molto bene, Un abbraccio,