在 Citrix 中使用 PINsafe 和 NetScaler 进行双重身份验证

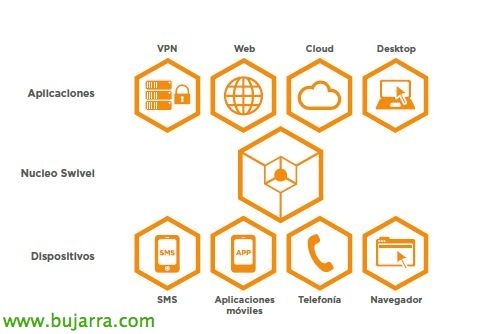

在本文档中,我们将了解 Swivel Secure 出色的 PINsafe 产品的部署, 在那里,我们将强制反对我们的 Citrix 平台的用户进行双重身份验证,并使用他们的 Active Directory 身份验证来验证自己,此外还要根据他们的 PIN 输入 OTC 代码,这样他们就无法在键盘记录器之前访问我们的平台,并尝试更多地保护访问!!

在此部署之前, 我们必须在我们的环境中配置 PINsafe 设备, 我们可以基于这些前面的文件,其中 我们部署了设备 或者我们骑 我们自己的设施 (眼睛, 我们是 Microsoft 的粉丝, 我们也可以将其挂载到 Windows 上! 我们首先安装了 Apache Tomcat, 下载 密码安全 然后我们将文件 'PinSafe.war’ 在 'webapps' 目录中); 除了最初以基本方式配置它. 现在,我们将继续在设备上配置 RADIUS 服务器, 我们将允许访问 NS 以便对其进行验证,并且我们将在 NetScaler 上执行所有其他配置!

访问 PINsafe 设备, 我们将 “半径” > “服务器”, 我们将标记 “已启用服务器” 自 “是的” 启用 RADIUS 服务器.

随后, 在 “半径” > “网络存储” 我们必须创建一个新的 NAS 以允许访问 NetScaler, 添加名称或标识符, 我们还将添加 PIN 的 IP (Netscaler 知识产权) 最后,我们将指示一个密钥,以便稍后在两台设备之间使用它, “应用”,

不错, 在我们的 NetScaler 中,我们必须创建一个服务器和一个 RADIUS 身份验证策略,稍后我们将将其与我们的 Access Gateway Enterprise 相关联. 为此,, 里面 “访问网关” > “政策” > “认证” > “半径” > “服务器” > “加…”

我们将创建 RADIUS 服务器,我们将根据该服务器验证第二个身份验证, 除了我们在设备内生成 NAS 时注册的密钥外,我们还指示了一个名称并指定了 PINsafe 设备的 IP. “创造”,

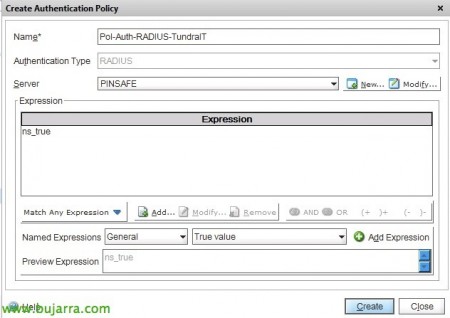

我们定义要从中应用它的策略 “政策” > “加…”,

我们为策略命名, 我们添加了刚刚创建的 RADIUS 服务器, ,然后我们添加表达式 'ns_true’ 实现“真正价值”.

我们编辑了 Access Gateway 虚拟服务器,并且需要将新创建的策略添加为辅助策略, 为此, 在 “认证” > “第二…” 我们将添加策略,让它攻击 PINsafe RADIUS. “还行”.

现在我们将继续, 首先,我们将下载文件以编辑 CAG 的界面并能够引入更改, 查看查看图像的按钮. 我们将考虑到我们需要从组织外部访问 PINsafe 服务器, 基本上当我们使用单通道图像时, 例如 TURing 图像、密码键盘, 我们始终可以通过访问以下 URL 来测试: 'https://URL_PINSAFE_SERVER:8080/pinsafe/SCImage?用户名=testy'.

井, 我们下载模板文件, 我们将根据 CAGEE 的版本选择我们需要的:- 对于 CAGEE 8.x 到 9.1 – 这里.

– 对于 CAGEE 9.2 – 这里.

– 对于 CAGEE 9.3 – 这里.

– 对于 CAGEE 10.x – 这里.

我们编辑文件 “pinsafe.js” 并修改 'sURL' 参数’ 发送到我们的 PINsafe 设备的正确公共 URL.

我们之前将备份 NetScaler 的文件, 我们通过腻子或本地访问您的“外壳”’ 和:

cd /netscaler/ns_gui/vpn

cp index.html index.html.bak

cd /netscaler/ns_gui/vpn/resources

mkdir bak

cp *.xml bak

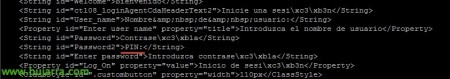

以下内容, 将在我们的语言模板中修改我们希望它提供给用户的代码, 而不是 'Password' 2:’ 我们可以将 'OTC:’ 或 'PIN':’ 使我们的用户条目更加直观, 我们访问“/netscaler/ns_gui/vpn/resources”, 我们将编辑我们的语言文件, 对我来说,编辑 'es.xml' 就足够了.

我们查找以下条目并放置我们感兴趣的文本:

<字符串 id="密码">AD 密码</字符串> <字符串 id="密码2">非处方药:</字符串>

我们复制新下载的文件 (index.html 和 pinsafe.js) A'/NetScaler/ns_gui/VPN/’

在 NetScaler 中永久更改,以便在 NetScaler 重新启动时不会丢失更改, 我们必须首先, 复制修改后的文件 (index.html, pinsafe.js,就我而言,es.xml) 到非易失性设备卷, 例如,更改为 /var; 然后我们将编辑 '/nsconfig/rc.netscaler’ 添加必要的命令,以便在重新启动后进行复制!

我们确认并查看我们如何访问 Access Gateway 门户,我们有第二个字段来输入我们每次根据 PIN 生成的 OTC 代码! 可以想象,这是改进任何解决方案的开始, 当然,我们可以通过 SMS 发送代码, 邮件, PINsafe 移动应用程序… 我提醒你,这是一个拥有第一个 5 免费许可证, 试用或演示环境, 稍后添加许可证, 更多用户将通过 PINsafe 和双重身份验证进入!!!

如果我们需要更多信息, 以下是一些官方文件:- Swivel Secure PINsafe 带 CAGEE 10.x 版本

– Swivel Secure PINsafe 带 CAGEE 9.x 版本

– Swivel Secure PINsafe 带 CAGEE 8.x 版