使用 NetScaler 的 Citrix Access 需要客户端证书

本文档内容, 我们将了解如何从 Citrix NetScaler 设备配置客户端计算机必须在本地安装证书 (他们也可以将其放在 U 盘上) ,以便他们可以访问 Citrix 门户, 到您的应用; 如果没有证书,他们甚至看不到企业门户.

这是进一步保护我们的环境的额外补充, 我们将能够通过从我们的 CA 生成证书来向用户提供证书,并且我们将能够在必要时撤销它们, 届时,如果没有有效证书,用户将无法进入 Citrix Web 门户, 是与 StoreFront 或 Web Interface 相冲突的 Access Gateway.

不错, 在我们已经安装的 AC 上, 我们需要进行备份, 为此 “认证授权” > “所有任务” > “备份 CA…”

我们标记您至少导出了私钥 “私钥和 CA 证书” 我们将其存储在为此目的创建的目录中.

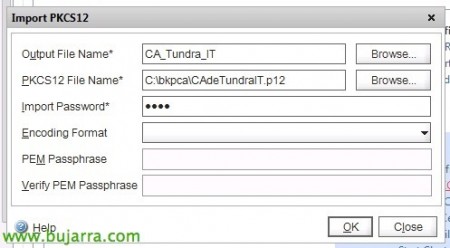

不错, 已经在 Night Stalker 中, 我们将 “SSL认证” > “导入 PKCS#12”,

在 PKCS12 文件名’ 我们必须选择已生成 CA 备份的 .p12 文件; 小心空格, 不用说,在 Night Stalker 中, 不? 😉

我们在 'Output File Name (输出文件名) 中为您命名’ ,然后分配在备份 CA 时设置的密码 & “还行”,

让我们回到 “SSL认证” > “管理证书/密钥/CSR” 我们确认我们有两个新文件, .p12 和导入的 CA 证书, “关闭”.

在 “SSL认证” > “SSL 证书” > “安装…”

我们为要安装的证书指定一个名称, 将我们引向 AC 的东西. 在“证书文件名”’ 和在“私钥文件名”’ 我们将在导入 PKCS12 文件时指示生成文件的路径. “安装” 我们确认他不仅创造得很好.

接下来是注册 CRL (证书吊销列表) 以便以后能够强制它检查证书是否有效. 因为 “SSL认证” > “CRL” > “加…”

我们指示 'CRL 名称’ 和一个文件, 我们选择 DER 格式, 选择 CA 证书, 选中 'Enable CRL Auto Refresh’ 并根据我们的证书颁发机构的 CRL 配置访问方法, 我们可以通过 HTTP 和针对 .crl 文件的 URL 轻松完成此作,我们将在 CA 管理的 Web 环境中轻松获得该文件 (URL 的空格可以用 ' ' 输入, 如果我们有) & '端口’ 到 80 这通常是最正常的 (还要小心我们可能需要的防火墙规则, 如果 NS 位于 DMZ 中,并且 CA 位于服务器网络中). 我们将标记“间隔’ 自 “现在” 强制检查并查看您输入的内容是否正确. “创造”,

就是这样! 我们在 'Validity Status (有效期状态)’ 我们有 'Valid'!

如果在 'Days to Expire’ 我们有 '1' 以外的其他内容, 我们需要修改 CA 中的 CRL 发布间隔. 我们去认证机构, 右键单击“已吊销的证书”’ > 性能 > 在“吊销列表发布参数”选项卡中, 我们将间隔更改为 1 日期/时间 & 我们不进行差别. 我们将在“已吊销的证书”上通过右键进行更新。’ > “所有任务’ > '发布'.

如果正确, 我们修改 CRL 并安排对照 CRL 进行检查,除非是每天一次,并且在员工入职之前, ,以便前一天吊销的所有证书都无效并拒绝他们访问.

还行, 在 CAG 中要求客户端之前必须具有有效的客户端证书, 我们将在 “访问网关” > “虚拟服务器” > “打开…” 我们的AG.

我们将选择我们 CA 的证书, 点击 “加” > “作为 CA” 将其添加到门户.

在办理登机手续时,我们将注明 “CRL 强制性” 我们在 “SSL 参数…” 这是强制性的.

我们必须标记 “客户端身份验证” ,我们将说明客户端证书是否为“必需”’ u '可选', 正常的事情是要求它. “还行”. 原则上,使用 NetScaler,我们已经完成了. 眼睛! 如果在完成以下步骤时, 我们已经很好地部署了证书,我们无法进入 CAG 门户, 该网站是空白的,在 URL 中看到“agesso.jsp’ 将指示 Web Interface 或 StoreFront 无法针对 CAG 进行连接,并将身份验证返回给客户端, 因为 CAG 需要证书,而 WI 或 SF 没有证书, 可以通过复制 NS 的 CAG 来快速解决,但不需要证书,WI 或 SF 将连接到它 (修改 hosts 文件).

如果我们的 CA 在 Windows 上 2003 Standard 我们将无法使用证书模板的修改,因为它们是为企业版生成的. 我们必须通过访问证书请求页面来生成证书 (HTTP 协议://CA_SERVER/certsrv), 在我们的 CA 上生成高级证书请求, 其中,在模板类型中,我们将选择“用户’ 应用程序的格式将为 PKCS10 格式, 生成后, 我们将使用私钥导出证书,并使用我们感兴趣的名称重命名它,以将其安装到相应的用户.

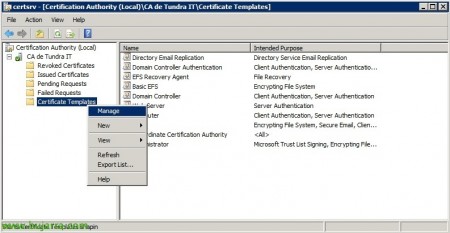

如果我们的 CA 在 Windows 上 2003 企业版或 Windows 2008 或更高版本, 在这些版本中,CA 将接受修改模板, 因此,我们可以生成我们的证书模板来尝试. 所以, 打开 Certificate Authority 控制台 > “证书模板” > “管理”.

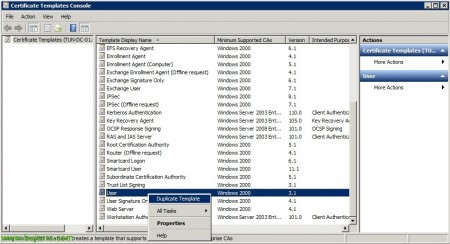

我们将 “用户”,

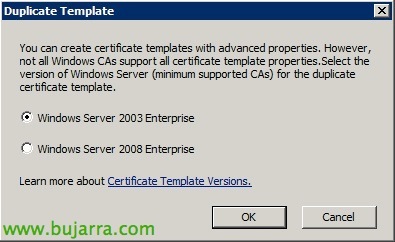

选择 “Windows 服务器 2003 企业” & “还行”

首先是为模板命名,以便 Citrix 管理员在为用户生成证书时可以正确关联它. 除有效期外.

在这种情况下,它们将是我们稍后将手动填写的模板, 无 DA 集成, 因此,在 “主题名称” 表明 “请求中的供应” 我们将使用每张证书完成它. 在 “签发要求” o 签发要求, 我们可以标记一个检查,并且请求的每个证书都必须由管理员批准, 在那之前它将无效 (应接受 AC 的 CMM).

创建模板后,我们必须将其合并到 CA 中, 为此, 因为 “证书模板” > “新增功能” > “需要颁发的证书模板”.

我们选择新创建的模板 & “还行”,

为用户请求证书,

这将是我们应重复的次数与可从外部访问组织的用户一样多的部分, 我们必须为每个用户生成一个证书, 什么是理想的, 但不是强制性的, 由于拥有密码,用户将无法导出证书,或者至少无法在不知道密码的情况下将其导入其他计算机; 如果我们撤销它,我们只影响这个用户,而不是所有用户。.

我们打开 http://CA_SERVER/certsrv, 我们以管理员的身份验证自己, 点击 “申请证书”,

“高级证书申请”

“创建请求并将其提交到此 CA”,

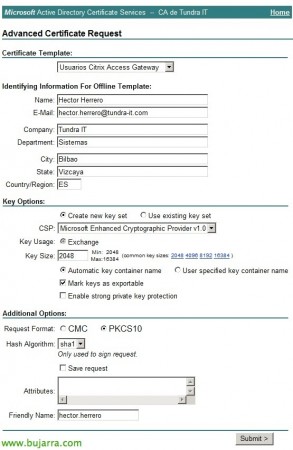

在 “证书模板” 我们选择新生成的模板, 并选择我们将手动输入数据, 现在我们必须完成它们, 我们将指示每个用户的详细信息; 请记住选择 PKCS10 作为格式, 至少 2048 位密钥 & “提交”,

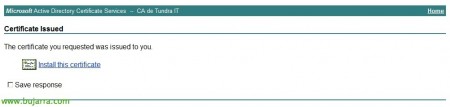

我们如何信任网站, 将执行 ActiveX 插件,这将允许我们创建和安装此证书, 点击 “安装此证书”!

您将已在刚刚生成证书的计算机上安装了证书, 正常, 将导出它 (使用私钥 & 密码保护!) 并将其安装在用户的计算机上. 有了这个,我们已经在没有来自 CA 的有效证书的情况下强制这样做了, 无法访问我们组织的 Citrix 门户, be 访问应用程序 (XenApp 应用程序) 或书桌 (XenDesktop).