Gophish – Phishing etico nella nostra azienda

Oggi vedremo uno strumento molto completo e semplice allo stesso tempo, Uno strumento open source che ci aiuterà a svolgere esercizi di sensibilizzazione alla sicurezza nella nostra organizzazione. Faremo phishing interno, Una simulazione che ci aiuterà a conoscere il livello dei nostri amati utenti.

Possiamo condurre un esercizio di sensibilizzazione alla sicurezza all'interno della nostra azienda conducendo esercitazioni di phishing etico, al fine di valutare la prontezza dei nostri utenti e migliorare i punti deboli. Naturalmente, sempre con il permesso e legalmente.

Vedrai come in meno di 15 minuti possiamo avere tutto pronto, useremo Gophish che ci darà tutto per eseguire il test. Non solo dall'invio delle email, ma avremo una console molto completa: Vedremo le statistiche, Chi ha ricevuto l'email, Chi l'ha aperta, chi ha cliccato sul link fraudolento e anche se ha inserito le credenziali (se vogliamo), Potevamo vederli.

Quindi, prima di andare avanti, Se sei una persona che sta per usare questo per fare il male, Per favore, Non farlo, Non abbiamo bisogno di persone come te su questo pianeta. Davvero, Fallo guardare a te, Potresti avere un problema psicologico ed è meglio contattare un professionista.

Questa guida è finalizzata solo ed esclusivamente a noi per effettuare internamente i test che ci aiutano a migliorare la sicurezza delle nostre aziende. La fine.

Ci sono diversi modi per distribuire Gophish, in questo post vedremo come distribuirlo con Docker, così in 2 i minuti saranno pronti. Scarichiamo l'immagine del contenitore con:

Sudo Docker Pull Gophish/Gophish

E abbiamo avviato direttamente il contenitore Gophish:

sudo docker run --name gophish -p 3333:3333 -p 82:80 -d gophish/gophish

Nel comando precedente vediamo 2 porti, Le 3333 verrà utilizzato da Gophish come console di amministrazione, Da lì noi amministratori possiamo definire le campagne di phishing. E in più, Negli 80tcp (che lo mappo a me stesso nell'82tcp) Gophish servirà siti Web fraudolenti che vogliamo simulare attraverso questa porta, andare, dove l'utente arriverà cliccando sul link.

Importante, Nei log del contenitore vedremo la password dell'utente 'admin’ quale sarà quello con cui entreremo a gestire Gophish, Così l'abbiamo consultata:

sudo docker logs gophish -f ... tempo="2023-09-28S20:53:10Z" level=info msg="Effettua il login con il nome utente admin e la password af5cj3ccd1e705e8" tempo="2023-09-28S20:53:10Z" level=info msg="Creazione di nuovi certificati autofirmati per l'interfaccia di amministrazione" tempo="2023-09-28S20:53:10Z" level=info msg="Il processo di lavoro in background è stato avviato correttamente - In attesa delle campagne" tempo="2023-09-28S20:53:10Z" level=info msg="Avvio di IMAP monitor manager" tempo="2023-09-28S20:53:10Z" level=info msg="Avvio del server di phishing su http://0.0.0.0:80" tempo="2023-09-28S20:53:10Z" level=info msg="Avvio di un nuovo monitor IMAP per l'amministratore degli utenti" tempo="2023-09-28S20:53:10Z" level=info msg="Generazione del certificato TLS completata" tempo="2023-09-28S20:53:10Z" level=info msg="Avvio del server di amministrazione da https://0.0.0.0:3333"

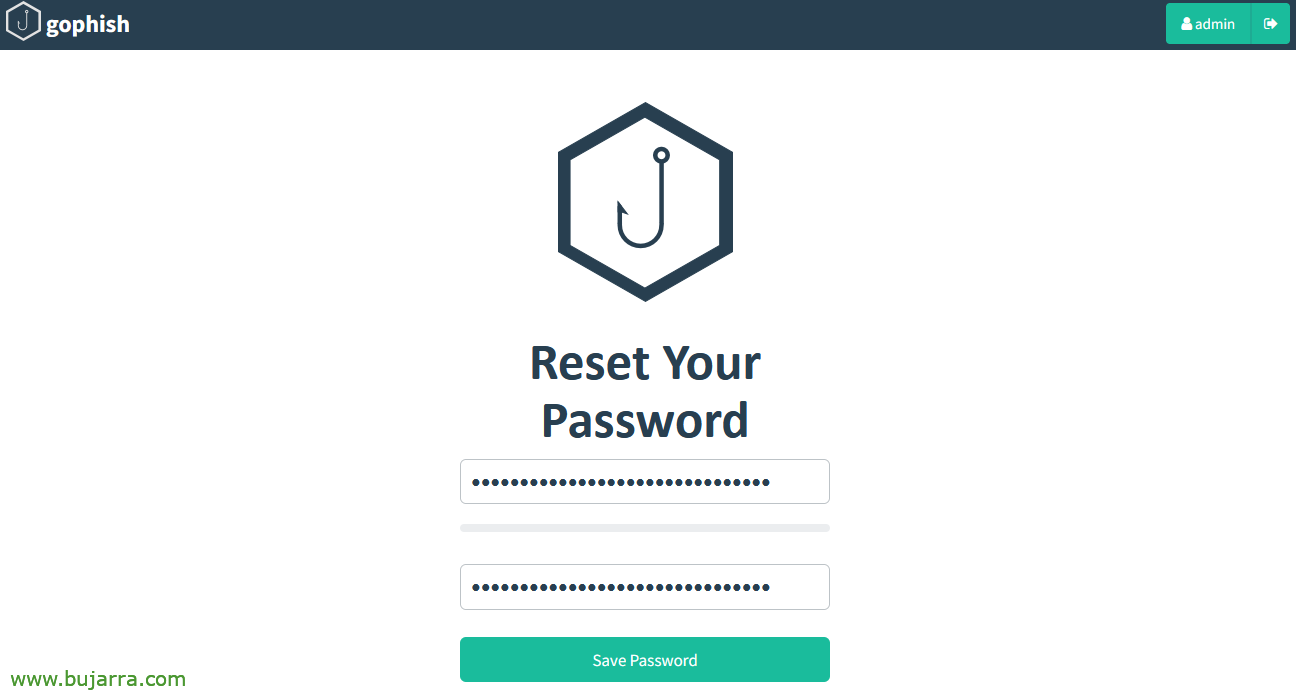

Quindi hai finito, Non ci resta che inserire HTTPS://DIRECCION_IP_DOCKER:3333 per accedere alla gestione Gophish,

Effettuiamo l'accesso una volta, Ci costringerà a cambiare la password di 'admin', Mettiamo quello che vogliamo.

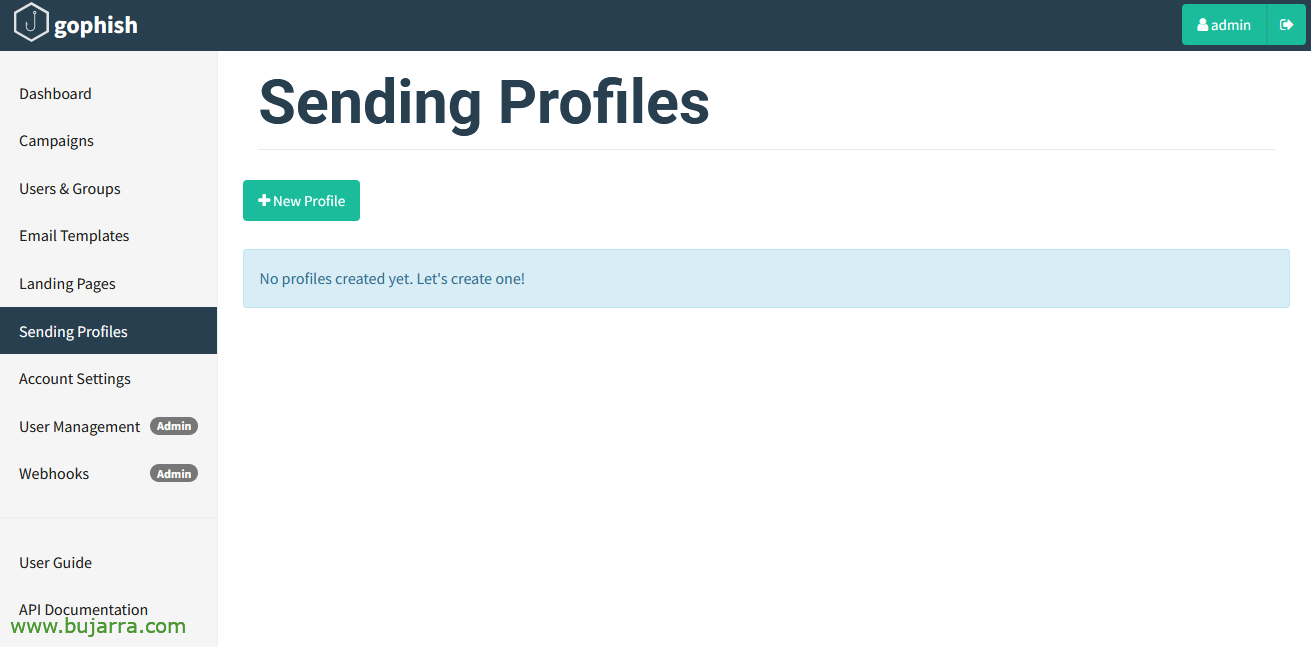

E cominciamo!!! Iniziamo innanzitutto impostando un profilo di spedizione, Questo è, Da quale server di posta invieremo le email?. Quindi clicchiamo su “Invio di profili” > “Nuovo profilo”,

In modo da capire l'esercizio che andremo a fare nel post, stiamo per fare phishing etico contro una società chiamata Open Services IT (È dove lavoro), e farò lo stupido e darò per scontato che NON abbiamo le credenziali di quella società per inviare e-mail da @openservices.eus (che sarebbe di dominio pubblico). Quindi ho impostato un'altra e-mail, ad esempio, uno personale che non c'entra nulla, Useremo @bujarra.com, Da qui invieremo le email, Ma non preoccuparti, gli utenti non lo scopriranno.

Inserisci i dettagli dell'e-mail e fai clic su “Invia e-mail di prova” per convalidarlo,

Inviamo un'email di prova, e faremo in modo di sistemare la parte della posta.

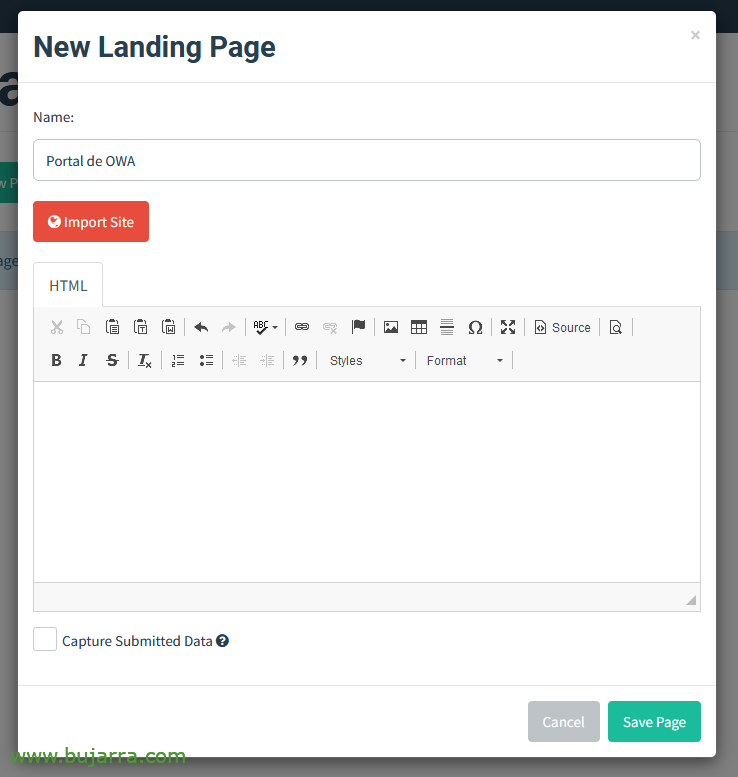

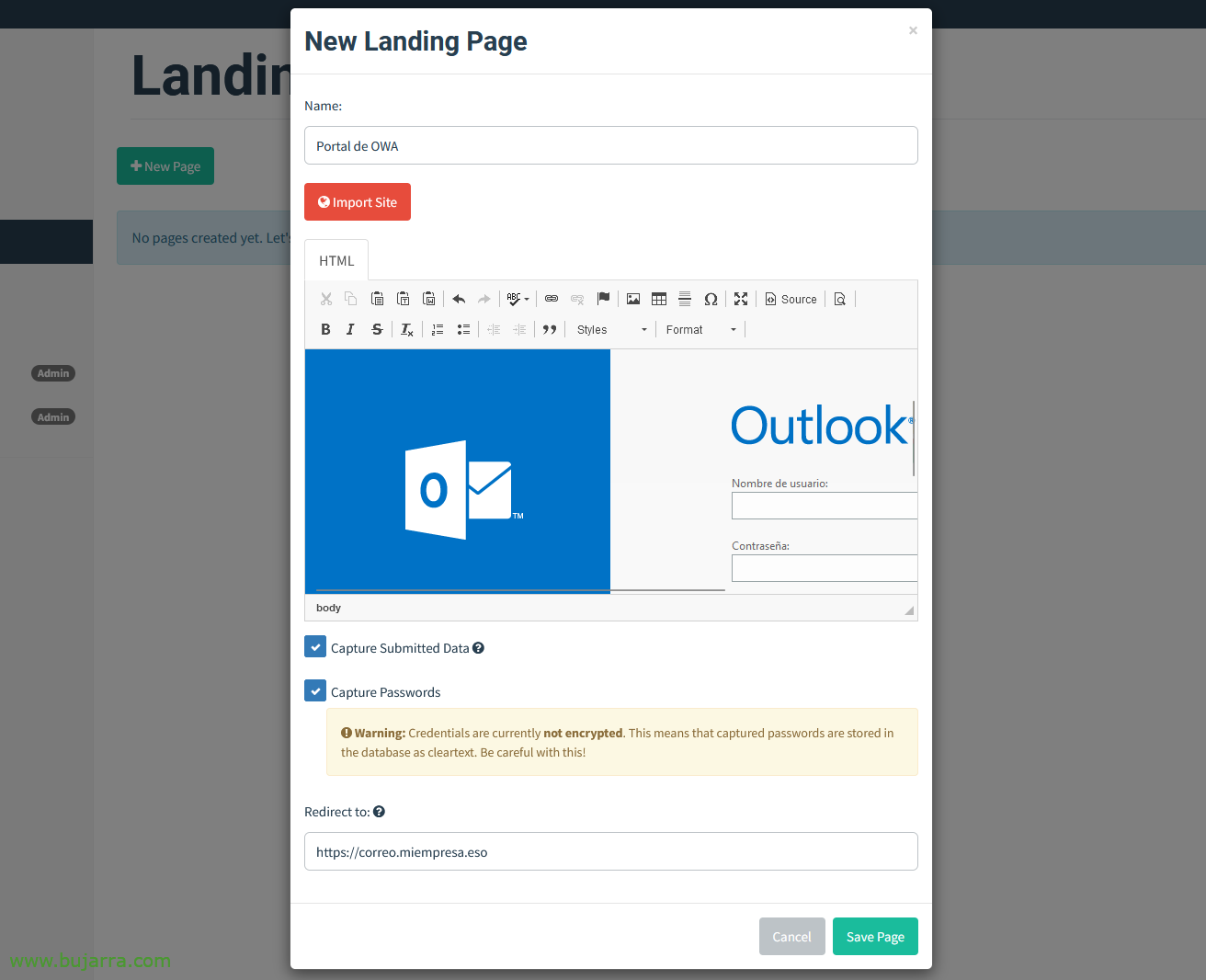

Successivamente, creeremo la pagina in cui porteremo gli utenti; Nell'esercizio che stiamo facendo ho intenzione di simulare il sito web di posta elettronica dell'azienda, che sappiamo utilizza Microsoft Exchange e ha OWA, Quindi questo lo creeremo, Stiamo per “Pagine di destinazione” > “Nuova pagina”,

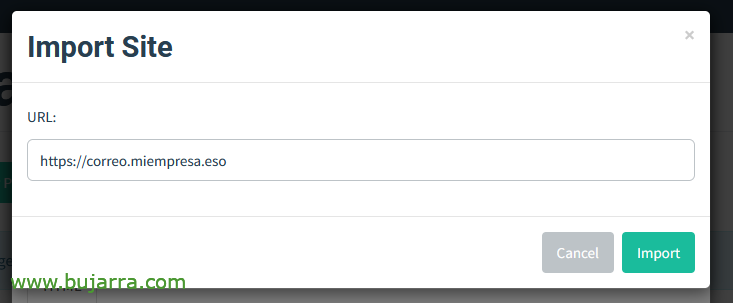

Stai per impazzire, vedrai quanto è semplice… Gli diamo un nome, ad esempio "Portale OWA". Ma come si duplica il sito web di OWA?? Molto facile, darlo a “Importa sito”…

Mettiamo l'URL del sito che vogliamo copiare/clonare, questo è l'OWA dell'azienda e clicchiamo su “Importazione”,

Tachan!!! ha copiato il codice HTML e lo ha lasciato esattamente, La pera limone… Possiamo controllare entrambi i controlli per acquisire tutti i dati che scrivono, così come la password se fossimo interessati.

Quindi questo sito Web sarà quello che verrà presentato agli utenti e quando digiteranno le loro credenziali… Gophish li reindirizzerà quindi al posto giusto. Gli utenti non sapranno cosa è successo, se hanno digitato male la password, Se il browser si aggiorna… Quindi nel “Reindirizza a” metteremo l'URL buono, Dove andranno dopo.

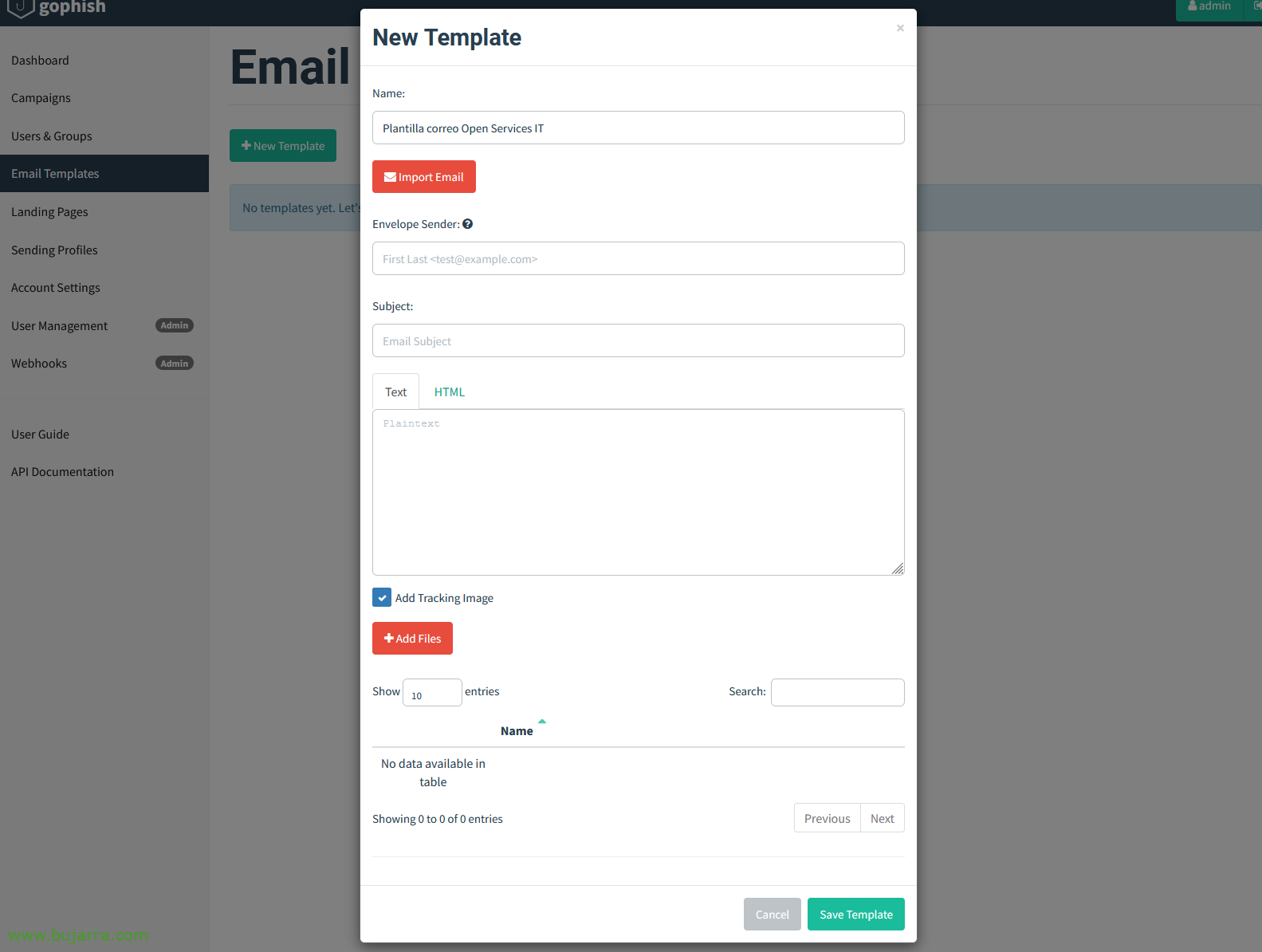

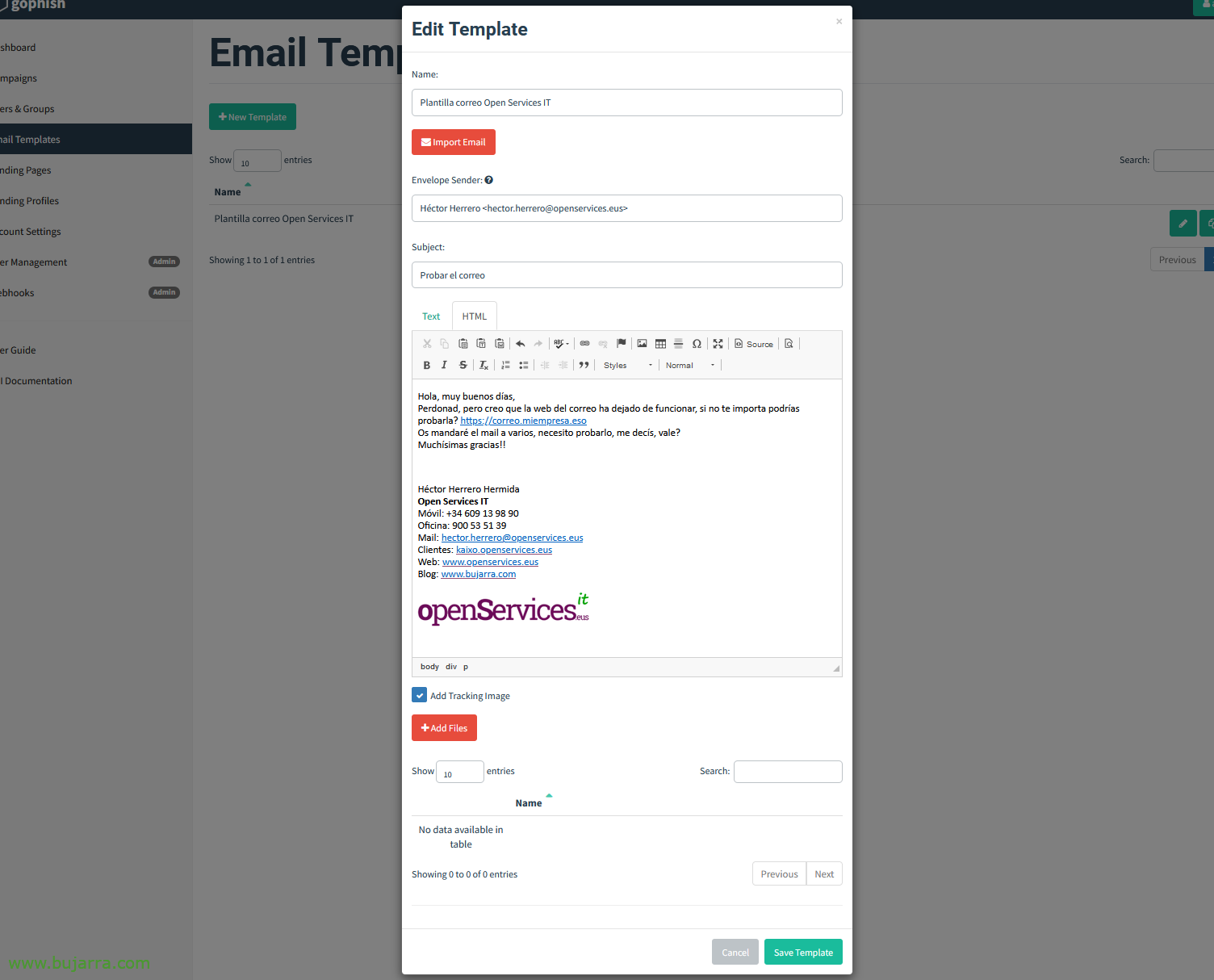

La prossima cosa sarà creare il modello di email, Cioè, Cosa verrà inviato via email agli utenti. Con il format dell'azienda, fontana, firma… Stiamo per “Modelli di email” > “Nuovo modello”,

Ti diamo un nome, ad esempio, "Modello di e-mail IT Open Services", e per copiare lo stesso formato di un'email che abbiamo, clicca su “Importa e-mail”,

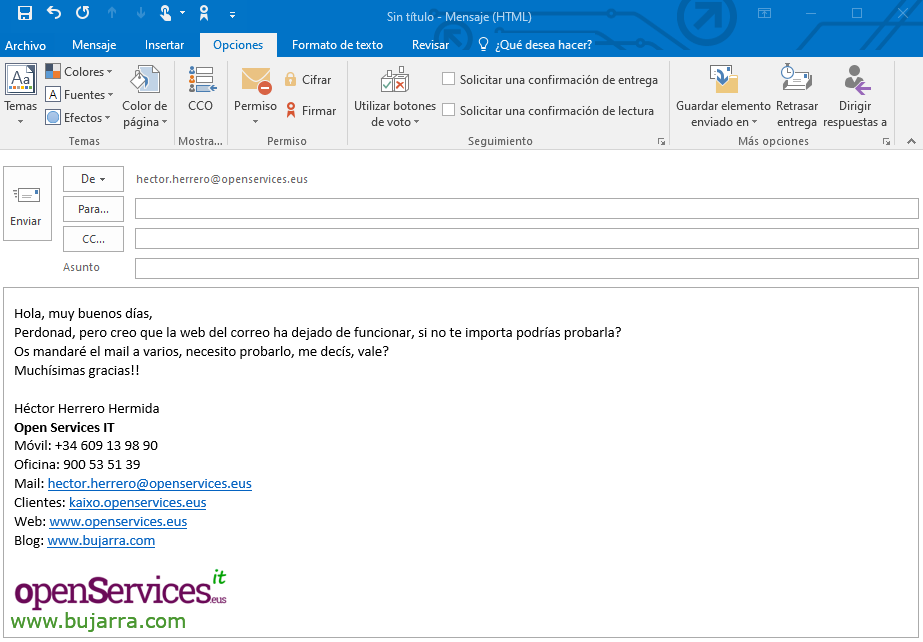

Prendiamo un'e-mail con il formato in cui l'azienda invia solitamente le e-mail, Copiamo la sua firma, Il logo… Possiamo scrivere un testo ora… salvare l'email e copiare il codice in formato HTML.

Totale, che nella sezione 'Importa e-mail’ incolla il codice HTML che avrà generato quel modello di email, Clicca su “Importazione”,

Di nuovo Tachán! Abbiamo già il modello di email che stiamo per inviare, con un testo un po' del genere in modo che gli utenti mordano, Darò loro fiducia e chiederò loro di provare a entrare nella posta, Penso che non funzioni. Ma ovviamente funziona!!!

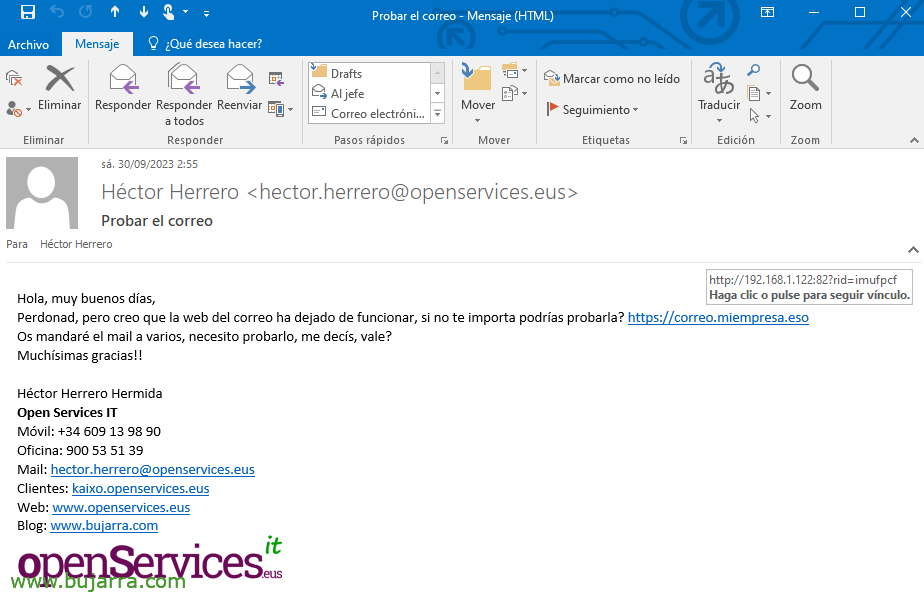

Indichiamo un oggetto per l'e-mail e MOLTO importante, in 'Mittente busta’ Possiamo falsificare il nome e l'e-mail del mittente, Lì, anche se inviamo l'e-mail da @bujarra.com possiamo dire loro che il mittente proviene da @openservices.eus, e l'utente non lo scoprirà, Tessuto da marinaio…

Totale, nell'e-mail abbiamo inserito l'URL aziendale dove avrebbero dovuto fare clic…

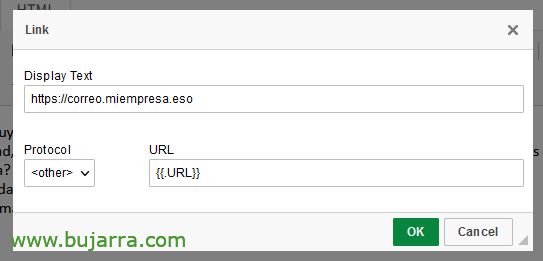

… e abbiamo creato un link ma al nostro sito Gophish!!! Per esempio, ehi, nel Protocollo abbiamo messo '<Altro>’ e nell'URL mettiamo il {{URL}}, quindi Gophish metterà l'URL dannoso 😉 Hai più variabili nel tuo Sito ufficiale nel caso in cui desideri personalizzare l'email, e nominiamo l'utente per nome, and so on…

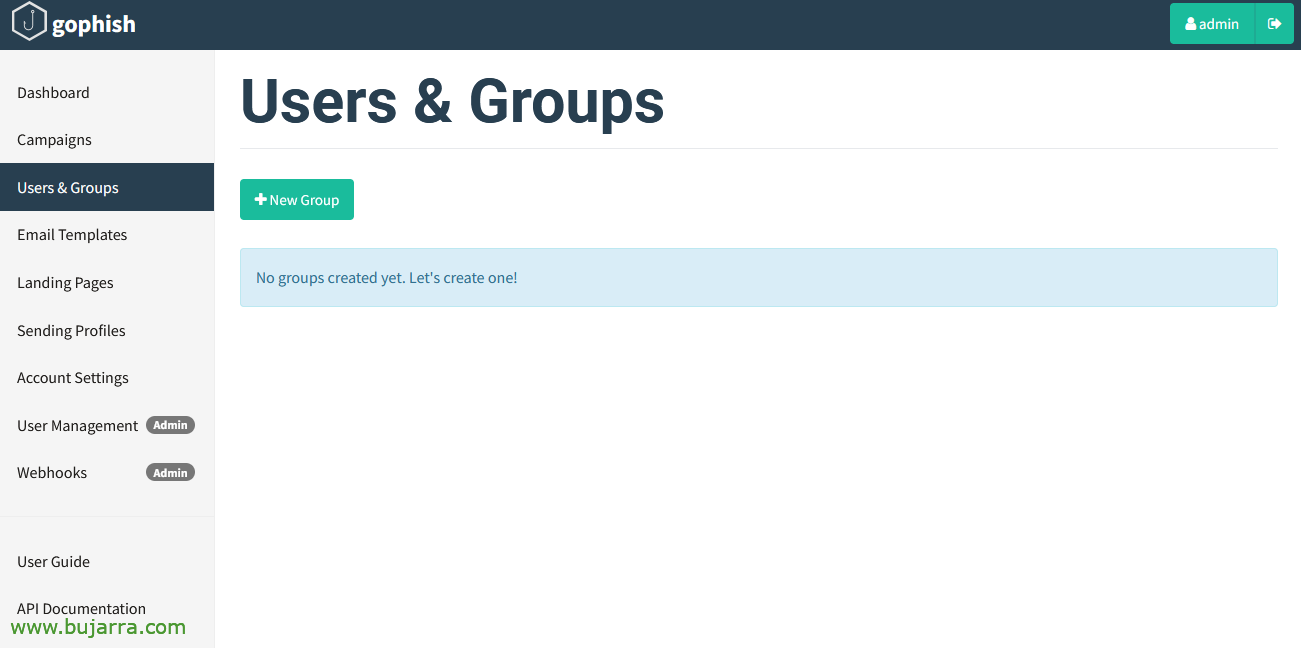

E niente, Ora non ci resta che dire a chi invieremo le email, in “Gli utenti & Gruppi” Saremo in grado di registrare il nostro primo gruppo e aggiungere diversi utenti per testarlo… Clicca su “Nuovo Gruppo”,

Gli utenti vengono aggiunti manualmente o importati da un file CSV, Invieremo a questi utenti il nostro primo test. Il nome, cognome, Mail o posizione sono variabili con cui potresti giocare se sei interessato.

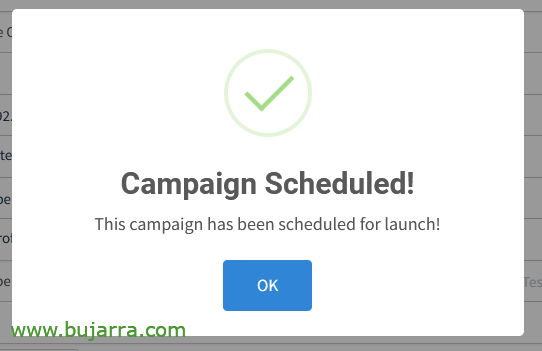

E siamo pronti a creare la nostra prima campagna!!! “Campagne” > “Nuova campagna”,

La campagna non è altro che il luogo in cui metteremo insieme tutti i pezzi del puzzle, dove indicheremo il modello di email che andremo ad utilizzare, Il modello di sito web che utilizzeremo, l'URL è l'URL del portale web di Gophish, Nel mio caso è con la porta 82tcp, Il valore predefinito sarebbe 80TCP, e la cosa più normale sarebbe non utilizzare indirizzi IP interni, in caso contrario, un FQDN che si risolve esternamente e internamente. Indichiamo la data di uscita e il profilo email che utilizzeremo. Così come a quale gruppo invieremo il phishing.. Diamo “Campagna di lancio”…

Sì! Siamo super sicuri, “Lanciare”,

E “OK”, Campagna lanciata!!! I motori sono stati messi in funzione!! Ora per aspettare i risultati…

L'utente riceverà questa email, dove dice che proviene da una persona dell'azienda (anche se il server di posta non c'entra nulla), con quel testo che se guardi il link, non importa quanto leggono un testo, l'URL sarà diverso…. E se forano…

Se cliccano li porterei qui… guarda l'URL… Pensi che gli utenti se ne accorgeranno? Non conosco Rick… totale, Inoltre, decidono di inserire le loro credenziali…

Bene… Se inseriscono le credenziali… li reindirizzerà al sito web di posta elettronica aziendale, E non si saranno resi conto di quello che è successo… Raccontare… Ma ho già inserito le credenziali?? ehi? e da qui in poi non ci interessa più… Guarda l'URL ora che sarebbero sul sito aziendale…

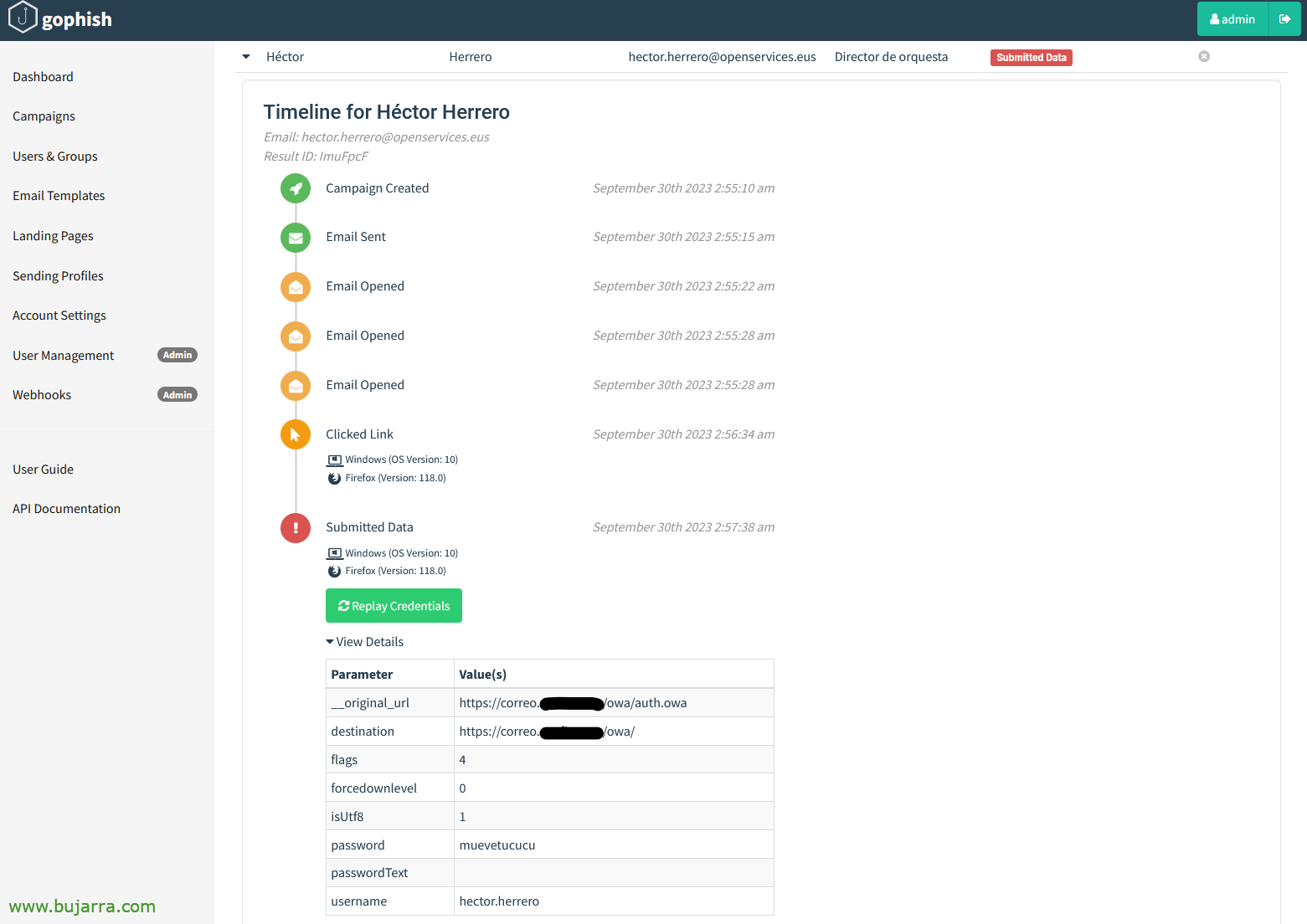

Non male, E cosa vedremmo? Bene, a parte un riassunto globale nel caso in cui abbiamo lanciato diverse campagne, Ne avremo anche uno specifico per questo trapano. Possiamo vedere quante email sono state inviate, sono stati aperti, Gli utenti hanno cliccato sul link, Utenti che hanno inviato dati… o anche se qualcuno lo notava e lo segnalava come malvagio…

Nei dettagli saremo in grado di navigare attraverso ogni utente… e sanno cosa ha fatto…. in questo caso l'utente ha ricevuto l'email e successivamente 3 volte di vederlo sembra che abbia preso una decisione e abbia cliccato sul link… e anche peggio… Ha inserito le sue credenziali… Oh oh… Utente alla rieducazione!!!

Bene, Hai visto quanto è facile, Semplice e per tutta la famiglia possiamo implementare una soluzione di phishing etico gratuita e open source, con il quale possiamo anche generare un report che insegniamo in management per promuovere la formazione, L'uso di metodologie sicure, and so on…

Come al solito, Ti mando un abbraccio, Buona settimana e come ho detto, Per favore, coloro che utilizzeranno questi strumenti in modo fraudolento.. Lascia che siano loro a educare anche te!