Implementazione di Windows LAPS

Bene, Oggi veniamo con un classico, un ottimo strumento di cui non abbiamo mai parlato nel Blog, quindi nel caso qualcuno non la conosca, implementeremo Windows LAPS (Soluzione per la password dell'amministratore locale) nella nostra organizzazione. Che, come suggerisce il nome,, Aiutaci a gestire gli account degli amministratori locali sulle posizioni, server membri della nostra organizzazione e persino la password DSRM.

Forse molti di voi lo conoscono o l'hanno installato ai suoi tempi, La verità è che è molto utile gestire centralmente tutti questi account amministratore locale, PC o server membri. Microsoft lo sta integrando nel proprio sistema operativo da un po' di tempo, In questo modo non è necessario installare nulla separatamente. Ed è di questo che parla questo post, come abilitare il nuovo LAPS di Windows.

Prima di iniziare, Prendiamoci un momento per pensare, Tutto questo è molto buono, ma… E cosa succede se il nostro AD diminuisce?? e, Se c'è un altro momento di CrowdStrike? Bene, potremmo rimanere senza accesso a nessuna macchina, Né con i conti locali poiché non li conosceremo, Quindi pensaci, forse lasciando alcune apparecchiature non gestite, and so on…

Se Windows è aggiornato, potrebbero già avere la "patch di aprile" installata 2023 Aggiornamento cumulativo’ (https://support.microsoft.com/help/5025221). Supporta Windows Server 2019 e 2022 Con le toppe del 11 Aprile 2023 nonché in Finestre 10 e 11 versioni 21H2 e 22H2 con il 11 Aprile 2023.

Come abbiamo accennato, Verrà utilizzato anche per gestire la password per la modalità di ripristino dei servizi directory (DSRM o Modalità di ripristino dei servizi directory). Per crittografare questa password dovremo avere un livello funzionale nel dominio di 2016 almeno. Se i nostri DC sono 2019 o 2022 saremo in grado di utilizzare tutte le funzionalità di Windows LAPS, e se i nostri DC sono 2016 Saremo in grado di crittografare le password, tranne quello della DSRM.

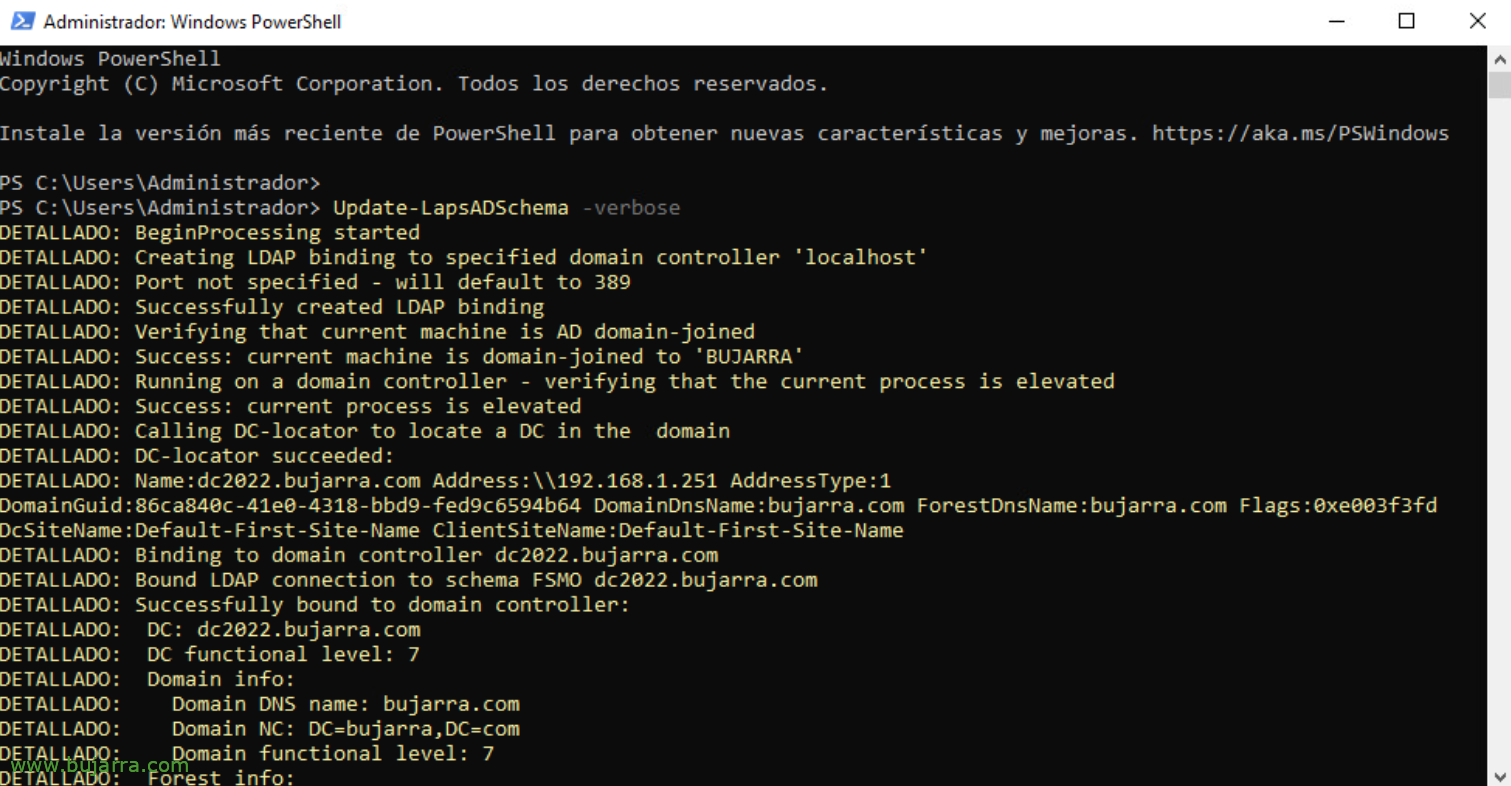

Per abilitare Windows LAPS, il primo passo sarà quello di estendere lo schema della nostra Active Directory, eseguiamo da un PowerShell con autorizzazioni Schema Master:

Update-LapsADSchema -verbose

È necessario abilitare Windows LAPS nelle unità organizzative che contengono gli account computer che si desidera gestire, Corsa:

Set-LAPSADComputerSelfPermission –Identità "OU=...,OU=...."

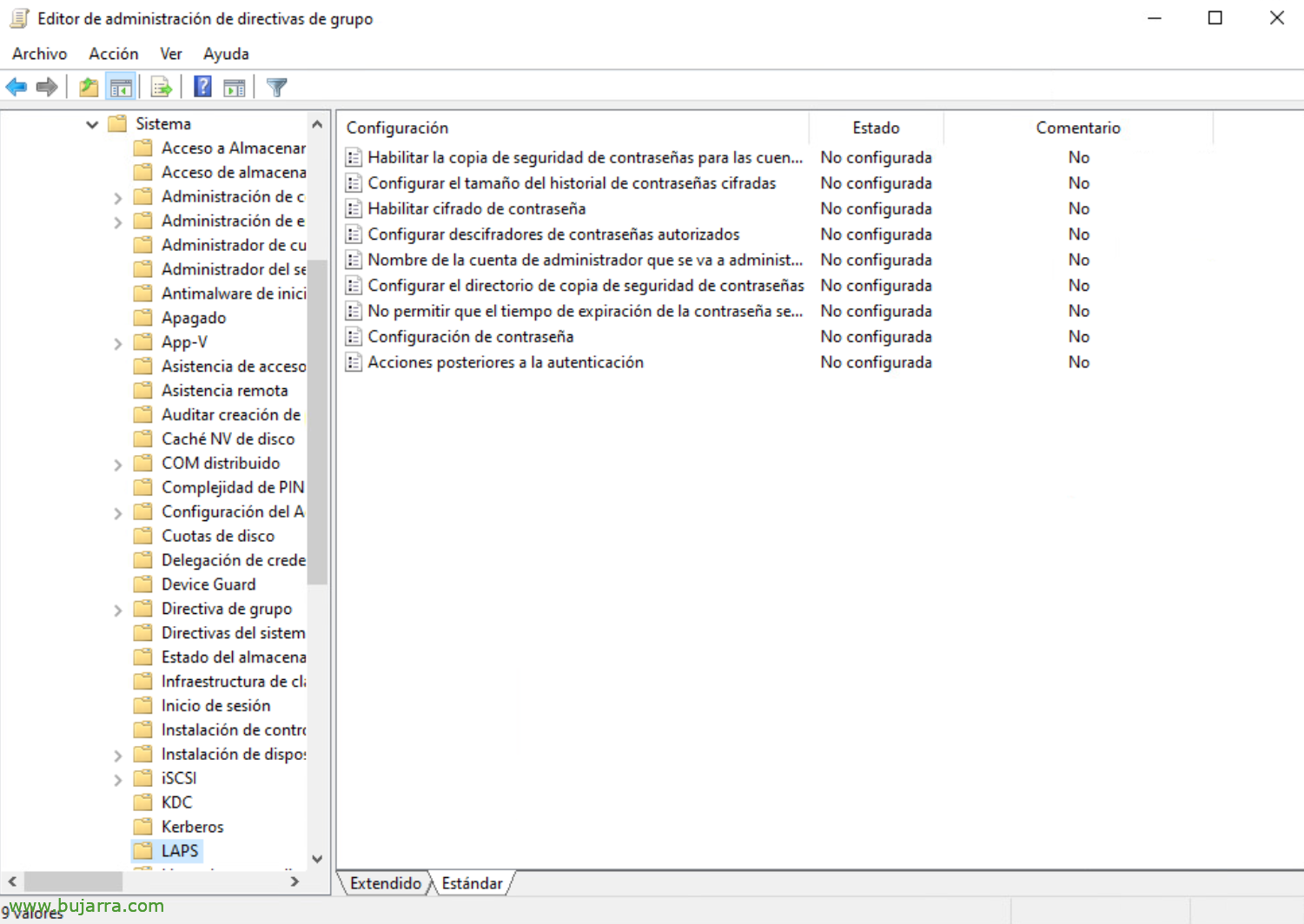

E infine creeremo un oggetto Criteri di gruppo in cui applicheremo le impostazioni che ci interessano per Windows LAPS, poiché “Configurazione dell'attrezzatura” > “Politiche” > “Modelli amministrativi” > “Sistema” > “GIRI” Avremo diverse opzioni. Questo oggetto Criteri di gruppo deve essere applicato agli account del team che si desidera gestire.

Le “Impostazioni password” dobbiamo abilitarlo e indicare la complessità che vogliamo, così come la lunghezza o l'età della password che vogliamo.

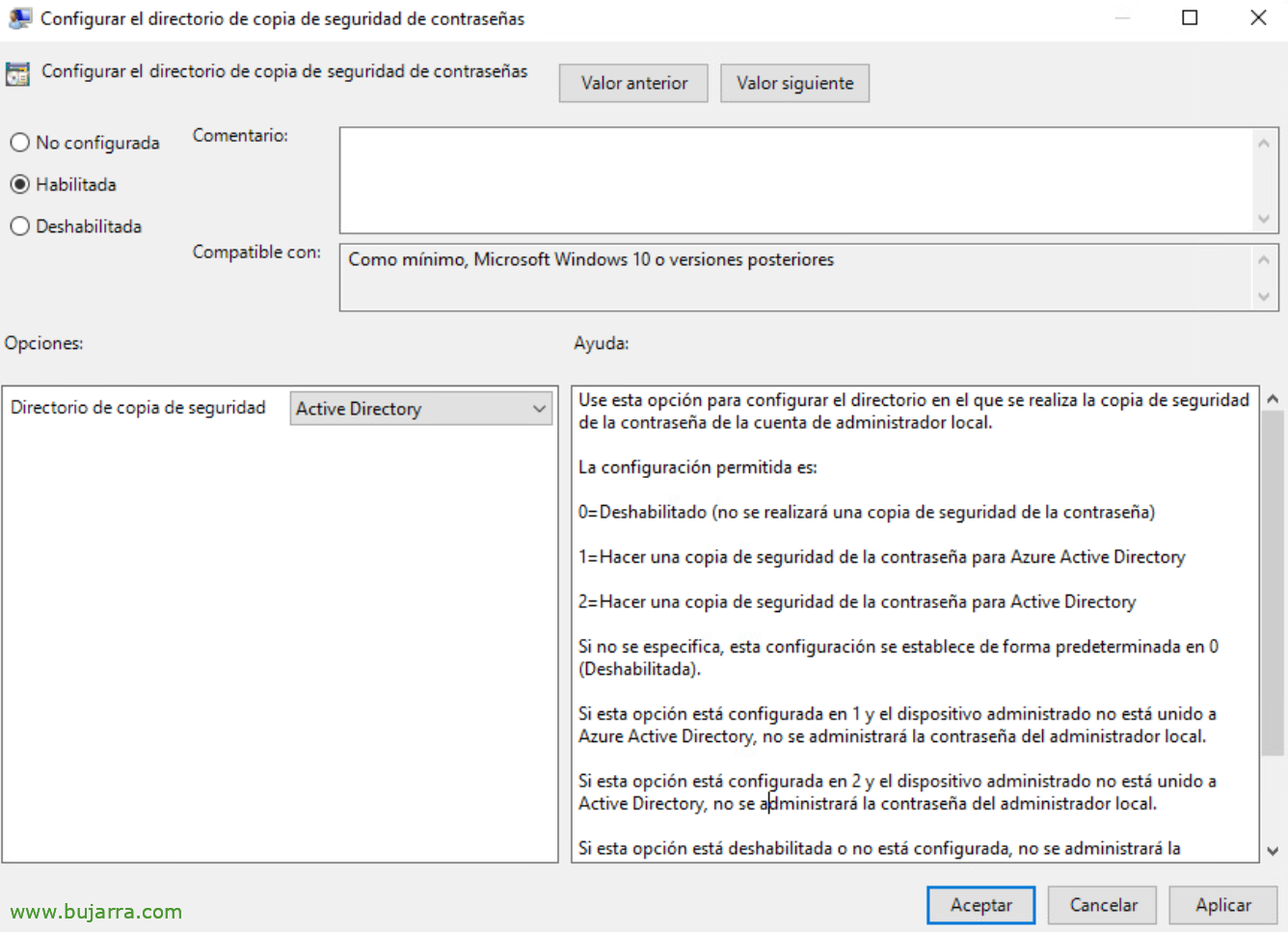

Nella direttiva “Configurare la directory di backup” indicheremo come Directory di backup per “Rubrica attiva” per gestire e memorizzare le password del computer.

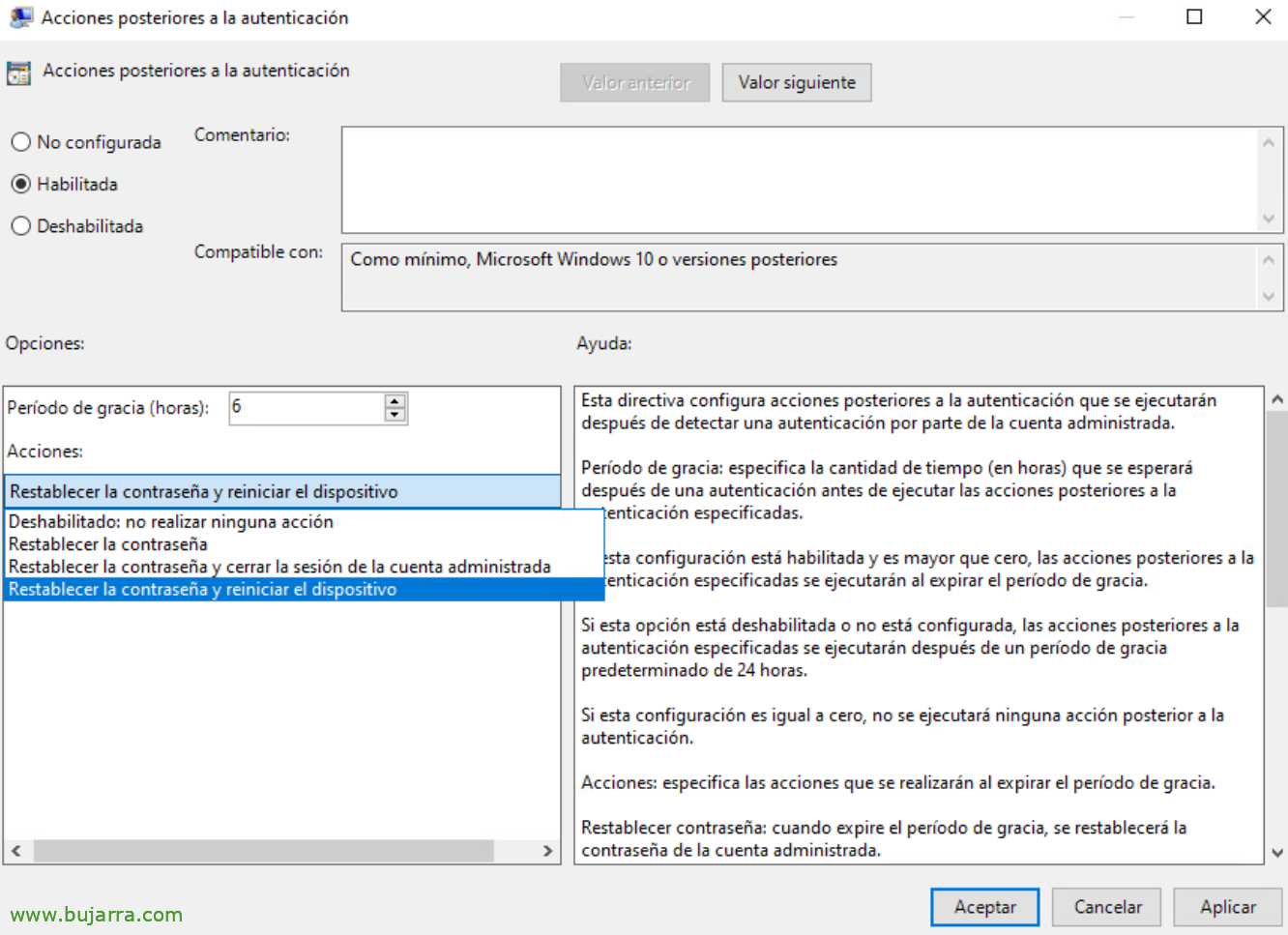

Una volta utilizzata la password, abbiamo un GPO che ci permetterà di eseguire alcune azioni se siamo interessati, Si chiama “Azioni di post-autenticazione”,

Se abilitiamo “Abilita la crittografia della password” la nostra password viaggerà in forma crittografata verso l'Active Directory per essere memorizzata, Abbiamo bisogno di un livello funzionale di padronanza 2016.

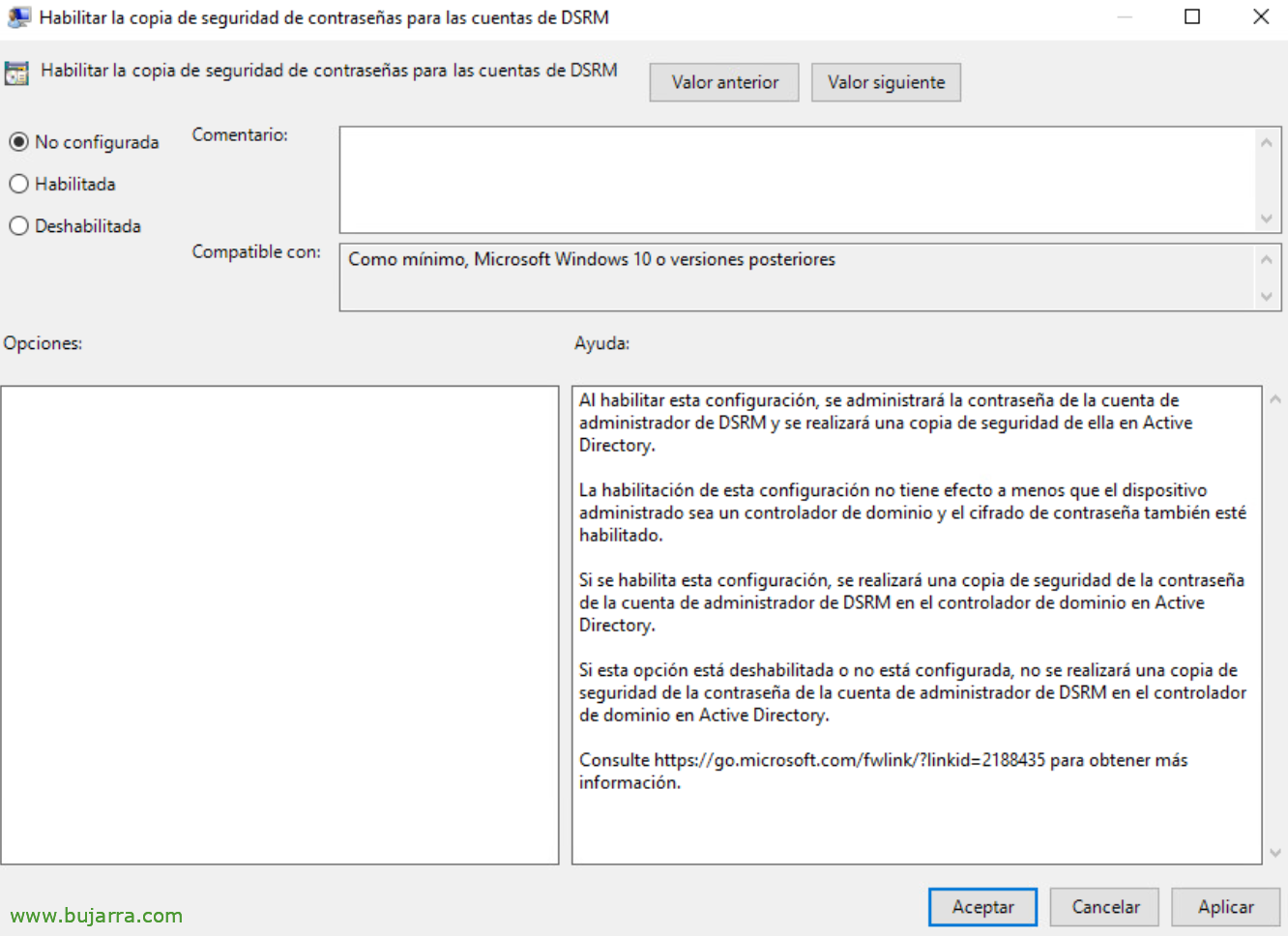

Se si è interessati a gestire la password per la modalità di ripristino dei servizi directory (DSRM o Modalità di ripristino dei servizi directory) saremo in grado di abilitarlo, e l'oggetto Criteri di gruppo deve essere applicato ai controller di dominio.

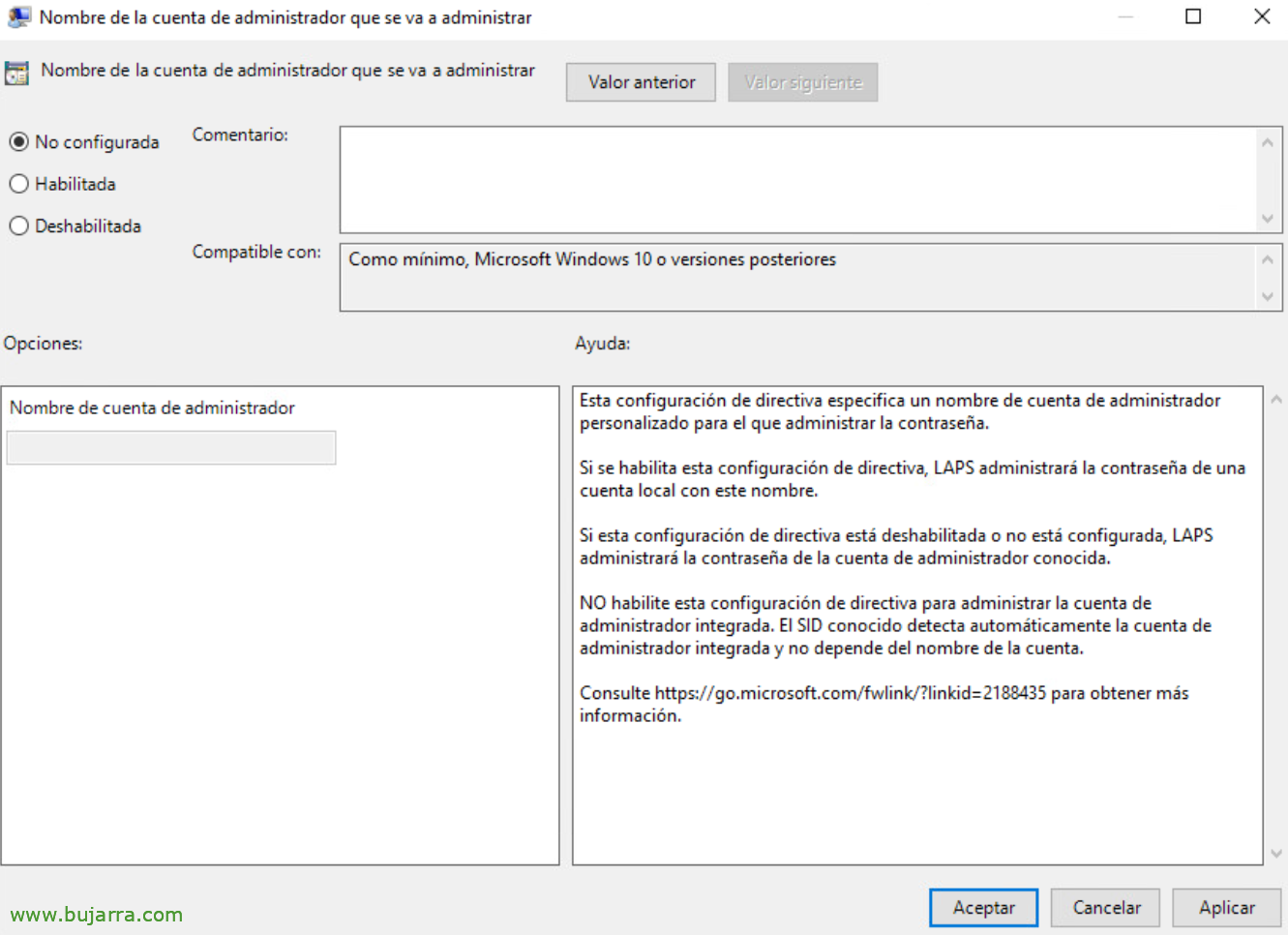

Di default non sarà necessario indicare il nome dell'account da gestire, poiché Windows LAPS lo determinerà in base al SID dell'account, se nel nostro caso abbiamo un utente particolare che vogliamo gestire, poi lo indicheremo.

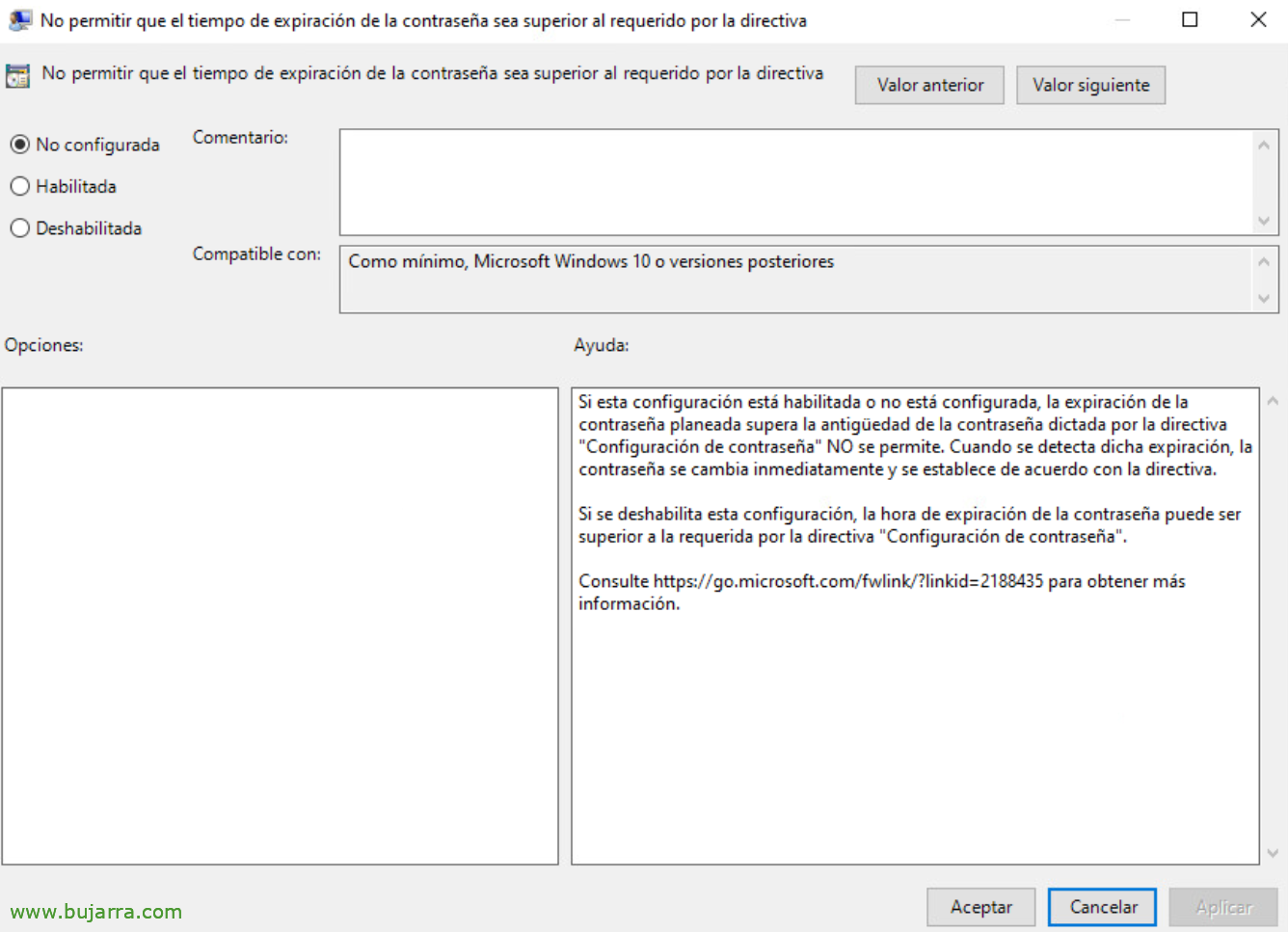

E possiamo anche “Non consentire che la scadenza della password sia più lunga di quanto richiesto dal criterio”.

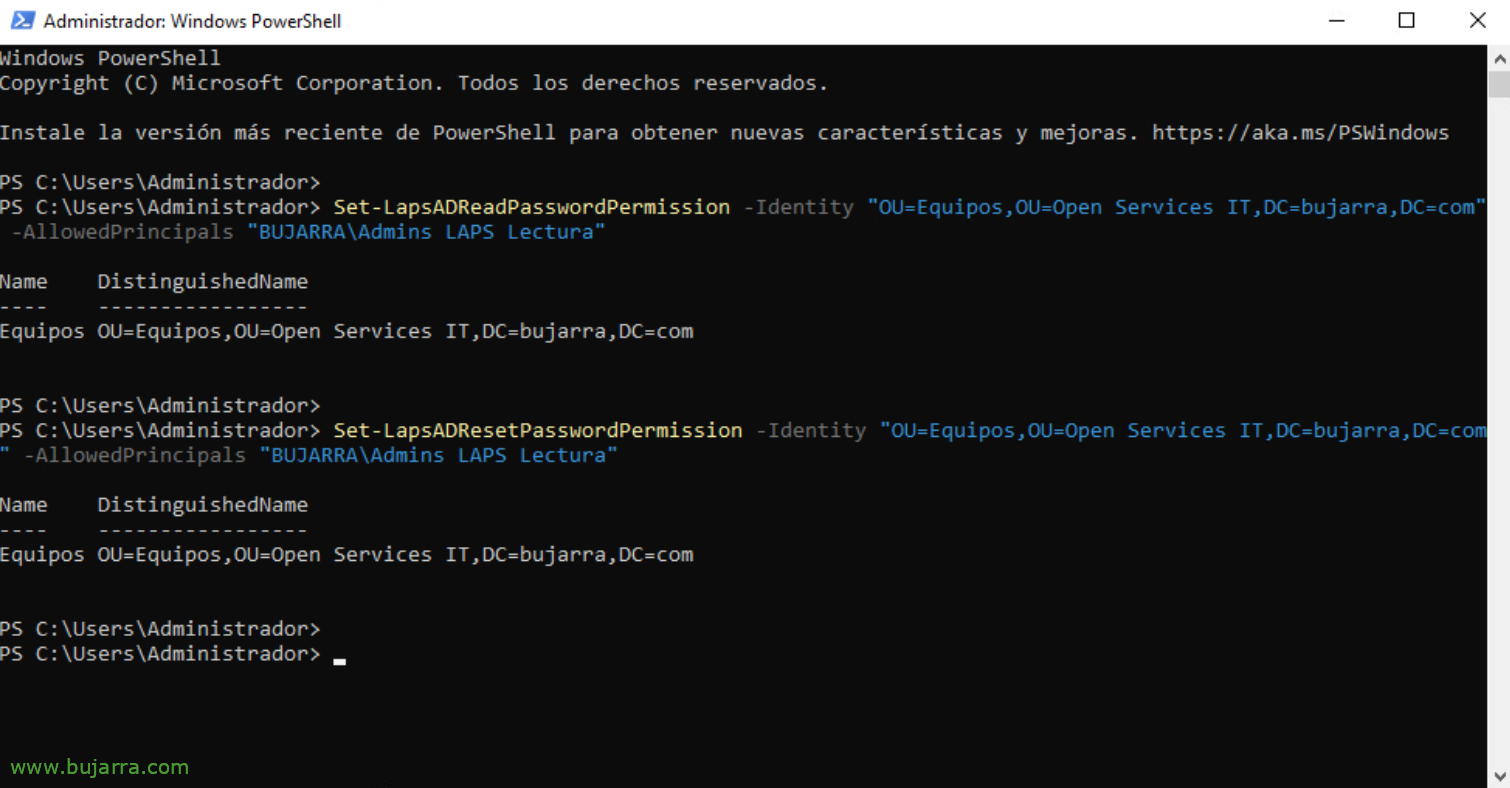

Se vogliamo dare i permessi per leggere le password a un gruppo specifico in Active Directory, lo faremo con:

Set-LapsADReadPasswordPermission -identity "OU=...,OU=...." -AllowedPrincipals "MIODOMINIONome gruppo"

Se vogliamo dare il permesso di reimpostare le password di un gruppo specifico in Active Directory, Lo faremo con:

Set-LapsADResetPasswordPermission -identity "OU=...,OU=...." -AllowedPrincipals "MIODOMINIONome gruppo"

Set-LapsADResetPasswordPermission -identity "OU=...,OU=...." -AllowedPrincipals @("MIODOMINIONome gruppo 1", "MIODOMINIONome gruppo 2")

Se vogliamo vedere le autorizzazioni che si applicano a un'unità organizzativa, Potremmo vederlo con questo comando:

Find-LapsADExetendedRights -Identity "OU=...,OU=...." |Fl

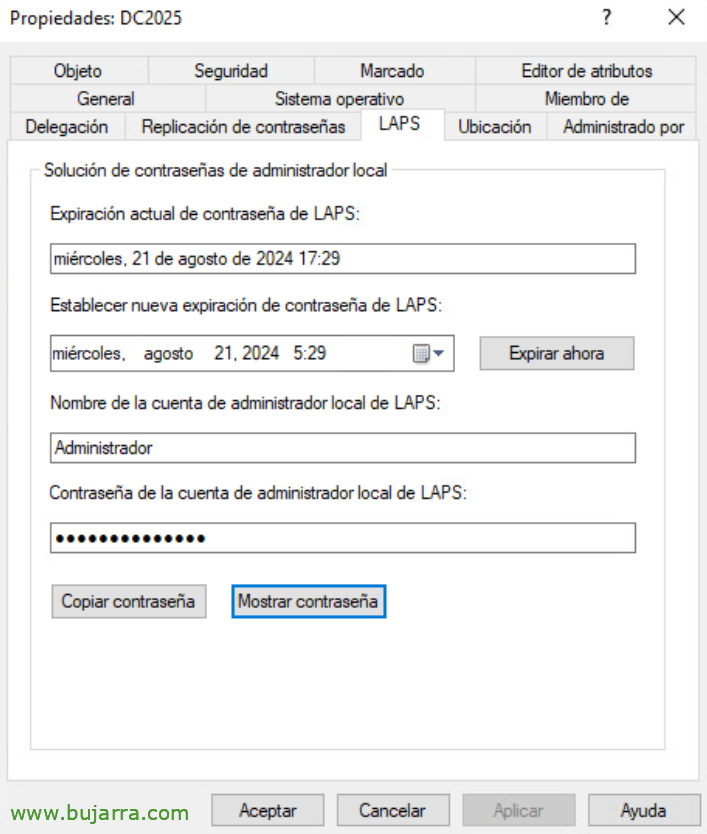

Oh, bene, per visualizzare le password per gli account gestiti da LAPS, sarà semplice come aprire la console Utenti e Teams di Active Directory, Trova l'account del team che vogliamo, Vedremo che ha una scheda “GIRI” dove ci dirà quando scade la password, Se vogliamo forzarlo a cambiare ora, nonché chi è l'utente amministratore gestito, o se vogliamo vedere o copiare la password.

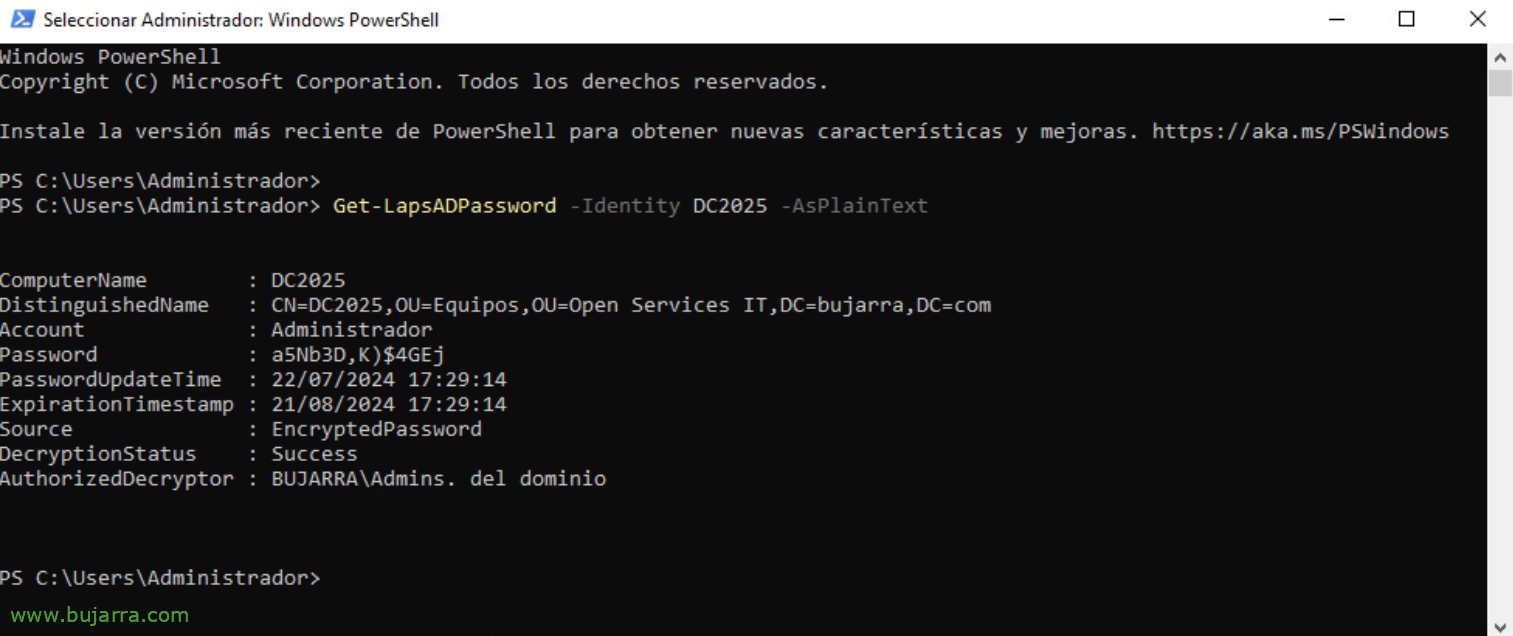

Possiamo anche vedere la password di PowerShell di una macchina remota:

Get-LapsADPassword -Identità NOMBRE_MAQUINA -AsPlainText

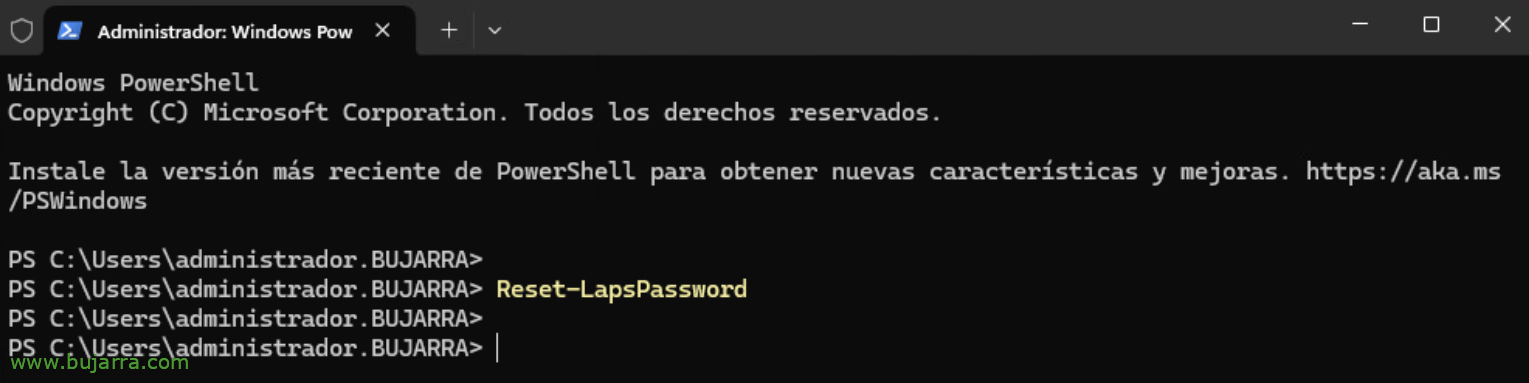

Oltre a forzare la password della macchina locale dove dobbiamo essere reimpostati:

Reset-LapsPassword

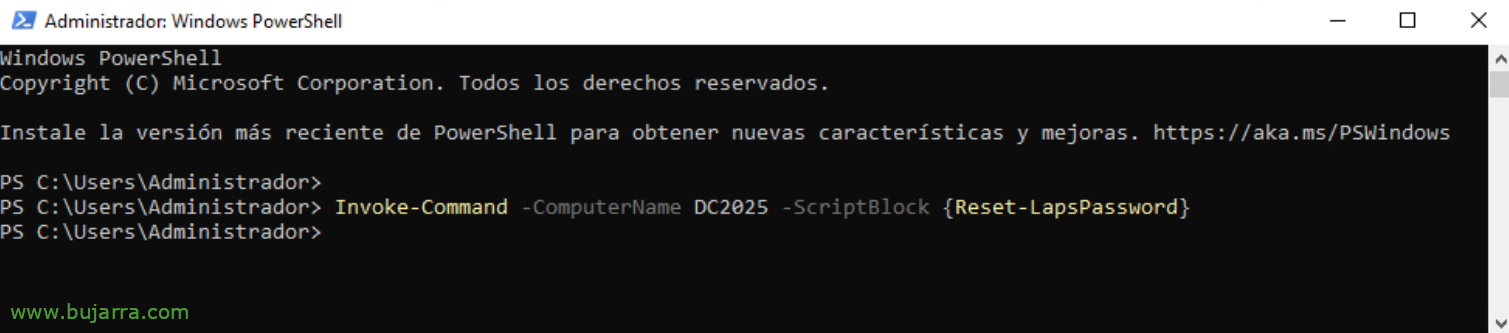

Oppure reimposta la password di una macchina remota:

invoke-comando -nomecomputer NOMBRE_MAQUINA -scriptblock {Reset-LapsPassword}

Bene, Spero che questo tipo di documento possa aiutarti a gestire il tuo tempo e la tua organizzazione in modo più efficiente, per prendere idee per mettere in sicurezza gli ambienti e rendere le nostre vite 🙂 più facili Quindi con questo dico addio, E come sempre ti mando un abbraccio!