Accessi con SmartCard ad Active Directory

Ciao a tutti! Dopo il periodo invernale e il riposo che solitamente uso per recuperare le forze… Torniamo con tanti post in cantiere e tanta voglia di lottare!!! Oggi iniziamo con l'uso di SmartCard o smart card nella nostra organizzazione, per consentire agli utenti di convalidarsi, Avviato!

In questo post cercheremo di vedere quanto possa essere conveniente l'uso di SmartCard o smart card nelle nostre organizzazioni, essere in grado di utilizzare una carta che consente loro di convalidarsi nei servizi di cui hanno bisogno. In questo primo post vedremo tutto ciò di cui hai bisogno nell'Active Directory per poter emettere questi certificati, nonché di convalidarsi presso le proprie postazioni di lavoro o tramite desktop remoto.

Ma ho anche intenzione di portare questa tecnologia a voi, che oltre a fornirci un livello più sicuro per le autenticazioni, (E noi abbiamo il controllo), Beh, è qualcosa di accessibile. Questo è, che possiamo acquistare pacchetti di carte crittografiche bianche per noi stessi con un lettore di carte per poter inserire i certificati che generiamo nella nostra Active Directory. Se hai dei dubbi, presso la FNMT puoi acquistare ciò di cui hai bisogno, o in altri luoghi ovviamente.

E per la "macchina da stampa"’ del design, bene, Come immaginiamo, Potrebbero essere acquistati online e arrivare già stampati con i nostri disegni, Oppure possiamo acquistare una stampante per ricevute adesive, qualità, a colori, senza cartucce… che possiamo usare per stampare noi stessi le etichette e attaccarle facilmente. Non fare pubblicità, ma nel caso qualcuno sia guidato, uso un Brother VC-500W per questo che ha un nastro di 5 cm di larghezza, Ideale per questi compiti. Lo uso anche per stampare i codici QR che invio ai clienti che ne hanno bisogno per vedere il loro Dati di monitoraggio con nastri più piccoli.

Bene, Avviato, Dividiamo l'articolo in più blocchi

- Primo: Iniziamo con l'"Agente di Iscrizione", Questo è, che potranno richiedere e firmare i certificati che dovremo generare per i nostri utenti. Definiremo un nuovo modello di certificato personalizzato e quindi lo utilizzeremo per generare il certificato. Il titolare di questo certificato sarà in grado di creare i certificati degli utenti. Il certificato può essere installato sull'utente/computer o può essere inserito anche su una SmartCard.

- Secondo: Quindi creeremo un modello di certificato per la nostra organizzazione, poi lo utilizzeremo per generare i certificati che verranno emessi per le SmartCard.

- Terzo: Richiedere un certificato per conto di un altro utente di Active Directory.

- Camera: E l'abbiamo provato! Alla fine creeremo anche un oggetto Criteri di gruppo in modo che quando l'utente estrae la SmartCard, Il tuo computer si blocca immediatamente.

Creazione di un certificato dell'agente di registrazione,

Cosa ho detto, In questa sezione vedremo come otterremo finalmente un certificato, che con esso saremo in grado di generare i certificati di cui avremo bisogno dai nostri utenti. Il titolare del certificato sarà in grado di richiedere e firmare i certificati di cui avremo bisogno in futuro.

Aprire la console del modello di certificato (certtmpl.msc) e abbiamo raddoppiato l'organico “Agente di registrazione”,

|

|

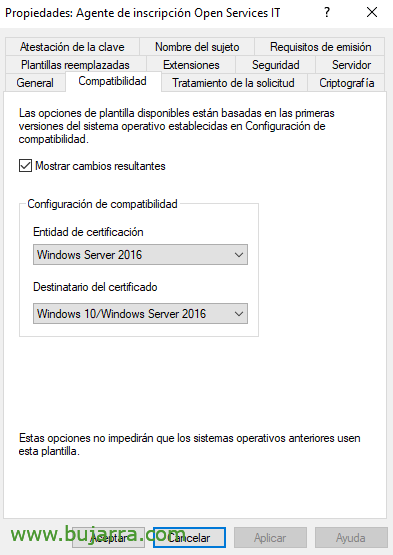

Si apriranno le proprietà per modificare questo modello di certificato, sul “Generale” indichiamo il Nome Visualizzato del template, oltre a selezionare l'opzione per pubblicare i certificati in Active Directory. Sul “Compatibilità” Abiliteremo le versioni più alte adattandole al nostro ambiente.

|

|

Sul “Elaborazione della richiesta” selezioneremo l'opzione 'Chiedi all'utente durante la registrazione'. Sul “Crittografia” Cambiamo il fornitore in “Fornitore di servizi crittografici legacy” e “Provider di crittografia di base Microsoft v 1.0”.

E nel “Sicurezza” ci assicuriamo che l'utente o il gruppo a cui andremo a consentire di generare i certificati abbia le autorizzazioni per 'Leggere’ e 'Scrivi'.

Dalla console di gestione CA (certsrv.msc) Pubblicheremo il modello appena creato, Da utilizzare. Dai modelli di certificato > Nuovo > Modello di certificato da emettere.

Selezioni il template che abbiamo appena creato e clicchi su “Accettare”,

Nien, Ora che il modello di certificato esiste, Cioè, è pubblicato in Active Directory, ora saremo in grado di richiedere il certificato di cui abbiamo bisogno per l'agente di certificazione. Per fare ciò,, Apriamo la console di gestione dei certificati dell'utente (certmgr.msc), e da Personal > Tutte le attività > Richiedi un nuovo certificato…

“Seguente”,

Selezionare “Criteri di registrazione di Active Directory” & “Seguente”,

Ora selezioniamo da quale modello andremo a richiedere il certificato, Questo è, Di che tipo di certificato avremo bisogno, Selezioniamo i nostri & “Seguente”,

Pronto! Abbiamo già il certificato per il nostro utente, Saremo in grado di creare certificati per i nostri utenti finali con esso. Se clicchiamo su “Dettagli” > “Visualizza certificato” saremo in grado di accedervi ed esportarlo in PFX e portarlo ovunque ne abbiamo bisogno.

Creazione del modello di certificato da emettere alle SmartCard,

Come abbiamo detto prima, ora sarà necessario creare un modello di certificato nella nostra Active Directory per poter emettere certificati alle nostre SmartCard o smart card. Questo è già l'ultimo passo prima di poter fare ciò che vogliamo, Creare certificati!

Aprire la console del modello di certificato (certtmpl.msc) e abbiamo raddoppiato l'organico “Utente Smart Card”,

|

|

Si apriranno le proprietà per modificare questo modello di certificato, sul “Generale” indichiamo il Nome Visualizzato del template, oltre a selezionare l'opzione per pubblicare i certificati in Active Directory. Sul “Compatibilità” Abiliteremo le versioni più alte adattandole al nostro ambiente.

|

|

Sul “Elaborazione della richiesta” controlleremo le opzioni di "Consenti l'esportazione della chiave privata", "Per il rinnovo automatico dei certificati intelligenti, utilizzare la chiave esistente se non è possibile crearne una nuova’ e "Chiedi all'utente durante la registrazione".

|

|

Sul “Sicurezza”, Aggiungere “Utenti del dominio” che deve disporre dei permessi di lettura, Iscrizione e iscrizione automatica. Sul “Requisiti di emissione” Comporremo 1 il nome delle firme autorizzate, selezionare la "Politica di applicazione"’ per la firma e come criterio di applicazione indichiamo 'Agente di richiesta certificato'.

E ora per finire, dalla console di gestione CA (certsrv.msc) Pubblicheremo il modello che abbiamo appena creato per essere utilizzato. Dai modelli di certificato > Nuovo > Modello di certificato da emettere.

Selezioniamo il modello che abbiamo appena creato e lo pubblichiamo!

Creazione di certificati SmartCard per conto di un altro utente,

E finiamo con quello che può già essere un compito comune, che non è altro che la necessità per noi di dover creare certificati per i nostri utenti.

Non male, Apriamo la nostra console Certificati utente (certmgr.msc), e da Personal > Certificati > Tutte le attività > Operazioni avanzate > Iscriviti per conto di…

“Seguente”,

Selezionare “Criteri di registrazione di Active Directory” e “Seguente”,

Chiedici il certificato per firmare la domanda di certificato, Dovremo averlo precedentemente installato sulla macchina (o averlo su una SmartCard), Clicca su “Esaminare”,

Inseriamo il certificato…

E continuiamo con l'assistente, Clicca su “Seguente”,

Dobbiamo selezionare il modello che utilizzeremo per creare il certificato, Questo è, Il tipo di certificato, Quindi spuntiamo il nostro e continuiamo, “Seguente”,

Dal “Esaminare…” saremo in grado di cercare l'utente della nostra Active Directory di cui abbiamo bisogno, a cui andremo a generare il certificato. Clicca su “Iscrivere”,

E niente, Potremmo continuare a richiedere altri certificati per altri utenti, o prima di esportare il certificato che hai generato in formato PFX e quindi di importarlo nella SmartCard.

Installazione del certificato sulla SmartCard e test!

È il momento di salvare il certificato generato da Active Directory sulla smart card o sulla SmartCard.

Nel mio caso particolare utilizzo l'FNMT Certificate Importer, che è un software che permette di Puoi scaricare, E nel caso qualcuno avesse dei dubbi, Sì, Puoi mettere più di 1 certificato, potrai inserire il certificato di altri utenti AD, come utente con privilegi amministrativi, o altri come quello di rappresentante di una società, quello della FNMT ovviamente…

Ora, su qualsiasi computer Windows 10, Finestre 11 che abbiamo in controllo, sarà semplice come inserire la smart card nel lettore di carte e inserire il PIN della carta per accedere. In Opzioni di accesso vedremo l'icona centrale quando viene rilevato un certificato valido per l'accesso, Se avessimo altri certificati, ne uscirebbero più icone.

Possiamo anche usarli quando ci connettiamo tramite Desktop remoto ai nostri server,

E una cosa molto importante, Se vogliamo che la scheda venga bloccata dall'utente non appena la scheda viene rimossa dal dispositivo, possiamo creare un oggetto Criteri di gruppo dove 2 imbottire, (io) indicare in Politiche > Impostazioni di Windows > Impostazioni di sicurezza > Direttive locali > Opzioni di sicurezza > Accesso interattivo > Verranno attivati i criteri di "Accesso interattivo": Comportamento di rimozione della smart card”, indicando in questo caso 'Blocca la postazione di lavoro', Abbiamo altre opzioni come il logout… E (Ii) Dobbiamo tenere conto che il servizio “Criteri di rimozione delle smart card” dovrebbe essere come 'Automatico' e 'Avviato', quindi nello stesso GPO che applicheremo ai nostri team in Preferenze > Configurazione del Pannello di controllo > Servizi > Lo aggiungiamo e indichiamo queste configurazioni.

E con questo pronto! Saremo in grado di generare tutti i certificati di cui abbiamo bisogno, incidetele sulle nostre smart card e personalizzatele e date loro un tocco aziendale! Come al solito, Spero che qualche anima possa essere interessata e possa essere un bene per loro. È un modo per proteggere la nostra organizzazione e rimuovere l'accesso senza password, Né i gettoni…

Un abbraccio!