Installazione e configurazione di Citrix Access Gateway VPX

En este documento veremos el despliegue de un Access Gateway VPX Express, lo veremos en appliance virtual que podremos desplegar en nuestra red virtual, disponiendo así de todas sus ventajas, será la versión 5.0.4, al ser en virtual adquiere las mismas funciones que el modelo 2010 que es el físico. Con Access Gateway VPX podremos permitir el acceso seguro de nuestros usuarios a sus aplicaciones o escritorios Citrix de forma remota.

Precedentemente, necesitaremos un Web Interface configurado con un sitio Web, donde indicaremos que la autenticación se realiza en el CAG, la URL de autenticación será la URL pública de acceso de nuestros clientes: 'https://FQDN_PUBLICO/CitrixAuthService/AuthService.asmx', además configuraremos el 'Acceso Seguro’ indicando ‘Directa con Gateway’ bien para todas las redes o bien excluyendo el rango IP de la LAN.

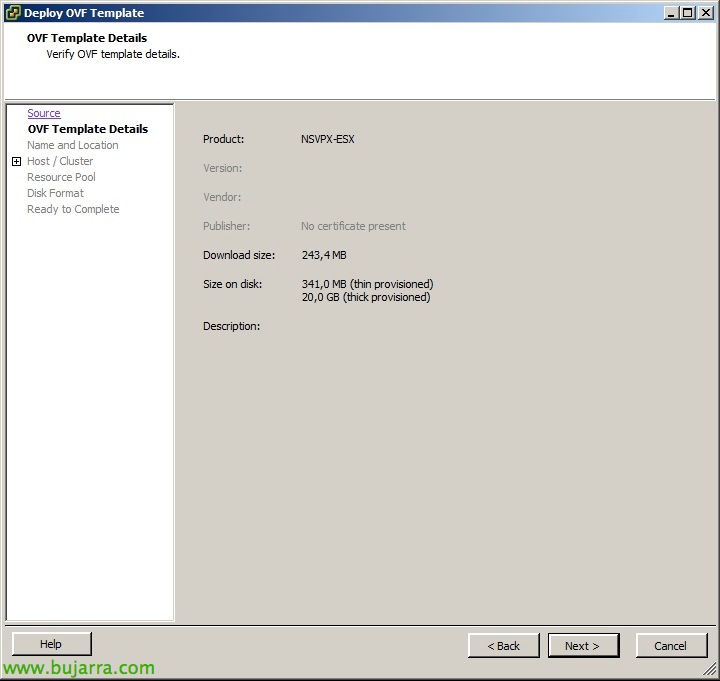

Nos descargamos el appliance virtual de My Citrix para VMware o XenServer y lo importamos en nuestra infraestructura virtual, normalmente lo desplegaremos en la DMZ.

Lo encendemos, nos logueamos en la consola con el usuario ‘admin’ y la contraseña ‘admin’ que viene por defecto. Nel menu delle impostazioni, realizaremos una configuración básica, Pressato ‘0’.

Configuraremos con ‘1’ Le “Internal Management Interface”: eth1

Configuraremos con ‘2’ las redes:

Interface IP/Mask eth0: 192.168.172.21/24 (Default 10.20.30.40) – Por defecto es la pata ‘external’

Interface IP/Mask eth1 : 192.168.170.21/24 (Default 10.20.30.50) – Por defecto es la pata ‘internal’

Interface IP/Mask eth2: 0.0.0.0/0 (Default 0.0.0.0/0)

Interface IP/Mask eth3: 0.0.0.0/0 (Default 0.0.0.0/0)

Configuraremos con ‘3’ el gateway.

Configuraremos con ‘4’ los servidores DNS.

Configureremo con '5'’ i server NTP.

Applicare le modifiche con '7'’ e l'appliance si riavvierà.

Apriamo la Access Gateway Management Console con un browser: puntando all'URL: 'https://IP_di_eth1/lp/adminlogonpoint/, accediamo con l'utente 'admin',

Vedremo la scheda di “Monitor” dove vedremo una breve informazione del sistema così come lo stato dei servizi; vedremo le sessioni attive, riepilogo della configurazione, avvisi…

Sul “Gestione”, nel menu 'Networking', confermiamo i dati di rete e la funzione delle interfacce di rete.

Descrizione del resto dei menu:

– 'Appliance Failover’ per configurare HA tra due Access Gateway.

– 'Name Server Provider’ per configurare i parametri DNS, file hosts e suffissi DNS.

– 'Static Routes'’ para configurar las rutas estáticas del appliance.

– ‘Address Pools’ para configurar pools de direccionamiento IP para cuando se conecten los usuarios.

– ‘Deployment Mode’ para configurar el modo del CAG si ‘appliance’ (Default) o ‘Access Controller’. El software Access Controller se instalaría en una MV y nos permitirá una gestión centralizada de múltiples appliances de CAG, además de un acceso nativo al AD (sin LDAP), escaneos avanzados en endpoint, load balancing de las conexiones de los appliances, adaptative access control (per (des)habilitar aplicaciones/escritorios publicados y canales ICA dependiendo del resultado del análisis).

– ‘Password’ para cambiar la clave del usuario admin.

– ‘Date and Time’ donde configuraremos los parámetros de fecha y hora.

– ‘Licensing’ dove configureremo le licenze, potremo caricarle sull'appliance o accedervi da un server di licenze remoto.

– ‘Logging’ configurazione dei LOG, sia per memorizzarli localmente sia per memorizzarli in remoto.

Nel menu a sinistra di “Controllo di accesso”, in ‘Authentication Profiles’ creeremo un profilo di tipo LDAP,

Gli diamo un nome & descrizione.

In “Server LDAP”, in ‘Server Type’ indichiamo ‘Active Directory’ e aggiungiamo i server LDAP o LDAPS.

In “Proprietà di Bind” indichiamo il percorso dell'utente per convalidare l'autenticazione in ‘Administrator DN’ con ‘cn=Administrator,cn=users,dc=tundra-it,dc=com’ e la tua password. In ‘Base DN (posizione degli utenti)’ indicheremo il percorso dove saranno gli utenti che vogliamo convalidare ‘ou=Utenti,ou=Tundra IT,dc=tundra-it,dc=com’

In “Applicazioni e Desktop” > “XenApp o XenDesktop” bisogna inserire gli IP dei server XenApp e con affidabilità della sessione (se è questo ciò che abbiamo configurato al momento di impostare l'accesso sicuro nel sito WI).

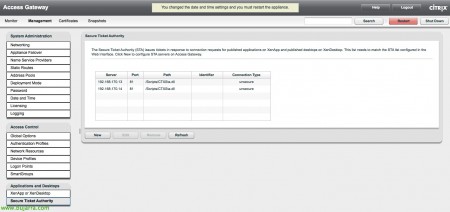

In “Applicazioni e Desktop” > “Secure Ticket Authority” dovremo aggiungere i nostri server STA (ben per intervallo IP o singolarmente) con la porta XML (sicuro o insicuro).

In “Logon Points” creeremo un portale per l'accesso degli utenti, “Nuovo”,

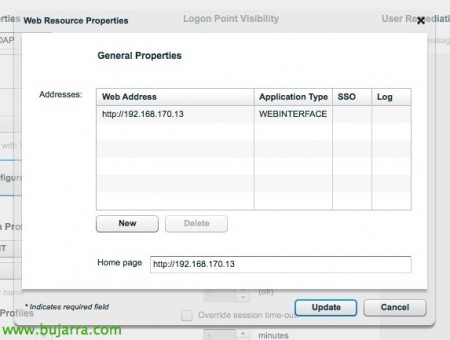

Indicargli un nome, di tipo “Basico”, assegniamo il profilo di autenticazione creato precedentemente per LDAP, Clicca su “Website Configuration”,

Aggiungiamo l'indirizzo del web interface + Single sign-on + Log e definiamo il “Home page” all'indirizzo del web interface.

Il resto dei menu di “Controllo di accesso”:

– 'Global Options'’ > ‘Access Gateway Settings’ tendremos opciones generales del CAG:

+’Allow earlier versions of Access Gateway Plugin’ permitiendo versiones viejas de los clientes.

+ ‘Audit ICA connections’ Para logging.

+ ‘Multi-stream ICA’

+ ‘Encription (RC4)’

+ ‘Query token’

– 'Global Options'’ > ‘Client Options’ tendremos ciertas directivas para aplicar en los clientes:

+ ‘Enable split tunneling: para forzar que todo el tráfico será seguro, ya que pasa por el CAG.

+ ‘Close existing connections’

+ ‘Authenticate after network interruption’: Habilitado por defecto.

+ ‘Authenticate after system resume’: Habilitado por defecto.

+ ‘Enable split DNS’, lo mismo pero para el tráfico DNS.

+ ‘Single sign-on with Windows’

– 'Global Options'’ > ‘TIme-Out Options’ configuraremos los parámetros de tiempos de caducidad:

+ ‘User inactivity’ por defecto 30min.

+ ‘Network inactivity’ por defecto 30min.

+ ‘Session time-out’ Por defecto 30min.

– 'Global Options'’ > ‘Citrix Receiver Options’:

+ ‘Ticket time duration’ 100 Secondi.

– ‘Network Resources’ para configurar permisos dependiendo de la red, habilitandoles log, habilitandoles protocolos tcp/udp o icmp o rangos de puertos.

– ‘Devices Profiles’ para identificar equipos que tengan un S.O. en concreto, un archivo, un proceso o una entrada en el registro… para dejarle conectarse o no.

Nel “Pestaña Certificates”, deberemos importar nuestro certificado .pfx y marcarlo como activo o bien hacer uno nuevo. Successivamente, deberemos importar el .cer (en base64) de nuestra entidad de certificados. Seleccionamos el certificado para CAG y lo unimos a la cadena de certificados desde “Add to Chain” al de nuestra CA.