Integrazione di Citrix ShareFile con Active Directory

Potremo integrare gli account di Citrix ShareFile Enterprise con i nostri utenti della Directory Attiva per permettere il Single Sign-on e validare il login degli utenti con le loro credenziali della DA, così ovviamente i nostri cari utenti non dovranno ricordare due password diverse!

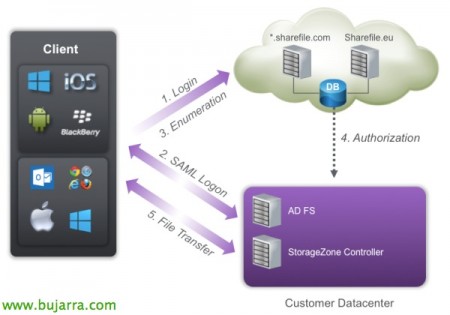

In questa immagine possiamo vedere com'è il processo di connessione di un client all'ambiente ShareFile, dove il logon viene richiesto nei server di Citrix e viene reindirizzato al nostro datacenter, dopo l'autenticazione potremo effettuare il trasferimento dei file verso i server di Citrix o verso quelli del nostro datacenter nel caso fosse stato distribuito previamente un StorageZone Controller.

Dato che ShareFile utilizza SAML (Security Assertion Markup Language) para el SSO, configuraremos ShareFile para que se comunique con nuestros Servicios de Federación de Active Directory de Microsoft (ADFS) que proporcionan este acceso de inicio de sesión único. Y los usuarios cuando se validen en el portal de ShareFile, las solicitudes de inicio de sesión de los usuarios se redigirán a AD de forma segura.

Las cuentas de usuario en ShareFile requireren de un ID de nombre en formato email, deberemos tener una dirección de correo electrónico correcta configurada como el UPN (User Principal Name) del usuario o si no como alternativa el atributo ‘Dirección de correo’ del user.

Deberemos crear un registro A en nuestro dominio público (adfs.dominio.eso) que redirigiremos a este servidor de ADFS (podremos utilizzare un proxy en la DMZ para securizar aún más los accessos). Necesitaremos también un certificado instalado ya en el servidor para el sitio, podremos tener problemi con los Wilcard si el subdominio no aparece en el certificado.

Comenzaremos por desplegar un servidor de Servicios de federación en nuestra red, se agrega mediante el 'Asistente para agregar roles y características’ > 'AD FS’ > 'Servicio de federación'.

Una vez instalado abrimos la consola de AD FS y seleccionamos “Asistente para configurar el servidor de federación de AD FS”,

Al ser el primer servidor de federación seleccionaremos “Crear un nuevo servicio de federación”,

Podremos crear un servidor independiente o una granja de servidores de federación que nos permitirá disponer de una alta disponibilidad en este servicio crítico.

Seleccionamos el nombre del servicio de federación y el certificado SSL que utilizaremos para cifrar el tráfico,

Seleccionaremos la cuenta de servicio que utilizaremos con ADFS,

Pulsaremos en “Seguente” para aplicar la configuración en este primer servidor,

… esperamos mientras se aplican las configuraciones…

Pronto, una vez aplicada la configuración, “Chiudere”.

Deberemos crear una regla para la confianza de los usuarios en el sistema de AD FS, poiché “Relazioni di fiducia” > “Veridicità degli utenti di fiducia” > “Aggiungi veridicità dell'utente di fiducia…”

Si aprirà un assistente di configurazione, “Iniziare”,

Selezionare “Inserire manualmente i dati sull'utente di fiducia”,

Nel nome da visualizzare, useremo come riferimento il sito di ShareFile ad esempio, “Seguente”,

Selezionare “Profilo AD FS” poiché utilizza il protocollo SAML 2.0, “Seguente”,

Non selezioniamo alcun certificato per la crittografia del token, “Seguente”,

Nel pannello di amministrazione di ShareFile, in “Configura Single Sign-On” dovremo copiare l'URL del servizio di consumo delle asserzioni (ACS), poi torneremo a questa console di gestione per abilitare SSO / SAML.

Continuando con l'assistente di verifica, dovremo selezionare “Abilita compatibilità con il protocollo SAML 2.0 Web SSO” e nell'URL del servizio SSO di SAML 2.0 dell'utente attendibile incolleremo l'URL copiato nel passaggio precedente.

Filtriamo in modo che l'utente attendibile provenga unicamente dal portale di ShareFile aggiungendo la stringa identificativa con il sito di ShareFile, con il formato: ‘dominio.sharefile.com’ & “Aggiungere” & “Seguente”,

Segno “Consenti a tutti gli utenti di avere accesso a questo utente attendibile” & “Seguente”,

Verifichiamo che tutto sia corretto in questo riepilogo & “Seguente” Per applicare le impostazioni.

Clicca su “Aprire la finestra di dialogo Modifica regole di notifica per questa veridicità dell'utente affidabile quando si chiude la procedura guidata”

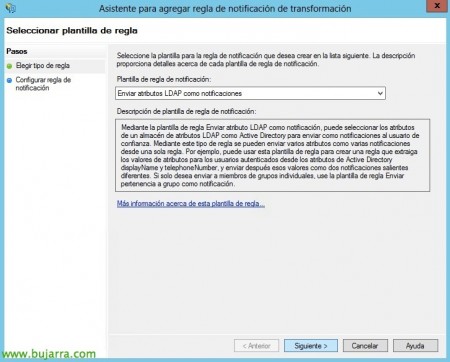

Dobbiamo indicare ad AD FS quale tipo di credenziali presenteremo, Clicca su “Aggiungi regola…”

Selezioniamo il modello “Invia attributi LDAP come notifiche” & “Seguente”,

Indichiamo un nome per la regola di notifica, selezioniamo il Deposito di attributi come 'Active Directory', selezioniamo l'Attributo LDAP 'E-Mail-Addresses'’ e nel Tipo di notifica indicheremo 'Indirizzo e-mail'. “Fine”

Aggiungiamo una regola aggiuntiva per trasformare la notifica, Clicca di nuovo su “Aggiungi regola…”

Selezioniamo come modello “Transformar una notificación entrante” & “Seguente”,

Indichiamo un nome per la regola di notifica, seleccionamos como Tipo de notificación entrante ‘Dirección de correo electrónico’, como Tipo de notificación saliente ‘Id. de nombre’ y como Formato de id. de nombre saliente ‘Correo electrónico’. “Fine”,

“Accettare”,

Non male, en la consola AD FS deberemos de entrar en las propiedades de la Veracidad de usuario de confianza recién creada.

Marcaremos como Algoritmo de hash seguro ‘SHA-1’ & “Accettare”,

Navegamos en la consola hasta “Servizio” > “Certificati” y sobre el certificado de Firma de token pulsamos “Visualizza certificato…” para copiarlo y posteriormente importarlo en el portal de administración de ShareFile.

Clicca su “Dettagli” > “Copiar en archivo…”

Exportaremos el certificado en X.509 codificado base 64 (.CER)

Abrimos el fichero con un Bloc de notas y copiamos el certificado,

Nos logueamos en la instancia de ShareFile como administrador, seleccionamos la pestaña “Admin”, seleccionamos el menú izquierdo “Configura Single Sign-On” y habilitamos SAML marcando ‘Enable SAML’.

En ‘ShareFile Issuer / Entity ID’ introduciremos nuestro dominio registrado en ShareFile con formato ‘dominio.sharefile.com’

En ‘Your IDP Issuer / Entity ID’ introduciremos ‘https://dominio.sharefile.com/saml/info’En X.509 Certificate pulsamos en “Cambiare” e…

… Pegaremos el certificado copiado anteriormente! & “Salvare”,

Finalizamos la configuración, con:

Login URL ‘https://adfs.dominio.com/adfs/ls/’

Logout URL ‘https://adfs.dominio.com/adfs/ls/?wa=wsignout1.0’

Comprobamos que en SP-Initiated SSO certificate tenemos ‘HTTP Redirect with no signature’ y que SP-Initiated Auth Context está a ‘Integrated Windows Authentication’

Y guardamos con “Salvare”!!!

Gestión de usuarios,

Necesitaremos la herramienta de ShareFile User Management Tool para sincronizar nuestros usuarios del AD con los de ShareFile.

Descargaremos el instalador desde la web de MyCitrix, iniciamos el asistente & “Prossimo”,

“Prossimo”,

… Attendi qualche secondo…

“Chiudere”.

Abrimos a consola User Management Tool, nos conectamos a nuestro sitio con nuestros credenciales de Admin & “Log on”,

En Domain deberemos introducir el dominio local y unos credenciales de administrador para poder gestionar los usuarios, “Connettersi”,

Andiamo alla scheda “Gli utenti”, y exploramos la unidad organizativa donde tenemos los usuarios que queramos añadir y los seleccionamos. Pulsamos posteriormente en “Add Rute”,

Marcamos los dos primeros checks además de indicar que el método de autenticación es 'AD-Integrated’ y el 'Storage Zone’ es el sitio de nuestro CPD donde residen nuestros datos.

Confirmamos que tenemos los usuarios que queremos y pulsamos en “Commit Now”,

“Accettare”, ya nos indica que sincronizó a ShareFile los usuarios de nuestro Active Directory para poterles el Logon!!

Con questo, gli utenti potrebbero già accedere a ShareFile con i loro account utente, ma aprendo l'URL di ShareFile agli utenti verrà visualizzata una finestra che chiede nome utente e password (Apriranno 'https://dominio.sharefile.com’ e verranno reindirizzati a 'https://dominio.sharefile.com/saml/login'). In realtà non c'è un portale che indichi all'utente che si trova su ShareFile, forse li confonderà! E inoltre non ci permetterà di avere utenti memorizzati in Citrix poiché ci autenticherà sempre contro Active Directory.

Configurando SAML per funzionare con tutti i browser,

Avremmo problemi di accesso con Google Chrome per esempio :'( quindi conviene risolverlo.

Nella console di amministrazione di IIS, selezioneremo il sito web predefinito > ‘adfs’ > ‘ls’, seleccionaremos no requerir SSL y Omitir los certificados de cliente.

En el mismo directorio virtual, seleccionaremos en las opciones de Autenticación, en la configuración avanzada de ‘Autenticación de Windows’, desactivaremos la protección ampliada.

Configurando un portal personalizado para SAML,

Si queremos hacer un portal en ShareFile con Single Sign On personalizado, o al menos que nos permita saber que estamos en ShareFile, deberemos primero, ponernos en contacto con el soporte de Citrix, seguir los siguientes pasos e indicarles que nos activen el portal.

Nos deberemos descargar la plantilla del portal de este collegamento, descomprimirla y modificarla. Editaremos ‘login.htm’ para reemplazar la URL SAML correcta, cambiaremos:

'https://subdomain.sharefile.com/saml/login’ con ‘https://dominio.sharefile.com/saml/login’

'https://subdomain.sharefile.com/resetpasswordrequest.aspx’ con ‘https://mysubdomain.sharefile.com/resetpasswordrequest.aspx’

Obviamente podremos editar el fichero como queramos, o las imágenes, logotipos…

In “Shared Folders” deberemos crear una carpeta nueva compartida que se llame ‘Customizations’, Clicca su “Crea cartella condivisa”,

En Folder Name ponemos ‘Customizations’, y en ‘Add Users’ indicaremos ‘Add Manually’ & “Create Folder”,

Deberemos introducir en ‘Email Address’ la dirección del correo de soporte ‘suo*****@*******le.com‘ para compartirle los ficheros de configuración, introducimos la demás información y damos permisos de descarga. “Add User”,

Dovremo caricare in questa directory tutto il contenuto che avevamo estratto dal file ‘CustomLogin Template.zip'’

E potremo verificare come accedendo a ‘https://dominio.sharefile.com/customlogin.aspx’ abbiamo già il doppio portale di accesso a ShareFile configurato a nostro piacimento; gli utenti di Active Directory potranno accedere dalla sinistra con SAML Login e gli utenti di Citrix potranno accedere tramite Email Login con i loro indirizzi di posta elettronica.

Maggiori informazioni nella documentazione ufficiale sulla configurazione di Single Sign-On con ShareFile e la personalizzazione del portale.