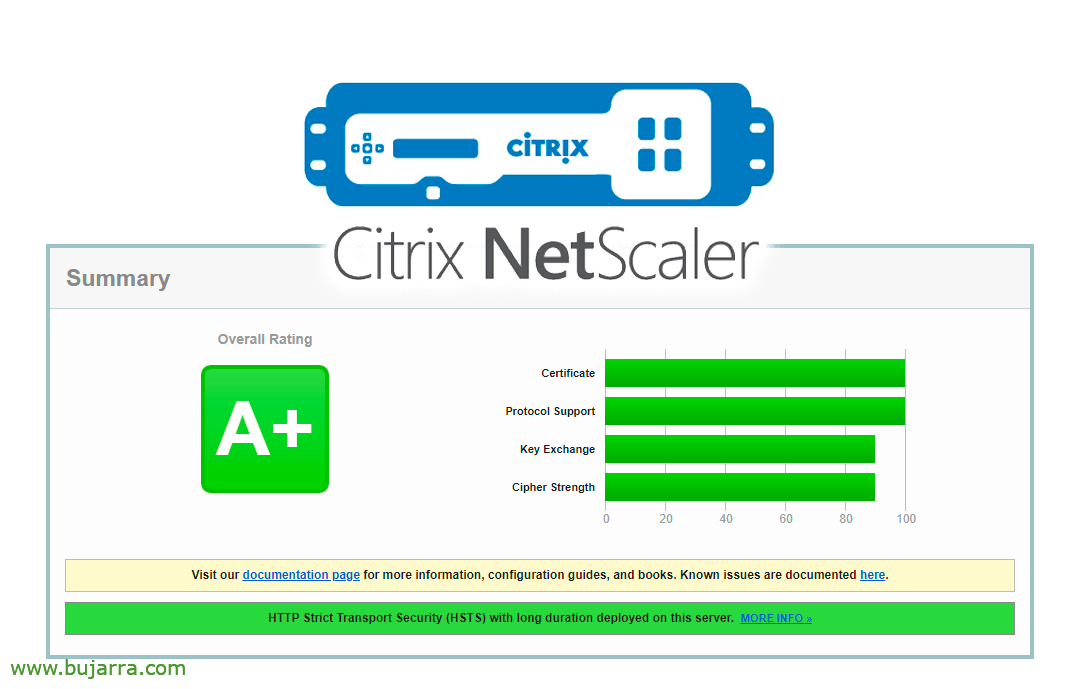

Guadagnare un A+ in SSLABS su siti pubblicati con NetScaler

Questo post sarà molto utile se abbiamo qualche servizio pubblicato con NetScaler, dal Gateway stesso, a un Content Switch che abbiamo, ad esempio, Il problema sarà quello di aumentare il livello di crittografia richiesto evitando possibili vecchi cifrari vulnerabili.

Desde hace tiempo conocemos y os doy la tabarra con la maravillosa web de SSL Labs, un sitio web que verificará qualsiasi servizio que tengamos publicado con un certificado y pensamos por tanto que es seguro. SSL Labs nos sacará los colores y nos indicará posibles fallos de seguridad. La cuestión será hacerle caso y no usar cifrados que a giorno de hoy no son assicurados.

Avviato, Se abbiamo intenzione di “Gestione del traffico” > “Certificato SSL” > “Cipher Groups” y creamos desde “Aggiungere” un grupo de cifrado nuevo, donde añadiremos los últimos cifrados y claro quasteremos il acceso a macchine viejas que no los soporten, como puedan ser Windows 7. Le damos un nombre y añadimos los siguientes cifrados:

- TLS1.2-ECDHE-RSA-AES128-GCM-SHA256

- TLS1.2-ECDHE-RSA-AES256-GCM-SHA384

- TLS1.2-ECDHE-ECDSA-AES128-GCM-SHA256

- TLS1.2-ECDHE-ECDSA-AES256-GCM-SHA384

Ora, crearemos un Perfil SSL, poiché “Sistema” > “Profili” > “SSL Profile”. Y configuramos:

- Ti diamo un nome.

- En ‘Deny SSL Renegotiation’ marcamos ‘NONSECURE’.

- Marcamos ‘HSTS e indicamos ‘Max Age’ a ‘15552000’

- En ‘Protocol’ desmarcaremos ‘SSLv3’, ‘TLSv1’, y ‘TLSv11’. Al menos dejaremos ‘TLSv12’.

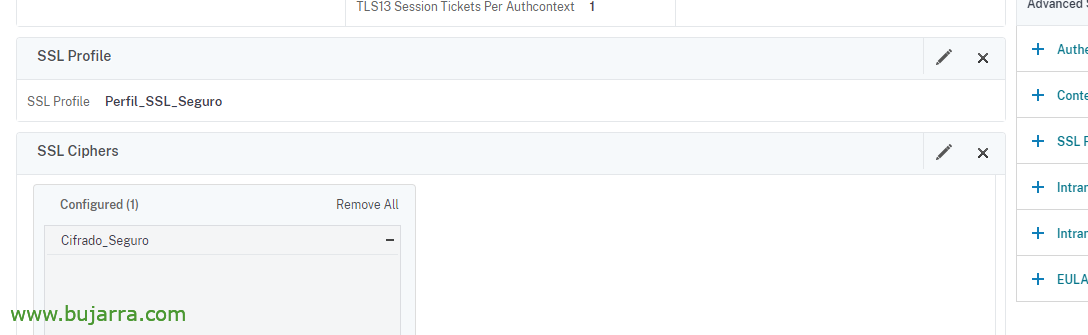

Y luego sería cuestión de asociar el Grupo de cifrado y el Perfil de SSL en los virtual server que dispongamos, sea un GSLB, Content Switching, un Gateway…

El ideal será hacer una prueba antes y después de modificar en el NetScaler, recordar posteriormente si todo fue bien, grabar la configuración. Così, podremos borrar el caché en SSL Labs y probar de nuevo, si todo ha ido bien tendremos la máxima nota de seguridad, ahora nuestro canal seguro sí lo será utilizando unos niveles de cifrado más altos.