Passaggio delle blocklist di Crowdsec al nostro firewall Fortigate

Vi ho mai detto che Crowdsec è una meraviglia?? 😛 per qualsiasi tipo di azienda… che ci proteggeranno da attacchi esterni o interni! Non è un moccio di tacchino.! I team di Crowdsec condivideranno una lista nera di IP, Quindi, quando una squadra viene attaccata, il resto sarà protetto. Ma è anche che, Questa lista nera può essere inviata al nostro firewall perimetrale, perché ci protegga!

Uno spasso…ma per fare un ricordo molto veloce a chi non ha ancora letto un post di Crowdsec… Supponiamo che si tratti di un agente installato su computer Windows o Linux, che tra le altre cose leggerà i log dei servizi pubblicati da queste macchine e saprà se è in fase di attacco, Alla luce di ciò, prenderà provvedimenti, ad esempio, l'aggiunta di una regola nel firmware del sistema operativo che blocca l'indirizzo IP di attacco. Il resto delle squadre con Crowdsec, quando condividono la lista nera, si proteggeranno anche bloccando quell'IP, Anticipare qualsiasi attacco, che si tratti di un IP locale o pubblico.

Quindi in questo post vedremo come possiamo realizzare il nostro Firewall Perimetrale, in questo caso un Fortigate può leggere questa blacklist e proteggere dall'alto l'intera organizzazione.

Operazioni preliminari, su una macchina con Crowdsec, Dove possiamo arrivare con il firewall perimetrale, dobbiamo installare il 'Blocklist Mirror', un servizio che pubblicherà la lista di blocco via web.

sudo apt install golang -y git clone https://github.com/crowdsecurity/cs-blocklist-mirror.git cd cs-blocklist-mirror/ make release cd crowdsec-blocklist-mirror-v*/ sudo ./install.sh

Se abbiamo il repository CrowdSec potremmo installarlo/aggiornarlo usando apt o yum.

La prima cosa sarà configurare Blocklist Mirror, Lo facciamo modificando '/etc/crowdsec/bouncers/crowdsec-blocklist-mirror.yaml'. Dobbiamo indicare l'URL del server 'API locale', Normalmente questi ruoli vengono eseguiti sullo stesso computer. E noi indichiamo un porto dove pubblicheremo l'elenco, oltre a indicare l'indirizzo IP del firewall sugli IP attendibili in modo da potersi connettere e leggere l'elenco:

...

lapi_url: Protocollo HTTP://127.0.0.1:8080/

...

listen_uri: 0.0.0.0:41412

...

trusted_ips: # Intervalli IP, o IP che non richiedono l'autenticazione per accedere a questa blocklist

- 127.0.0.1

- ::1

- 192.168.2.1

...

Abilitiamo e riavviamo il servizio per caricare le nuove modifiche:

sudo systemctl enable crowdsec-blocklist-mirror sudo systemctl restart crowdsec-blocklist-mirror

E possiamo provare ad aprire l'URL: Protocollo HTTP://DIRECCION_IP:41412/sicurezza/blocklist se anche noi siamo entrati nella whitelist! Verifichiamo che l'accesso sia buono, che blocchiamo manualmente un indirizzo IP e l'elenco viene aggiornato, o se rileva attacchi su altri computer Crowdsec.

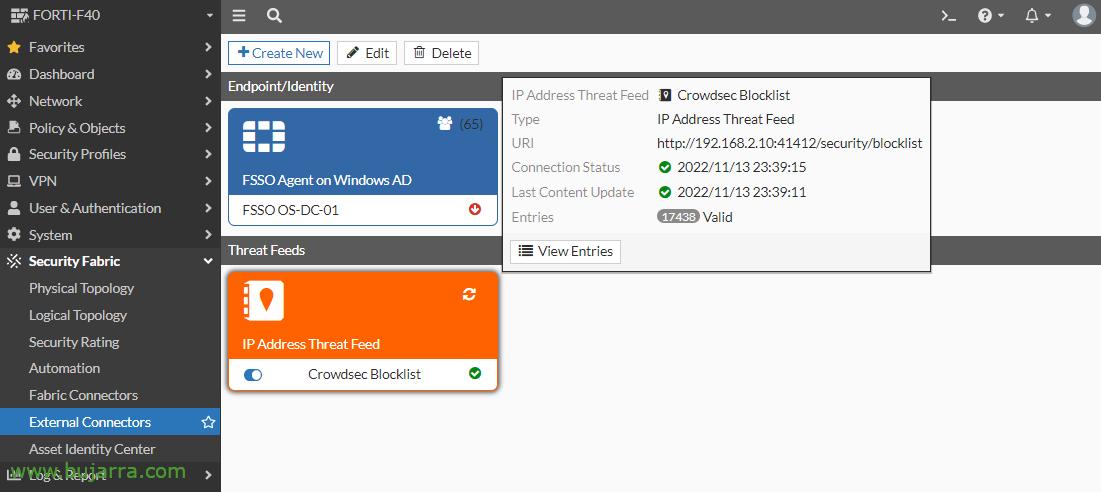

Nel nostro firewall stiamo per “Tessuto di sicurezza” > “Connessioni esterne” > “Crea nuovo”,

Seleziona "Indirizzo IP",

Ti diamo un nome e indichiamo l'URL della blocklist, e specifichiamo l'orario per aggiornare l'elenco, “OK”,

Possiamo confermare che è valido, Data dell'ultimo aggiornamento…

O se clicchiamo su "Visualizza voci"’ Conferma che è corretto,

E niente, Ora dovremmo creare regole nel nostro firewall, dove come Origine indichiamo che è l'elenco degli IP bannati che abbiamo appena creato.

In ogni interfaccia è consigliabile creare regole per l'ingresso e l'uscita dalle destinazioni delle blocklist, Negare l'accesso. Pertanto, in caso di attacco pubblico, non sarà in grado di accedere ai rimedi interni, o se si tratta di un attacco interno, sarà isolato.

Occhio, In questo modo, Ricorda che abbiamo la possibilità di essere esclusi dal gioco, Questo è, Se per qualsiasi motivo il nostro team effettua un attacco, ad esempio, vengono effettuati tentativi di convalida in modo errato tramite SSH o RDP o CIFS o HTTP(s) o qualsiasi altra cosa a qualche squadra nel modo sbagliato, Al 5° tentativo (Default) ci metterà in quella lista nera. Quindi forse è interessante inserire alcuni IP nelle whitelist di Crowdsec, dove il file '/etc/crowdsec/parsers/s02-enrich/whitelists.yaml’ Dove lo faremo:

Nome: Descrizione di Crowdsecurity/Whitelist: "Whitelist di eventi da indirizzi ipv4 privati"

Lista bianca:

ragione: "IP/intervalli IPv4/IPv6 privati"

IP:

- "127.0.0.1"

- "::1"

- "192.168.33.24" # La nostra macchina per la gestione dei cidr:

#- "192.168.0.0/16"

#- "10.0.0.0/8"

#- "172.16.0.0/12"

# espressione:

# - "'foo.com' in evt. Meta.source_ip.rovescio"

Spero che tu l'abbia trovato interessante, continuiamo un altro giorno con più magia Crowdsec! Vedrai che modo elegante per proteggere le nostre macchine! Ti ringrazio per i Mi piace, Come, Retweet e cose strane sui social media,

Abbracci!