Abilitazione dell'autenticazione a due fattori con SMS2 (gratuito) e NetScaler Gateway

In questo post vedremo qualcosa di favoloso, vediamo come abilitare l'autenticazione 2FA o a due fattori in NetScaler Gateway, forzare gli utenti a utilizzare un token aggiuntivo per l'accesso aziendale all'organizzazione. Useremo SMS2 che è uno strumento gratuito, che tramite RADIUS convaliderà i token utente, utilizzeremo i token software utilizzando l'app Google Authenticator sui dispositivi mobili, Uno spasso!

Cosa ho detto, ci affideremo all'algoritmo TOTP (Password monouso basata sul tempo), o password monouso a tempo, Normalmente questi codici vengono aggiornati ogni 30 Secondi. Sui dispositivi mobili dei dipendenti sarà sufficiente installare (Per esempio) Google Authenticator e ogni volta che accedono al sito Citrix esternamente, che presenterà le tue applicazioni o desktop, Bene, metteremo un altro fattore di autenticazione, un ulteriore livello di sicurezza per impedire l'accesso anche se si conosce la password dell'utente. Recentemente, stiamo imparando a conoscere, Ogni giorno più furti di password, Cosa aspetti a cercare di proteggere un po' di più il tuo ambiente?

Configurazione NPS,

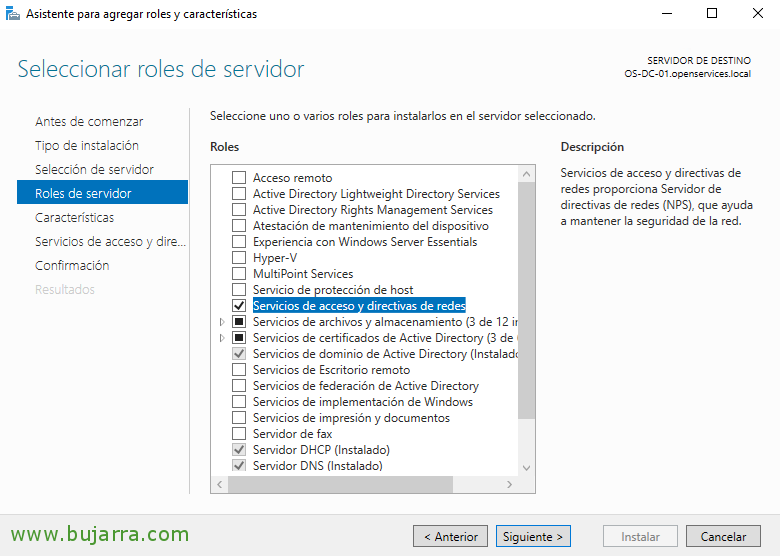

Dobbiamo avere il ruolo di Server dei criteri di rete o Server dei criteri di rete (Server dei criteri di rete) installato e configurato per consentire le query RADIUS.

Installare “Criteri di rete e servizi di accesso” e le sue caratteristiche, tramite GUI o tramite PowerShell:

[Codice sorgente]Install-WindowsFeature -Name npas[/Codice sorgente]

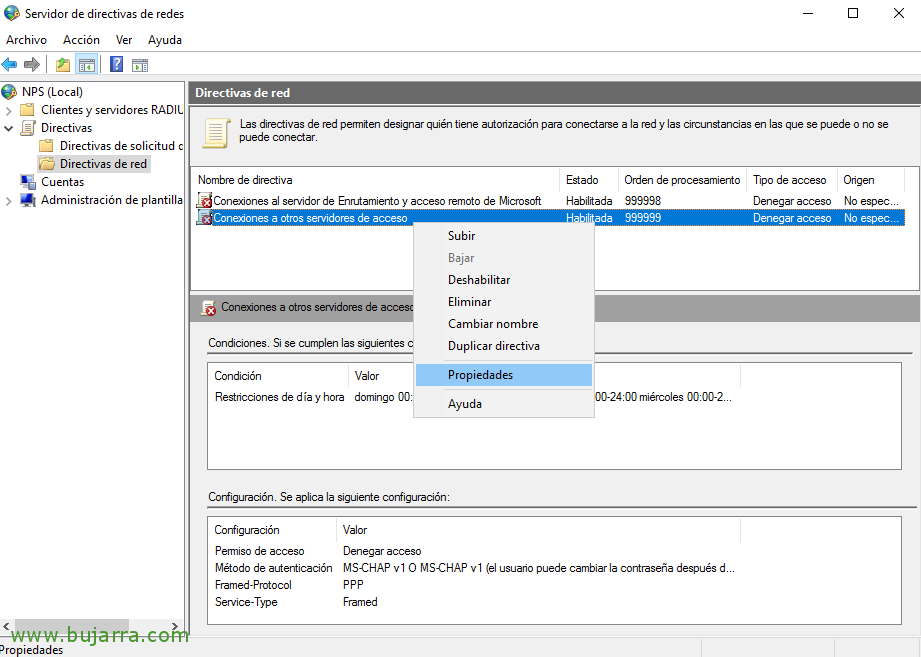

Aprire la console “Server dei criteri di rete. La prima cosa che prenderemo in considerazione sarà nel “Criteri di rete” Vai alle proprietà dei criteri “Connessioni ad altri server di accesso”,

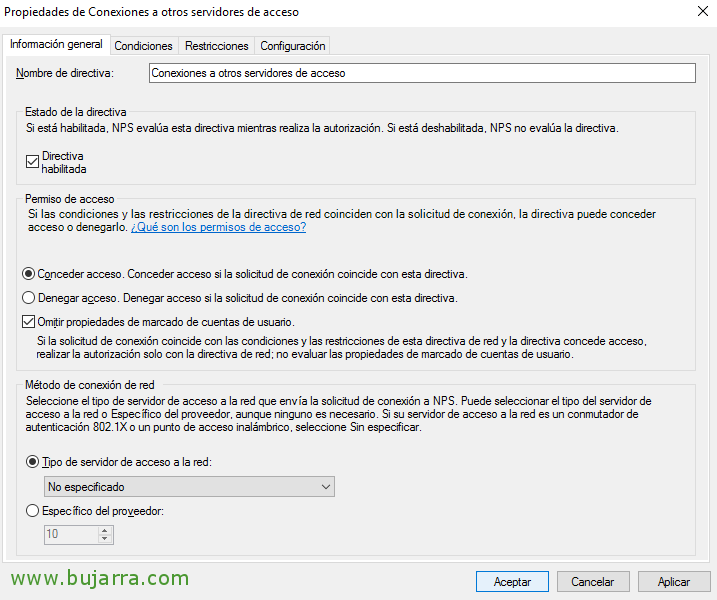

Selezionare “Concedere l'accesso” e abbiamo segnato “Ignora le proprietà di markup dell'account utente”,

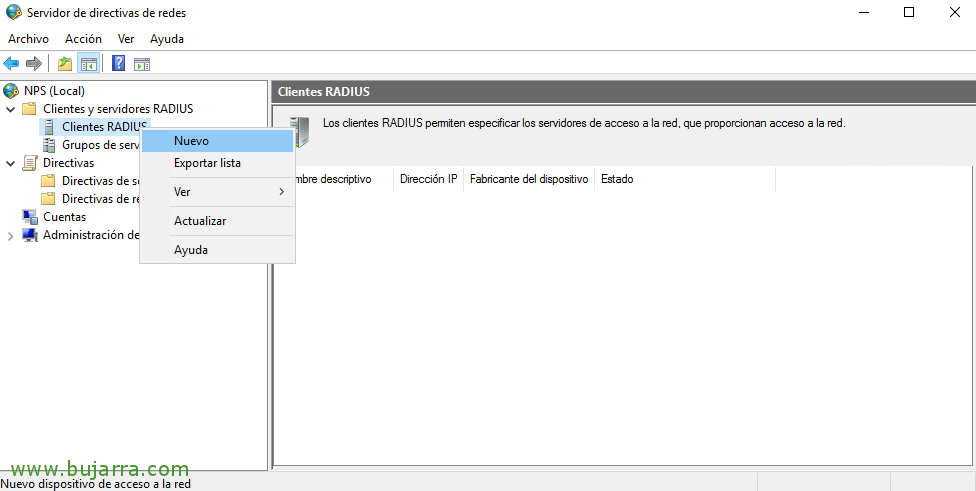

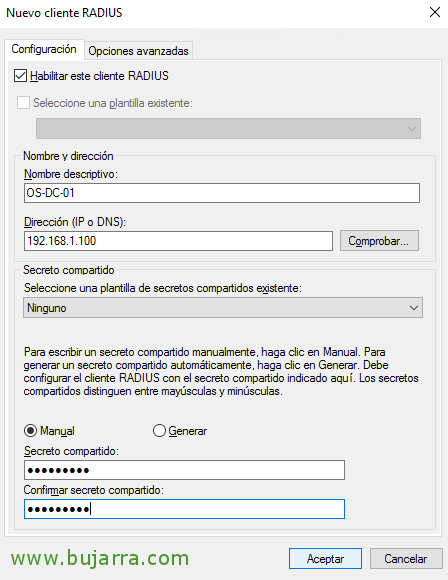

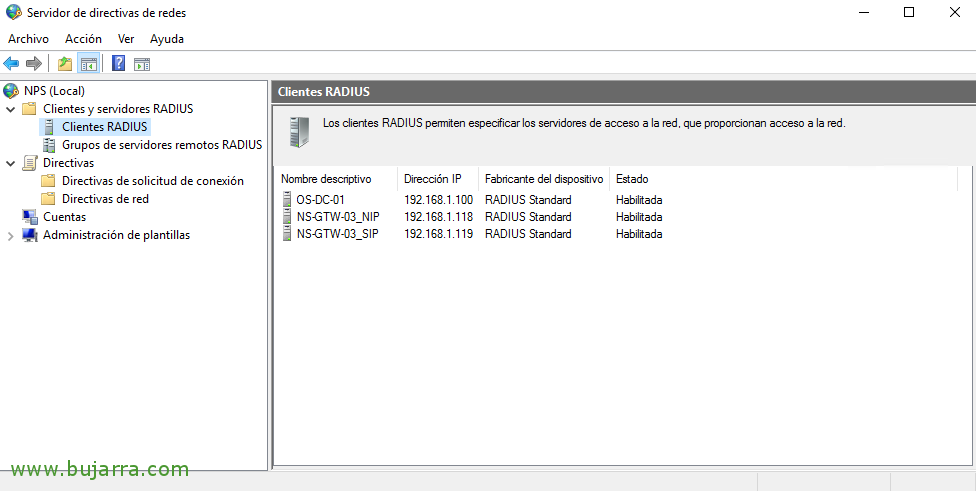

Ora dobbiamo registrare tutti i clienti RADIUS, cioè, tutte le macchine che faranno richieste, In linea di principio con la creazione della macchina in cui abbiamo installato il ruolo (per test futuri) e l'IP della subnet NetScaler farà il bene, poiché NetScaler eseguirà una query su Server dei criteri di rete con tale adattatore. Pertanto, in “Clienti RADIUS” > “Nuovo”,

Indichiamo il nome della macchina e l'indirizzo IP che utilizzerà per permetterti di effettuare query, Indicheremo anche un segreto che useremo per autenticarci.

E creiamo tutti i team, Come ho detto, con l'IP delle macchine che effettueranno le query sarà sufficiente, bene noi localmente per testare e l'indirizzo IP SNIP del NetScaler.

Installazione e configurazione di SMS2,

Wright SMS2 sarà l'applicazione che utilizzeremo per consentire questa 2FA, Possiamo installarlo su uno o più computer, di solito accanto all'NPS, o in un DC. Questa utility è gratuita e disponibile sul loro sito web: http://www.wrightccs.com/support/download/

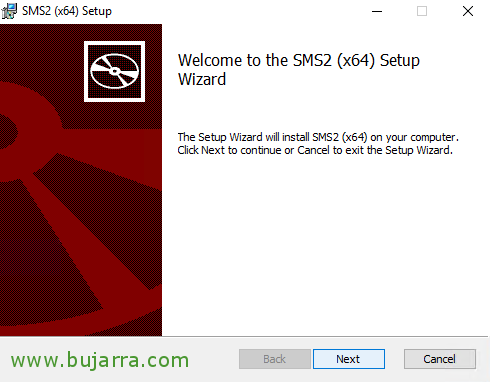

Iniziamo l'installazione, “Prossimo”,

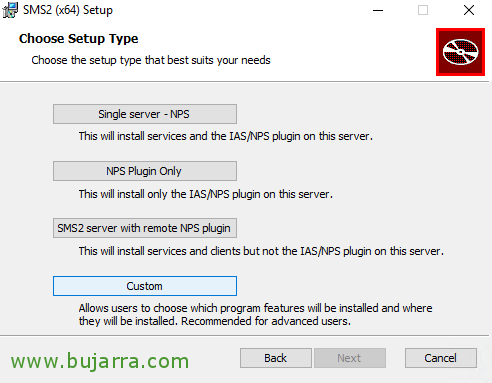

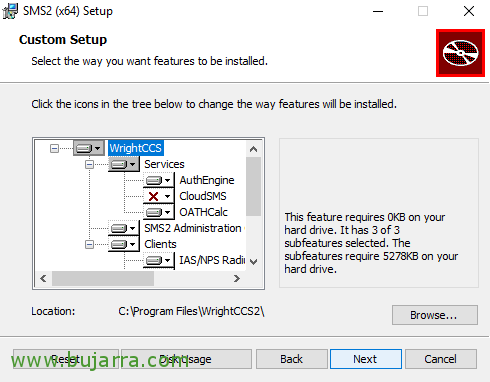

Selezionare “Costume”,

E abbiamo rimosso la parte CloudSMS e verificato di aver installato tutti i client, o almeno del tipo che ci interessa, “Prossimo”,

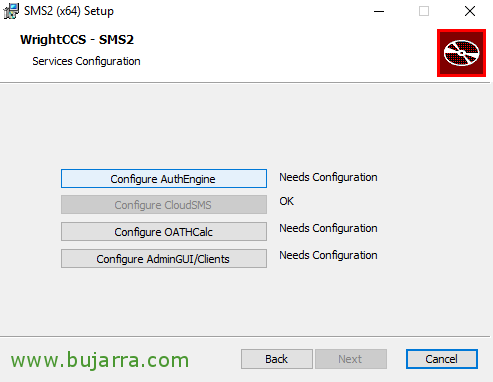

Clicca su “Configura AuthEngine”,

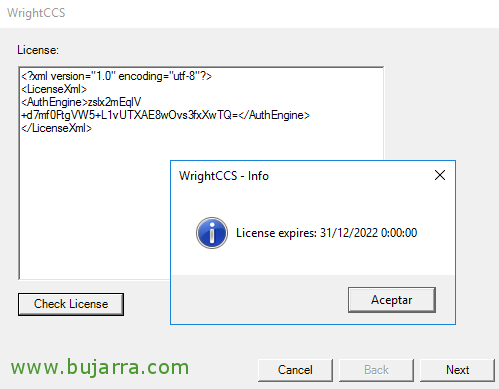

Vi presentiamo la licenza gratuita che ci danno, almeno fino a dicembre 2022, possiamo scaricarlo da qui o usa lo stesso:

[Codice sorgente]≪?xml version="1.0" encoding="utf-8"?≫

≪LicenzaXml≫

≪AuthEngine≫zslx2mEqlV+d7mf0FtgVW5+L1vUTXAE8wOvs3fxXwTQ=≪/AuthEngine≫

≪/LicenzaXml≫[/Codice sorgente]

Lasciamo l'account del sistema locale per il servizio AuthEngine, “Prossimo”,

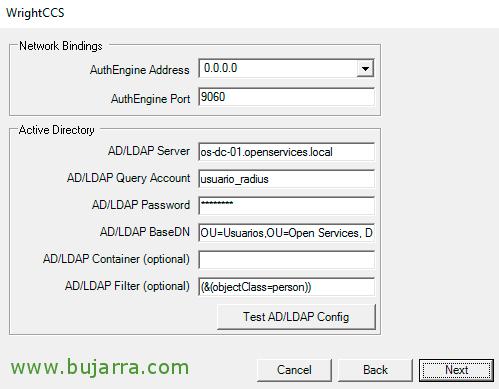

Istruiamo l'AuthEngine a occuparsi di qualsiasi IP (0.0.0.0) utilizzando il pulsante 9060. Indichiamo il nome di dominio completo del nostro server LDAP o controller di dominio, indichiamo un account utente specifico che utilizzeremo per le query RADIUS, Nel mio caso lo chiameremo “usuario_radius”, indichiamo la loro password AD e indichiamo qual è il BaseDN che utilizzeremo come filtro per la ricerca degli utenti. “Prossimo”,

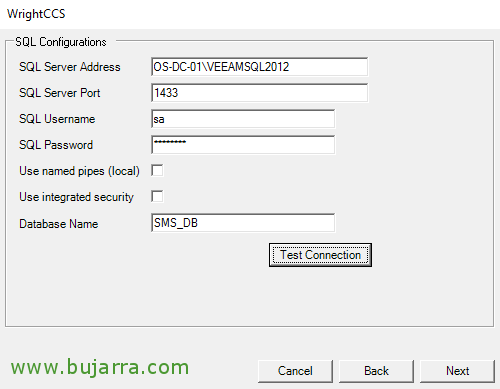

Avremo bisogno di un server SQL da qualche parte, Ti indicheremo il tuo nome e la tua istanza, porto, Utente SQL o se vogliamo utilizzare l'autenticazione integrata, oltre al nome del DB che genererà. “Prossimo”,

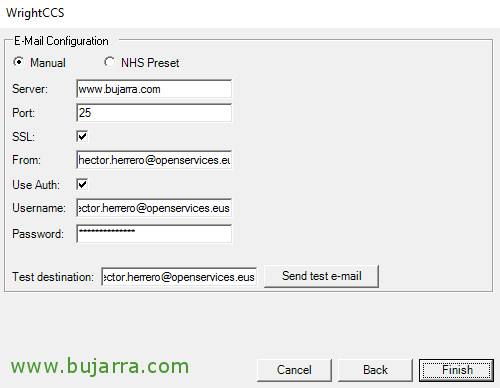

Possiamo configurare il server di posta qui per gli avvisi di posta o se vogliamo il token via mail, Non è il nostro caso, possiamo ignorarlo, “Finire”.

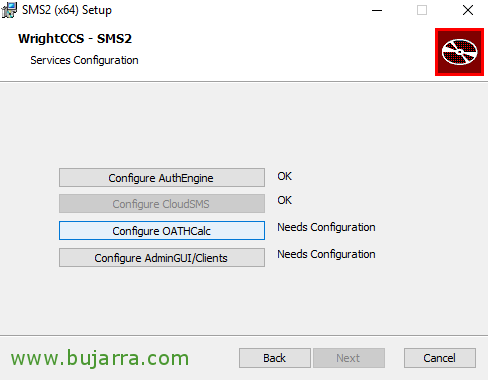

Continuiamo nella procedura guidata di installazione, Ora clicchiamo su “Configurare OATHCalc”,

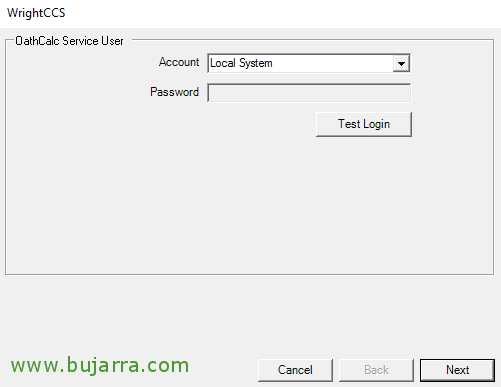

Abbiamo lasciato l'account di sistema locale per il servizio OathCalc, “Prossimo”,

Lasciamo i valori predefiniti, “Finire”,

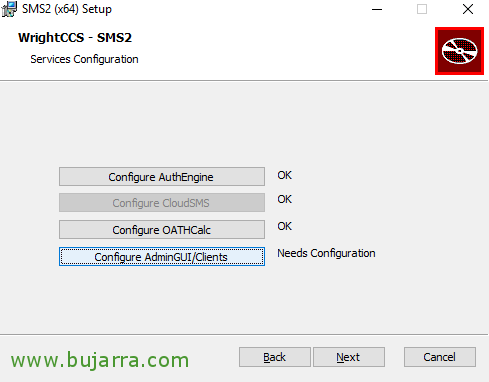

Noi, Andiamo ora a “Configura AdminGUI/Client”,

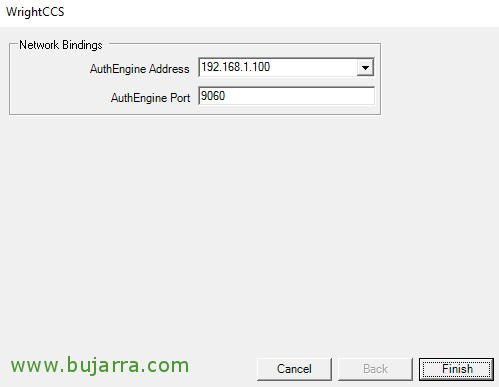

Indichiamo l'indirizzo IP locale del server con cui offriremo il servizio e la porta 9060, “Finire”.

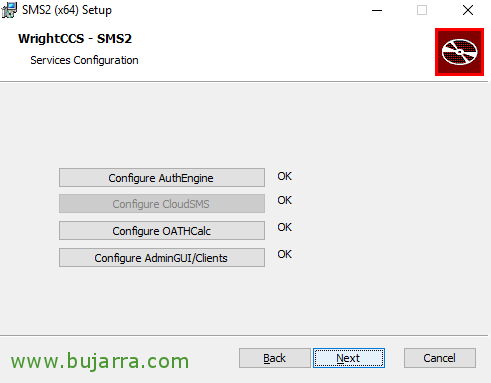

Potremo continuare con l'assistente, “Prossimo”,

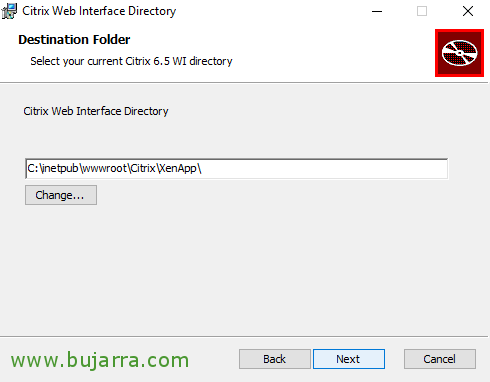

Come ho indicato che installerò tutti i client e questo viene fornito anche con i file dell'interfaccia Web obsoleta, Possiamo indicare dove vogliamo che li lascino. In linea di principio, non utilizzeremo questi file. “Prossimo”,

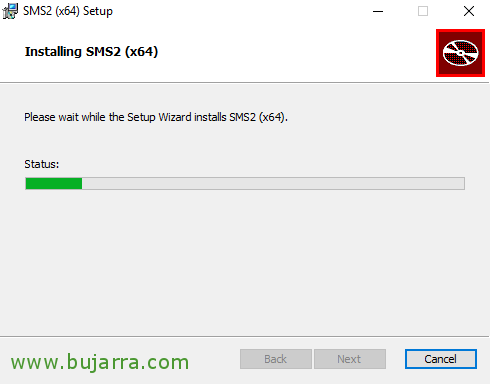

E infine, Clicca su “Installare” per iniziare con l'installazione di SMS2,

… Attendi qualche secondo…

“Finire”, Installazione corretta!

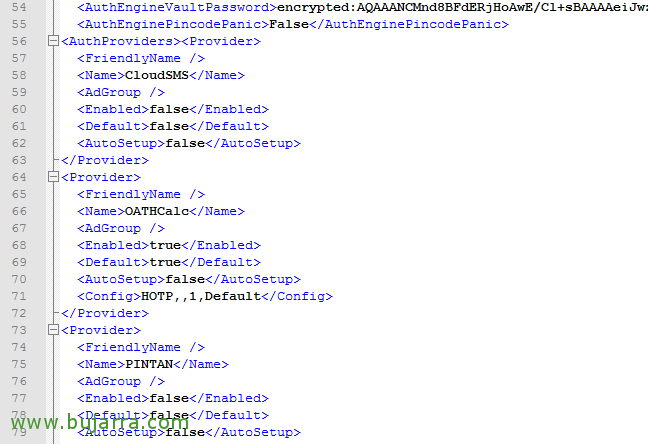

Dobbiamo modificare il file di configurazione, si trova per impostazione predefinita in “%Programmi%WrithCCS2ImpostazioniConfiguration.xml”. Di solito apporteremo le seguenti modifiche, “AuthEngineChallengeResponse” Lo lasciamo a “Falso” per poter utilizzare Google Authenticator, Inoltre, nel “AuthProviders” dobbiamo disabilitarli tutti e lasciare OATHCalc abilitato e predefinito, Soggiornare:

[Codice sorgente]≪Nome≫CloudSMS≪/Nome≫

…

≪Abilitato≫Falso≪/Abilitato≫

≪Default≫Falso≪/Default≫

…

≪Nome≫OATHCalc≪/Nome≫

…

≪Abilitato≫Vero≪/Abilitato≫

≪Default≫Vero≪/Default≫

…

≪Nome≫DIPINGERE≪/Nome≫

…

≪Abilitato≫Falso≪/Abilitato≫

≪Default≫Falso≪/Default≫

…

≪Nome≫E-mail≪/Nome≫

…

≪Abilitato≫Falso≪/Abilitato≫

≪Default≫Falso≪/Default≫

…

≪Nome≫Statico≪/Nome≫

…

≪Abilitato≫Vero≪/Abilitato≫

≪Default≫Falso≪/Default≫

…[/Codice sorgente]

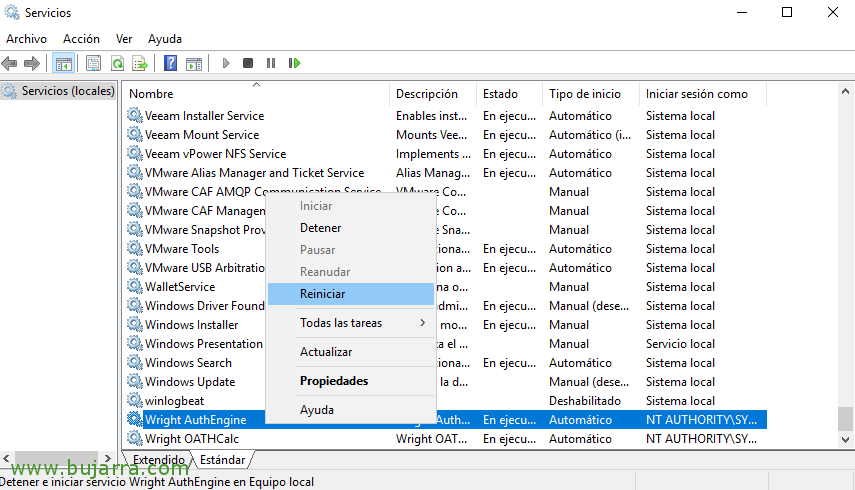

Dopo le modifiche, Salviamo il file e riavviamo i servizi “Wright AuthEngine” e “Wright OATHCalc”.

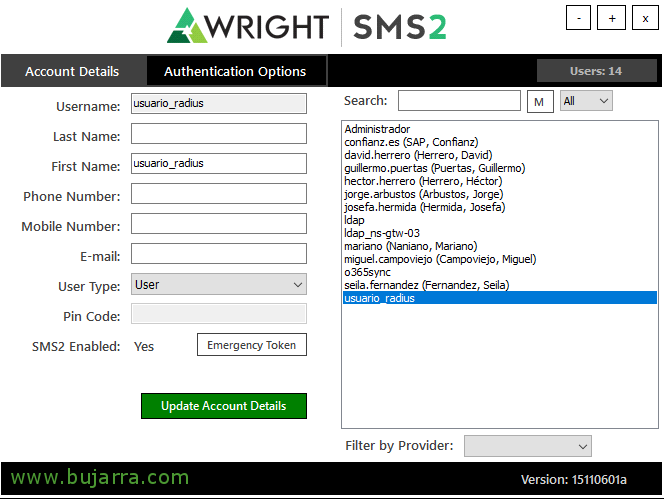

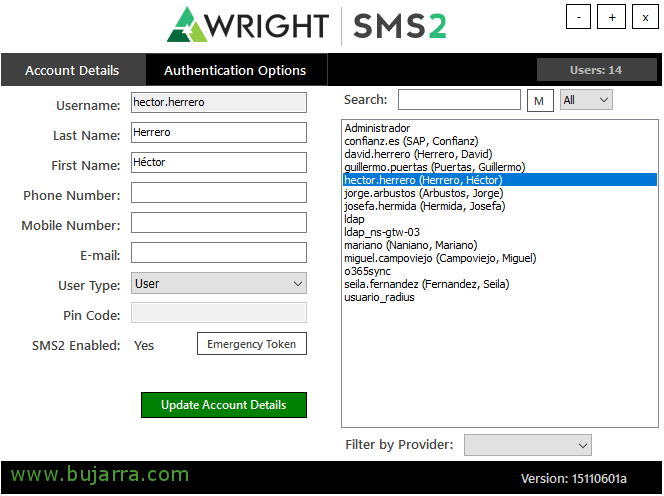

Test di SMS2

Ora saremo in grado di aprire la console di amministrazione di SMS2. Occhio! Che cosa, Per aprire questa console, deve essere presente un gruppo chiamato “Gli amministratori” nella cartella Built-In della nostra Active Directory, se il gruppo non esiste (che in Active Directory in spagnolo si chiama Amministratori) o non ne sei membro, Non sarai in grado di vedere tutti gli utenti. La prima cosa che faremo è “usuario_radius” Metti un token numerico statico su di esso (Pej 123456) per fare un test qui sotto. Precedentemente, Seleziona l'utente e clicca su “Opzioni di autenticazione”,

Sul “Opzioni di autenticazione” Pressato “Statico” e mettiamo il gettone numerico che vogliamo, Ne avremo bisogno in modo da documentare. “Salva configurazione”. E poi “Aggiorna i dettagli dell'account” per salvare le modifiche apportate all'utente specifico.

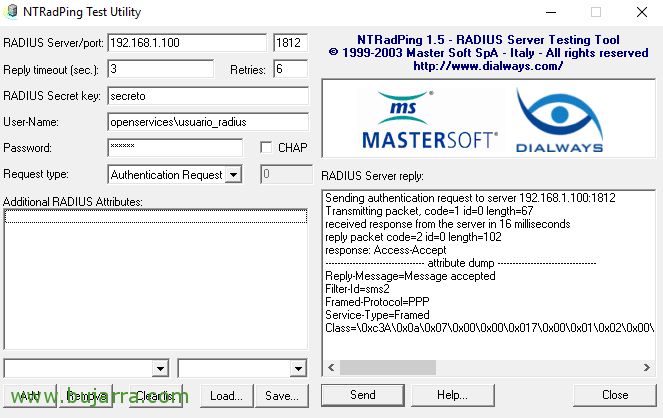

Non male, Verifichiamo se SMS2 funziona correttamente, per questo, saremo in grado di scaricare NTRadPing 1.5, che è un'utilità per i test RADIUS, possiamo scaricarlo da: https://thwack.solarwinds.com/thread/14486. Eseguiremo questo test da una delle macchine che abbiamo registrato sul nostro server NPS, nei client RADIUS, Se ti ricordi abbiamo creato un segreto allora, Ne avremo bisogno ora.

Pertanto, Una volta scaricato, lo eseguiamo e inseriamo l'indirizzo IP del nostro server RADIUS e la porta 1812, in “Chiave segreta Radius” indicheremo il segreto che utilizziamo durante la definizione del Client RADIUS, Inseriamo il nome dell'utente “usuario_radius” e in “Parola d’ordine” dobbiamo indicare il Token numerico che abbiamo appena impostato nel passaggio precedente. Clicca su “Invia” E se tutto è andato bene, Vedremo che hai convalidato correttamente l'autenticazione.

Configurazione di NetScaler,

Anche se lascerò i passaggi minimi, dove creeremo le policy di autenticazione che applicheremo al nostro NetScaler Gateway, Questo processo potrebbe essere più lungo, poiché si consiglia di monitorare con il Load Balancing e offrire il servizio RADIUS da qui, quindi eviterò di creare il Monitor, Servizi, Server LB e server virtuali per il servizio RADIUS. Passeremo direttamente alla creazione delle policy e alla loro applicazione al Gateway,

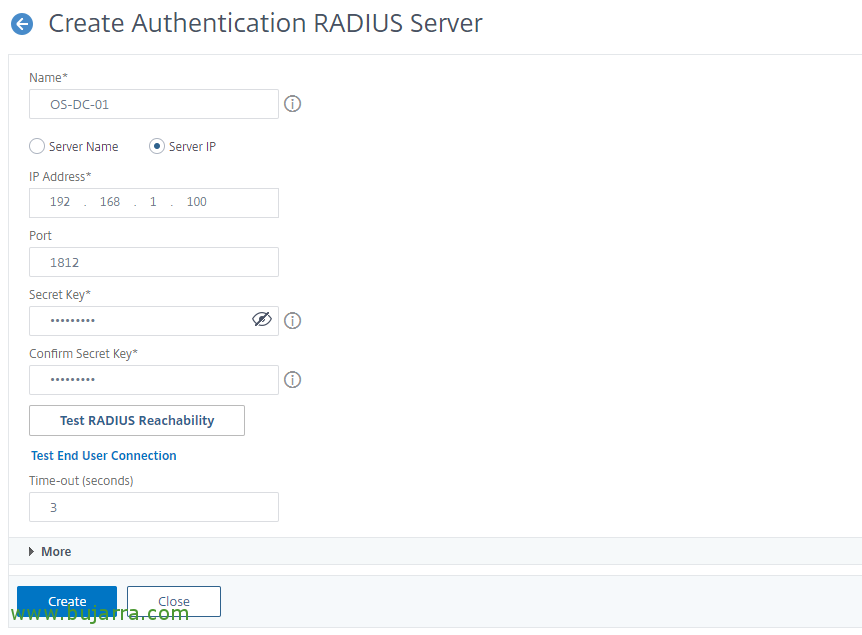

Registreremo prima di tutto il server RADIUS, poiché “Citrix Gateway” > “Politiche” > “Autenticazione” > “RAGGIO” > “Server > “Aggiungere”, indichiamo l'indirizzo IP del server RADIUS e la porta 1812, così come il segreto che abbiamo usato quando abbiamo registrato la subnet IP di NetScaler nel Server dei criteri di rete. Possiamo dare “Verifica la raggiungibilità RADIUS” Per testare la convalida, Dovrei andare ok, Clicca su “Creare”,

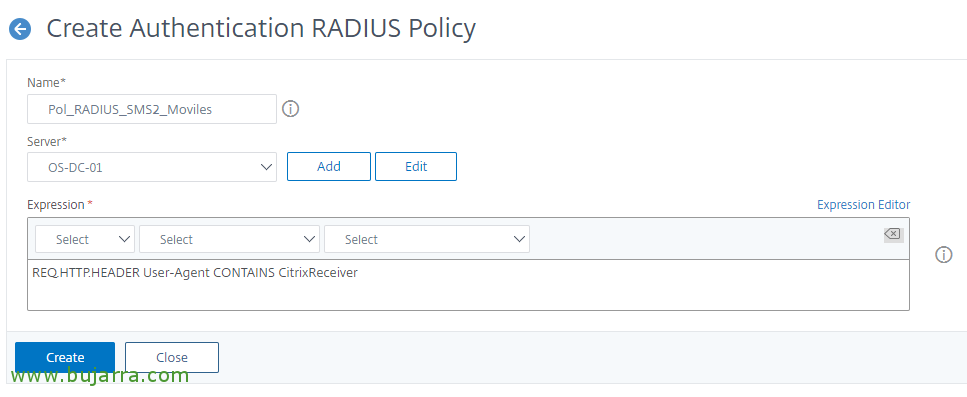

A questo punto è possibile creare i criteri RADIUS, poiché “Citrix Gateway” > “Politiche” > “Autenticazione” > “RAGGIO” > “Politiche” > “Aggiungere”, creiamo un criterio per i dispositivi che utilizzano Citrix Receiver, lo associamo al server RADIUS appena creato e indichiamo la seguente espressione:

[Codice sorgente]REQ. HTTP. HEADER User-Agent CONTIENE CitrixReceiver[/Codice sorgente]

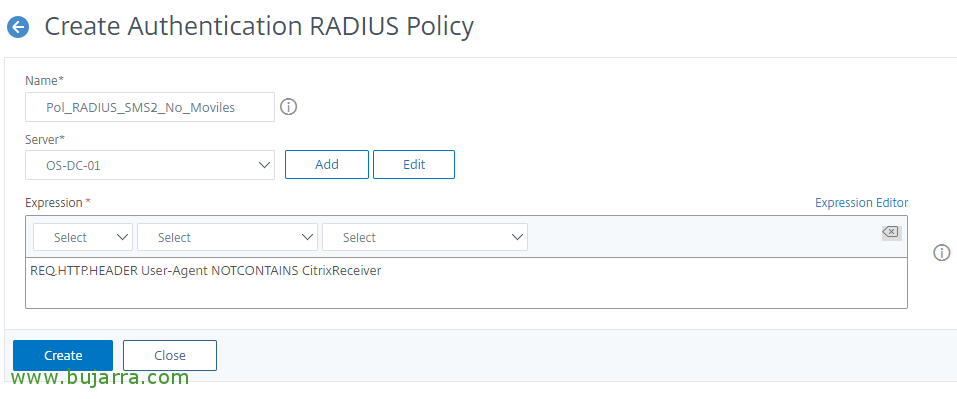

Ne abbiamo creato un altro per i dispositivi che non utilizzano Receiver (o Area di lavoro), con l'espressione seguente:

[Codice sorgente]REQ. HTTP. HEADER User-Agent NOTCONTAINS CitrixReceiver[/Codice sorgente]

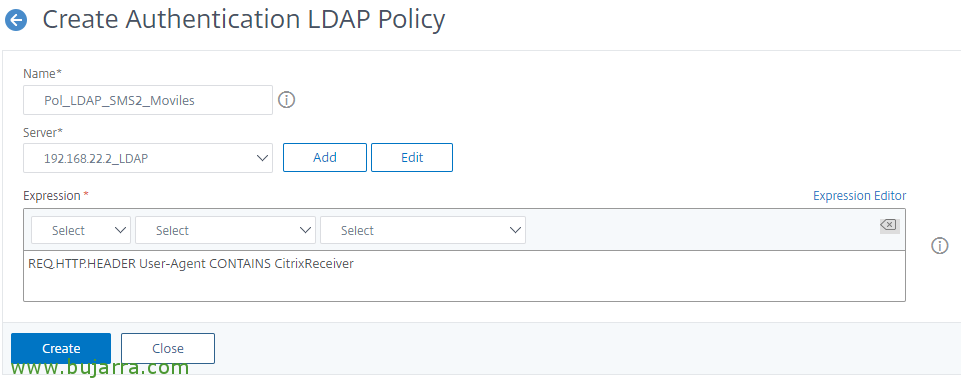

E lo stesso vale per LDAP, Creeremo due politiche uguali, uno per l'accesso con i dispositivi Citrix Receiver, poiché “Citrix Gateway” > “Politiche” > “Autenticazione” > “LDAP” > “Politiche” > “Aggiungere”, con l'espressione seguente:

[Codice sorgente]REQ. HTTP. HEADER User-Agent CONTIENE CitrixReceiver[/Codice sorgente]

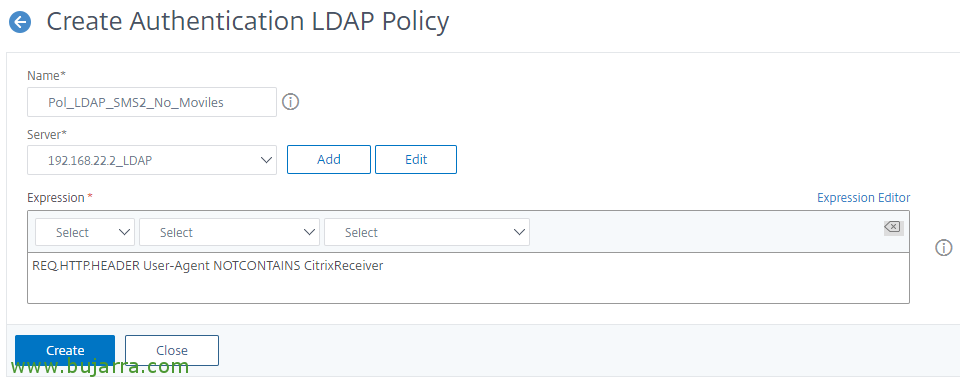

E abbiamo finito con l'ultimo criterio per i dispositivi che non utilizzano Receiver,

[Codice sorgente]REQ. HTTP. HEADER User-Agent NOTCONTAINS CitrixReceiver[/Codice sorgente]

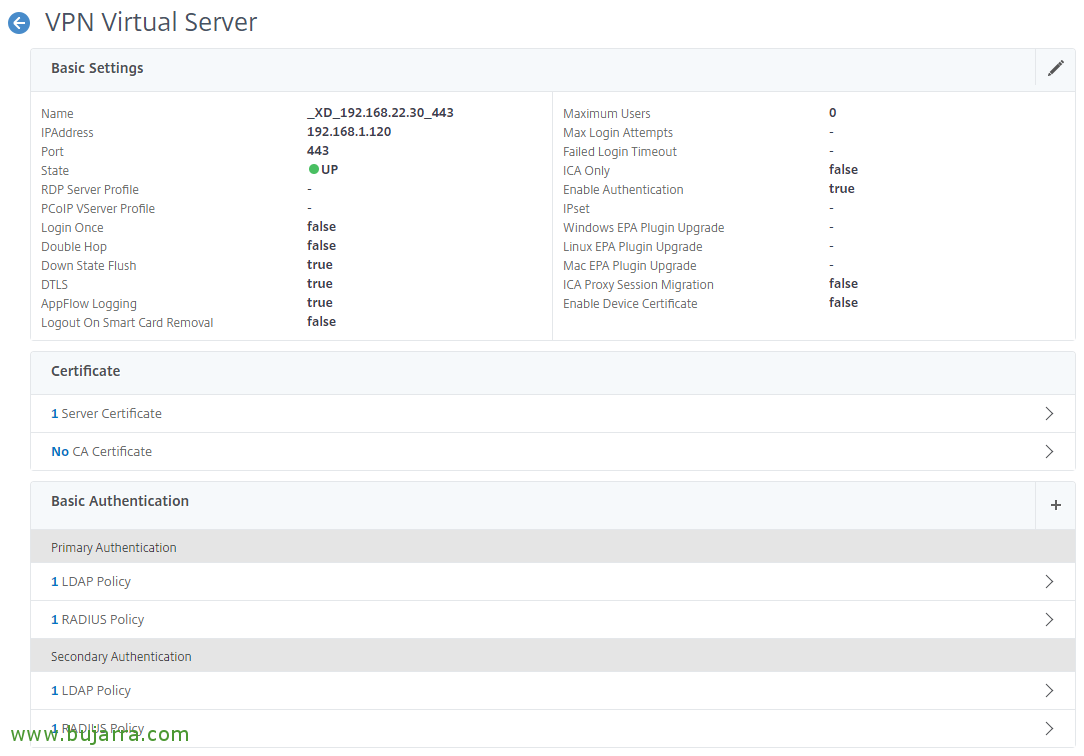

E ora andremo al nostro server virtuale NetScaler Gateway e li collegheremo insieme, Creeremo autenticazioni primarie e secondarie, per servire gli utenti che si connettono a noi, partiremo come Primaria con priorità 100 la politica LDAP No Receiver Policy, e con priorità 90 Criteri del ricevitore RADIUS; come autenticazioni secondarie, Useremo il contrario, Questo è, con priorità 100 Criterio RADIUS No Receiver (Nessun ricevitore), e con priorità 90 Criteri del ricevitore LDAP.

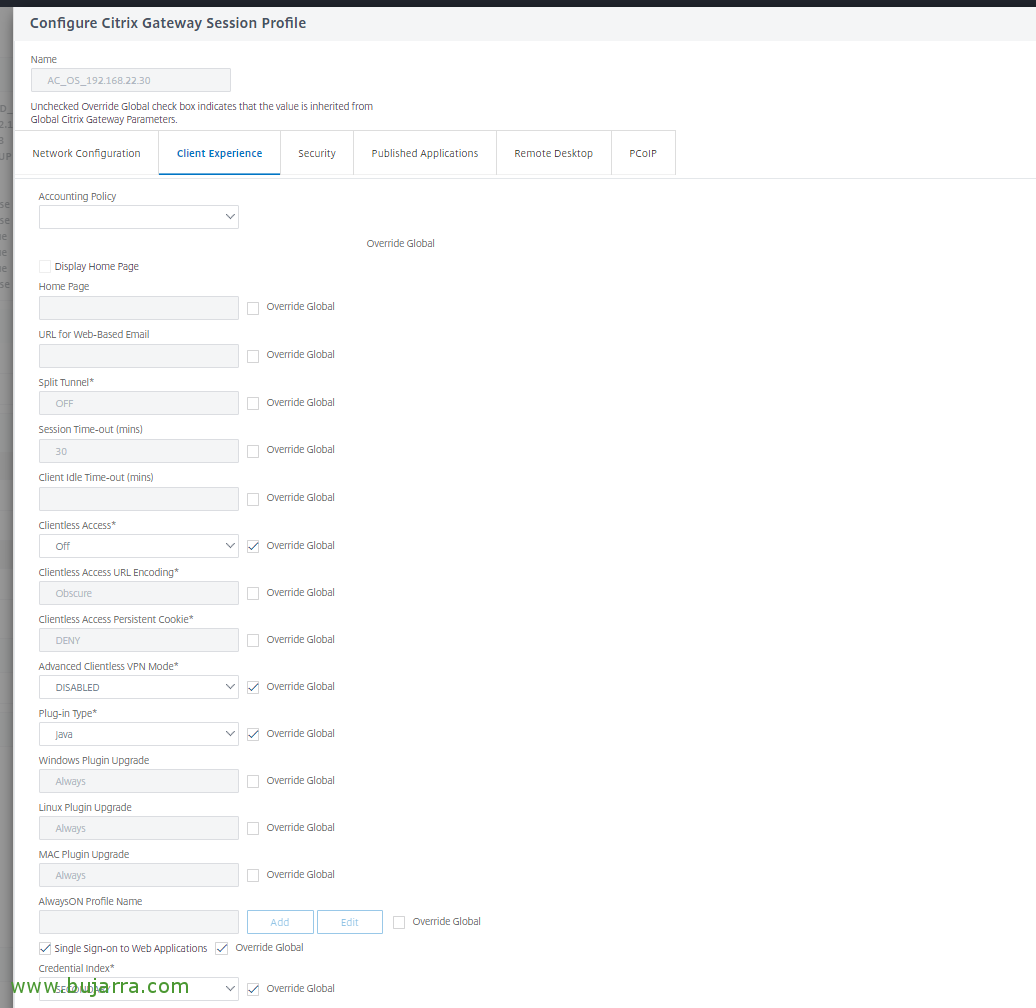

È necessario modificare la politica di sessione che già esisterà e verrà applicata nel gateway del server virtuale, nel mio caso il valore predefinito 'AC_OS_X.X.X.X', lì, sul “Esperienza del cliente”, in “Indice delle credenziali” dobbiamo indicare “SECONDARIO”. Verificare inoltre che l'altro criterio di sessione (che pure esisterà già), in questo caso il 'AC_WB_X.X.X.X’ Usato “SECONDARIO”, che sarà così per impostazione predefinita.

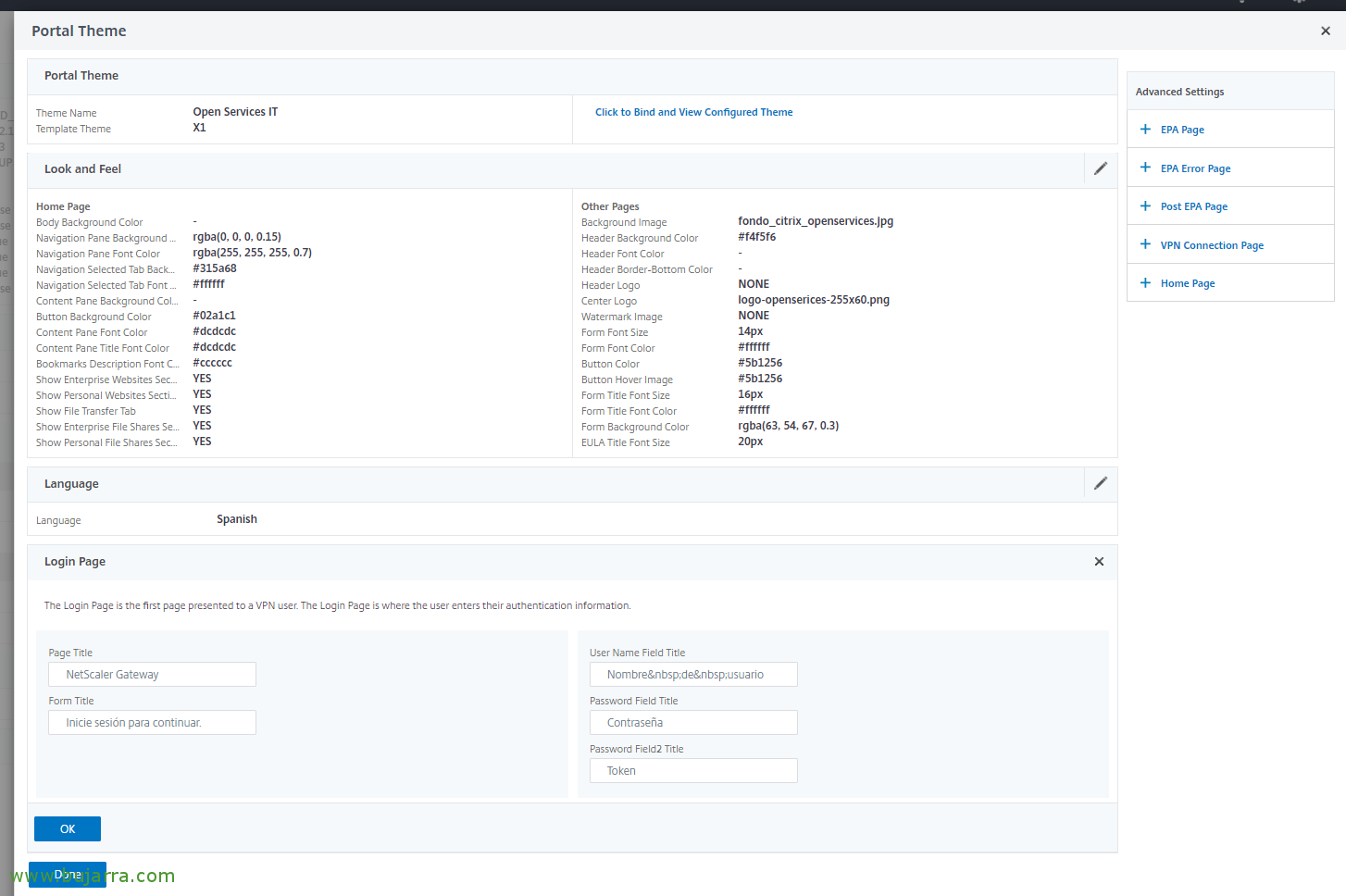

Sul gateway NetScaler, come sicuramente sappiamo e abbiamo applicato un tema aziendale, E se non l'hai fatto, dovresti dare un'immagine personalizzata e piacevole ai tuoi utenti, Recensione Questo post Se ne hai bisogno. Beh, quello che ho detto, Saremo in grado di personalizzare il testo dei campi di testo che gli utenti vedranno, per indicare ad esempio nel 2 che non chieda “Parola d'ordine 2” all'utente in caso contrario “Token” e quindi assimilare meglio cos'è una password e cos'è un Token. Questo è quello che ho detto, lo faremo sul nostro Server Virtuale, nella sezione Argomento, Cliccandoci sopra possiamo aggiungere il “Pagina di accesso” e personalizza questi campi con un testo migliore.

Abilitazione dei token per gli utenti di Active Directory,

Torna a SMS2, È ora di provare questo! Stiamo per registrare un utente!

Ora dobbiamo selezionare gli utenti che ci interessano abilitando l'autenticazione 2FA, per questo, Apriamo il ” Console di amministrazione SMS2”, su ogni utente che ci interessa, lo selezioniamo e andremo a “Opzioni di autenticazione”,

Abilitiamo “OATHCalc”, ti indichiamo di utilizzare il token di tipo TOTP, in Authenticator possiamo dirti direttamente di utilizzare Google Authenticator e fare clic su “Genera segreto condiviso”, ci darà un segreto o un codice QR che dobbiamo inviare all'utente in modo che dal suo dispositivo mobile possa registrare il proprio account.

Ora finalmente, avere un cellulare a portata di mano, installato l'app Google Authenticator e aggiunto l'account utilizzando il codice QR, questo utente sarebbe già in grado di accedere al proprio portale Citrix e, oltre a indicare il proprio nome utente e password, sarà necessario specificare il token temporaneo che si ottiene solo da questo dispositivo mobile. Ingresso blindato alla nostra azienda! Vai per di più!