Utilizzo di Brutus – Cracker di password

Scarica – QUI

È abbastanza veloce e molto facile da maneggiare, I passaggi che possono rompersi sono: Protocollo HTTP (Autenticazione di base), Protocollo HTTP (Modulo HTML/CGI), POP3, FTP, SMB, Telnet, Altri tipi come IMAP, NNTP, NetBus ecc . E questa versione contiene queste caratteristiche: Motore di autenticazione graduale, 60 Connessioni simultanee per destinazione, Nessun nome utente, Modalità nome utente singolo e nome utente multiplo, Elenco delle password, Elenco combinato (utente/password) e modalità di forza bruta configurabili, Sequenze di autenticazione altamente configurabili, Importa ed esporta tipi di autenticazione personalizzati come file BAD senza problemi, Essere in grado di utilizzare il proxy SOCKS per ogni sessione, Funzionalità di generazione e manipolazione di elenchi di nomi utente e password, Interpretazione di moduli HTML per tipi di autenticazione HTML/CGI, Essere in grado di salvare la sessione di cracking ed essere in grado di tornarci ogni volta che lo si desidera. Requisiti di sistema: Finestre 95, Finestre 98, Windows NT 4 o Windows 2000. 24 Mb RAM, 5Mb gratis nel tuo HD (disco rigido) e una connessione Internet chiara. COME INIZIARE A CRACKARE La prima cosa che dobbiamo fare è aprire Brutus AET2, e apparirà una finestra come questa:

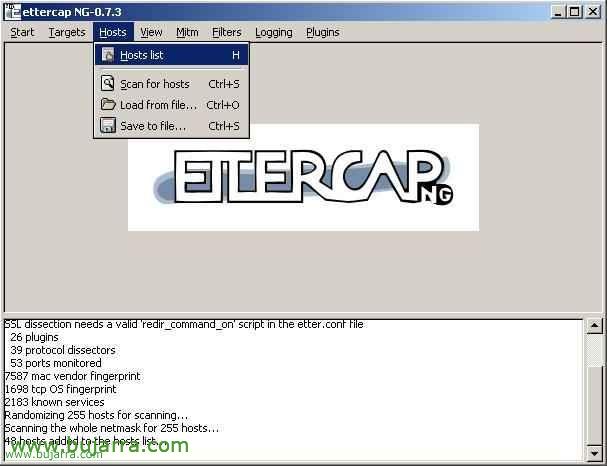

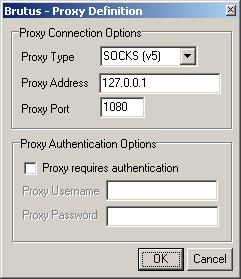

Di seguito spiegherò a cosa serve ogni sezione del programma: In “File” Se facciamo clic su di esso, otteniamo una finestra staccabile con diverse opzioni, Servizio di importazione, che serve per importare un Servizio che non è incluso nel programma come ad esempio…Protocollo HTTP (Autenticazione di base), Protocollo HTTP (Modulo HTML/CGI), POP3, FTP, SMB, Telnet, IMAP, NNTP, NetBus ecc. Servizio di esportazione, Viene utilizzato per esportare se si dispone di un nuovo servizio per il programma. Carica sessione, Serve per caricare una sessione che lasciamo a metà. Save Session serve per salvare la sessione che stiamo eseguendo e per poterci tornare ogni volta che vogliamo, Ripristina ultimo serve per ripristinare tutto ciò che abbiamo scelto in precedenza. In “Utensileria”, Abbiamo trovato Word List Generator che serve come suggerisce il nome per generare, gestisci e ottimizza la tua lista di parole (Elenco password). E penso che ci sia poco da spiegare. In “Bersaglio” serve per mettere la classe Target che vogliamo decifrare, cioè l'IP, se è HTML metteremo l'indirizzo URL e il programma lo convertirà in IP, lo stesso accadrà se mettiamo un FTP che stiamo per rompere. In “Digitare” Selezioni il tipo di autoidentificazione che stai per decifrare e abbiamo già visto soprattutto i tipi che ci sono quindi è superfluo spiegarli di nuovo. In “Porto”, Non dovrai prestarci molta attenzione, poiché selezionando il pulsante “Digitare” Cosa vuoi cambiare da solo, se si seleziona Telnet la porta verrà automaticamente messa 23 e così via con tutti. Le “Usa proxy” è quello di utilizzare i proxy SOCKS durante il cracking vedi questa immagine:

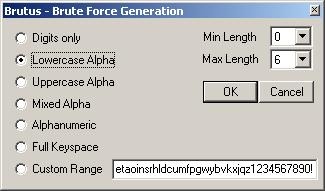

Penso che ci sia poco da spiegare, in “Tipo di proxy” Devi selezionare il tipo di proxy, In “Indirizzo proxy” l'IP o, in mancanza, l'host proxy e in “Porta proxy” il numero della porta che si intende collegare ricordando che, se si esegue la scansione HTTP (Autenticazione di base) o HTTP è necessario utilizzare il comando 80 o 8080 e se si esegue la scansione, FTP, Telnet, and so on. utilizzare un SOCKET proxy o tramite il 1080. In “Opzioni di autenticazione” Ci sono diverse opzioni, Inizio: Se non conosciamo nemmeno l'Usermane della vittima quando si tenta di hackerare l'HTML, Telnet, FTP, and so on. Possiamo usare un file in cui abbiamo possibili nomi utente, quindi lasciamo l'opzione “Nome utente utente” attivato e sul “Sfogliare” Cerchi sul tuo disco rigido il file contenente possibili nomi utente. Ma se conosci il nome dell'utente, attivi l'opzione “Utente singolo”e la scatola “File utente” sarà trasformato in “ID utente” Ed è qui che devi mettere il nome utente che conosci. In “Modalità Pass” Seleziona il tipo di file che andremo ad utilizzare: “Elenco di parole” è l'opzione in cui sceglieremo un file che abbiamo con possibili password e lo cercheremo sul disco rigido con il pulsante “Sfogliare” e compaiono nel “Passa file” l'indirizzo completo dove hai il file Passwords. È inoltre possibile selezionare l'icona “Elenco combinato”, Questa opzione ci consente di utilizzare lo stesso elenco di password per ottenere il nome utente e la password. L'altra opzione è “Forza bruta” che non ha bisogno di file con password o altro, cioè, lo fa con la forza bruta , È un po' più lento rispetto alle altre opzioni in quanto ci vorrà un po' più di tempo per trovare i pass, ma è più efficace, Se si desidera configurare gli intervalli di password che si intende utilizzare con la forza bruta, premere il pulsante “Gamma” e apparirà una finestra come questa:

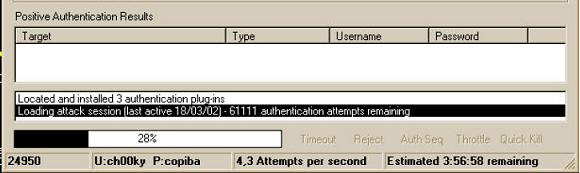

In questa finestra puoi scegliere quale tipo di password utilizzerai con la forza bruta, La prima cosa che devi fare è scegliere se hai intenzione di iniziare da 0 alle cifre occupate dalle password, Ecco perché lo faremo “Lunghezza minima” e per “Lunghezza massima” E c'è una scelta da dove iniziare, Esempio: se si seleziona Lunghezza minima 0 e Lunghezza massima 6 Bene, inizierà con una singola cifra o lettera (poiché “A” fino a “zzzzzz”) e passerà attraverso tutte le lettere e i simboli, se scegli Lunghezza minima 6 e Lunghezza massima 6 Bene, inizierà con 6 Cifre o lettere (“Aaaaaa” fino a “zzzzzzz”) e così via con il numero che scegli. Quindi sul lato sinistro è dove sceglieremo il tipo di password che desideri decifrare, che si tratti di lettere, numero, Numeri e lettere….. Lo spiego di seguito, “Solo cifre” Solo i numeri osano, che cercherà i passaggi con la forza bruta che contengono solo numeri, che si tratti di un appuntamento, and so on. “Alfa minuscolo” Questa opzione è costituita da lettere solo minuscole, “Sveglia Alpha” uguale al precedente ma in maiuscolo, “Alfa misto” Cercavo le lettere, ma non in ordine alfabetico, “Alfanumerico” Tra mescolare numeri e lettere, “Spazio dei tasti completo” Come suggerisce il nome, Usa tutti i tasti della tastiera, testo, Simboli, Numeri ecc. “Gamma personalizzata” Usa tutto, testo, Numeri, Simboli ecc. “Risultati positivi dell'autenticazione” è dove segnerà come sta andando l'avanzamento della ricerca delle password e quelle che trova, vedi questo esempio

E poco altro da spiegare su questo programma, spero che questo manuale aiuti e se non lo spiego molto bene, lo migliorerò nelle future edizioni 🙂