Utilizzo di Ettercap

Le tecniche di sniffing stanno diventando sempre più popolari ogni giorno, Arp-Spoofing, spoofing dns, uomo nel mezzo, and so on, Ma sono in molti a credere che siano riservati ai guru della rete, E fino a poco tempo fa era così, ma in questo come in tutto, nel tempo, Internet ha reso possibile lo sviluppo rapido di strumenti che rendono molto complesso ciò che prima era molto complesso, Ora è una cosa da bambini (Non sono sicuro se sia un bene o un male).

In questo testo cercherò di spiegare (sopra) Come utilizzare il programma “Ettercap“.

Ho scelto il “Ettercap” a parte il fatto che lo considero uno dei migliori strumenti che si possano trovare per intercettare le connessioni, perché penso che dopo FOOL ha fatto 3 Ottimi manuali sull'argomento (Reti e sniffer, Arp-spoofing, Razionale e pratica, Manuale sulla tecnica “L'uomo nel mezzo” ), Di cosa “Moebius” Scrivi un articolo sul “Annusare” (per Linux), Pubblicato sulla rivista “hackxcrack” Nº11, E che “Vic_Thor” spiegare come utilizzare il “Caino” (Finestre) Per intercettare il traffico di rete utilizzando l'avvelenamento ARP (Protocollo HTTP://www.freewebs.com/victhor/hxc/FAQ/faq2.pdf ) Penso che sia il turno del “Ettercap” e visto che è passato molto tempo dall'ultima volta che ho fatto un testo di questo tipo… È il mio turno 🙂

So che molti di voi hanno paura di Linux, Ma sai che prima o poi dovrai osare, E quale momento migliore di questo?, Perché ettercap funziona sotto Linux, anche se se preferisci continuare a pensarci, puoi installarlo anche su Windows, Con l'aiuto del Cygwin, Ma di questo parleremo più avanti.

Questi argomenti possono essere molto tecnici, Ma come sempre, E che tutti capiscano, Non ho intenzione di addentrarmi in spiegazioni approfondite sull'ARP, Annusare, topologie di rete, ecc.… Sto solo cercando di mostrare quanto possa essere facile un attacco teoricamente avanzato, ma che oggi chiunque può fare, Voglio dire, Chiunque può rappresentare un pericolo per la nostra sicurezza.

INTRODUZIONE:

Prima di entrare nell'ettercap, Introduciamo alcuni piccoli concetti che possono aiutarti a capire di cosa si tratta.

Mozzo/Interruttore

Esistono molti tipi di reti, Comprendente, quelli che collegano l'apparecchiatura tramite un hub e quelli che lo fanno tramite un interruttore. Supponiamo di avere un mininet (LAN) con 3 Attrezzatura, come quello di molti individui, Piccole imprese, and so on, Tutti e tre collegati a un hub, Se il team 1 Desidera aprire una cartella (o condividi) del team 2, La richiesta di accesso a tale cartella lascia il computer 1, Va all'hub e questo la manda alla squadra 2 e 3, ma poiché la richiesta era per la squadra 2, Le 3 Quando lo riceverà, semplicemente lo ignorerà, E la 2 lo riceverà e risponderà, E con la risposta accadrà di nuovo la stessa cosa.

In questa situazione, una persona che fa parte del team 3 Puoi usare uno sniffer, e lasciarlo in ascolto, In questo modo puoi vedere tutte le informazioni che l'attrezzatura viene scambiata 1 e 2, Perché vedrai nello sniffer tutti quei pacchetti che non sono stati pensati per il, ma per la squadra 2.

Se la nostra mininet avesse un interruttore e non un hub, il funzionamento sarebbe diverso, nella stessa situazione di prima, La richiesta del team 1 Uscivo per andare all'interruttore, ma lui l'avrebbe solo mandata alla squadra 2, poiché è indirizzato a lui (Questa è la differenza con l'hub) , E la 3 Non avrebbe saputo nulla. Ora l'annusatore della squadra 3 Non serve più a nulla.

IP/Mac

Ogni computer connesso a una rete/Internet, Ha (almeno) un indirizzo IP e ogni dispositivo di connessione ha un indirizzo MAC. L'indirizzo IP è del tipo X.X.X.X e viene utilizzato per distinguere un computer da un altro quando sono connessi (Un team isolato, Voglio dire, senza alcun collegamento, ha anche IP, È il 127.0.0.1). L'indirizzo MAC va “Registrato” su ogni dispositivo di connessione (Schede di rete, Router, Modem…) e in teoria non dovrebbe esserci 2 Uguali nel mondo, Fino a poco tempo fa si presumeva che non potessero essere cambiati e da non molto tempo fa ci sono state tecniche per cambiarli (non sempre).

Per fare più chiarezza, diamo un'occhiata ad alcuni casi: Un team indipendente, che si connette a Internet tramite un modem avrà l'IP assegnato dal suo ISP e il MAC con cui il modem viene fornito dalla fabbrica. Se ci sono più computer connessi a Internet con un modem-router (in multiposizione) L'apparecchiatura Internet sarà identificata dall'IP assegnato dal tuo ISP al modem-router, il MAC sarà quello del modem-router, ma tra loro si identificheranno l'un l'altro (e con il modem-router) utilizzando l'IP assegnato dall'amministratore di rete e il MAC delle schede di rete nel caso di computer, poiché il modem-router ha il suo MAC.

Per l'esempio della nostra mininet, Supponiamo che l'IP del computer 1 è 1.1.1.1 quello della squadra 2 è 2.2.2.2 e quello del 3 è 3.3.3.3, e che gli indirizzi MAC delle schede di rete siano MAC1, rispettivamente MAC2 e MAC3, Questo ci aiuterà a capire il paragrafo seguente.

Arp spoofing

È qui che entra in gioco l'ARP (Protocollo di risoluzione degli indirizzi). L'ARP funziona inviando pacchetti che effettuano la seguente query: “Se il tuo IP è X.X.X.X inviami il tuo indirizzo MAC”, Quando un computer riceve questa query, verifica che l'IP specificato sia il tuo e, in caso affermativo, risponde inviando il tuo indirizzo MAC, e il team che ha formulato la consultazione, memorizzerà nella cache la risposta con l'IP e il MAC (IP/MAC).

L'importante è che questi pacchetti vengano inviati a tutti i computer della rete, indipendentemente dal fatto che la rete sia collegata tramite uno switch o un hub.

L'arp-spoofing funziona inviando query e risposte arp appositamente create.

Torna nella nostra mini-rete, Se il team 3 ARP risponde al team 1 con informazioni IP/MAC manipolate, può ingannarti e ottenere che se qualsiasi informazione viene fuori da 1 verso 2, anzi va verso 3, e quindi abbiamo ritrovato la squadra 3 può intercettare tutte le comunicazioni tra 1 e 2 anche se la rete dispone di uno switch.

Abbiamo detto poco sopra “Risposte ARP appositamente predisposte”, Che cosa conterrebbero queste risposte?? semplicemente, Il Team 3 costruirebbe una risposta in cui il contenuto IP/MAC era 2.2.2.2/MAC3 (Naturalmente in realtà questo è più complicato, ma credo che l'operazione sia chiara), e invialo al team 1, Per esempio, In questo modo questa risposta viene salvata nella cache di 1, E crederà che l'IP 2.2.2.2 corrisponde a MAC3 invece che a MAC2 ( questo è chiamato avvelenamento ARP).

ETTERCAP

Cos'è?

Secondo i suoi autori:

“Ettercap è uno sniffer/interceptor/logger per reti LAN con switch, che supporta la dissezione attiva e passiva di molti protocolli (anche crittografato) e include molte funzionalità per l'analisi della rete e dell'host (ospite).

Tra le sue funzioni, I più importanti sono i seguenti:

*Inserimento di caratteri in una connessione stabilita emulando comandi o risposte mentre la connessione è attiva.

*Supporto SSH1: Può intercettare utenti e password anche nelle connessioni “Cassaforte” con SSH.

*Supporto HTTPS: Intercettare le connessioni utilizzando http SSL (presumibilmente sicuro) anche se sono impostati tramite un proxy.

*Intercettare il traffico remoto utilizzando un tunnel GRE: Se la connessione viene stabilita tramite un tunnel GRE con un router Cisco, può intercettarlo e creare un attacco “L'uomo nel mezzo”.

*”L'uomo nel mezzo” Contro i tunnel PPTP (Protocollo di tunneling point-to-point).

Supporto plug-in.

Elenco dei plugin:

Raccoglitore di password in : TELNET, FTP, POP, RLOGIN, SSH1, ICQ, SMB, MySQL, Protocollo HTTP, NNTP, X11, NAPSTER, IRC, ABRASIONE, BGP, CALZINI 5, IMAP 4, VNC, LDAP, NFS, SNMP, EMIVITA, TREMARE 3, MSN, YMSG.

Filtraggio e sostituzione dei pacchetti.

Impronta digitale del sistema operativo: Voglio dire, Rilevamento remoto del sistema operativo.

Termina le connessioni.

LAN Scanner: Ospita, Porte aperte, servizi…

Cerca altri avvelenamenti sulla stessa rete.

Furto di porte (Furto di porte): È un nuovo metodo per lo sniff nelle reti di switch, nessun avvelenamento ARP”.

Queste informazioni sono tratte dal sito ufficiale di Ettercap e ci danno un'idea di quanto sia potente questo strumento.

Installazione di Linux:

L'installazione è molto semplice, La versione di cui parlerò d'ora in poi è la 0.6.b, Per prima cosa scarichiamo il file dal sito ufficiale

http://ettercap.sourceforge.net/index.php?s=download

(Ci sono anche giri, Ma non li consiglio, Perché non vengono forniti con tutti i plug-in forniti con il file tar, Almeno quello che ho provato)

Una volta scaricato, Lo decomprimiamo:

tar -zxvf ettercap-0.6.b.tar.gz

Andiamo nella cartella in cui è stato decompresso:

Ricarica Ettercap-0.6.b

e cominciamo:

./Mettere

Se tutto va bene, abbiamo diverse opzioni di produzione, Ti consiglio di installare tutto, per questo mettere:

Fare complete_install

ed è già installato.

Se si intende utilizzare le opzioni SSH1 o HTTPS, sono necessarie le librerie OpenSSL ( Protocollo HTTP://www.openssl.org ) Se non li hai già installati

Installazione su Windows:

Come la maggior parte dei programmi progettati per Linux, è possibile eseguirli su Windows grazie al cygwin (Protocollo HTTP://cygwin.com/setup.exe).

Ma esiste anche una distribuzione specifica per Windows, Puoi scaricarlo da:

http://sourceforge.net/projects/ettercap/

Se preferisci installare il pacchetto Linux su Windows, sei fortunato, il pacchetto contiene un file chiamato README. WIN32 in cui spiega in dettaglio i passaggi che devi seguire.

Utilizzo dell'Ettercap:

Prima di iniziare con l'Ettercap dobbiamo configurare il nostro sistema per accettare tutti i pacchetti che rileva, per questo, Apriamo un terminale e scriviamo:

ECO 1 > /proc/sys/net/ipv4/ip_forward

per verificare se il ip_forward è in 1 O 0 (Attivato o disattivato) Possiamo usare questo comando:

cat /proc/sys/net/ipv4/ip_forward

e la risposta dovrebbe essere una 1.

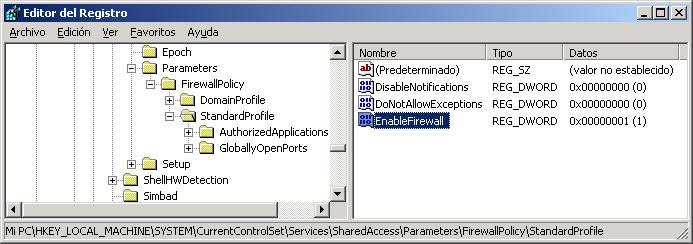

Per fare lo stesso in Windows dobbiamo andare al registro, alla catena:

HKLMSYSTEMCurrentControlSetServicesTcpipParameters

e nel valore IPEnableRouter mettiamo un 1 invece di un 0.

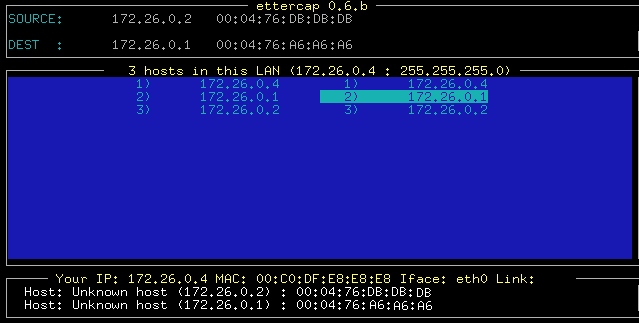

Ora con il ip_forward attivato e l'Ettercap installato, Lo eseguiamo in un terminale (con dimensioni superiori a 80×25) E vediamo che la prima cosa che fa è cercare tutte le apparecchiature della nostra rete, Quando finisce, appare una schermata in cui compaiono due colonne con gli IP nelle contrade della nostra rete, Nella colonna di sinistra selezionare (Spostamento dei cursori e pressione di Invio) Il Team “origine” Cosa vuoi spiare?, e a destra, la squadra “destino”, In modo che ci capiamo l'un l'altro, Supponiamo che sulla rete in cui mi trovo ci sia uno switch che collega il gateway (172.26.0.1) con il resto delle squadre, al momento delle catture ci sono 2 Apparecchiature accese 172.26.0.2 E la 172.26.0.4.

Il mio team è il 172.26.0.4 e cercherò di intercettare tutte le informazioni che la squadra si scambia 172.26.0.2 con internet, Voglio dire, quello che invia e riceve dal 172.26.0.1 tramite interruttore, Quindi seleziono nella prima colonna la squadra 172.26.0.2 e nel secondo il 172.26.0.1, Ecco cosa vedremo:

Se premiamo F1 vedremo il menu di aiuto (Tutti i menu hanno il loro aiuto, e puoi sempre accedere premendo F1):

Vediamo che ci sono 3 Modalità di sniffing:

Avvelenamento ARP -> premendo 'a’ oppure 'A’

Sniffing degli IP -> Premendo 's’ O’

Sniffing MAC -> Premendo 'm’ o 'M’

Nel nostro caso premeremo 'a', Ma ci sono cose più interessanti, Per accedere ai plugin è necessario premere 'p’ o 'P’ , Per scoprire il sistema operativo dei computer in rete premeremo 'f’ o 'F', Possiamo anche modificare le intestazioni dei pacchetti premendo 'X'’ o 'X', and so on… Comunque, dipende da te.

Attiviamo i plugin che vogliamo utilizzare, Per fare ciò, premere 'Q’ (Dimettersi) per uscire dalla guida e premere ora la 'p', Questo è il menu che vediamo:

Se scendiamo con il cursore vediamo che abbiamo 34 Plugin installati (Li abbiamo perché durante l'installazione mettiamo 'make complete_install’ e questo include i plugin), Non ho intenzione di spiegarli uno per uno, perché ognuno ha una definizione sufficientemente descrittiva, e perché ne emergeranno senza dubbio molti altri.

La scelta dei plugin da utilizzare dipende dalle esigenze di ciascun caso, ma attenzione perché alcuni sono attacchi DOS e possono essere pericolosi, per l'integrità della rete LAN.

Con il cursore ci si sposta nell'elenco e per selezionare quello che si desidera attivare si preme 'invio', il plugin sarà contrassegnato con una 'A'.

Alcuni sono contrassegnati da una "E", Questi vengono eseguiti in modo indipendente, Voglio dire, non sono selezionati, Vengono eseguiti quando si preme "invio".

Se hai dubbi, Per testare, Seleziona quelli che mettono '…parola d’ordine…’ 😉

In questo esempio attivo il seguente: H13_giant2, H20_dwarf, H30_thief (È più del necessario per intercettare password ed e-mail)

Per vedere dalla riga di comando quali plugin hai installato, digita in un terminale: 'ettercap -Np list’ e per eseguirne uno specifico 'ettercap -Np nombre_del_pluging host'.

C'è molto di più da sapere sui plugin, per fare ciò, leggi il file 'README. PLUGIN', e se hai domande sull'utilizzo di qualsiasi plugin, Ognuno si trova in una cartella con il suo nome all'interno della cartella 'plugins', e alcuni insieme ai relativi HOWTO.

Esco dal menu dei plugin (Premendo 'Q') e inizio a catturare, in questo caso a causa della pressione dell'interruttore 'a’ (Avvelenamento ARP), E questo è ciò che vedi:

Vediamo che lo stato di ogni comunicazione stabilita è dettagliato (ATTIVO, CHIUSO, AMMAZZATO…) e il tipo o il protocollo (Protocollo HTTP, Dominio…)

Nella parte superiore vediamo le informazioni sulla sessione che abbiamo configurato, In questo caso, i filtri sono disabilitati (Filtro: SPENTO) e l'acquisizione delle password (Dissettore attivo: SU) e il tipo di sniffare è ARP.

Possiamo aprire l'aiuto (F1) per vedere tutto quello che possiamo fare.

Premendo "invio"’ Su qualsiasi linea possiamo annusare la connessione selezionata, se è attivo (ATTIVO) Vedremo come nella casella a sinistra appare ciò che è stato inviato dal team target e nel riquadro a destra ciò che è stato inviato dal computer remoto al team target.

Questo è lo screenshot:

E devo trovare le password lì? No, L'Ettercap è molto intelligente, e facilita il lavoro, Rivelando il nome utente e la password che trova, nella parte inferiore della finestra, Quando selezioniamo la connessione su cui si trovano.

Per esempio, Si tratta dell'acquisizione della password di Hotmail quando qualcuno si connette alla tua e-mail tramite il Web:

Come puoi vedere di seguito, l'utente è visibile, il pass e l'URL in cui sono stati utilizzati. Si noti che la connessione è https (Teoricamente sicuro).

Anche se non tutto è così bello, si tratta dell'acquisizione di un account di accesso MSN:

Come puoi vedere, non ci fornisce la password in chiaro (Logicamente), ma… E il furto delle sedute? Mmmmm, Non lo so, non lo so, Beh, questo è un argomento lungo, Fermati di nuovo 🙂

Comunque, Quando ti stanchi, Premi 'l’ o 'L’ e tutte le password acquisite vengono salvate in un registro.

Bene, Penso che come esempio sia sufficiente, Ci sono ancora molte cose da vedere, ad esempio acquisizioni POP, FTP, TELNET, IRC … , Modifica manuale delle intestazioni dei pacchetti inviati, Filtri (che consentono di acquisire e modificare le stringhe “sull'ala”, and so on… Ma questo dipende da te.

Come puoi vedere, Tutto questo testo, Più di un manuale, è una presentazione, Contatto, O chiamalo come vuoi, Spero che almeno sia servito ad ampliare un po' la conoscenza di alcuni di loro su queste tecniche attualmente in uso.