VMware vSphere Authentication Proxy

Ya en un documento anterior de la versión 4.1 vimos como novedad que podíamos incluir nuestros hosts ESXi en un Active Directory para autenticarnos directamente con cuentas centralizadas; una de las novedades de vSphere 5 es la posibilidad de desplegar un proxy intermedio entre los hosts y nuestro dominio. Todo esto para ayudar en el despliegue con Auto Deploy no poner usuarios con contraseñas en ficheros de configuración, también podremos usarlo con hosts no desplegados con Auto Deploy!

Si lo instalamos bajo Windows 2008 R2 deberemos instalar el parche KB981506 de la web de Microsoft en caso contrario recibiremos el error: 'Failed to bind CAM website with CTL y Failed to initialize CAMAdapter' en el archivo “C:ProgramDataVMwarevSphereAuthenticationProxylogscamadapter.log”. Requisitos: IIS con compatibilidad con la metabase de IIS 6, Extensiones ISAPI & Restricciones de IP y dominio. Además deberemos tener ya desplegado vSphere Auto Deploy en nuestra infraestructura para no tener otro error: 'Failed to get the url of Waiter's website from VC' & 'Failed to initialize CAMAdapter'.

Desde el DVD de VMware vSphere 5.0, seleccionamos “VMware vSphere Authentication Proxy” & “Install”,

Comenzamos con el asistente de instalación para VMware vSphere Authentication Proxy, “Next”,

“Next” para ver las patentes…

“Next” para aceptar el acuerdo de licencia,

Seleccionamos el path de instalación para Authentication Proxy, por defecto es ‘%ProgramFiles (x86)%VMwarevSphere Authentication Proxy’ & “Next”

Daremos la información sobre nuestro vCenter Server, su dirección IP, el puerto HTTP, un usuario con privilegios de administrador y su password. “Next”,

Indicamos cómo queremos que se vea nuestro proxy de autenticación en el vCenter & “Next”,

Pulsamos en “Install” para que comience la instalación!

… esperamos unos segundos…

“Finish”,

Bien, ahora en la consola de gestión de IIS, debemos habilitar las direcciones IP que queremos que se conecten al sitio “Computer Account Management Web Site” vamos a “Restricciones de direcciones IP y dominios,

“Agregar entrada de permiso…”

E introducimos las direcciones IP individuales de nuestros hosts ESXi o directamente un rango IP & aceptamos todo.

Luego, tendremos que exportar el certificado que tengamos en el sitio IIS, para ello mediante la consola de administración de IIS 7 > Sobre el sitio “Computer Account Management Web Site” > “Configuración SSL” > “Enlaces…” > sobre el sitio https con el puerto 51915 > “Modificar…”, sobre el certificado “Ver…”, pestaña “Detalles” > “Copiar en archivo…” y seleccionaremos: “No exportar la clave privada” & exportándolo como “X.509 codificado base 64 (.cer)”.

Si tenemos problemas, podemos abrir la URL directamente que trata ESXi desde un navegador, hasta que podamos ver el contenido de la dll con los datos de nuestro AD: https://DIRECCIÓN_IP_PROXY:51915/CAM_ISAPI/camiis.dll

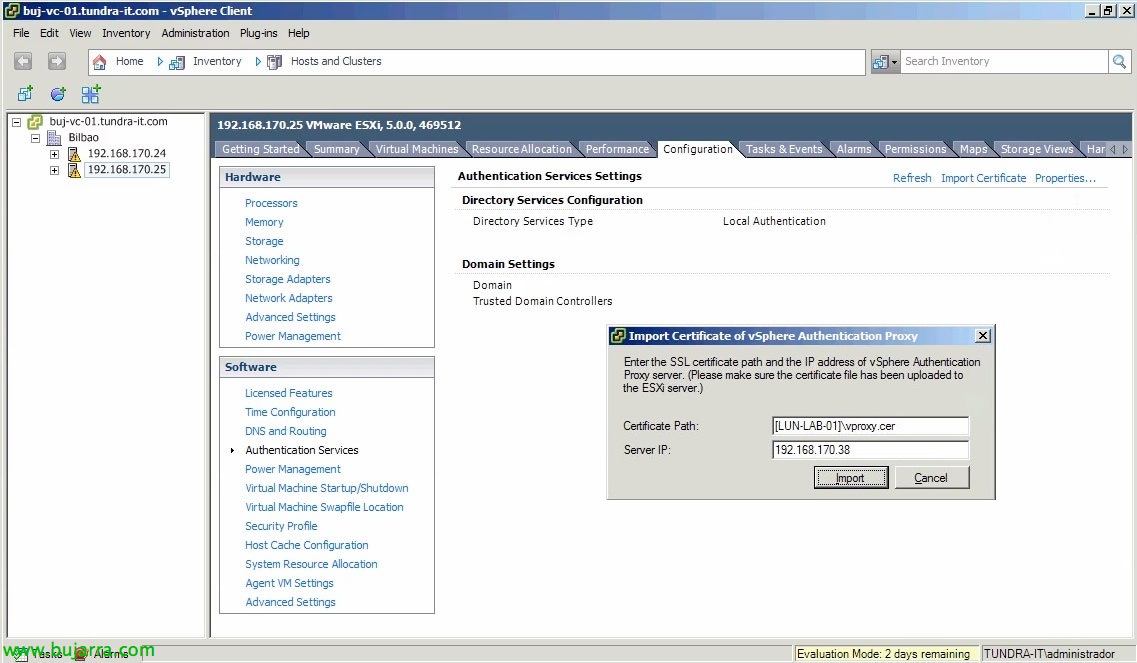

Bien, una vez exportado el certificado desde IIS, tendremos que subirlo de forma temporal a un datastore, para importarlo desde “Authentication Services” > “Import Certificate…”. Introduciremos en el formato siguiente el certificado para importarlo satisfactoriamente:

Certificate Path: [DATASTORE]PATHCERTIFICADO.cer

Server IP: DIRECCIÓN_IP_PROXY

Una vez importado ya podremos agregar nuestros hosts de forma manual desde el link “Properties…”

En ‘Select Directory Service Type’ introducimos “Active Directory”, en ‘Domain’ el dominio a unirnos (podríamos incluir las OU’s donde meteremos dicha cuenta de equipo, ej: tundra-it.com/OU Servidores) y marcaremos ‘Use vSphere Authentication Proxy’, introduciendo la dirección IP del proxy, pulsamos en “Join Domain” y veremos que nos meterá en dominio sin solicitar credenciales.