Audit de connexion des utilisateurs Active Directory avec Elasticsearch et Grafana

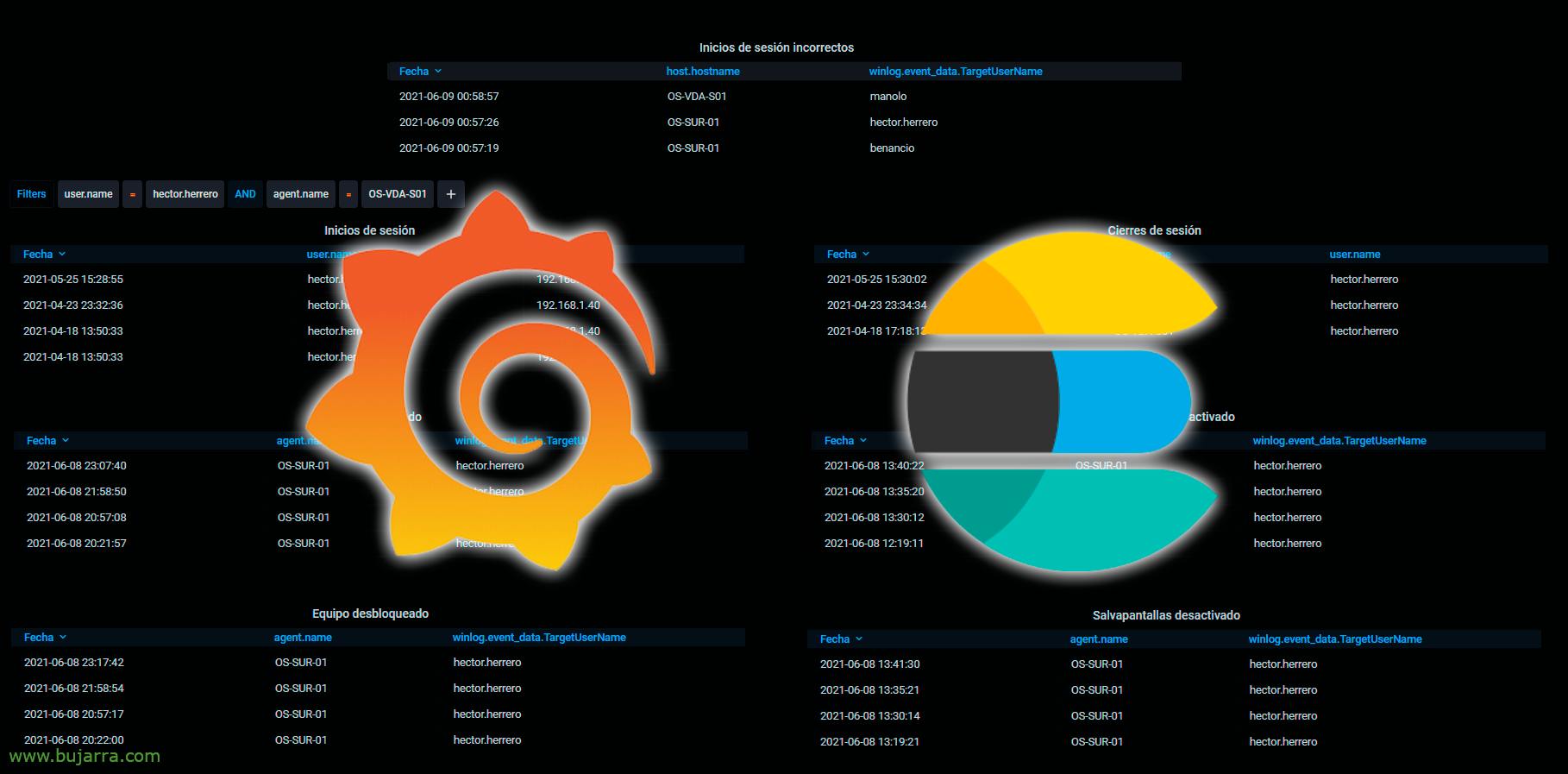

Quelque chose de très courant qui nous est généralement demandé est la possibilité de connaître les connexions et d’autres informations intéressantes qu’un utilisateur peut générer. Dans cet article, nous allons voir comment visualiser des données aussi intéressantes que: Quand se sont-ils connectés, Quand ils ont clos la session, Tentatives de connexion incorrectes, Lorsqu’un ordinateur a été verrouillé, ou déverrouillé, ou lorsque l’économiseur d’écran s’est déclenché ou qu’il a été désactivé…

En fait, ce type d’information, comme nous le savons, est enregistré dans l’observateur d’événements des ordinateurs, Certains enregistrements peuvent nous être fournis par des contrôleurs de domaine, et d’autres enregistrements les ordinateurs où les utilisateurs travaillent.

L’exemple que nous allons faire dans cet article sera comme je l’ai dit, Collectionnez les événements d’équipe, nous les stockerons de manière centralisée dans Elasticsearch, puis avec Grafana, nous effectuerons les requêtes qui nous intéressent le plus en fonction d’un ID d’événement. Nous pourrons voir les données en temps réel, ou effectuer une recherche directe sur une période de temps, ou demander directement un utilisateur particulier. Ensuite, nous les visualisons sous forme de graphiques, planche, Ou comme nous le voulons, Et si nous le voulons, nous générons Rapports PDF et nous les envoyons par e-mail à toute personne intéressée.

Il est donc évident que nous aurons d’abord besoin d’une machine avec Elasticsearch fonctionne, Et puis Nous installerons Winlogbeat sur les contrôleurs de domaine. L’observateur d’événements des contrôleurs de domaine enregistrait lorsqu’un utilisateur se connectait et se connectait de manière incorrecte. Et si nous voulons des données sur le moment où ils se sont déconnectés, ou ce dont nous parlions au début lorsqu’une équipe s’effondre pour un temps mort, ou lorsqu’il est déverrouillé, Idem avec l’économiseur d’écran, Que se passe-t-il lorsque l’économiseur d’écran saute ou lorsqu’il est désactivé. Là, nous aurions besoin d’installer Winlogbeat sur l’ordinateur client.

En fin de compte, comme nous l’avons compris, Les événements de l’observateur d’événements sont collectés dans Elasticsearch, puis nous interrogeons les identificateurs, Dans cet article, nous ne regarderons que ces exemples, Mais il y a beaucoup d’autres possibilités!

Pour résumer, la partie configuration de chaque Winlogbeat, N’oubliez pas que nous pouvons filtrer directement à partir de là pour apporter tous les types de documents ou uniquement ceux qui nous intéressent, Dans ce cas, ce dont nous parlons serait enregistré dans les événements de « sécurité », Nous nous retrouverions donc avec notre winlogbeat.yaml plus ou moins comme ceci:

winlogbeat.event_logs: - Nom: Sécurité ignore_older: 72h setup.kibana: hôte: "https://DIRECCION_IP_KIBANA:5601" output.elasticsearch: # Tableau d’hôtes auxquels se connecter. Hôtes: ["https://DIRECCION_IP_ELASTICSEARCH:9200"] nom d’utilisateur: "UTILISATEUR" mot de passe: "MOT DE PASSE"

Une fois que nous avons alimenté Elasticsearch et que nous avons créé la DataSource de Grafana par rapport à cet index, nous pouvons commencer à pouvoir faire les visualisations qui nous intéressent. Je vais faire le plus basique de tous, une table, une table où l’on verra dans un format listé les champs qui nous intéressent et en filtrant par l’ID d’un Event ID ou d’un Event ID.

Par exemple, Pour afficher les déconnexions (Lorsque quelqu’un se déconnecte de son utilisateur), nous allons faire une requête Lucene très simple, En mettant “événement.code: 4647” Cela nous suffit. Pour savoir quelle pièce d’identité fait quoi, Je vais laisser ci-dessous le post une liste des ID les plus intéressants concernant ce sujet. Et le meilleur comme toujours, jouera à partir de Kibana pour découvrir d’autres types de requêtes.

Total, celui avec un panneau de type Table, Avec la requête, indiquant que nous voulons le résultat au format Raw, nous le transformons au format JSON et sélectionnons les champs que nous voulons afficher, Nous pouvons également les renommer ou changer leur format. Regardez l’image pour répondre à toutes les questions.

Ensuite, nous pouvons créer autant de panneaux que d’informations différentes que nous voulons visualiser, pour afficher les connexions avec l’ID 4624 Nous l’aurons ou peut-être avec 4768, Cela dépend du type de connexion qui nous intéresse. Pour les déconnexions, nous pouvons effectuer une recherche par l’ID 4647.

Si nous voulons voir les connexions incorrectes, nous n’aurons qu’à rechercher l’ID 4625.

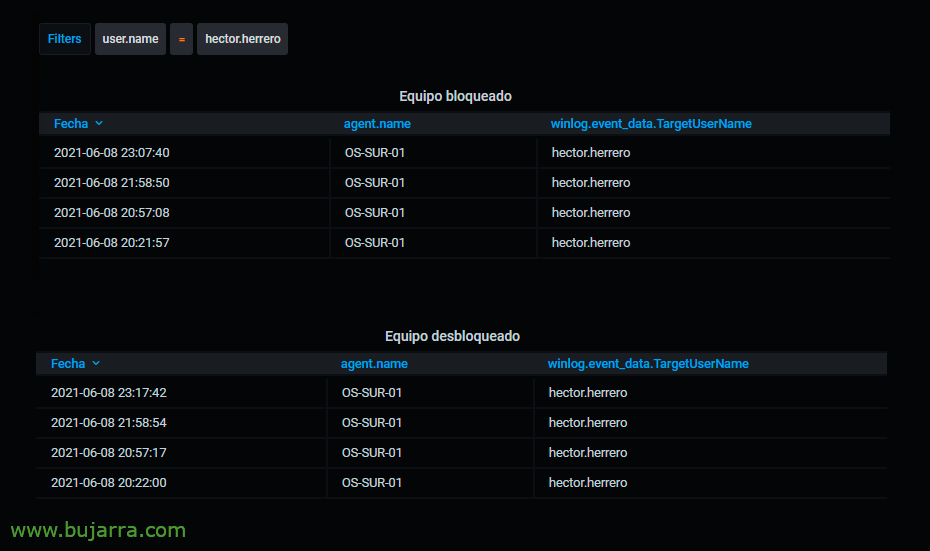

Si nous voulons rechercher des ordinateurs lorsqu’ils plantent, lorsqu’une session utilisateur est verrouillée, nous aurons l’ID de l’événement 4800 et pour les déverrouillages, nous filtrerons par l’ID 4801.

Et pareil pour l’économiseur d’écran, si nous voulons savoir quand il a sauté sur un ordinateur, nous allons chercher l’ID 4802 et dans le cas de savoir quand ils ont désactivé l’économiseur d’écran, nous aurons l’ID 4803.

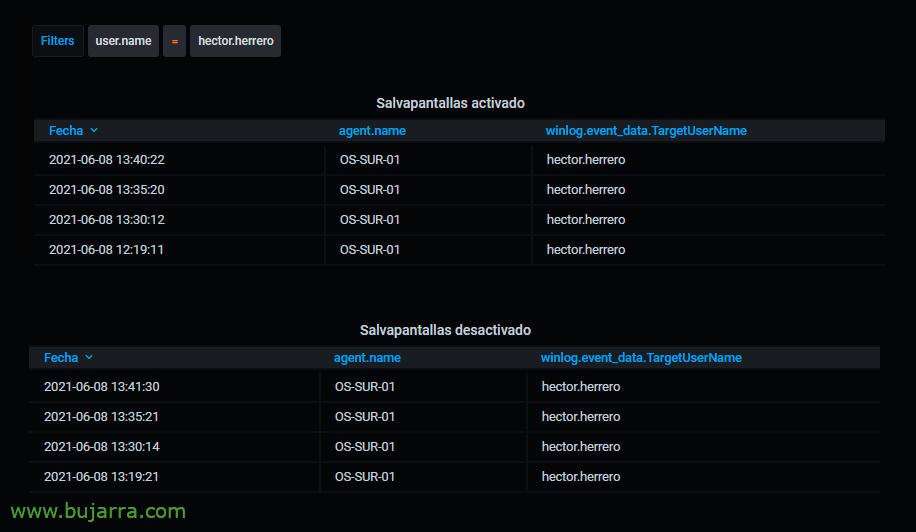

Enfin et surtout, nous devons créer un GPO pour pouvoir permettre 3 Manifeste, qui permettent de collecter ce type d’informations dans les visionneurs d’événements des équipes, à partir des paramètres de l’ordinateur > Manifeste > Paramètres Windows > Paramètres de sécurité > Paramètres d’audit avancés > Connexion et déconnexion:

- Déconnexion de l’audit: Succès et erreurs

- Connexion à l’audit: Succès et erreurs

- Auditer d’autres événements d’ouverture et de fermeture de session: Succès et erreurs

Je vous laisse une liste d’événements qui pourraient vous être utiles:

Modification des politiques d’audit:

4719: Politique d’audit du système modifiée.

4908: Modification de la table de connexion pour les groupes spéciaux.

Modifications apportées aux stratégies d’authentification d’audit

4706: Une nouvelle approbation a été créée dans un domaine.

4707: Une approbation d’un domaine a été supprimée.

4713: La politique Kerberos a été modifiée.

4716: Les informations de domaine approuvé ont été modifiées.

4717: L’accès à la sécurité du système a été accordé à un compte.

4718: L’accès à un compte pour la sécurité du système a été supprimé.

4739: Une politique de domaine a été modifiée.

4865: Ajout d’une entrée d’informations de forêt approuvée.

4866: Une entrée d’informations forestières sécurisées a été supprimée.

4867: Une entrée d’informations forestières sécurisées a été modifiée.

4706: Une nouvelle approbation a été créée pour un domaine.

4707: Une approbation d’un domaine a été supprimée.

Audit de gestion de comptes informatiques

4741: Un compte informatique a été créé.

4742: Un compte d’ordinateur a été modifié.

4743: Un compte d’ordinateur a été supprimé.

Audit de l’activité DPAPI

4692: Une tentative de sauvegarde de la clé maîtresse de protection des données a été effectuée..

4693: Une tentative de récupération de la clé principale de protection des données a été effectuée..

4695: Une tentative a été faite pour déprotéger les données protégées vérifiables.

Audit du service d’authentification Kerberos

4768: Un ticket d’authentification Kerberos a été demandé (TGT)

4771: Échec de la pré-authentification Kerberos

4772: Échec de la demande de ticket d’authentification Kerberos

Audit du fonctionnement du ticket de service Kerberos

4769: Un ticket de service Kerberos a été demandé (TGS)

4770: Un ticket de service Kerberos a été renouvelé

Audit de déconnexion

4634: Un compte utilisateur a été déconnecté.

Audit de connexion

4624: Un compte utilisateur a été connecté avec succès.

4625: Un compte utilisateur n’a pas pu se connecter, Informations d’identification non valides.

4648: Une tentative de connexion à l’aide d’informations d’identification explicites a été effectuée..

Audit d’autres événements de connexion à un compte

4648: Une tentative de connexion à l’aide d’informations d’identification explicites a été effectuée..

4649: Une attaque par rejeu détectée.

4800: Le poste de travail est verrouillé.

4801: Le poste de travail a été déverrouillé.

5378: La délégation des informations d’identification demandée n’était pas autorisée par la politique

Audit d’autres événements d’accès à l’objet

4698: Une tâche planifiée a été créée.

4699: Une tâche planifiée a été supprimée.

4702: Une tâche planifiée a été mise à jour.

Création de processus d’audit

4688: Un nouveau processus a été créé.

Audit de la gestion du groupe de sécurité

4728: Ajout d’un membre à un groupe de sécurité global.

4729: Un membre d’un groupe de sécurité global a été supprimé.

4732: Ajout d’un membre à un groupe local sécurisé.

4733: Un membre d’un groupe local sécurisé a été supprimé.

4735: Un groupe local sécurisé a été modifié.

4737: Un groupe global sécurisé a été modifié.

4755: Un groupe universel sécurisé a été modifié.

4756: Ajout d’un membre à un groupe universel sécurisé.

4757: Un membre d’un groupe universel sécurisé a été supprimé.

4764: Changement du type d’un groupe.

Auditer l’extension du système de sécurité

4610: L’autorité de sécurité locale a téléchargé un paquet d’authentification.

4611: Un processus de connexion de confiance a été enregistré auprès de l’autorité de sécurité locale.

4697: Un service a été installé sur le système

Audit de l’utilisation des privilèges sensibles

4672: Privilèges spéciaux attribués à un nouvel identifiant.

4673: Un service privilégié a été appelé.

4674: Une opération a été tentée sur un objet privilégié.

Audit de connexion spécial

4964: Des groupes spéciaux ont été attribués à un nouvel identifiant.

Audit de gestion des comptes utilisateurs

4720: Un compte utilisateur a été créé.

4722: Un compte utilisateur a été activé.

4723: Une tentative de modification du mot de passe d’un compte a été effectuée..

4724: Une tentative de réinitialisation du mot de passe d’un compte a été effectuée..

4725: Un compte utilisateur a été désactivé.

4726: Un compte utilisateur a été supprimé.

4738: Un compte utilisateur a été modifié.

4740: Un compte utilisateur a été verrouillé.

4765: Un historique SID a été ajouté à un compte.

4766: Echec de la tentative d’ajout d’un historique SID à un compte.

4767: Un compte utilisateur a été déverrouillé.

4780: L’ACL a été configurée pour les comptes membres des groupes d’administrateurs.

4794: Une tentative a été faite pour définir le mode de restauration des services d’annuaire.