Mise en œuvre de FSSO pour intégrer Fortigate à Active Directory

Dans toute organisation où il y a (Au moins) un Fortigate et aussi un Active Directory, C’est un must. Cette intégration nous permettra, entre autres, de, comme l’ajout d’utilisateurs ou de groupes AD aux règles de pare-feu, ou au niveau de l’enregistrement, Audits, Prévention des menaces… Eh bien, avoir les détails de l’utilisateur.

Ce que j’ai dit, si vous avez Fortigate et Active Directory et que vous ne les avez pas encore intégrés, Nous allons essayer de montrer les étapes nécessaires dans cet article. Nous allons installer l’agent de collecte SSO Fortinet sur les contrôleurs de domaine que nous avons, ou plus que nous connaissions sous le nom de FSSO. Cet agent va nous permettre plusieurs choses, parmi eux et très intéressant, pouvoir créer des règles de pare-feu spécifiques aux utilisateurs ou groupes Active Directory de type: Si vous n’êtes pas Untel, vous n’arrivez pas sur ce serveur, Commandes de navigation… Et un autre avantage que nous aurons sera qu’à chaque fois qu’un journal est généré dans notre pare-feu, enregistrera l’utilisateur qui l’a généré. Requis dans toute organisation.

Oeil, une chose TRÈS importante, si vous disposez d’un serveur de bureau à distance ou d’une machine Citrix VDA où les utilisateurs partagent une adresse IP, Il faudra alors installer un agent particulier sur ces machines. Nous verrons cela à la fin de l’article.

Installation de l’agent de collecte SSO de Fortinet,

Tout d’abord, comme nous l’avons indiqué, sera d’installer le FSSO Collector Agent AD sur nos contrôleurs de domaine. Nous pouvons télécharger l’agent FSSO à partir du Site d’assistance par Fortinet.

Nous installons l’agent, Il n’y a pas beaucoup de mystère, “Prochain”,

Nous acceptons les termes de la licence, “Prochain”,

Chemin d’accès par défaut Installation 'c:\Fichiers programme (x86)\Fortinet', “Prochain”,

Nous devons indiquer un compte avec des privilèges d’administrateur pour démarrer le service, S’il vous plaît, Créer un utilisateur spécifique, N’utilisez pas le gestionnaire de domaine pour cela. Dans Ce site Vous avez quelques conseils pour sécuriser ce compte. “Prochain”,

Nous confirmons que les deux options sont cochées, Et nous sommes toujours en mode avancé, “Prochain”,

Venir, prêt, “Installer” Pour commencer l’installation,

… Attendez quelques secondes…

Et “Finir” mais en veillant à ce que nous allions démarrer l’assistant FSSO.

Configuration de l’authentification unique Fortinet,

Nous devons indiquer l’adresse IP de ce contrôleur de domaine, l’adresse IP et le port que l’agent écoutera. “Suivant”,

Sélectionnez le domaine à surveiller dans la liste, “Suivant”

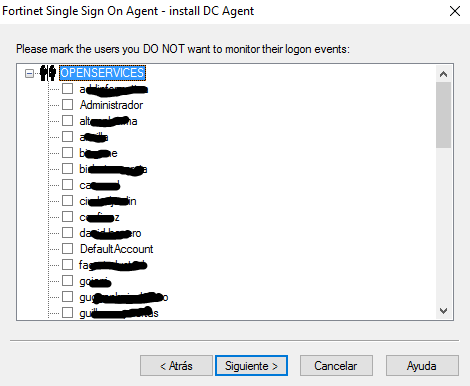

Et si nous voulons éviter de collecter les journaux d’un utilisateur particulier, nous pouvons le marquer maintenant, “Suivant”,

Marque “DC Agent Mode”, cela nécessitera l’installation de l’agent sur le DC et attention à ce qu’il redémarre le DC; ou “Mode d’interrogation” si nous ne voulons pas ou ne pouvons pas installer l’Agent sur tous les contrôleurs de domaine.

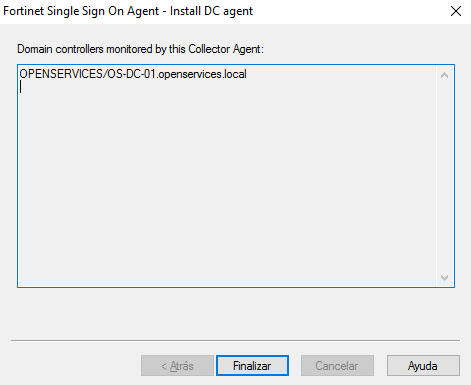

“Fin”,

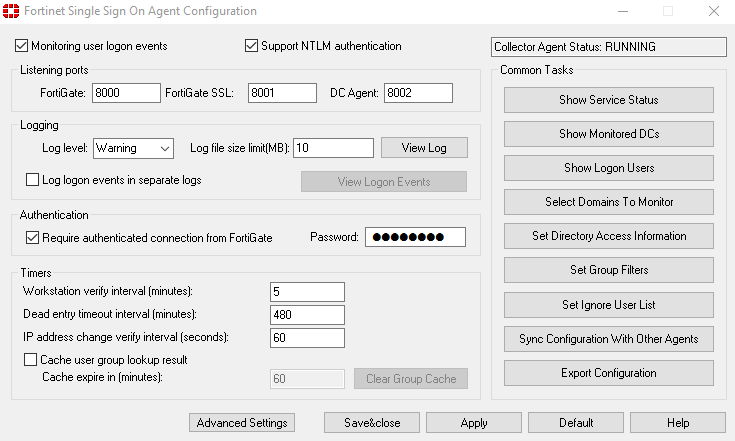

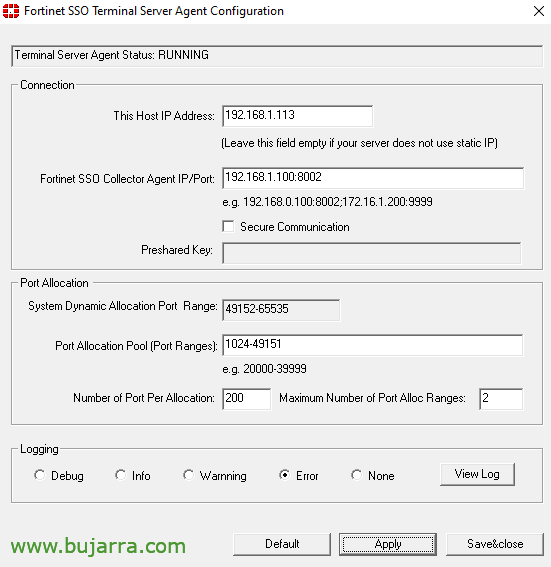

Une fois l’assistant terminé, Nous allons ouvrir le “Configuration de l’agent d’authentification unique Fortinet”, Nous vérifions que le service est en cours d’exécution, Nous vérifions si nous voulons modifier un paramètre, parmi eux “Nécessite une connexion autorisée de FortiGate” où nous pouvons mettre un mot de passe que nous utiliserons ensuite,

Création du connecteur par rapport à l’AD,

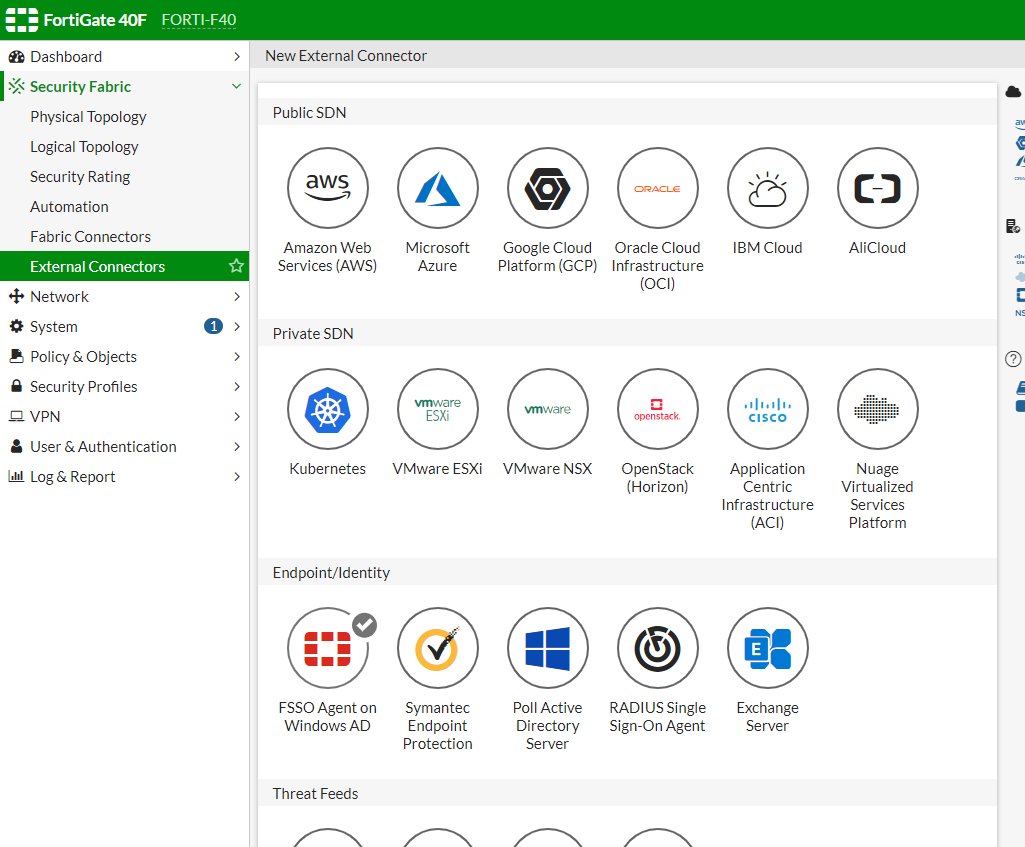

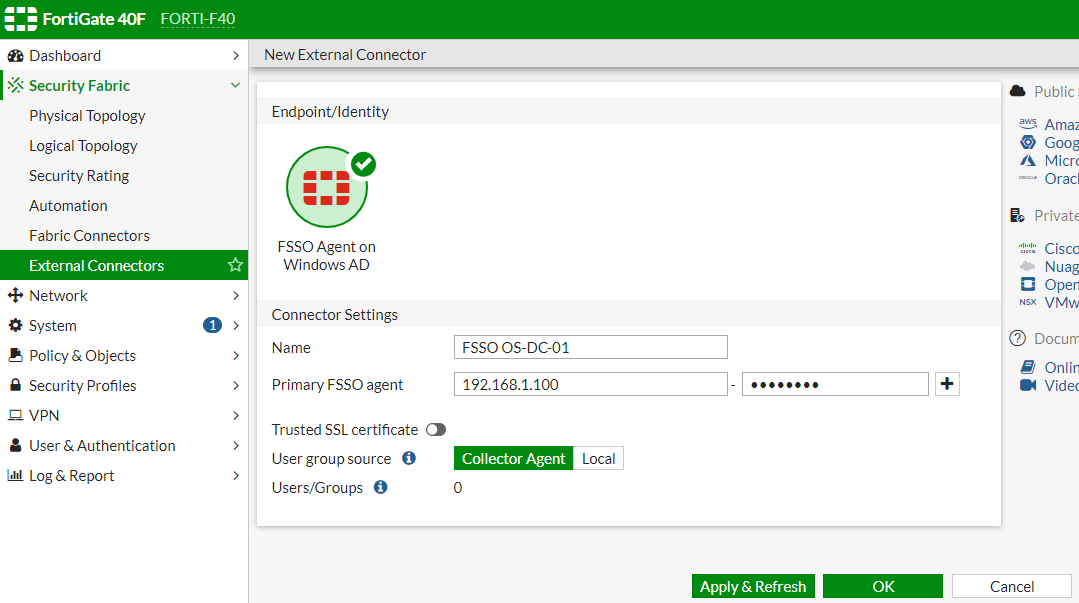

Il est temps de vous rendre sur notre FortiGate et de créer le connecteur qui vous rejoindra à notre Active Directory, Nous allons “Tissu de sécurité” > “Connecteurs externes” > et recherchez « Agent FSSO sur Windows AD ».

En le sélectionnant, vous donnerez un nom à la connexion et indiquerez la ou les machines sur lesquelles l’agent FSSO est installé, à côté du mot de passe que nous avons défini pour vous il y a deux étapes, Cliquez sur “Appliquer & Rafraîchir”,

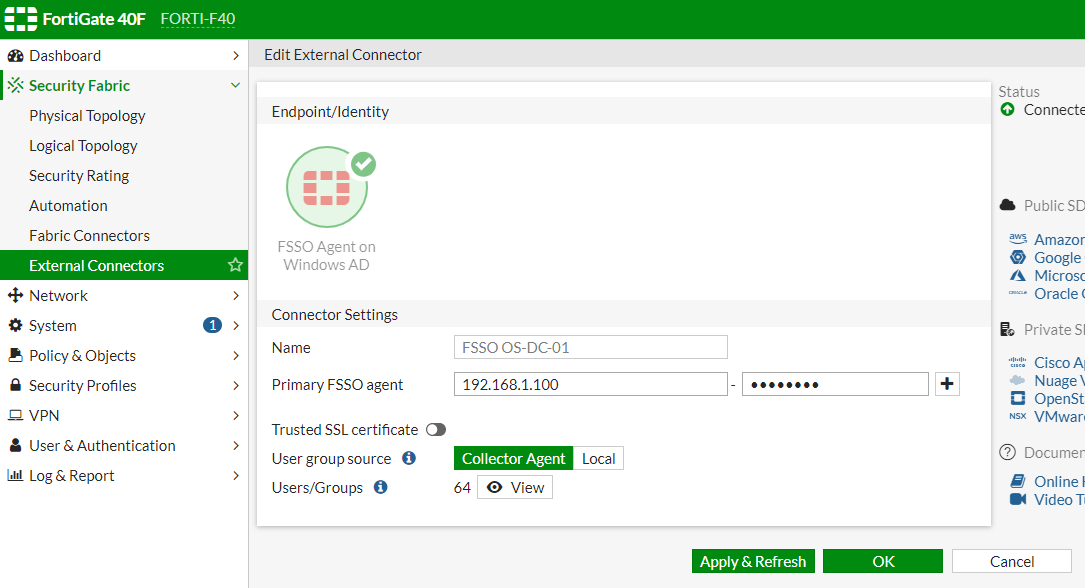

Et nous allons voir comment il détecte déjà plusieurs objets de type User ou Groups, “D’ACCORD”,

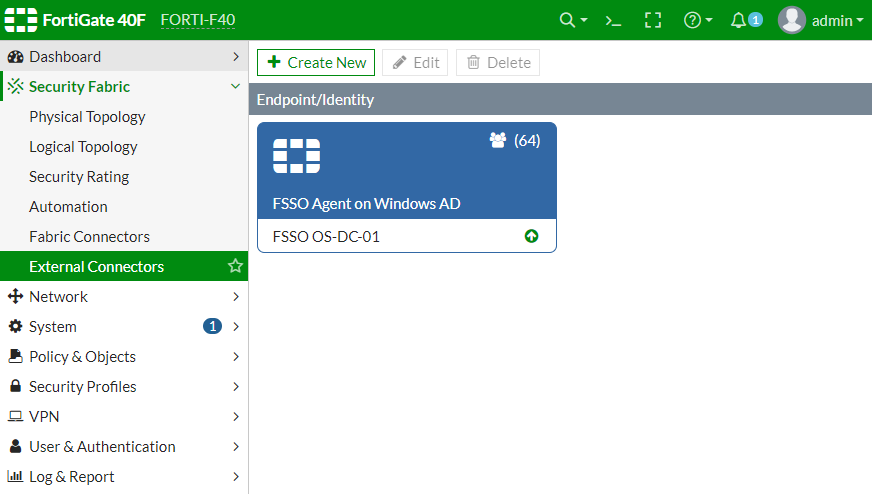

Nous vérifions que le connecteur est maintenant opérationnel,

Validation du FSSO,

Et maintenant, nous pouvons commencer à définir les groupes de notre Active Directory dans Fortigate, depuis “Utilisateur & Authentification” > “Groupes d’utilisateurs” Nous pouvons créer un nouveau groupe, vous dire qu’il s’agit de la “Authentification unique Fortinet (Le FSSO)” et dans les membres, nous pourrons ajouter directement les utilisateurs ou les groupes qui nous intéressent à partir de l’Active Directory.

Ces utilisateurs ou groupes que nous définissons peuvent s’avérer utiles, par exemple pour cela, pour modifier ou créer des règles de pare-feu où nous indiquons que si vous n’appartenez pas à un, parce que vous n’avez pas accès à Internet, Pour donner un exemple. Dans la règle, à la source, en dehors de comment nous savons que nous pouvons mettre des adresses IP ou des plages de réseaux, nous pouvons maintenant choisir ces utilisateurs ou groupes dans l’Active Directory. Fabuleux!

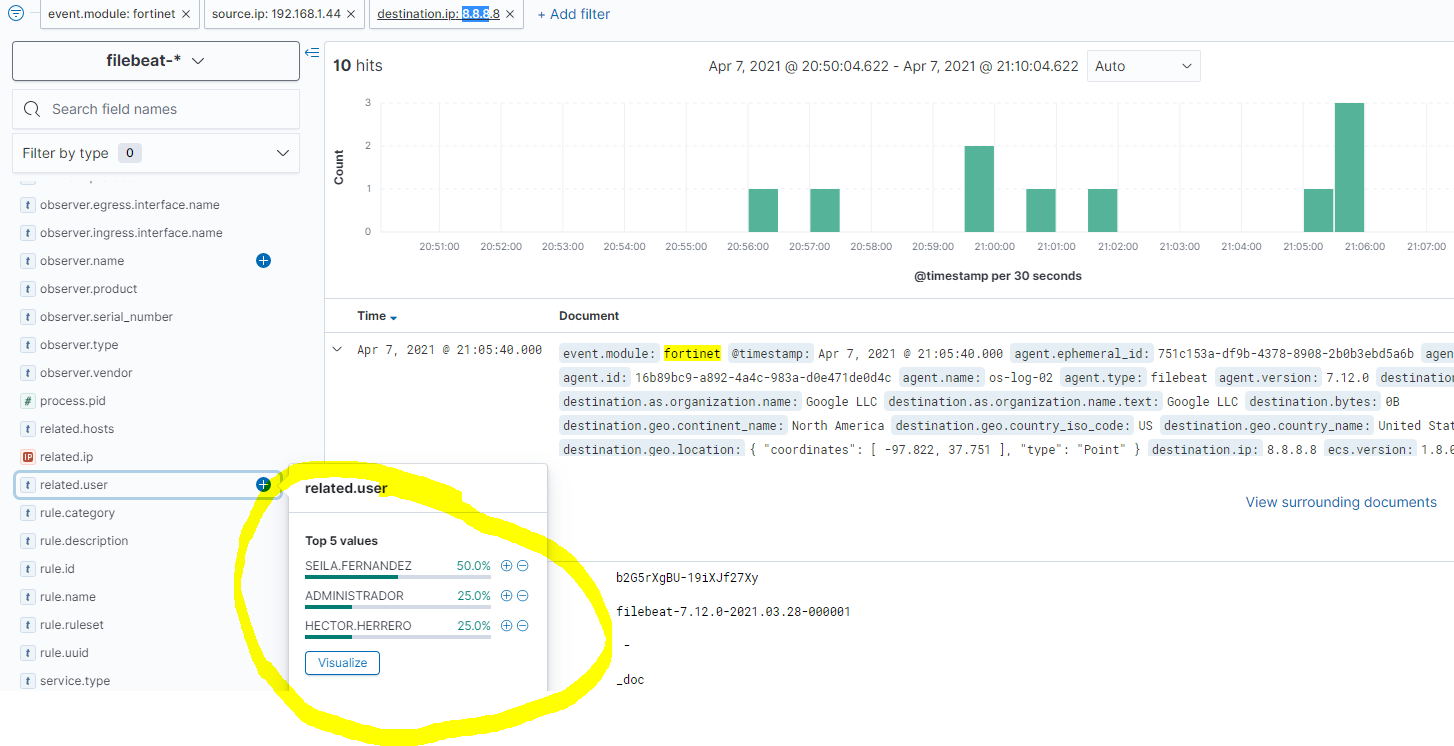

Et ce? Une merveille, Maintenant, dans les journaux du pare-feu, un nouveau champ apparaîtra avec les données de l’utilisateur qui a généré le journal! Nous serons désormais en mesure de savoir quels utilisateurs visitent quels sites web! 🙂

Et comme toujours, Si nous avons un collecteur de journaux, Ce sera un domaine très utile, car cela nous permettra de poursuivre au niveau de l’utilisateur tous les détails que le pare-feu FortiGate enregistre!

Installation de l’agent FSSO sur des serveurs de bureau à distance ou Citrix VDA,

Ce que j’ai dit, si vous avez une machine sur laquelle plusieurs utilisateurs travaillent sous la même adresse IP, généralement sur des serveurs Terminal Services ou des serveurs Citrix VDA, Sur ces machines, il sera nécessaire d’installer un autre agent que nous devrons également télécharger à partir du Site d’assistance par Fortinet.

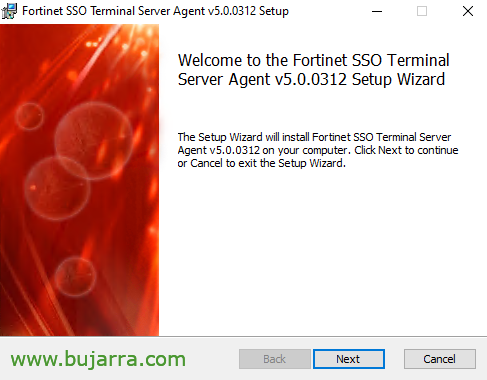

Sur chaque serveur, nous devons installer l’agent Fortinet SSO Terminal Server, “Prochain”,

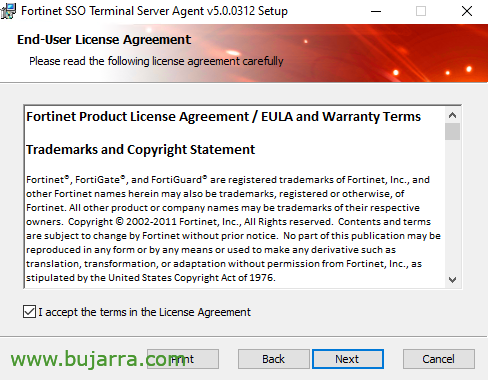

Nous acceptons le contrat de licence & “Prochain”,

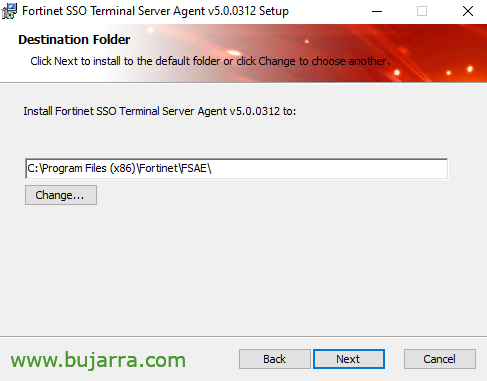

Comme avant, Chemin d’accès par défaut “C:\Fichiers programme (x86)\FortinetFSAE”, Pressé “Prochain”,

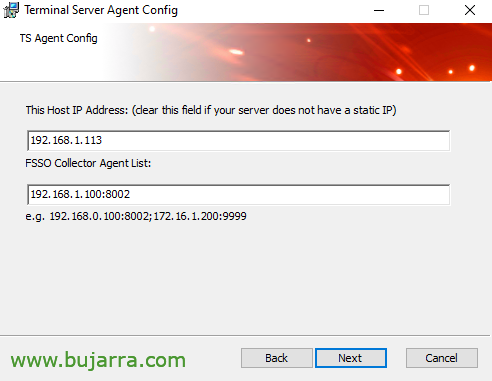

Nous indiquons l’adresse IP du serveur lui-même, l’adresse IP que nous avons et en plus nous devons indiquer l’adresse IP de l’agent collecteur FSSO, Si nous en avons plus d’un, nous devons les ajouter. “Prochain”,

Pressé “Installer” pour commencer l’installation,

… Attendez quelques secondes…

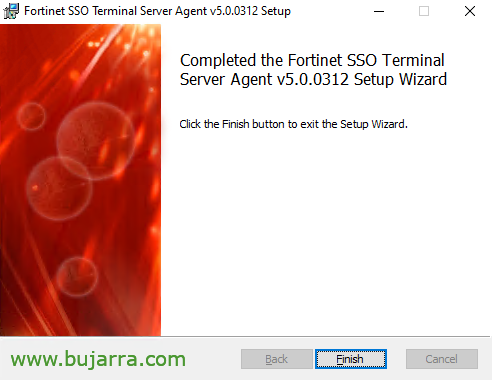

“Finir”

Et si nous voulons ouvrir la console de configuration “Configuration de l’agent Fortinet SSO Terminal Server”, Mais en principe, nous n’aurions pas à faire de changements.

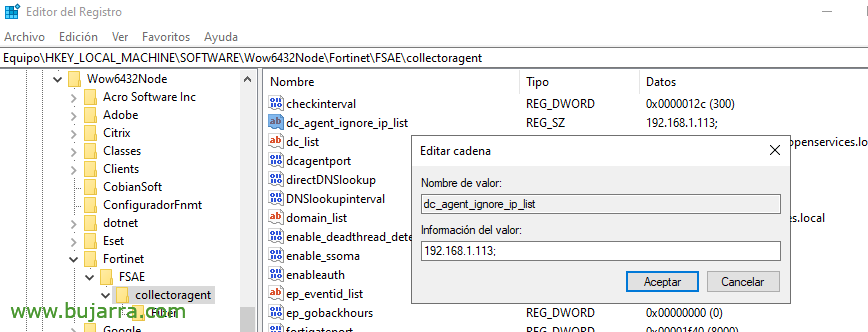

Dans l’agent FSSO du ou des DC, nous devons modifier une clé de registre pour ignorer les adresses IP sur lesquelles l’agent TS est installé, Nous n’allons donc pas dupliquer ce que nous collectons sur ces machines, si ce n’est pas seulement l’agent TS qu’ils contiennent.

Nous modifions dans la clé “HKEY_LOCAL_MACHINESOFTWAREWOW6432NodeFortinetFSAEcollectoragent” La cadeba 'dc_agent_ignore_ip_list’ et indiquez les adresses IP de l’agent TS.

Et si tout se passe bien, puis dans l’outil FSSO nous verrons dans “Afficher les utilisateurs de connexion” qui sort sous le nom de 'TS-Agent’ dans la colonne 'Type'.

Puits, Ici, nous terminons pour aujourd’hui, comme toujours en espérant que quelqu’un puisse le trouver utile, qui n’est pas seulement de mettre un FortiGate dans les entreprises et c’est tout., qu’il y a beaucoup de choses qui peuvent être faites pour en faire un usage cohérent, Je parierais ma main droite (Le bon) que la moitié des entreprises n’utilisent même pas l’UTM dans leurs règles, Et je le parie par expérience, alors je me retrouve dans les mondes de Dieu…

Eh bien, cela, intégrer vos firewalls Forti dans Active Directory et soyez bon!

Prenez soin de vous, Puisse-t-il bien se passer, Câlins,