VPN avec Citrix NetScaler III – Authentification avec des certificats

J’aime beaucoup cet article, dans l’article d’aujourd’hui, nous verrons comment nous pouvons faire en sorte que nos chers et bien-aimés utilisateurs accèdent à NetScalet Gateway via leurs propres certificats SSL et non de manière traditionnelle; le rendre plus agile et avec une carte à puce (USB ou NFC) Ils entreront plus en toute sécurité.

Ainsi, en continuant cette série de publications sur la mise en place d'un VPN via NetScaler Gateway, aujourd'hui, nous obligerons l'accès à l'environnement à se faire par des certificats personnels que nous aurons générés au préalable dans notre Active Directory, ainsi que distribués à nos utilisateurs au format physique ou numérique.

Ce post est structuré de la manière suivante:

- Configuration dans NetScaler pour exiger des certificats lors de la connexion

- Test

- Simulateur de carte à puce

Configuration dans NetScaler pour exiger des certificats lors de la connexion

Création du profil d'authentification CERT

Nous créons le profil d'authentification pour exiger des certificats depuis, “Passerelle Citrix” > “Manifeste” > “Authentification” > “CERT” > “Profils” > “Ajouter”, Nous indiquons un nom et choisissons l'attribut avec le champ du nom de l'utilisateur, “Créer”,

Création de la politique d'authentification CERT

Creamos ahora la política y lo vinculamos con el perfíl recién creado, depuis “Passerelle Citrix” > “Manifeste” > “Authentification” > “CERT” > “Manifeste” > “Ajouter”, indicando un nombre y la expresión ‘ns_true’. “Créer”,

Lier la politique à NetScaler Gateway

En el Virtual Server del NetScaler Gateway se le bindea el certificado de la CA de la organización (si no lo tenemos hecho ya),

En el Virtual Server del Gateway en “Basic Authentication” debemos añadirle una nueva, Seleccionamos una política de tipo ‘CERTIFICATE’ del tipo ‘Primary’ et cliquez sur “Continuer”,

Seleccionamos la política anteriormente creada y pulsamos en “LIER”,

Quedando ya asociada ‘1 Cert Policy’, Cliquez sur “Donner”.

D’ailleurs, tener en cuenta en el servidor LDAP el ‘Server Logon Name Attribute’ ya que por defecto es ‘sAMAccountName’ y eso sería algo como hector.herrero y no me permitiría loguearme como ‘he************@**********es.local‘ que est comme apparaît l'utilisateur qui est émis dans les certificats.

Test

Nous ouvrons de nouveau le site web de Citrix NetScaler Gateway, si nous ne disposons pas de notre certificat, nous ne pourrons pas nous connecter.

En revanche, si nous avons notre carte intelligente ou smart card ou certificat installé, en entrant sur le site de Citrix NetScaler Gateway, il nous demandera déjà le PIN pour accéder à notre certificat et affichera le portail web en cours de chargement…

Ensuite, il lancera Secure Access et demandera le PIN…

Et demandera le mot de passe, l'utilisateur sera récupéré à partir du certificat et ne pourra pas être modifié. Cela nous arrive parce que la politique LDAP est encore liée.

Et après avoir saisi les identifiants, nous pourrons accéder comme d'habitude!

Simulateur de carte à puce

Esta parte final hablaremos de cómo generar un certificado de usuario y de cómo si no tenemos un Smart Card reader USB podemos simularlo con un software. En un documento previo, ya vimos cómo se pueden generar certificados para los usuarios de nuestro Directorio Activo, puedes seguir esos pasos. O estos usando un software simulador llamado EIDVirtual Smart Card, para usar en MVs y LABs puede venir bien, Nous avons 30 días de trial y se puede descargar de ici.

Instalamos el software, que no tiene mucho misterio y después lanzamos el asistente de configuración. Enchufamos un pendrive USB y lo usará para él, indicamos nuestra letra del pendrive y un PIN, lo formateará para esto. Podremos guardar luego certificados en él 😉 “Format”,

“Oui”,

C'est normal, no detecta la tarjeta, hay que despinchar el pendrive y volver a enchufarlo…

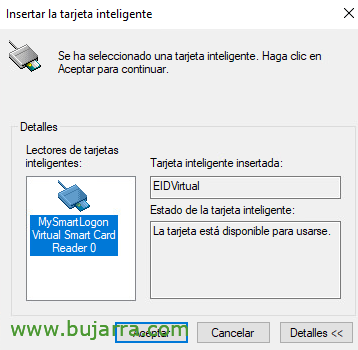

Prêt, lo detecta, Accepter!

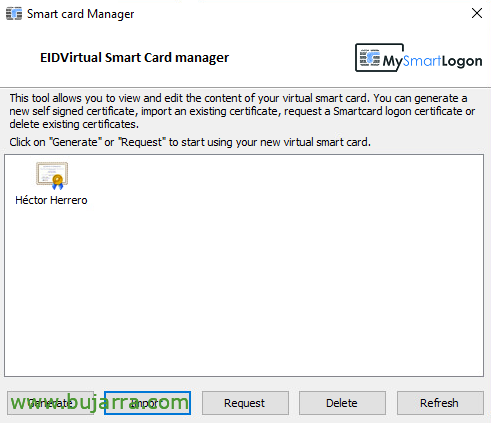

Ahora se carga el Smart Card Manager, que sirve para gestionar este pendrive, o sea este SmartCard, e instalarle certificados, podemos importarlos… abrir la utilidad como administrador si vamos a importar PFX. Si queremos solicitar desde aquí al AD un certificado para el usuario con el que estamos logueados, le damos a Request.

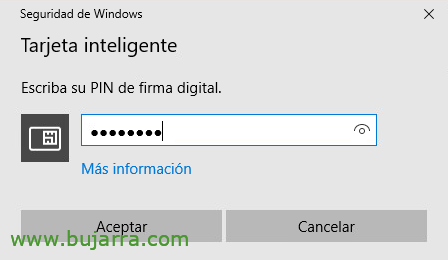

Introducimos el PIN de la tarjeta,

Seleccionamos la CA de nuestro AD & Accepter,

Y listo certificado solicitado y generado en este simulador o virtual smart card, podremos si no instalarlos manualmente…

Espero que este tipo de posts os animen a elevar en algún caso un poquito la seguridad, a parte de la comodidad de trabajar con Smart cards y certificados; =) Como siempre esperando que os vaya MUY bien =)