ElasticsearchとGrafanaを使用したActive Directoryユーザーのログオン監査

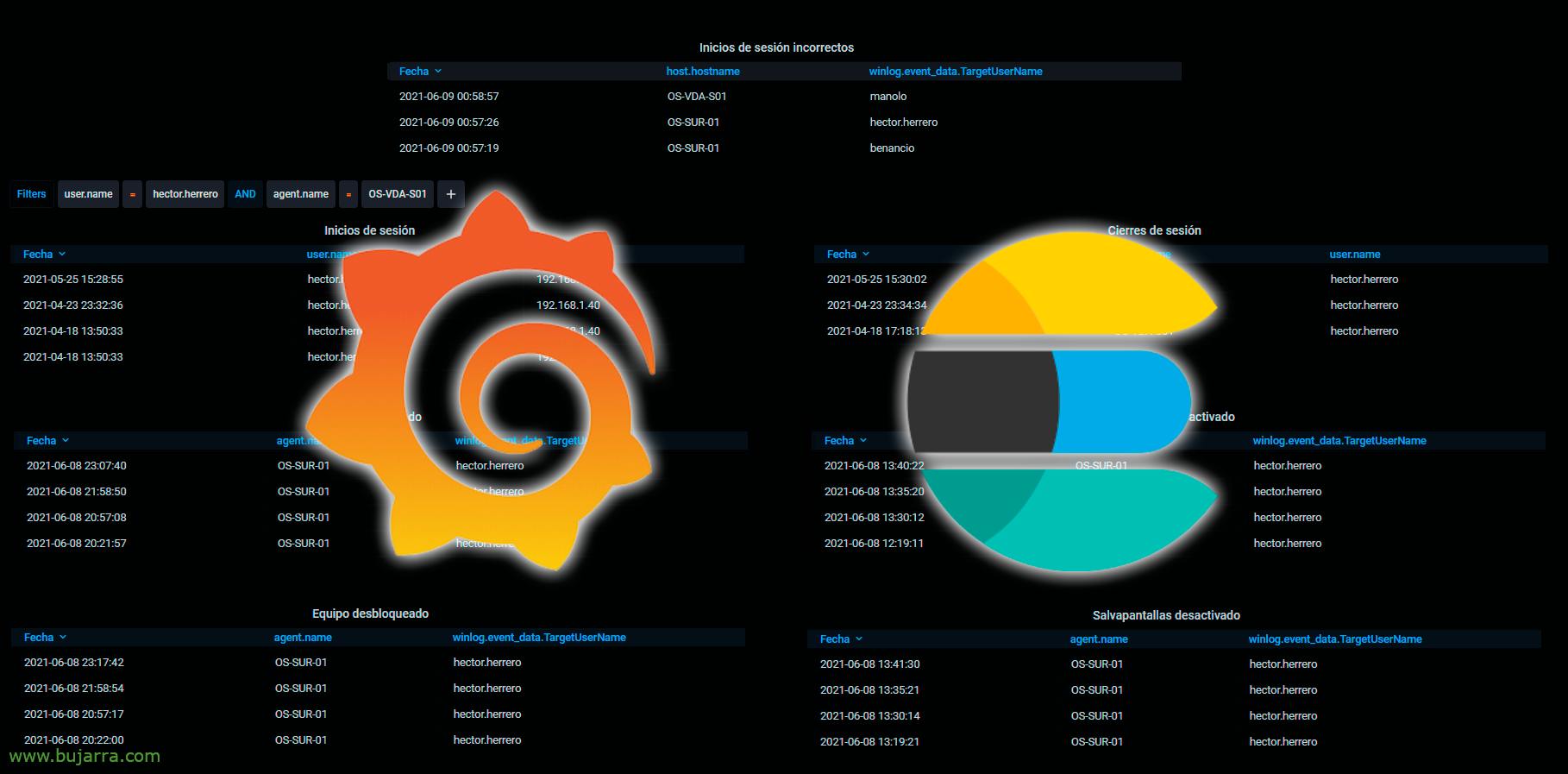

私たちが通常求められる非常に一般的なことは、ユーザーが生成できるログオンやその他の興味深い情報を知る可能性です. この投稿では、データを視覚化する方法を次のように興味深いものとして見ていきます: いつログインしたか, セッションを閉じたとき, 不正なログイン試行, コンピュータがロックされている場合, またはロック解除, または、スクリーンセーバーが作動したとき、またはスクリーンセーバーが非アクティブ化された場合…

実際、この種の情報は、ご存知のように、コンピューターのイベントビューアに記録されます, 一部のレコードは、ドメインコントローラーから提供される場合があります, その他、ユーザーが作業するコンピュータを記録する.

この投稿で作成する例は、私が言ったとおりになります, チームイベントの収集, それらをElasticsearchに一元的に保存し、Grafanaを使用して、イベントIDに基づいて最も関心のあるクエリを作成します. データをリアルタイムで確認できるようになります, または、一定期間にわたって直接検索します, または、特定のユーザーを直接要求する. 次に、それらをグラフィックで視覚化します, 板, または、私たちが望むように, そして、私たちが望むなら、私たちは生成します PDFレポート そして、興味のある人にはメールで送ります.

したがって、明らかに、最初にマシンが必要になります Elasticsearchの働き, それから Winlogbeatをインストールします ドメイン コントローラー上. DC のイベント ビューアは、ユーザーがログインして誤ってログインしたときに記録します. また、彼らがログアウトした時間に関するデータが必要な場合, または、チームがタイムアウトのためにクラッシュしたときの冒頭で話していたこと, またはロックが解除されたとき, スクリーンセーバーと同じです, スクリーンセーバーがジャンプしたとき、または非アクティブ化されたときの場合はどうなりますか. そこで、Winlogbeatをクライアントコンピューターにインストールする必要があります.

結局のところ、私たちが理解しているように, イベントビューアイベントはElasticsearchで収集され、その後、識別子をクエリします, この記事では、これらの例のみを見ていきます, しかし、他にも多くの可能性があります!

まとめると, 各Winlogbeatの構成部分, そこから直接フィルタリングして、すべての種類のレコードを取り込むことも、関心のあるレコードのみを取り込むこともできることを忘れないでください, この場合, 私たちが話していることは、「セキュリティ」イベントに記録されます, したがって、winlogbeat.yamlは多かれ少なかれこのように残ります:

winlogbeat.event_logs: - 名前: セキュリティignore_older: 72h setup.kibana: ホスト: "httpsの://DIRECCION_IP_KIBANA:5601" output.elasticsearchと入力します。: # 接続するホストの配列. ホスト: ["httpsの://DIRECCION_IP_ELASTICSEARCH:9200"] ユーザー名: "利用者" パスワード: "パスワード"

Elasticsearchを利用し、このインデックスに対してGrafanaからデータソースを作成すると、関心のある視覚化を作成できるようになります. 私はすべての最も基本的なことをします, テーブル, 関心のあるフィールドをリスト形式で表示し、イベントIDまたはイベントIDのIDでフィルタリングするテーブル.

例えば, ログアウトを表示するには (ユーザーがユーザーからログアウトしたとき), 非常に単純なLuceneクエリを作成します, 入れる “event.code(イベントコード): 4647” 私たちにとってはそれで十分です. どの ID が何をするのかを調べるには, このトピックに関する最も興味深いIDのリストを投稿の下に残しておきます. そして、いつものように最高, Kibanaからプレイして、他のタイプのクエリを発見します.

トータル, テーブルタイプパネルの場合, クエリ, 結果をRaw形式で表示する, JSON形式に変換し、表示するフィールドを選択します, また、名前を変更したり、形式を変更したりすることもできます. 画像を見て、質問に答えてください.

次に、視覚化するさまざまな情報と同じ数のパネルを作成できます, ID でサインインを表示するには 4624 私たちはそれを持っているか、多分それと一緒に 4768, これは、関心のあるログオンの種類によって異なります. ログアウトの場合は、IDで検索できます 4647.

間違ったログインを確認したい場合は、IDを探すだけで済みます 4625.

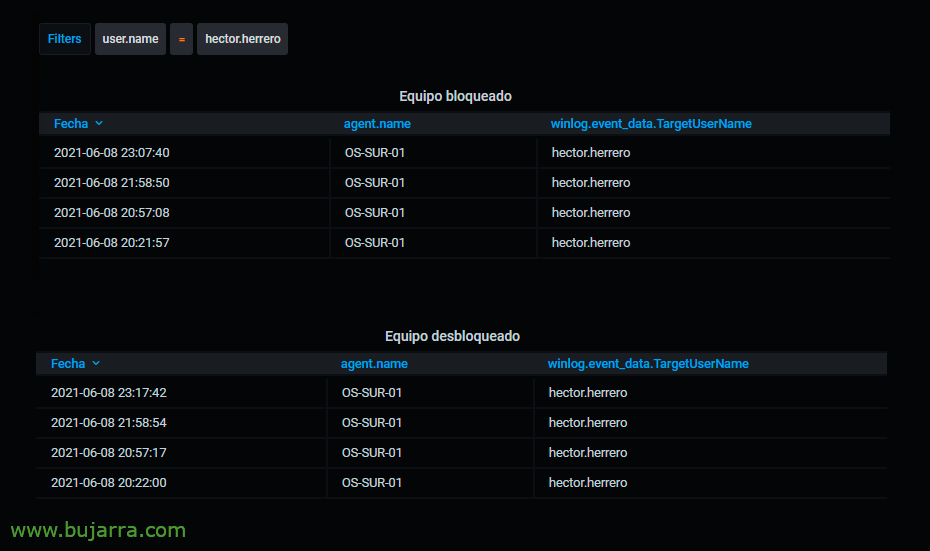

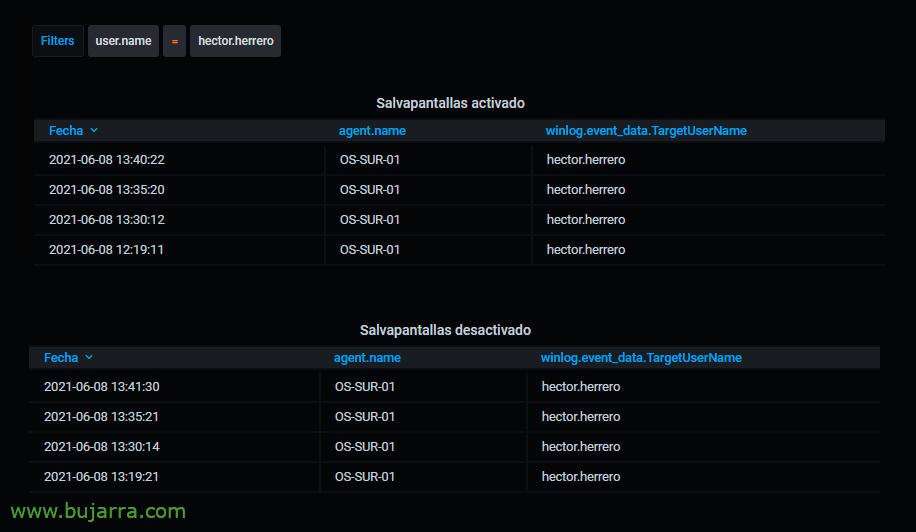

コンピュータがクラッシュしたときに検索したい場合, ユーザーセッションがロックされると、イベントIDが表示されます 4800 また、アンロックの場合はIDでフィルタリングします 4801.

そして、スクリーンセーバーについても同じです, いつコンピューターにジャンプしたかを知りたい場合, IDを探します 4802 そして、彼らがスクリーンセーバーを非アクティブ化したことを知っている場合、私たちはIDを持っています 4803.

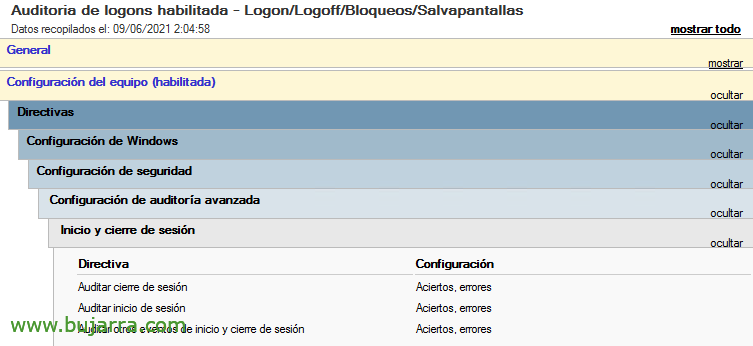

大事なことをひとつ言い残したが, 有効にするには、GPOを作成する必要があります 3 檄, これにより、この種の情報をチームのイベントビューアで収集できます, コンピュータの設定から > 檄 > Windows の設定 > セキュリティ設定 > 高度な監査設定 > ログインとログアウト:

- 監査ログ: 成功と失敗

- 監査ログイン: 成功と失敗

- その他のログオンおよびログオフ イベントの監査: 成功と失敗

私はあなたに役立つかもしれないイベントのリストをあなたに残します:

監査ポリシーの変更:

4719: システム監査ポリシーの変更.

4908: 特別なグループのログインテーブルを変更しました.

監査認証ポリシーの変更

4706: ドメインに新しい信頼が作成されました.

4707: ドメインへの信頼が削除されました.

4713: Kerberos ポリシーの変更.

4716: 信頼されたドメイン情報が変更されました.

4717: システムセキュリティアクセス権がアカウントに付与されている.

4718: アカウントへのシステムセキュリティアクセスが削除されました.

4739: ドメイン ポリシーが変更されました.

4865: 信頼できるフォレスト情報エントリを追加しました.

4866: 信頼されたフォレスト情報エントリが削除されました.

4867: 信頼されたフォレスト情報エントリが変更されました.

4706: ドメインに対して新しい信頼が作成されました.

4707: ドメインへの信頼が削除されました.

コンピュータアカウント管理監査

4741: コンピュータ アカウントが作成されました.

4742: コンピュータアカウントが変更されました.

4743: コンピュータ アカウントが削除されました.

DPAPI アクティビティの監査

4692: データ保護マスター キーのバックアップが試行されました.

4693: データ保護マスター キーの回復が試みられました.

4695: 監査可能な保護データの保護を解除する試みが行われました.

Kerberos 認証サービスの監査

4768: Kerberos 認証チケットが要求されました (TGTの)

4771: Kerberos の事前認証に失敗しました

4772: Kerberos 認証チケットの要求に失敗しました

Kerberos サービス・チケットの操作の監査

4769: Kerberos サービス チケットが要求されました (TGSの)

4770: Kerberos サービス・チケットが更新されました

ログアウト監査

4634: ユーザー アカウントがログアウトされました.

ログイン監査

4624: ユーザー アカウントが正常にログインしました.

4625: ユーザー アカウントにログインできませんでした, 無効な資格情報.

4648: 明示的な資格情報でログインしようとしました.

その他のアカウント サインイン イベントの監査

4648: 明示的な資格情報でログインしようとしました.

4649: リプレイ攻撃が検出されました.

4800: ワークステーションがロックされている.

4801: ワークステーションのロックが解除されました.

5378: 要求された資格情報の委任は、ポリシーで許可されていませんでした

その他のオブジェクト・アクセス・イベントの監査

4698: スケジュールされたタスクが作成されました.

4699: スケジュールされたタスクが削除されました.

4702: スケジュールされたタスクが更新されました.

監査プロセスの作成

4688: 新しいプロセスが作成されました.

セキュリティグループ管理の監査

4728: グローバル セキュリティ グループにメンバーを追加.

4729: グローバルセキュリティグループのメンバーが削除されました.

4732: セキュリティが有効なローカル グループにメンバーを追加しました.

4733: セキュリティが有効なローカル グループのメンバーが削除されました.

4735: セキュリティが有効なローカル グループが変更されました.

4737: セキュリティが有効なグローバル グループが変更されました.

4755: セキュリティが有効なユニバーサル グループが変更されました.

4756: セキュリティが有効なユニバーサル グループにメンバーを追加.

4757: セキュリティが有効なユニバーサル グループのメンバーが削除されました.

4764: グループのタイプを変更しました.

監査セキュリティシステムの拡張

4610: ローカル セキュリティ機関が認証パケットをアップロードしました.

4611: 信頼できるログインプロセスがローカルセキュリティ機関に登録されている.

4697: システムにサービスがインストールされました

機密性の高い特権使用の監査

4672: 新しいログインに割り当てられた特別な権限.

4673: 特権サービスが呼び出されました.

4674: 特権オブジェクトに対して操作が試行されました.

特別なログイン監査

4964: 新しいログインに特別なグループが割り当てられました.

ユーザーアカウント管理監査

4720: ユーザーアカウントが作成されました.

4722: ユーザーアカウントがアクティブ化されました.

4723: アカウントのパスワードを変更しようとしました.

4724: アカウントのパスワードをリセットしようとしました.

4725: ユーザーアカウントが非アクティブ化されました.

4726: ユーザー アカウントが削除されました.

4738: ユーザー アカウントが変更されました.

4740: ユーザーアカウントがロックされている.

4765: SID の履歴がアカウントに追加されました.

4766: SID 履歴をアカウントに追加しようとして失敗しました.

4767: ユーザーアカウントのロックが解除されました.

4780: ACL は、Admin グループのメンバーであるアカウントに対して構成されています.

4794: ディレクトリサービスの復元モードを設定しようと試みました.