CentreonによるCrowdsecの監視

CrowdsecとCentreonを組織に導入している方なら、幸せで休むこと以外は想像に難くありません, あなたはすべてを完全に制御下に置くでしょう; だがしかし, そして… Centreonから、Crowdsecが私たちに与える禁止を監視できると言ったらどうしますか?? 効果的, CrowdsecがIPアドレスをブラックリストに追加すると、Centreonを介して自分自身に警告することができます!

Crowdsecの仕組みや、あらゆる組織や個人的な領域で使用する利点については、すでにご存じの方も多いと思います, 私たちが知っているように、その考えは, Crowdsec が脅威を検出, どんな攻撃でも「奇妙なもの」でも’ インターネット上で公開しているサービスに影響を受ける可能性があります. Crowdsec自体が、攻撃者のIPアドレスを電子メールで追加したときに通知できることを知っています, 電報, スラック, チーム… しかし、すべてのIT通知を一元化することで, まあ、Centreonがこれも処理できるのが良い考えかもしれません, 誰かがブロックされたことを知るためだけではありません, その制御がない場合, そのデータを保存する…

Así que haremos un Comando que se ejecutará en Centreon para checkear en nuestro servidor Crowdsec Central API si alguna máquina con Crowdsec ha sido atacada, ese Comando como siempre lo asociaremos a un Servicio en Centreon y quedará listo. Primeramente, en nuestro servidor Crowdsec central API deberemos de dar de alta un nuevo bouncer para poder usar su Token y realizar las consultas por API:

cscli bouncers add CENTREON-MONITORIZA

'CENTREON-MONITORIZA' の API キー:

uz0Oxxxxxxxxsdfsdff

このキーを取得できないため、このキーを保管してください!

En el Centreon Central o Poller crearemos pues un script para monitorizarlo, por ejemplo llamado algo como /usr/lib/centreon/plugins/check_crowdsec.sh, recordar tras grabarlo hacerlo ejecutable con (chmod +x), en el script tendremos que tener un par de consideraciones, meter la API key y la dirección IP del Central API de Crowdsec

#!/ビン/バッシュ # Realiza la solicitud con curl y filtra con jq result=$(curl -s -H "X-Api-Key: xxxxxxxxxxxx" HTTPの://DIRECCION_IP_CROWDSEC_LAPI:8080/v1/decisions/stream\?startup\=true | jq '.new[] | 選ぶ(.UUIDの != null) | {価値, scenario}') # Cuenta las direcciones IP únicas ip_count=$(エコー "$結果" | jq -r '.value' | sort -u | wc -l) ip_list=$(エコー "$結果" | jq -r '.value' | sort -u | paste -sd,) # Verifica si hay direcciones IP baneadas y genera el mensaje if [ "$ip_count" -GTの 1 ]; then echo "危うい: Hay $ip_count direcciones IPs baneadas: $ip_list" 出口 2 elif [ "$ip_count" -GTの 0 ]; then echo "危うい: Hay $ip_count dirección IP baneada: $ip_list" 出口 2 else echo "わかりました: No hay direcciones IPs baneadas." 出口 0 FIの

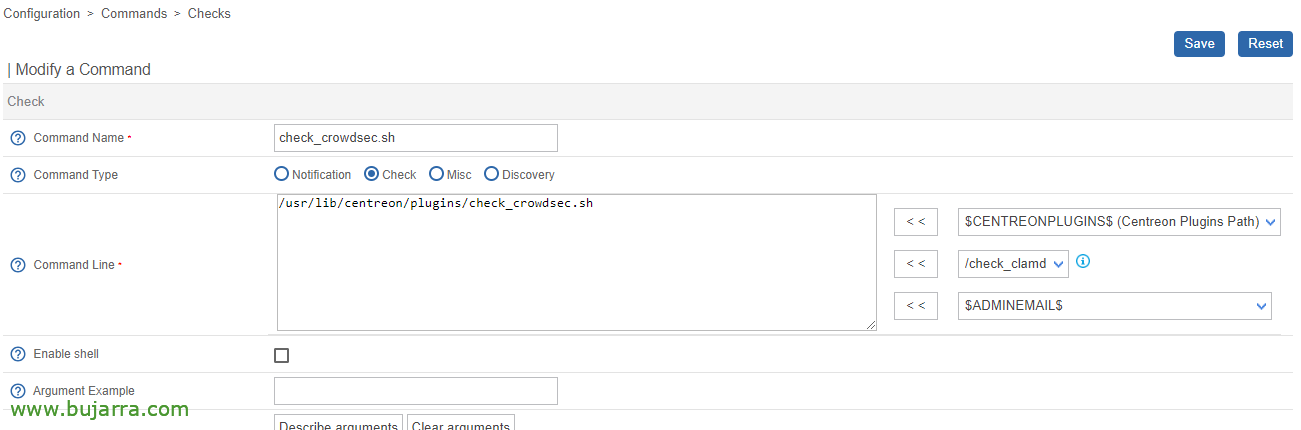

Posteriormente como sigue la costumbre, crearemos el Comando en Centreon, Bastará con ponerle un nombre al comando con la siguiente línea de comandos '/usr/lib/centreon/plugins/check_crowdsec.sh'.

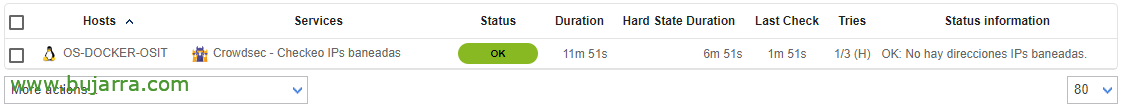

Creamos un servicio en Centreon llamado por ejemplo 'Crowdsec – Checkeo IPs baneadas’ y se lo asocuamos al servidor de Crowdsec y en el 'Check Command’ bastará con elegir el Comando recién creado.

Una vez guardada y exportada la configuración en Centreon podremos ya ver nuestro checkeo y verificar que funciona correctamente.

En el caso de detectar una IP en la blocklist o blacklist nos alertará, podéis probar a añadir una decisión manualmente desde la CLI de Crowdsec y veréis como el servicio en Centreon se pone en CRITICAL y nos alerta de qué o cuales, son las direcciones IP que han sido baneadas por el sistema.

Bueno espero que este documento os pueda inspirar en qué tipos de cosicas podemos montar para tener más control en nuestras organizaciones con objeto de conseguir una mayor seguridad, o para los que todavía quizá no conozcan qué es Crowdsec y les pueda animar a descubrirlo… まぁ, que eso, que os portéis muy bien, disfrutar de la fruta!