Citrix NetScaler IIIを使用したVPN – 証明書による認証

私はこの投稿が本当に好きです, 今日の論文では、親愛なるユーザーと最愛のユーザーが、従来の方法ではなく、独自のSSL証明書を介してNetScalet Gatewayにアクセスできるようにする方法を見ていきます; より機敏でスマートカードで (USBまたはNFC) 彼らはより安全に入るでしょう.

したがって、NetScaler Gatewayを介したVPNのセットアップに関するこの一連の投稿の続きです, 今日、私たちは以前にActive Directoryで生成した個人証明書を通じて環境へのアクセスを強制します, また、物理的またはデジタル形式でユーザーに配布されます.

この記事は次のように構成されています:

ログオン時に証明書を要求するためのNetScalerでの構成

Creando el perfil de Authentication CERT

Creamos el perfil de autenticación para requerir certificados desde, “Citrix ゲートウェイ” > “檄” > “認証” > “CERT” > “プロファイル” > “足す”, Le indicamos un nombre y elegimos el atributo con el campo del nombre del usuario, “創造する”,

Creando la política de Authentication CERT

Creamos ahora la política y lo vinculamos con el perfíl recién creado, から “Citrix ゲートウェイ” > “檄” > “認証” > “CERT” > “檄” > “足す”, indicando un nombre y la expresión ‘ns_true’. “創造する”,

Vinculando la política a NetScaler Gateway

En el Virtual Server del NetScaler Gateway se le bindea el certificado de la CA de la organización (si no lo tenemos hecho ya),

En el Virtual Server del Gateway en “Basic Authentication” debemos añadirle una nueva, Seleccionamos una política de tipo ‘CERTIFICATE’ del tipo ‘Primary’ をクリックし、をクリックします “続ける”,

Seleccionamos la política anteriormente creada y pulsamos en “縛る”,

Quedando ya asociada ‘1 Cert Policy’, クリック “寄付する”.

ところで, tener en cuenta en el servidor LDAP el ‘Server Logon Name Attribute’ ya que por defecto es ‘sAMAccountName’ y eso sería algo como hector.herrero y no me permitiría loguearme como ‘he************@**********es.local‘ que es como aparece el usuario que se emite en los certificados.

テスティング

Abrimos de nuevo el sitio web de Citrix NetScaler Gateway, si no disponemos de nuestro certificado no podremos loguearnos.

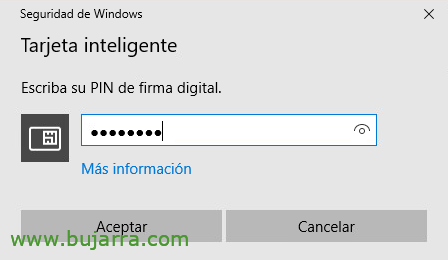

En cambio si tenemos nuestra tarjeta inteligente o smart card o certificado instalado, al entrar a la web de Citrix NetScaler Gateway ya nos pedirá el PIN para acceder a nuestro certificado y nos mostrará el portal web cargando…

Posteriormente lanzará Secure Access y pedirá el PIN…

Y pedirá la contraseña, el usuario lo cogerá del certificado y no se podrá modificar. Esto nos pasa por tener todavía vinculada la política de LDAP.

Y tras introducir los credenciales podremos acceder como es habitual!

Simulador de Smart Card

Esta parte final hablaremos de cómo generar un certificado de usuario y de cómo si no tenemos un Smart Card reader USB podemos simularlo con un software. En un documento previo, ya vimos cómo se pueden generar certificados para los usuarios de nuestro Directorio Activo, puedes seguir esos pasos. O estos usando un software simulador llamado EIDVirtual Smart Card, para usar en MVs y LABs puede venir bien, あります 30 días de trial y se puede descargar de ここは.

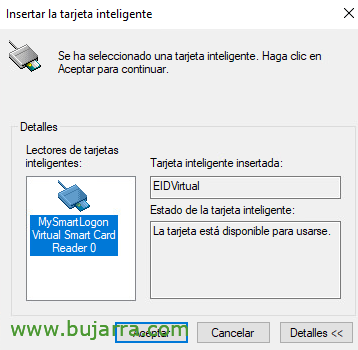

Instalamos el software, que no tiene mucho misterio y después lanzamos el asistente de configuración. Enchufamos un pendrive USB y lo usará para él, indicamos nuestra letra del pendrive y un PIN, lo formateará para esto. Podremos guardar luego certificados en él 😉 “形式”,

“はい”,

普通のことだよ, no detecta la tarjeta, hay que despinchar el pendrive y volver a enchufarlo…

用意, lo detecta, 受け入れる!

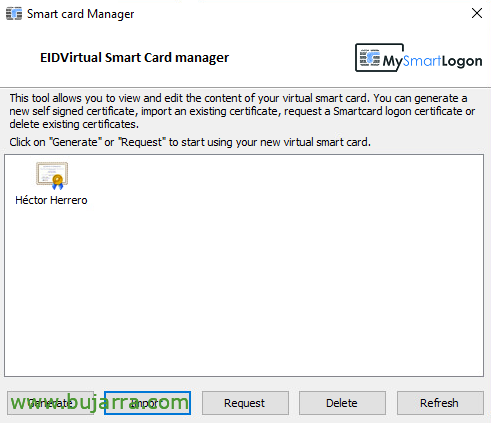

Ahora se carga el Smart Card Manager, que sirve para gestionar este pendrive, o sea este SmartCard, e instalarle certificados, podemos importarlos… abrir la utilidad como administrador si vamos a importar PFX. Si queremos solicitar desde aquí al AD un certificado para el usuario con el que estamos logueados, le damos a Request.

Introducimos el PIN de la tarjeta,

Seleccionamos la CA de nuestro AD & 受け入れる,

Y listo certificado solicitado y generado en este simulador o virtual smart card, podremos si no instalarlos manualmente…

Espero que este tipo de posts os animen a elevar en algún caso un poquito la seguridad, a parte de la comodidad de trabajar con Smart cards y certificados; =) Como siempre esperando que os vaya MUY bien =)