FortigateとActive Directoryを統合するためのFSSOの実装

ある組織では (せめて) FortigateとActive Directoryの両方, これは必見です. この統合により、特に次のことが可能になります。, ファイアウォールルールへの AD ユーザーまたはグループの追加, またはレコード・レベル, 監査, 脅威の防止… まあ、ユーザーの詳細を持っている.

私が言ったこと, FortigateとActive Directoryがあり、まだ統合していない場合, この投稿では、必要な手順を示すように努めます. FortinetSSOコレクターエージェントを、私たちが持っているドメインコントローラーにインストールします, またはそれ以上、FSSOとして知っていました. このエージェントは私たちにいくつかのことを可能にします, その中でも非常に興味深い, Active Directory ユーザーまたはグループのグループに固有のファイアウォールルールを作成できる: あなたが「まあまあ」でなければ、そのサーバーにはたどり着けません, ナビゲーションコントロール… そして、私たちが持つもう一つの利点は、ファイアウォールでログが生成されるたびに, を生成したユーザーを登録します. どの組織でも必要.

目, 非常に重要なことです, ユーザーがIPアドレスを共有するリモートデスクトップサーバーまたはCitrix VDAマシンがある場合, 次に、これらのマシンに特定のエージェントをインストールする必要があります. これは投稿の最後に表示されます.

Fortinet SSOコレクターエージェントのインストール,

まず第一に、私たちが示したように, FSSO Collector Agent ADをドメインコントローラにインストールします. FSSO Agentは、 サポートサイト フォーティネット.

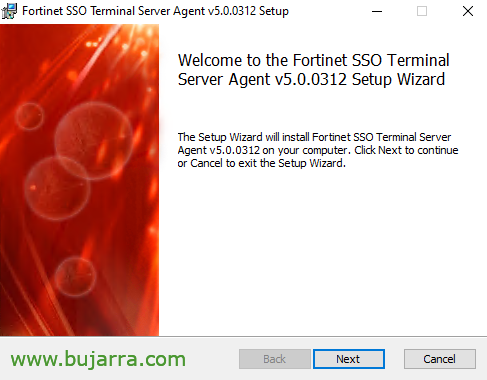

エージェントをインストールします, 謎はあまりありません, “次に”,

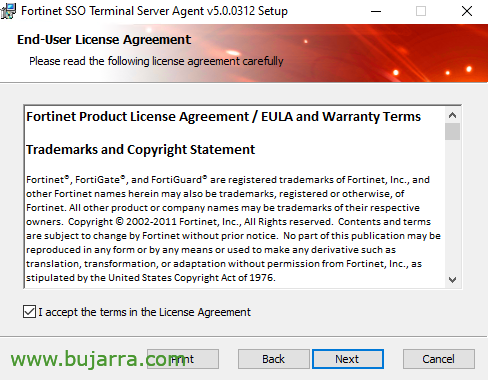

ライセンスの条件に同意します, “次に”,

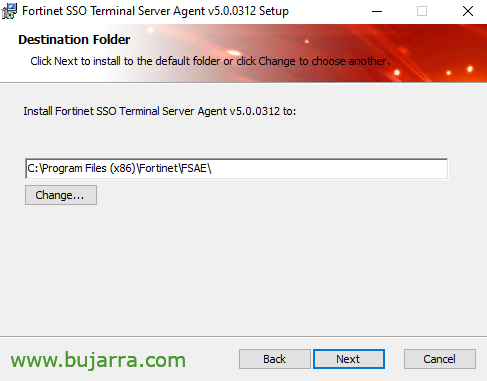

デフォルトパスのインストール 'C:\プログラムファイル (x86の)\フォーティネットFSAE', “次に”,

サービスを開始するには、管理者権限を持つアカウントを指定する必要があります, お願いします, 特定のユーザーを作成する, これにはドメイン・マネージャーを使用しないでください. で このウェブサイト このアカウントを保護するためのヒントがいくつかあります. “次に”,

両方のオプションにチェックが入っていることを確認します, そして、私たちはまだ詳細モードです, “次に”,

来る, 用意, “取り付ける” インストールを開始するには,

… 数秒待ちます…

そして “終える” しかし、FSSOアシスタントを開始することを確認します.

Fortinet シングル サインオンの設定,

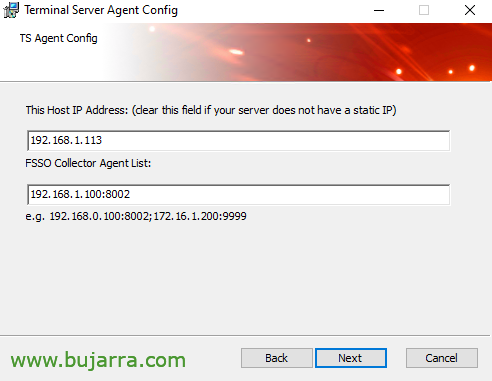

このドメインコントローラーのIPアドレスを指定する必要があります, エージェントがリッスンするIPとポート. “次”,

監視するドメインをリストから選択します, “次”

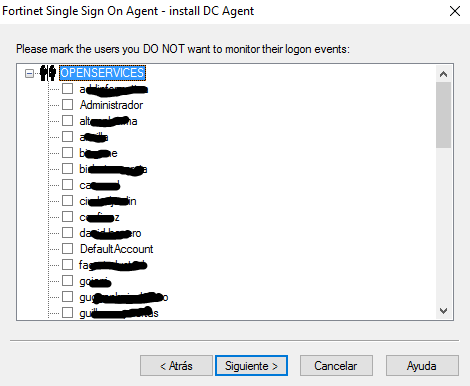

また、特定のユーザーからログを収集しないようにしたい場合は、今すぐマークを付けることができます, “次”,

印 “DC エージェント モード”, これには、DC にエージェントをインストールし、DC が再起動するように注意する必要があります; 又は “ポーリングモード” すべての DC にエージェントをインストールする必要がない、またはインストールできない場合.

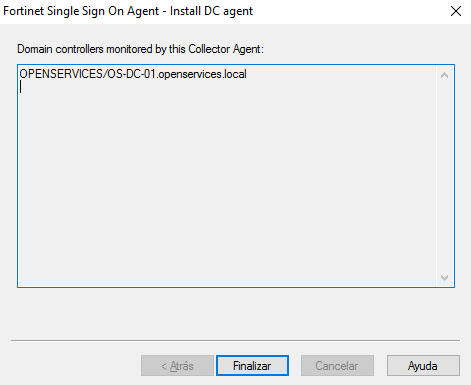

“終わり”,

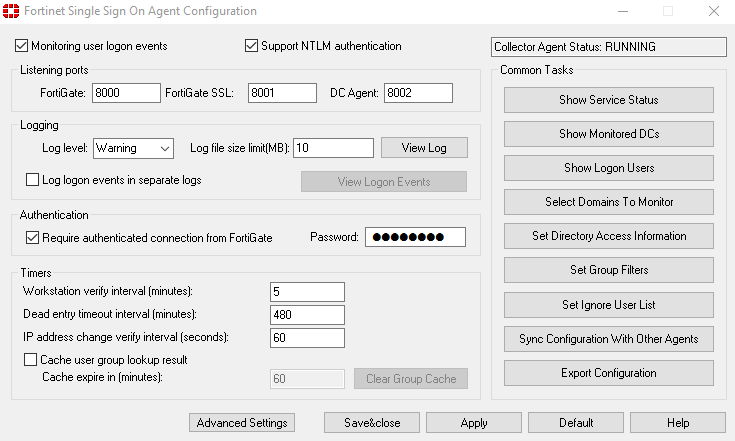

ウィザードの終了後, を開きます “フォーティネット シングル サインオン エージェントの設定”, サービスが実行されていることを確認します, パラメータを変更するかどうかを検討します, その中で “FortiGateからの認証済み接続が必要” 次に使用するパスワードをどこに配置できるか,

AD に対するコネクタの作成,

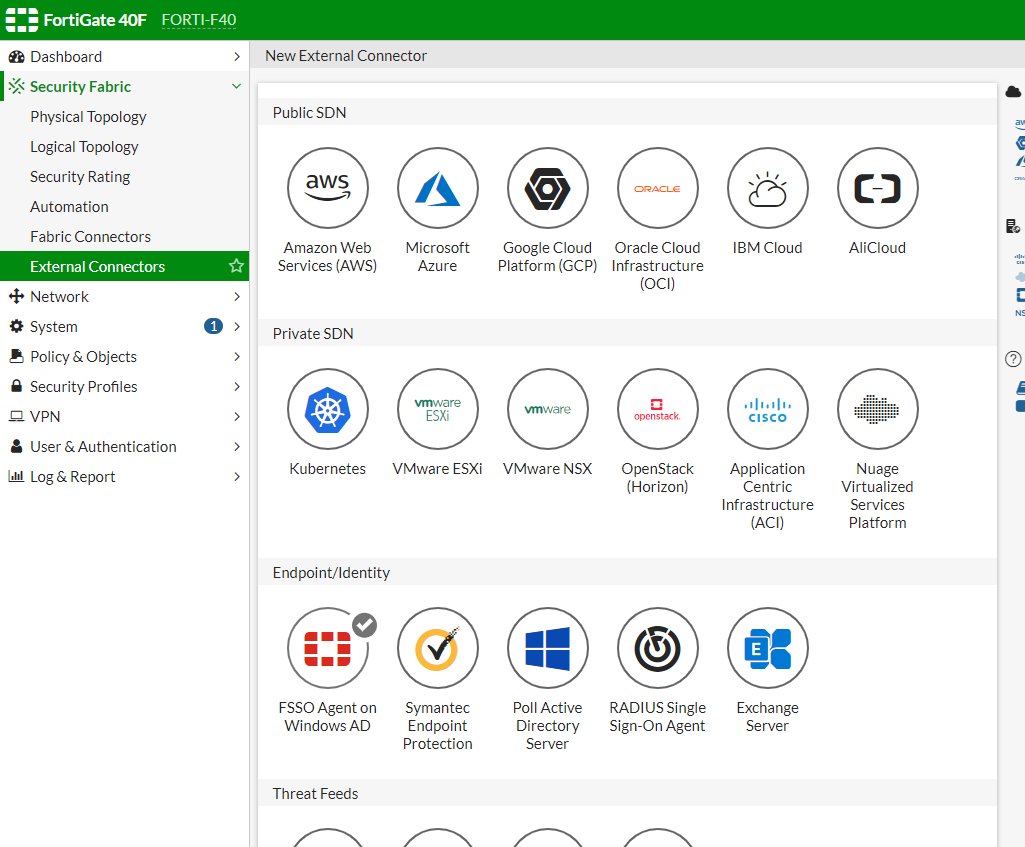

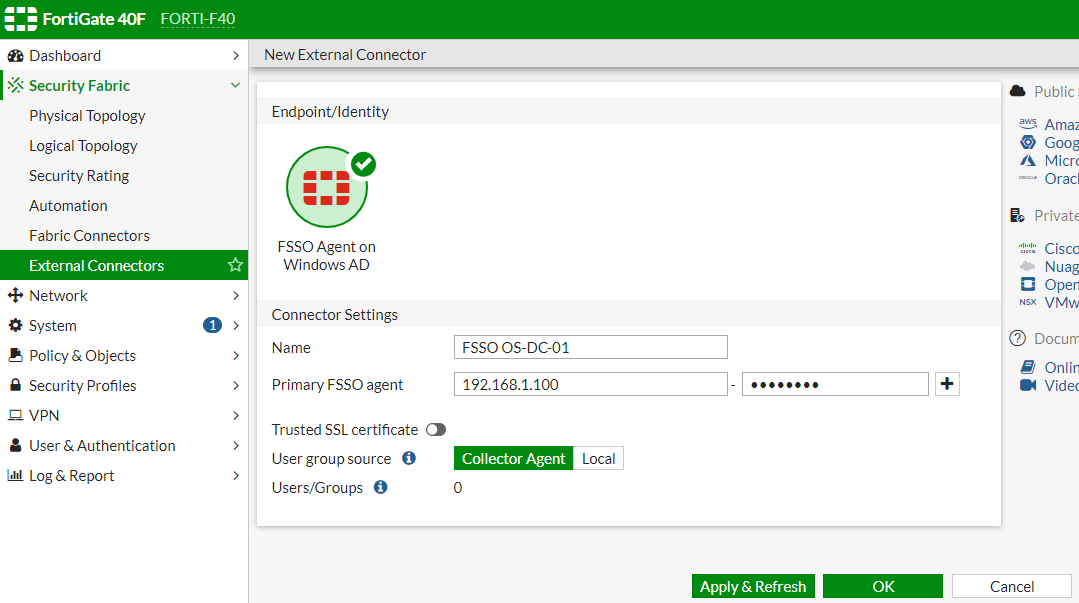

FortiGateに移動して、Active Directoryに参加するコネクタを作成します, 私たちは、 “セキュリティファブリック” > “外部コネクタ” > をクリックし、「FSSO Agent on Windows AD」を検索します。.

これを選択すると、接続に名前が付けられ、FSSO エージェントがインストールされているマシンが表示されます, 2ステップ前に設定したパスワードの隣に, クリック “申し込む & リフレッシュ”,

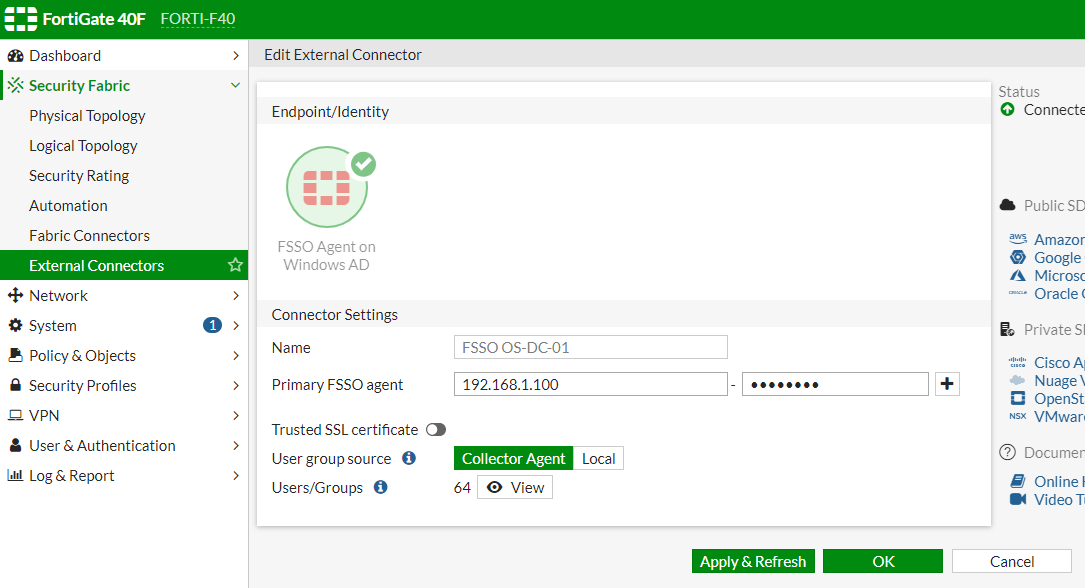

また、ユーザーまたはグループのタイプのいくつかのオブジェクトをすでに検出していることがわかります, “わかりました”,

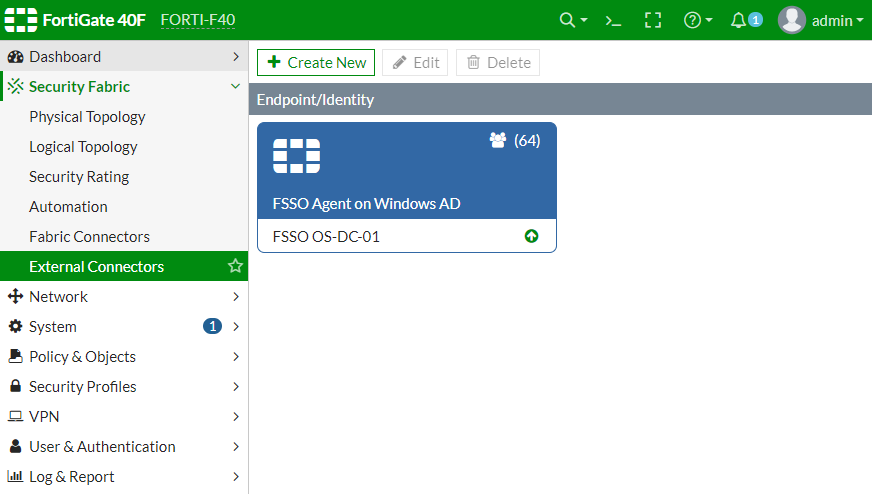

コネクタが立ち上がっていることを確認します,

FSSO の検証,

そして今、FortigateでActive Directoryのグループの定義を開始できます, から “利用者 & 認証” > “ユーザーグループ” 新しいグループを作成できます, それが “フォーティネットシングルサインオン (FSSOの)” また、メンバーでは、ActiveDirectoryから関心のあるユーザーまたはグループを直接追加できます.

私たちが定義するこれらのユーザーまたはグループは、非常に便利です, 次に例を示します, ファイアウォールルールを編集または作成するには、以下の場合に、, インターネットにアクセスしないため, 例を挙げると. ルール内, 源流で, IPアドレスやネットワーク範囲を配置できる方法とは別に, これで、これらのユーザーまたはグループをActiveDirectoryから選択できます. 瓌!

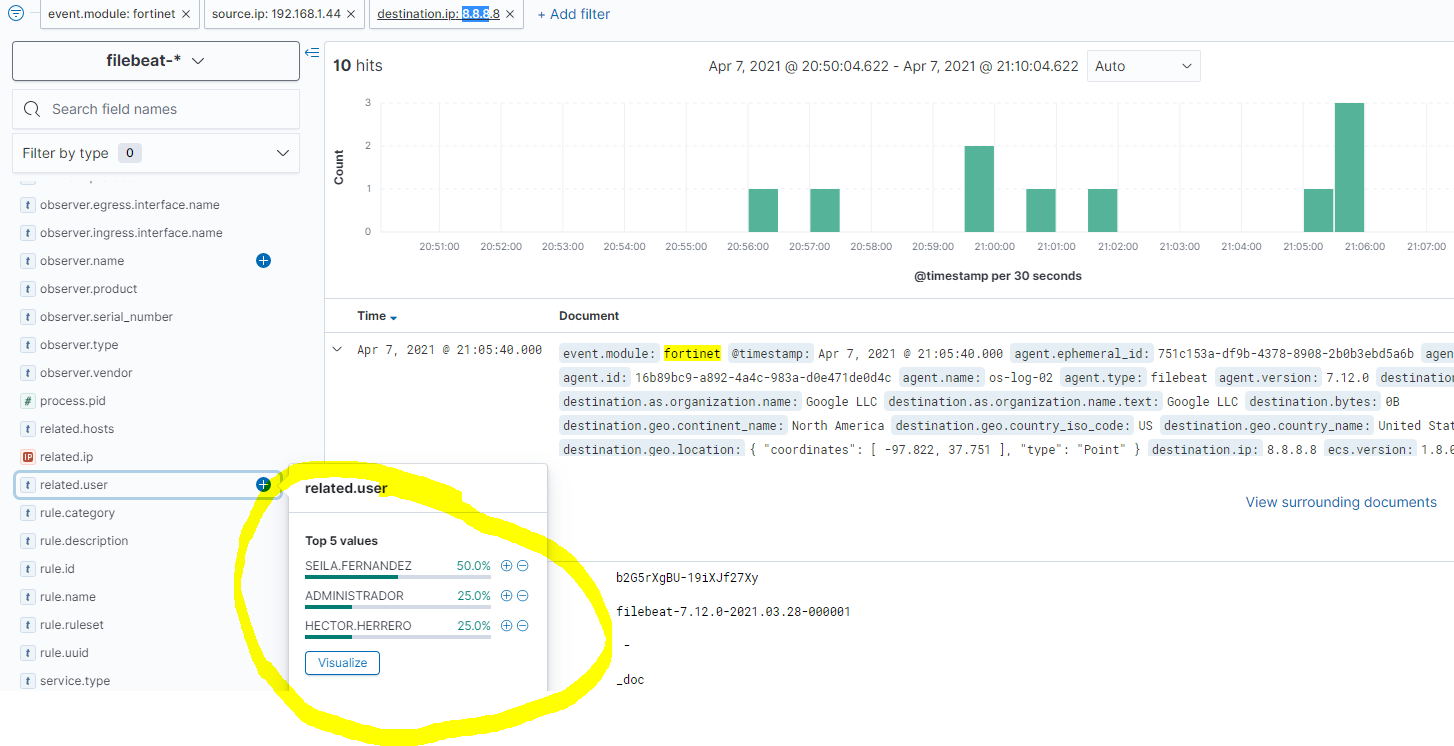

でこれを? 驚異, これで、ファイアウォールログに、ログを生成したユーザーのデータを含む新しいフィールドが表示されます! これで、どのユーザーがどのWebサイトにアクセスしたかを把握できるようになります! 🙂

そしていつものように, ログコレクターがある場合, それはかなり有用な分野になるでしょう, これにより、FortiGateファイアウォールが登録する詳細をユーザーレベルで追求できるようになるためです!

リモートデスクトップサーバーまたはCitrix VDAへのFSSOエージェントのインストール,

私が言ったこと, 複数のユーザーが同じIPアドレスで作業するマシンがある場合, 通常は、ターミナルサービスサーバーまたはCitrix VDAサーバー経由, これらのマシンでは、別のエージェントをインストールする必要がありますが、これもからダウンロードする必要があります。 サポートサイト フォーティネット.

各サーバーに、FortinetSSOターミナルサーバーエージェントをインストールする必要があります, “次に”,

ライセンス契約に同意します & “次に”,

以前と同じ, デフォルトパス “C:\プログラムファイル (x86の)\フォーティネットFSAE”, 押した “次に”,

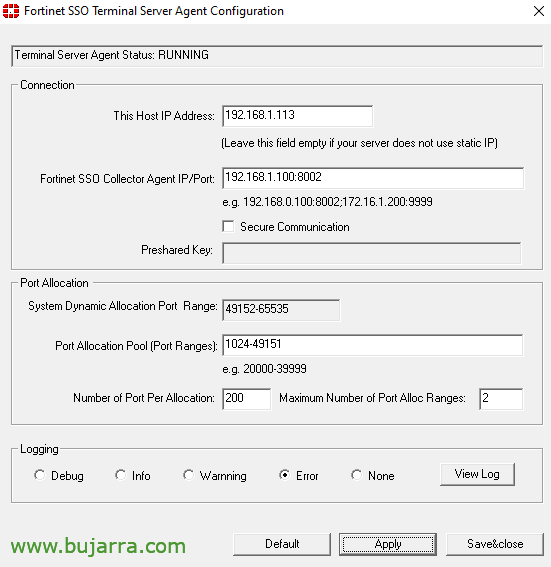

サーバー自体のIPアドレスを示します, 私たちが持っているIPに加えて、FSSOコレクターエージェントのIPアドレスを示す必要があります, 複数ある場合は、それらを追加する必要があります. “次に”,

押した “取り付ける” インストールを開始するには,

… 数秒待ちます…

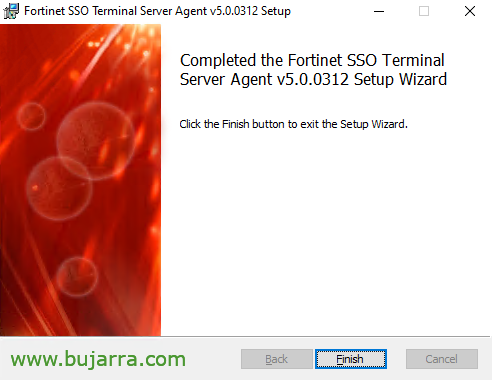

“終える”

また、構成コンソールを開きたい場合 “Fortinet SSOターミナルサーバーエージェントの構成”, しかし、原則として、変更を加える必要はありません.

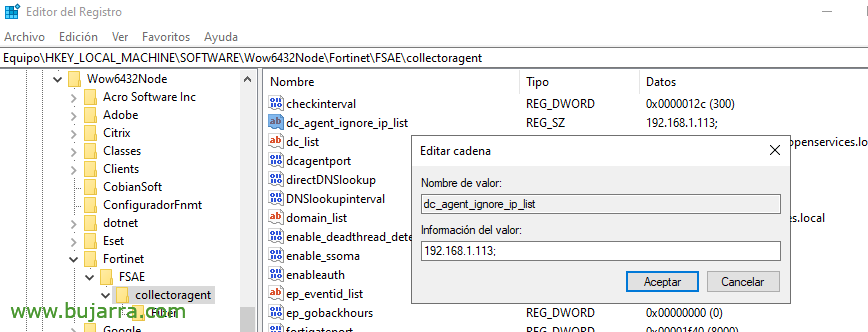

DC の FSSO エージェントでは、TS エージェントがインストールされている IP を無視するようにレジストリ キーを編集する必要があります, したがって、これらのマシンから収集したものを複製することはありません, その中のTSエージェントだけの場合.

キーで編集します “HKEY_LOCAL_MACHINEソフトウェアWOW6432ノードフォーティネットFSAEコレクターエージェント” カデバ 'dc_agent_ignore_ip_list’ TS エージェントの IP アドレスを示します.

そして、すべてがうまくいけば, 次に、FSSOツールで次のように表示されます。 “ログオン ユーザーの表示” これは「TS-Agent」として出てきます’ 「タイプ」列に.

まぁ, 本日はこれで終わりです, いつものように、誰かがそれを役に立てることを願っています, これは、FortiGateを企業に組み込むためだけのものではありません。, それを一貫して使用するためにできることはたくさんあるということです, 私は右手を賭けるだろう (良い方) その半分の企業は、ルールにUTMさえ使用していません, そして、私は経験からそれを確信しています, だから私は神の世界にいることに気づきます…

まあその, FortiファイアウォールをActive Directoryに統合し、改善しましょう!

自分を大切にする, うまくいきますように, 抱擁,