Citrix NetScaler Gateway con OTP (Password monouso)

Bene, Era da un po' di tempo che volevo lasciarvi questo post, dove andremo a vedere come abilitare una delle fantastiche nuove funzionalità di Citrix NetScaler 12, che è la possibilità di utilizzare le autenticazioni OTP (Password monouso) o one-time password in modo nativo e senza dover fare affidamento su produttori terzi!

Tratto da NetScaler 12.0 FR1 e se abbiamo la versione Enterprise o Platinum, Avremo completamente integrato la possibilità di abilitare e configurare il Require di un Autenticazione OTP a due fattori. Saremo in grado di fare utenti con il tuo dispositivo mobile e attraverso l'app Google Authenticator devono fornire una chiave OTP casuale oltre alla loro password per accedere al nostro portale aziendale, e così faremo in modo che chi vogliamo entri nella nostra azienda e nessun utente sia stato rubato La tua password.

In questo documento vedremo tutti i passaggi necessari, Creeremo anche un server virtuale in modo che gli utenti primo Registro Il tuo dispositivo (utilizzerà questo portale ogni volta che desidera registrare un nuovo dispositivo). Esamineremo anche le impostazioni necessarie per abilitare nel nostro Gateway tale autenticazione OTP.

Prenderemo in considerazione che attualmente Citrix Receiver non lo supporta, ma sarà ad uso esclusivo (Per ora) con browser, quindi l'utente dovrà scaricare il Google Authenticator (Per esempio) e registrati in modo da poter accedere regolarmente all'applicazione o al portale desktop, convalidando con la tua password abituale e il Codice casuale generato che ottieni dall'app.

Importante, Prima di iniziare, Assicurati di avere il servizio di tempo NTP configurato. Si presume che si disponga già di un gateway NetScaler configurato correttamente che esegue la convalida in base al dominio utilizzando un server LDAP e un criterio, Lo utilizzeremo per consentire agli utenti di accedere al portale ‘GestionaOT‘ e gestire il proprio dispositivo.

Autenticazione LDAP

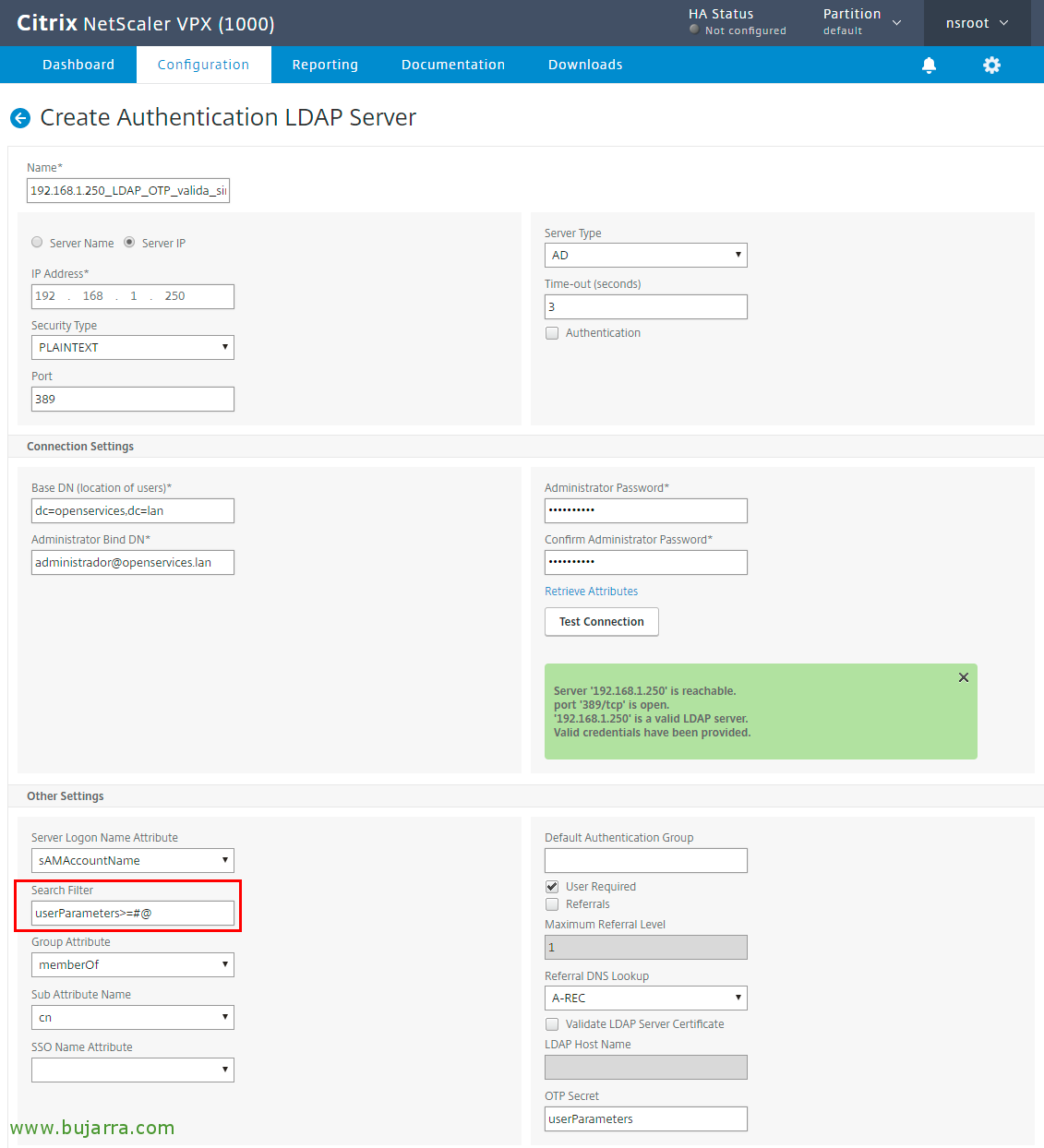

Poiché “Sicurezza” > “AAA – Traffico delle applicazioni” > “Politiche” > “Autenticazione” > “Criteri avanzati” > “Azioni” > “LDAP” > “Aggiungere…”, creiamo un nuovo server LDAP. Nel mio caso lo chiamerò “192.168.1.250_LDAP_OTP_sin_auth”, inseriamo i dati IP e della porta come di consueto, Deselezioniamo “Autenticazione”, in “DN di binding amministratore” dobbiamo includere un account che abbia i privilegi per modificare l'attributo OTP negli account della nostra Active Directory. Aggiungere, (da destra) Il campo “OTP Segreto” stabiliremo quale sarà l'attributo che verrà utilizzato negli account utente per memorizzare il segreto OTP (possiamo usare ad esempio userParameters o quello che ci piace di più). Clicca su “Creare” per crearlo.

Non male, creiamo un altro server LDAP, In questo caso lo chiamerò “192.168.1.250_LDAP_OTP_valida_sin”, Sarà lo stesso del precedente ma con una modifica nel filtro di ricerca, Aggiungiamo Filtro di ricerca Il valore userParameters>=#@ e clicca su Creare.

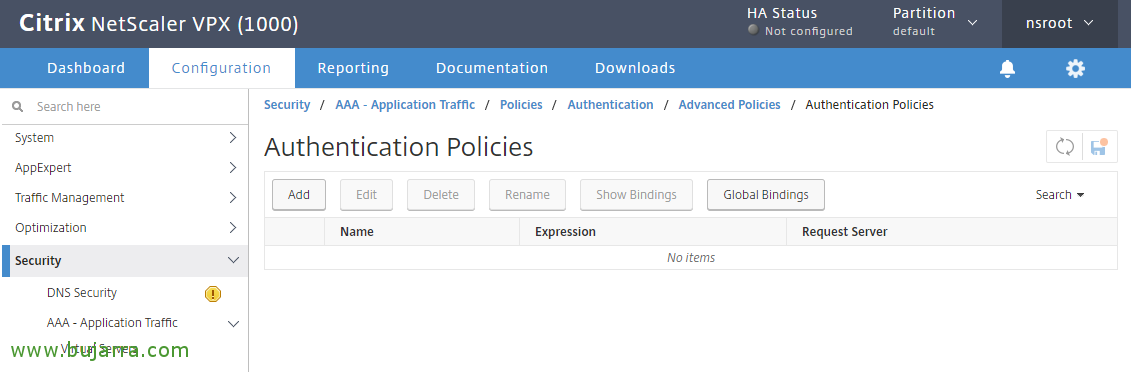

Stiamo per “Sicurezza” > “AAA – Traffico delle applicazioni” > “Politiche” > “Autenticazione” > “Criteri avanzati” > “Politica” e clicca su “Aggiungere” per Creare criteri di autenticazione.

Indichiamo un nome, Nel mio caso “192.168.1.250_LDAP_adv”, in Tipo di azione Indicare “LDAP”, selezioniamo in Azione il nostro normale server LDAP, quello che avevamo già inizialmente nel nostro ambiente. In Espressione Indicare Vero & clicca su Crea!

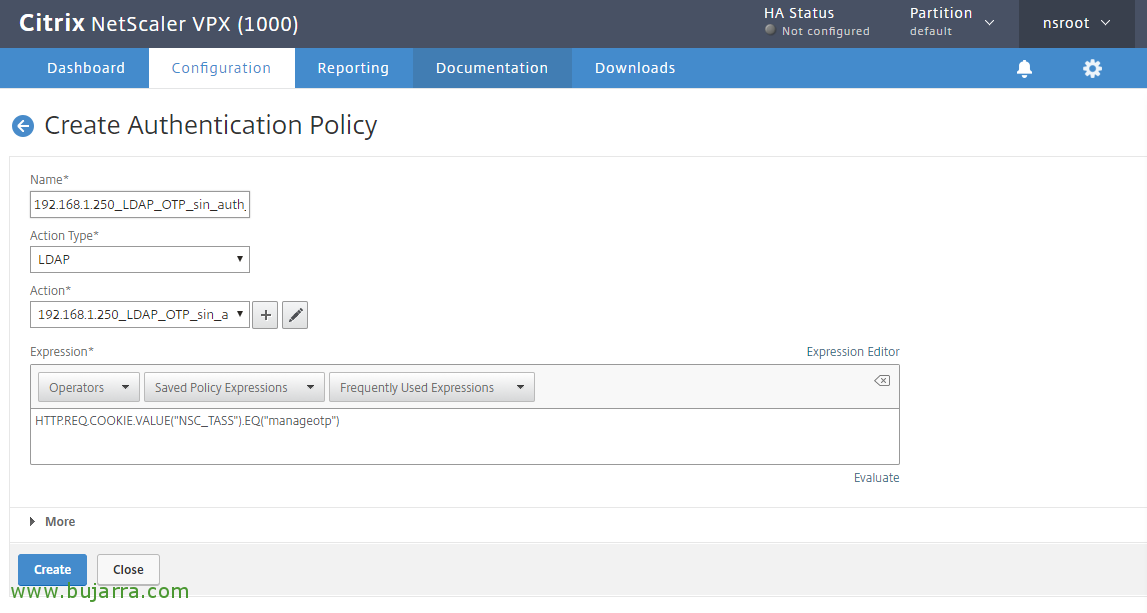

Creiamo un'altra nuova policy, questo verrà utilizzato per la gestione OTP, La chiamo “192.168.1.250_LDAP_OTP_sin_auth_adv”, in Tipo di azione Selezionare “LDAP”, in Azione lo associamo al server LDAP che non ha un'autenticazione e inoltre non ha il filtro configurato, che è il primo che abbiamo creato, Nel mio caso è “192.168.1.250_LDAP_OTP_sin_auth”. E in Espressione Indicare: HTTP. REQ. BISCOTTO. VALORE("NSC_TASS").EQ("GestioneTp") e clicca su Crea.

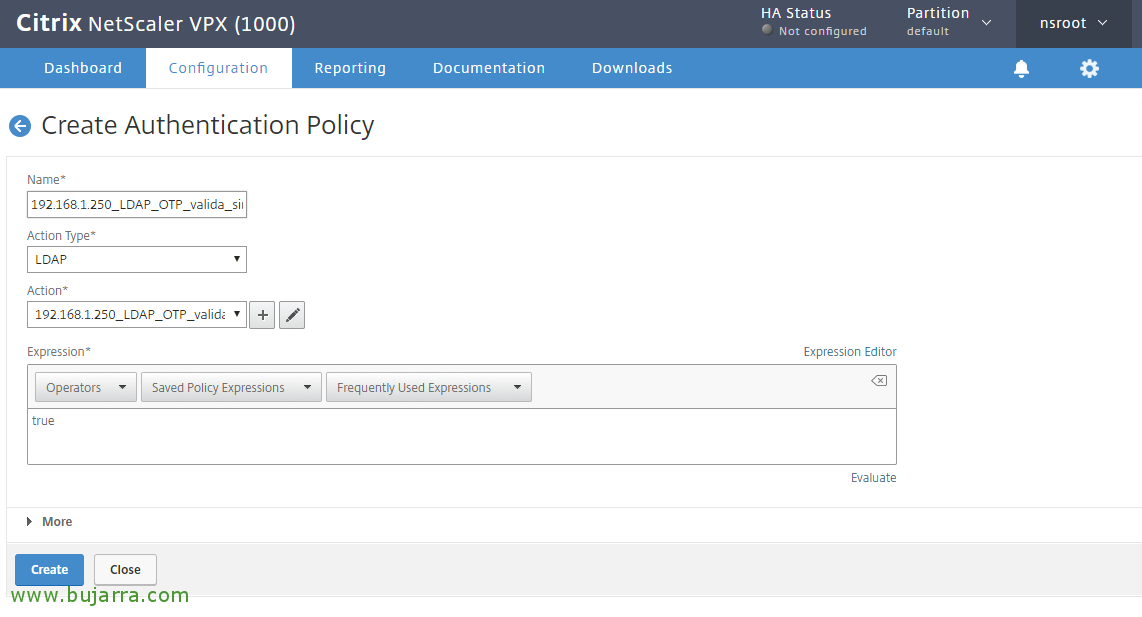

E Creiamo un'ultima nuova policy, verrà utilizzato per la verifica, La chiamo “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, in Tipo di azione Selezionare “LDAP”, in Azione assoceremo il server LDAP che non ha l'autenticazione abilitata, che ha il segreto OTP e il filtro di ricerca configurati, in questo caso si è trattato di “192.168.1.250_LDAP_OTP_valida_sin”. In Espressione Indicare Vero e clicca su Crea.

Schema di accesso,

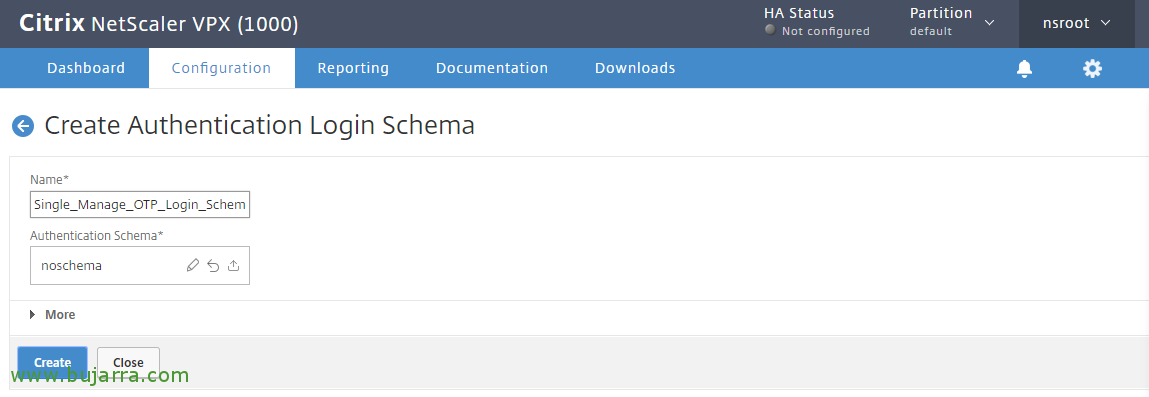

Stiamo per “Sicurezza” > “AAA – Traffico delle applicazioni” > “Schema di accesso” > “Profili” > “Aggiungere”,

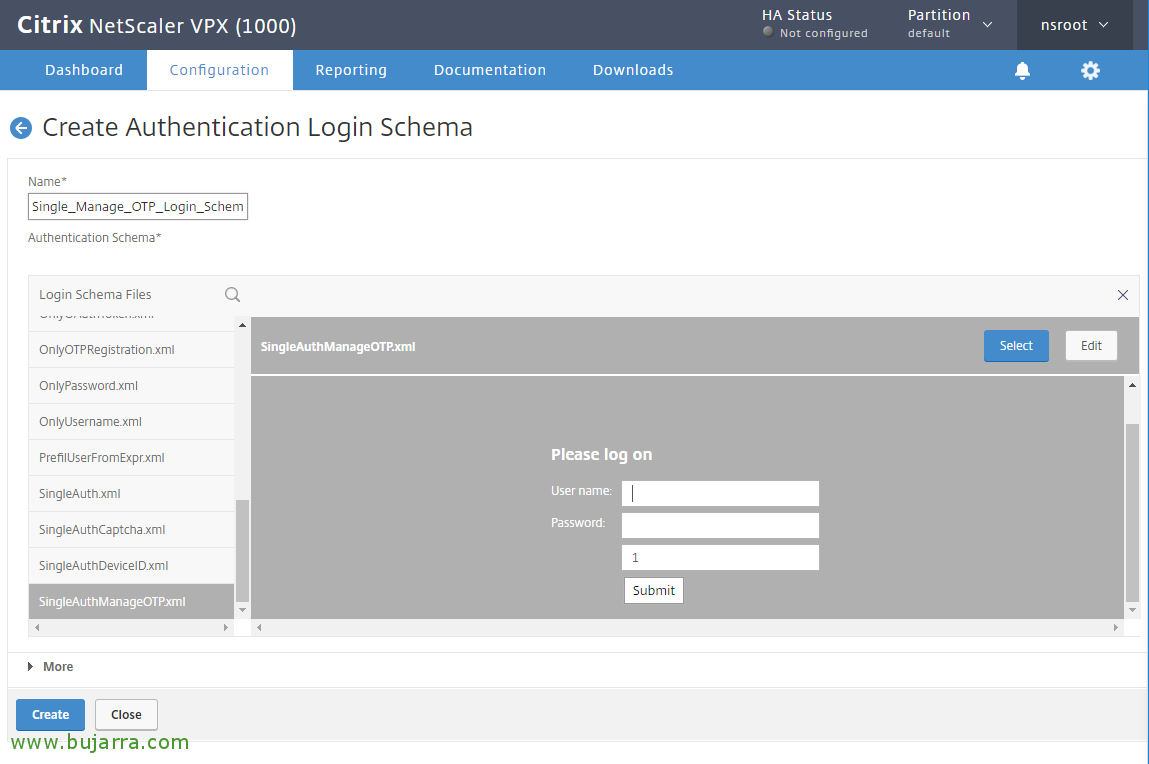

Creeremo qui il Schema di accesso a fattori semplici per ManageOTP, Ti diamo un nome, ad esempio “Single_Manage_OTP_Login_Schema” e in Schema di autenticazione Premiamo la matita per modificare,

Filtriamo e cerchiamo il file SingleAuthManageOTP.xml, e clicca su “Selezionare” per selezionare questo schema, Clicchiamo su “Creare”.

Clicca su Crea,

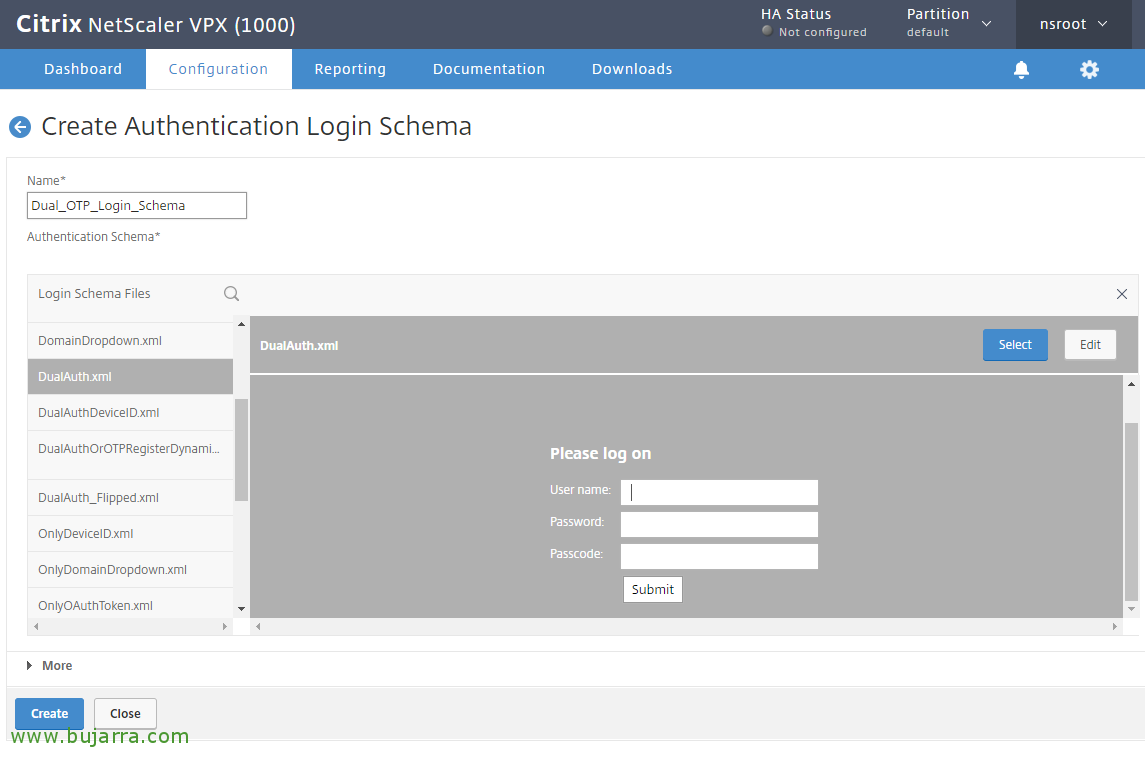

Creiamo un altro profilo dello schema di accesso, questa volta per l'autenticazione a due fattori, Lo chiamiamo come riteniamo opportuno, In questo caso “Single_Manage_OTP_Login_Schema” e in Schema di autenticazione Ri-editing,

E procediamo allo stesso modo, Filtriamo questo tempo e cerchiamo DualAuth.xml, Clicca su “Selezionare” e in “Creare”,

Clicca su Altro… Aggiungiamo Indice delle credenziali password Uno 1 per indicare il campo in cui è memorizzata la password dell'utente, Clicca su “Abilita credenziali Single Sign-On” e in “Creare”,

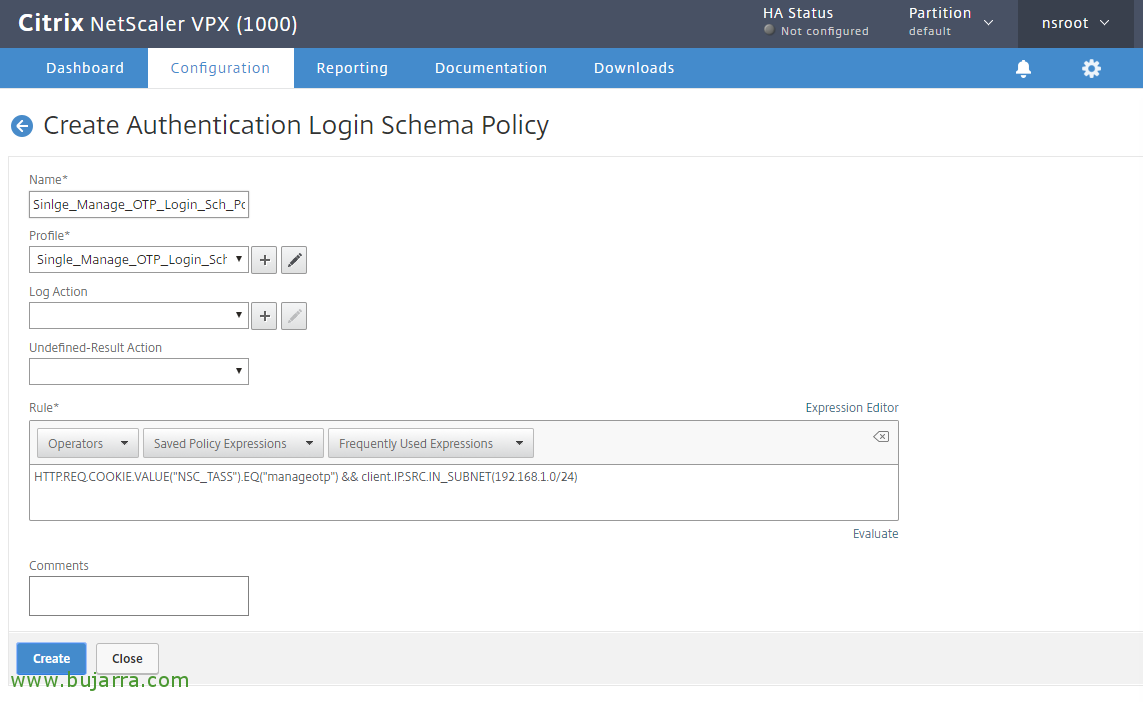

Non male, ora nel scheda “Politiche” Creiamo le tue policy, Clicca su “Aggiungere“,

Diamo un nome alla politica (Pej:”Single_Manage_OTP_Login_Sch_Pol”) che verrà associato al profilo che abbiamo creato con il Schema di accesso a fattori semplici, Che cosa è stato “Single_Manage_OTP_Login_Schema” e creare una regola in modo che mostri questo portale solo se l'utente ha effettuato l'accesso a /manageotp. E se vogliamo, possiamo anche aggiungere l'intervallo IP locale della nostra rete in modo che possano essere registrati solo dall'interno della nostra rete (per gli stessi motivi di sicurezza), Aggiungiamo la regola:

http.req.cookie.value(“NSC_TASS”).Eq(“GestionaOT”) && cliente. IP. SRC. IN_SUBNET(192.168.1.0/24)

Clicca su “Creare”,

Creiamo un'altra policy, questa volta per il profilo di autenticazione a due fattori, Gli diamo un nome, Per esempio “Dual_OTP_Login_Sch_Pol” e seleziona il nostro profilo creato in precedenza, In questo esempio è “Dual_OTP_Login_Schema”. In Regola Indicare Vero e fai clic su Crea!

Etichette dei criteri di autenticazione,

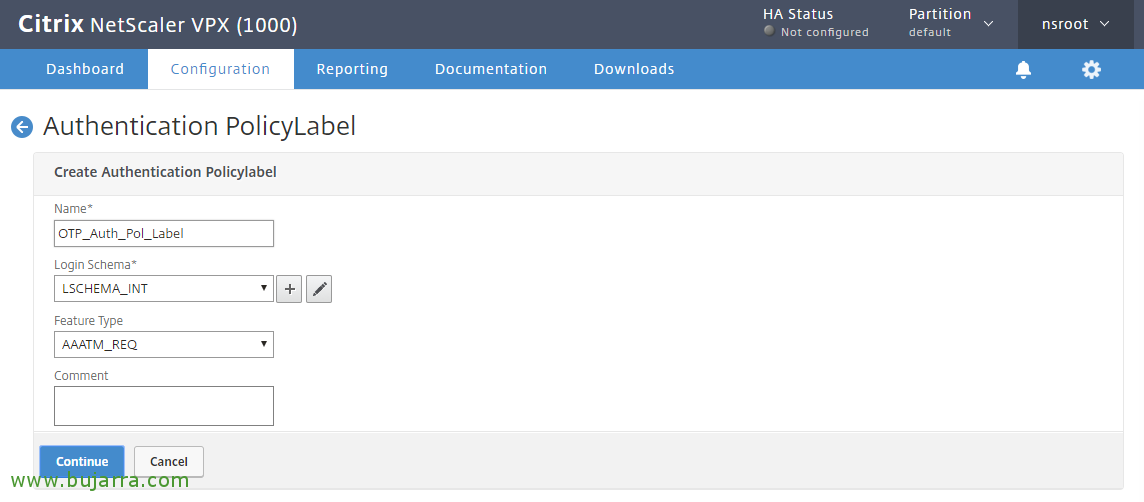

Noi, Ora andiamo a “Sicurezza” > “AAA – Traffico delle applicazioni” > “Politiche” > “Autenticazione” > “Criteri avanzati” > “Etichette dei criteri” > Aggiungere”

Da utilizzare per la gestione e la verifica OTP, Ti diamo un nome “OTP_Auth_Pol_Label” e noi lo associamo in Schema di accesso Il LSCHEMA_INT, clicca su Continua,

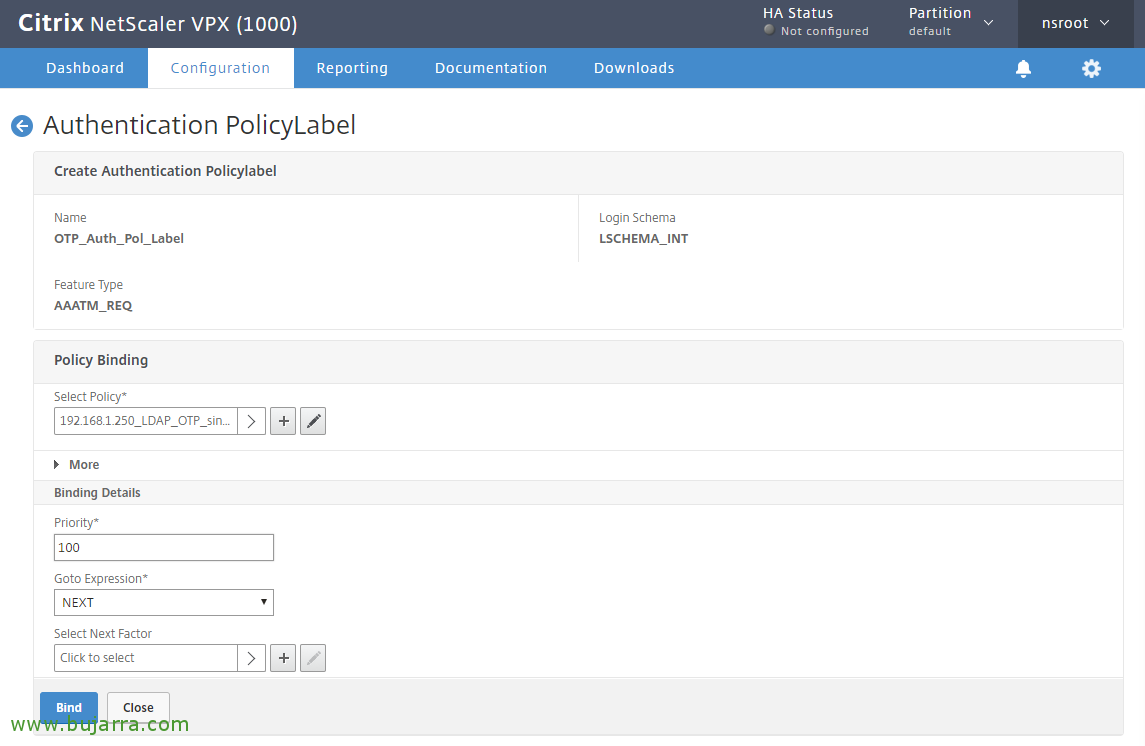

Clicca su Vincolo dei criteri,

E Selezioniamo la politica che non avevo l'autenticazione abilitata e avevo solo il segreto OTP nel mio caso lo era “192.168.1.250_LDAP_OTP_sin_auth_adv” e noi diamo “Selezionare”,

Clicca su “LEGARE”,

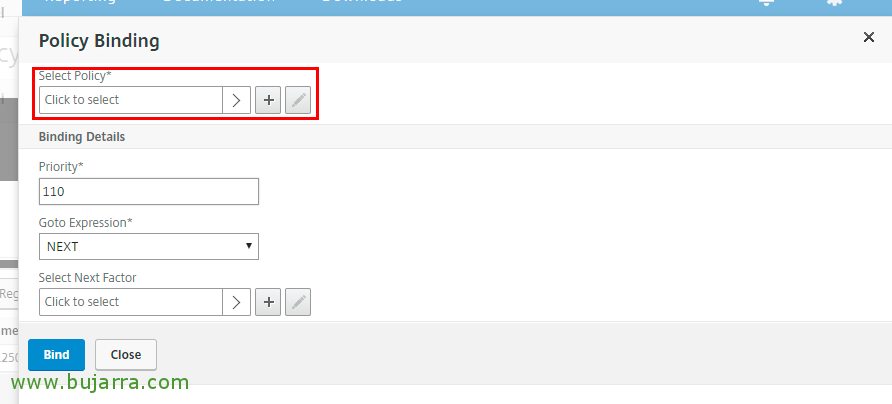

Clicca su “Aggiungi binding” per Aggiungere un altro criterio,

Clicca su Seleziona criterio,

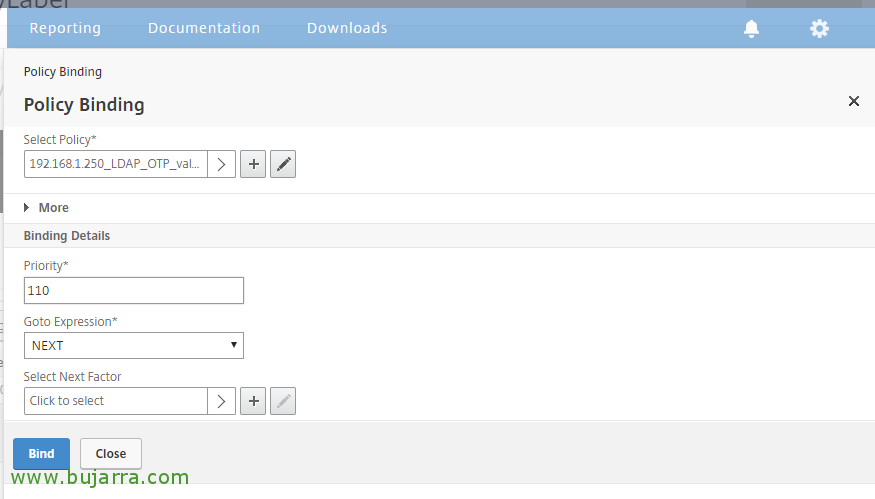

E abbiamo selezionato la politica che controlla l'OTP nel mio caso era “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, Diamo “Selezionare”,

E noi ti diamo Meno priorità che alla politica di MAGEOTP, e noi diamo “LEGARE”,

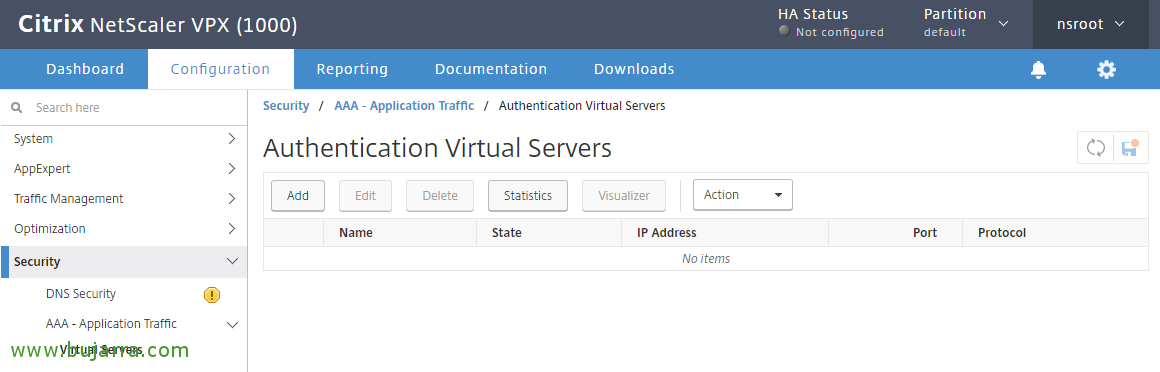

Stiamo per “Sicurezza” > “AAA – Traffico delle applicazioni”, Noi lo abilitiamo > “Server virtuali” > “Aggiungere”,

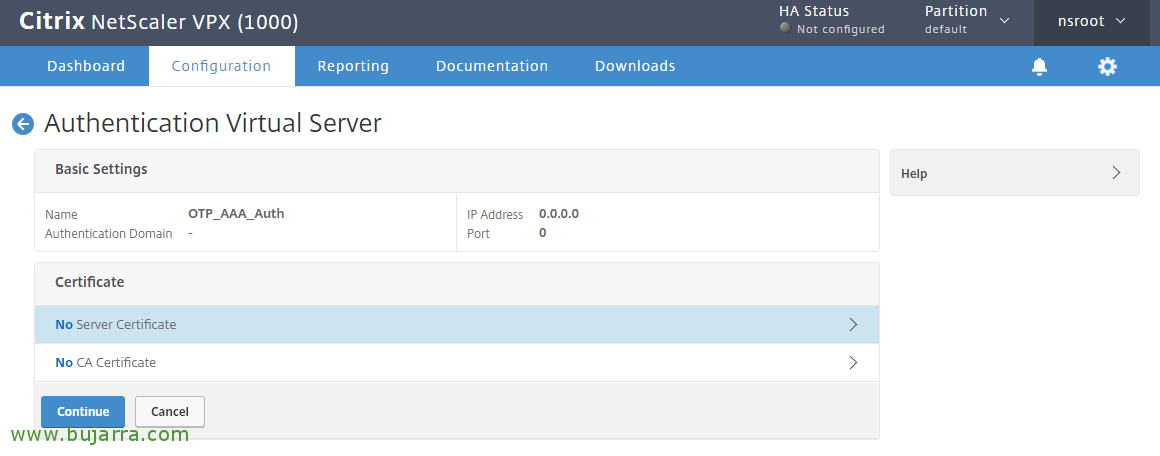

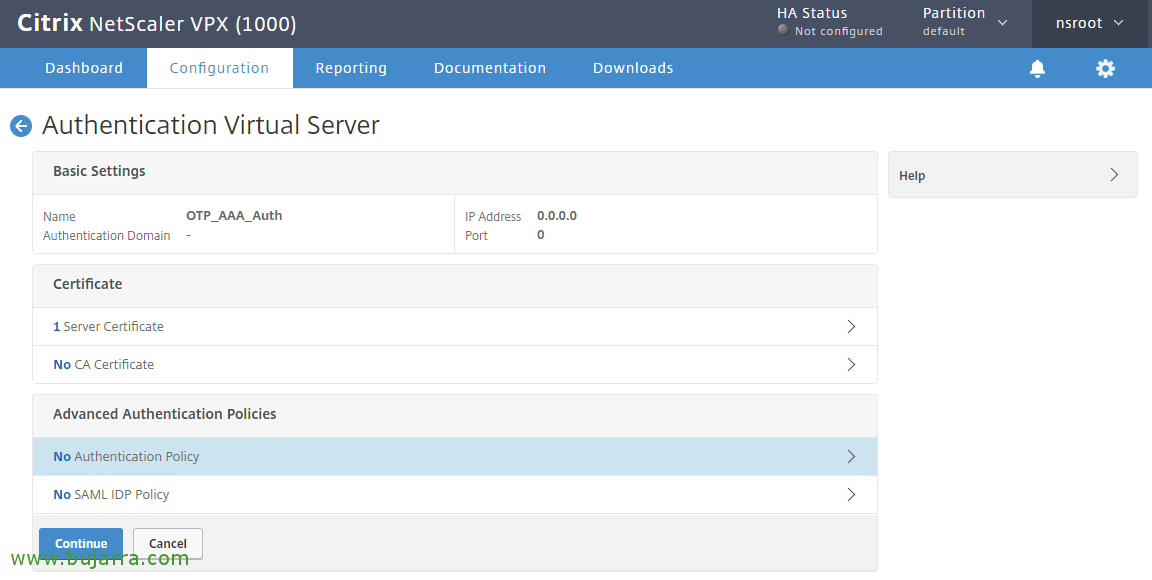

Creiamo un server di autenticazione per OTP, Non ha bisogno di essere affrontato, In questo caso indichiamo un nome “OTP_AAA_Auth”, in Tipo di indirizzo IP Indicare “Non indirizzabile” e clicca su “OK”.

Clicca su “Nessun certificato del server”,

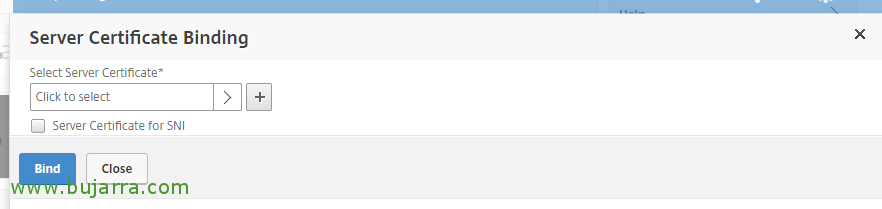

Clicca su “Seleziona certificato server”,

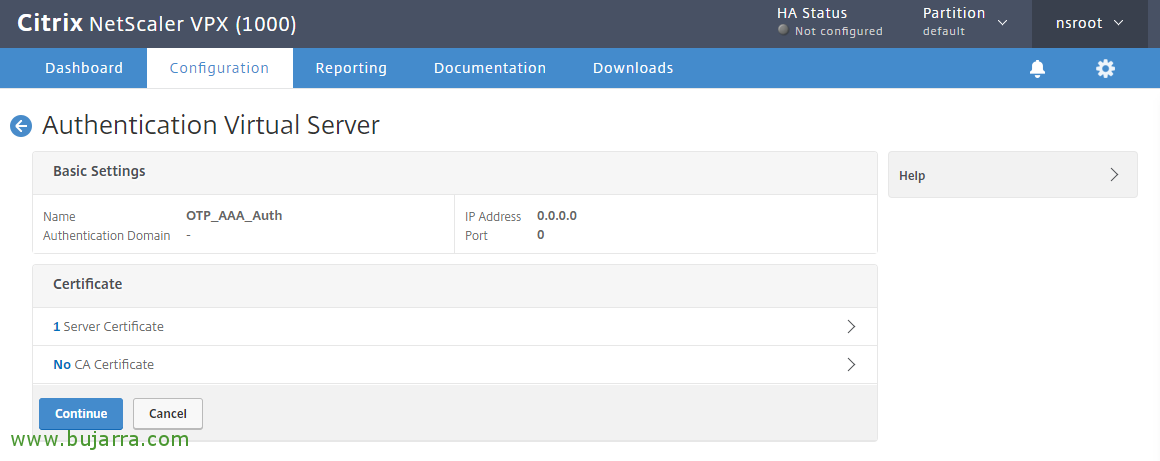

E scegliamo il certificato che abbiamo già installato e valido, nel mio caso una Wildcard, “Selezionare”,

“LEGARE”,

“Continuare”,

Fare clic nel punto indicato “Nessun criterio di autenticazione“,

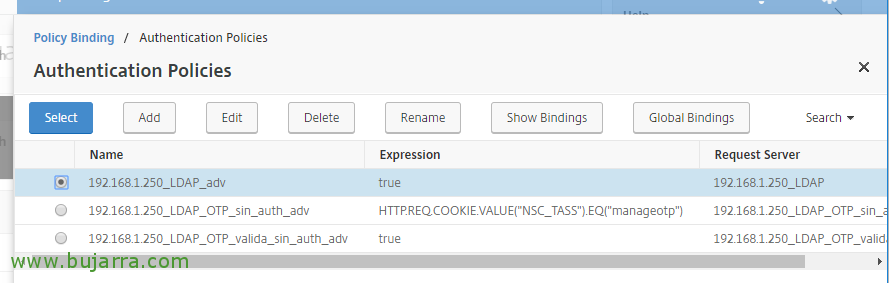

Clicca su “Seleziona criterio”,

E selezioniamo la nostra consueta politica di autenticazione LDAP, quello con l'autenticazione abilitata,

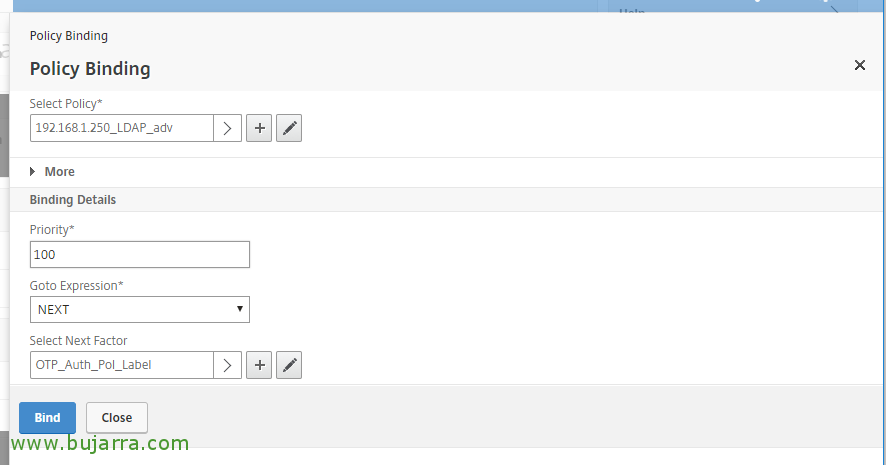

Clicca su “Seleziona il fattore successivo”,

E selezioniamo l'etichetta dei criteri che abbiamo creato per OTP.

Clicca su “LEGARE”,

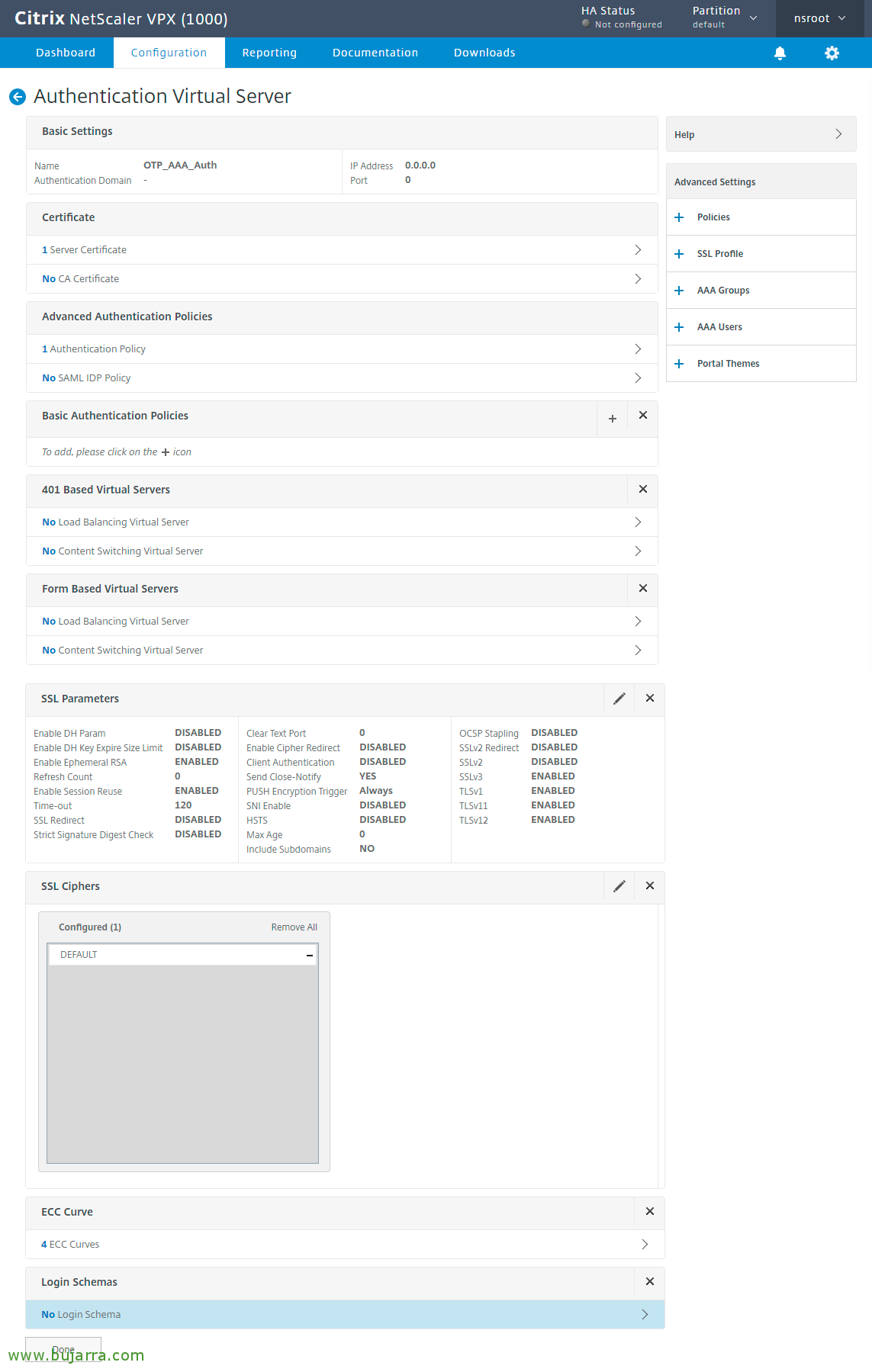

Clicca su “Continuare”,

Clicchiamo sul pulsante Menu a destra in “Schemi di accesso” e aggiungiamo uno da “Nessuno schema di accesso”,

Clicca su “Seleziona criterio”,

E selezioniamo la nostra politica di accesso “Single_Manage_OTP_Login_Sch_Pol” fattore singolo, “Selezionare”,

“LEGARE”

Ora, Clicca su “Schema di accesso” e “Aggiungi binding”,

Clicca su “Seleziona criterio”,

E selezioniamo quello a due fattori che in questo esempio è “Dual_OTP_Login_Sch_Pol”, & “Selezionare”,

“LEGARE”,

Nel menu di destra cerchiamo e aggiungiamo un Tema per il portale poiché “Temi del portale”, Selezionare RfWebUI.

Clicca su “OK”.

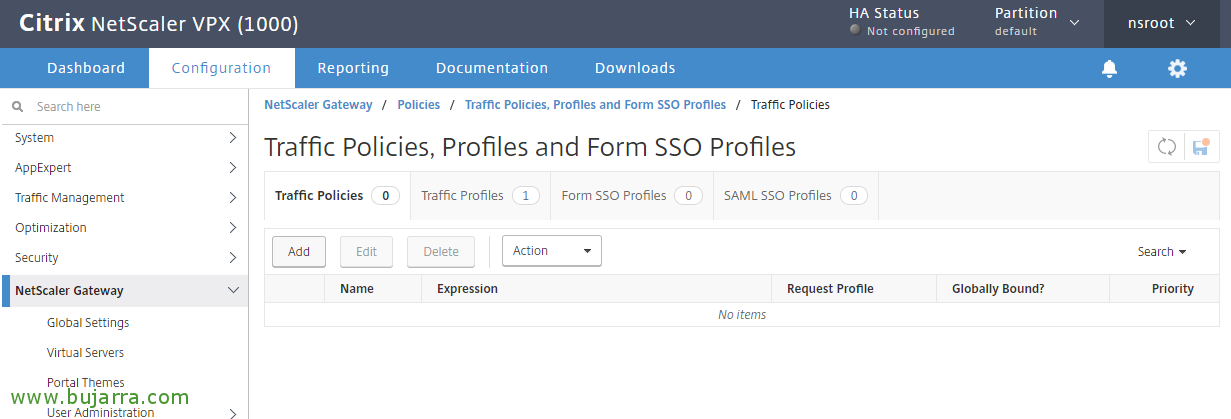

Politiche di traffico,

Stiamo per “NetScaler Gateway” > “Politiche” > “Traffico” > “Profili di traffico” > “Aggiungere”,

Creiamo un profilo di traffico per OTP, Gli diamo un nome, Nel mio caso “OTP_NS_Traffic_Profile”, in Espressione password SSO Indicare HTTP. REQ. UTENTE. ATTRIBUTO(1) e clicca su “Creare”.

Creiamo una polizza da “Politiche di traffico” > “Aggiungere”,

Ti diamo un nome “OTP_NS_Traffic_Pol”, Seleziona il profilo che abbiamo appena creato”OTP_NS_Traffic_Profile”, Clicca su “Passa alla sintassi predefinita”, Partiamo come espressione Vero e clicca su “Creare”,

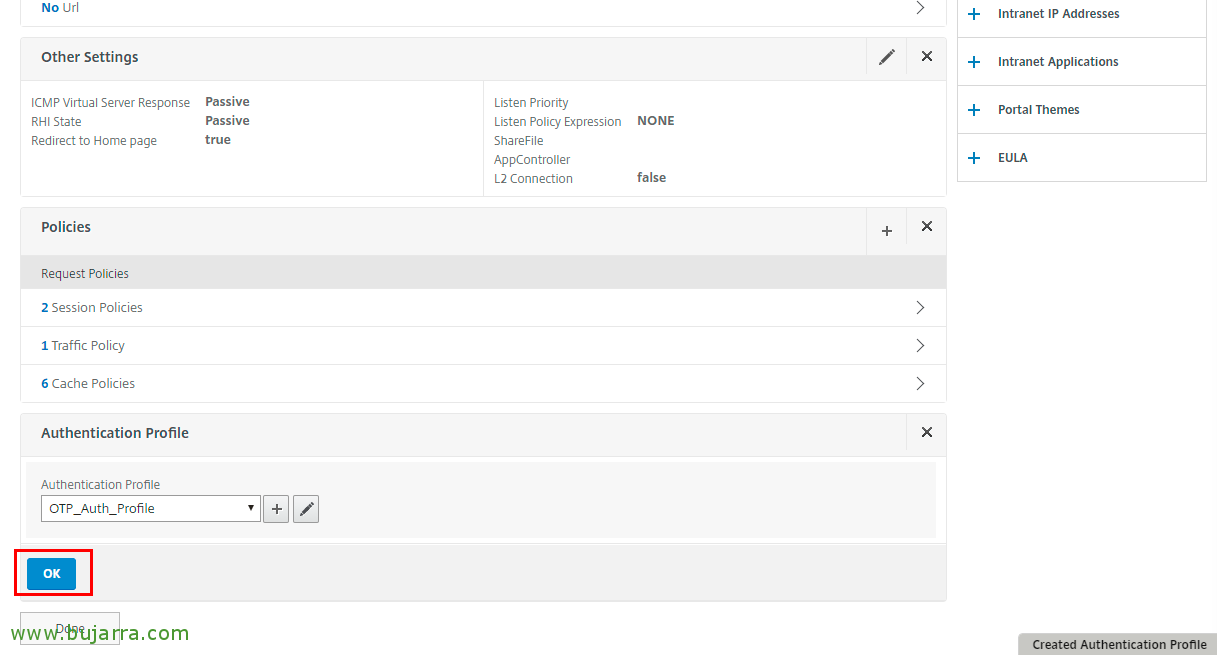

Stiamo per modifica il nostro server virtuale NetScaler Gateway, Stiamo per “NetScaler Gateway” > “Server virtuali” > Selezioniamo i nostri > “Redigere”. E aggiungiamo le politiche!

In “Scegli criterio” Scegliamo per tipologia Traffico, “Continuare”,

Clicca su “Seleziona criterio”,

Selezioniamo i criteri di traffico appena creati, Che cosa è stato “OTP_NS_Traffic_Pol” & “Selezionare”,

“LEGARE”,

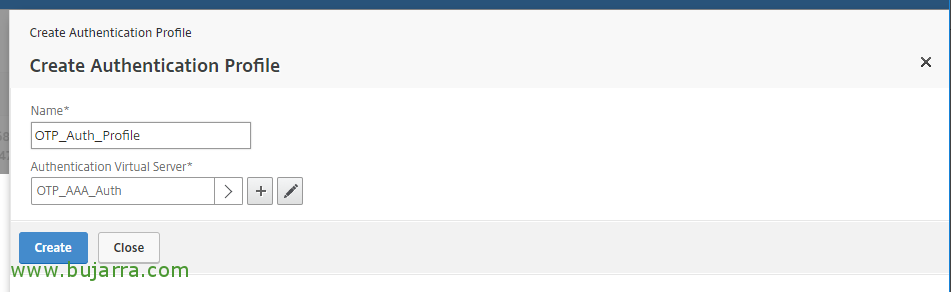

Nel menu a destra aggiungiamo Le “Profilo di autenticazione”,

Fare clic sul pulsante più di “Profilo di autenticazione”,

Creiamo un profilo che colleghiamo al server di autenticazione che abbiamo creato, Gli diamo un nome e clicchiamo su “Server virtuale di autenticazione”,

Selezioniamo il server, Che cosa è stato “OTP_AAA_Auth” & “Selezionare”,

Clicca su “Creare”,

Clicca su “OK”,

Aggiungiamo anche il tema del portale al server virtuale da “Temi del portale” a destra,

Selezioniamo il portale RfWebUI,

“OK” e salva le impostazioni, Anche se non ci credi… Questo è tutto!!!! Quasi nulla…

Portale di gestione OTP,

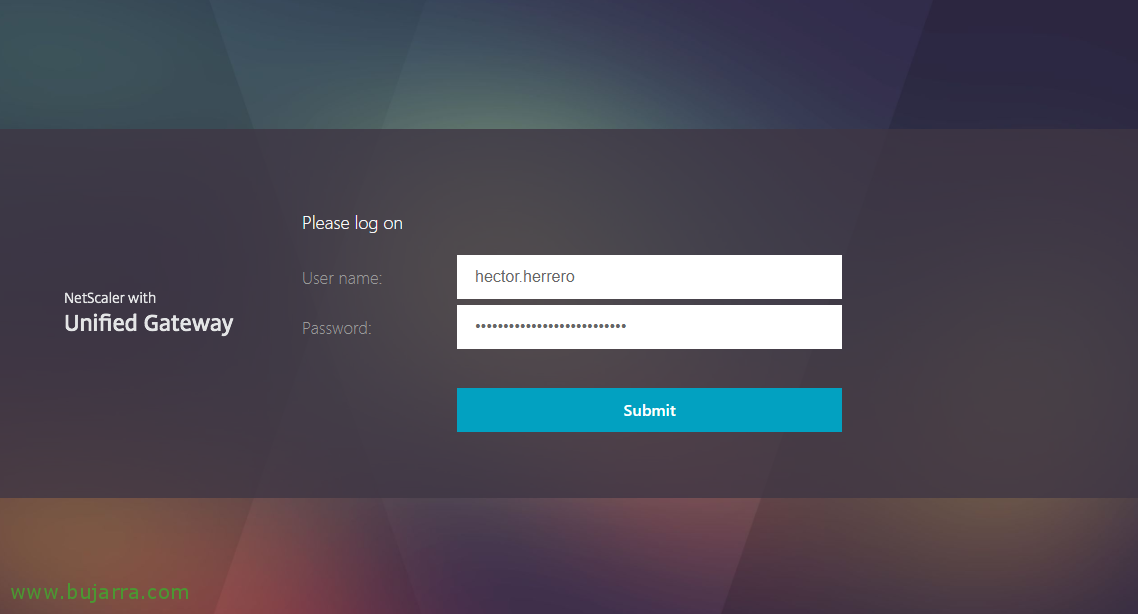

Come utente, primo, Dovremmo accedere al nostro portale aziendale per registrare il nostro dispositivo mobile, ma aggiungendo /manageotp alla fine dell'URL, Per esempio: https://citrix.openservices.eus/manageotp, l'utente dovrà essere convalidato con le proprie credenziali AD.

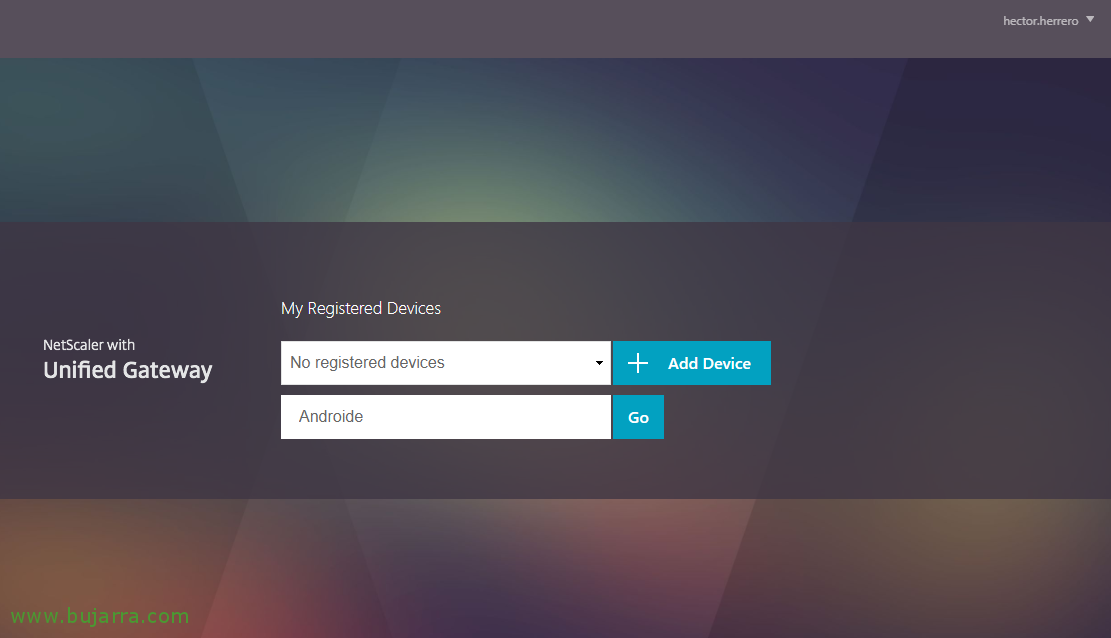

E da qui puoi aggiungere un nuovo dispositivo da utilizzare come token, Gli darei un nome e “Aggiungi dispositivo”,

Riceverai un codice QR che dovrai scansionare per collegarlo alla tua app Google Authenticator, disponibile sia su Android per dispositivi generici che su iOS per iPhone o iPad.

E ci dirà che è stato registrato con successo!

Ora l'utente sarà in grado di accedere al proprio portale aziendale abituale e continuare a lavorare normalmente, quando accedi come vediamo, dovrai inserire le tue credenziali come al solito e poi l'OTP o la password monouso che otterrai dal cellulare.

E questo è tutto! Si tratterebbe di uno screenshot di ciò che l'utente vedrebbe, Questo sarebbe il codice che viene generato casualmente per te e devi inserirlo quando ne hai bisogno. Qualcosa di lungo da configurare ma con ottimi risultati in termini di ottenimento di molta più sicurezza nel nostro ambiente. Non saranno mai più in grado di rubare le credenziali dei nostri utenti!