使用 RADIUS 通过 Citrix Access Gateway 连接到 Active Directory

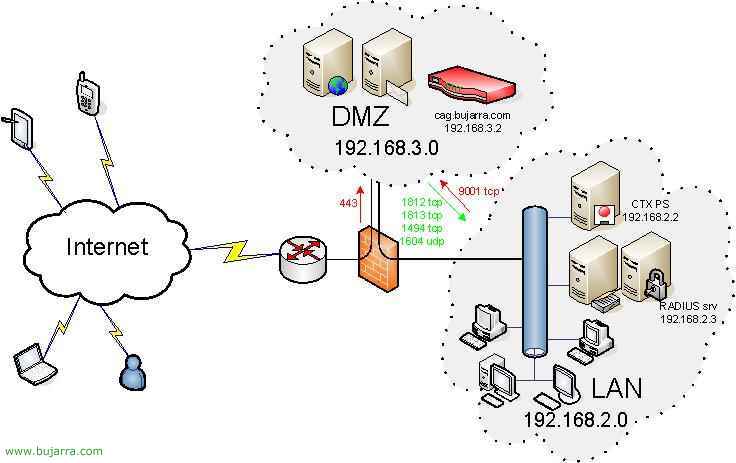

如果我们希望利用我们的 Windows Active Directory,而不是使用 Citrix Access Gateway 的本地用户, 我们的域用户在从国外连接时验证我们, 我们必须将 IAS 服务安装在我们网络中的服务器上 (Internet 身份验证服务), 配置它并在 CAG 中指示它是如此. 请注意,如果 CAG 位于 DMZ 中,我们需要将 RADIUS 端口映射到 IAS 服务器, 什么是 1812 和 1813, TCP 两者.

井, 在我们网络中的服务器上,第一件事是安装 IAS 服务, 为此, 我们从 “Panel de Control” > “添加或删除程序” > “添加或删除 Windows 组件” > 点击 “网络服务” 然后在 “详…” 要能够选择 “Internet 身份验证服务”, 我们标记它并接受安装它的一切.

安装后, 我们打开它, 从 “管理工具”, 选择 “Internet 身份验证服务”,

第一件事是创建客户端, CAG 将是什么?, 为此, 从控制台, 信封 “RADIUS 客户” 右键单击 select “新的 RADIUS 客户端”,

我们将为您提供任何可供我们用于识别您身份的描述性名称; ,然后输入 CAG IP 地址或 CAG DNS 全名, “以后”,

在 “供应商客户” 选择 “RADIUS 标准”, 在这里,我们将告诉您密钥是什么,以便可以在 IAS 和 CAG 之间对其进行验证, 这个秘密稍后将是我们向全能神教会表明的秘密, “结束”,

现在我们必须指出 CAG 的指令, 我们将 “远程访问策略”, ,然后选择 “新的远程访问策略”,

“以后”,

我们选择第二个选项 “配置自定义策略” 我们给它起一个描述性的名字, 我们将使用该指令来指示谁可以使用 CAG 进行连接, “以后”,

点击 “加…”

我们在最后选择 “Windows 组” 并单击 “加…”

点击 “加…” 以选择 Windows 组, 我们希望能够连接到 CAG 的 DA,

我们写下我们想要连接到 VPN 的用户所在的组的名称, 就我而言,在我的 DA 中. 我创建了一个名为 “CAG 用户” 我将把我想授予访问权限的每个人放在那里. 选择我们感兴趣的组,然后单击 “接受”,

检查我们的群组是否出来并点击 “接受”,

“以后”,

选择 “授予远程访问权限” 为此组用户授予对连接的访问权限, “以后”,

点击 “编辑个人资料…”,

在 “认证” 我们必须取消选中前两个检查 “Microsoft 加密身份验证版本 2 (MS-CHAP v2)” 和 “Microsoft 加密身份验证 (MS-CHAP)”; 我们标记了其他两个检查 “加密身份验证 (章)” 和 “不加密的加密 (奶头, SPAP 餐厅)”,

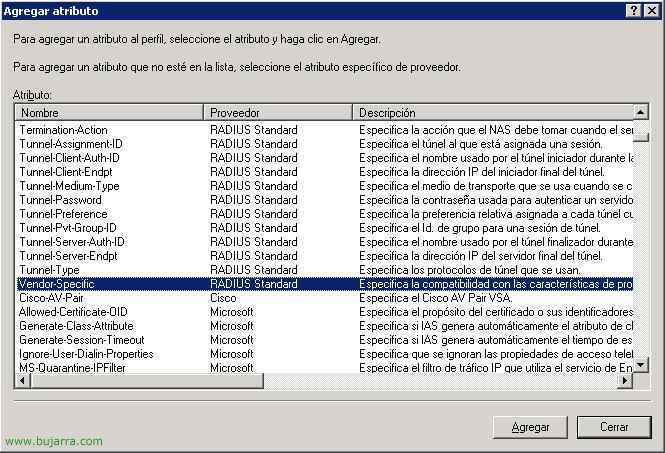

在 “高级选项” 通过选择它们并单击 “删除”; 然后点击 “加…”,

选择 “供应商特定” 并单击 “加”,

点击 “加”,

在 “从列表中选择” 表明 “RADIUS 标准” 及以下, 我们必须指出 “是的,它符合” RADIUS RFC 标准, 点击 “配置属性…”

我们必须添加 “属性值” 使用以下数据: “CTXSUser组=” (无引号) 后跟我们之前添加的 Windows 域用户组的名称, 就我而言,它是 UsersCAG, 所以它应该是这样的: CTXSUserGroups=用户CAG. 如果由于某种原因,我们有不止一个组, 我们将用分号分隔它们 (;), 接受,

接受,

我们指出 “不”,

我们可以继续, 点击 “以后”,

我们检查一切是否正常,然后完成,

我们看到,我们创建的指令仍然是 Order 的重中之重 1. 我们已完成 Windows 部分, 这里没有更多设置, 现在,一切都将来自 CAG 管理控制台.

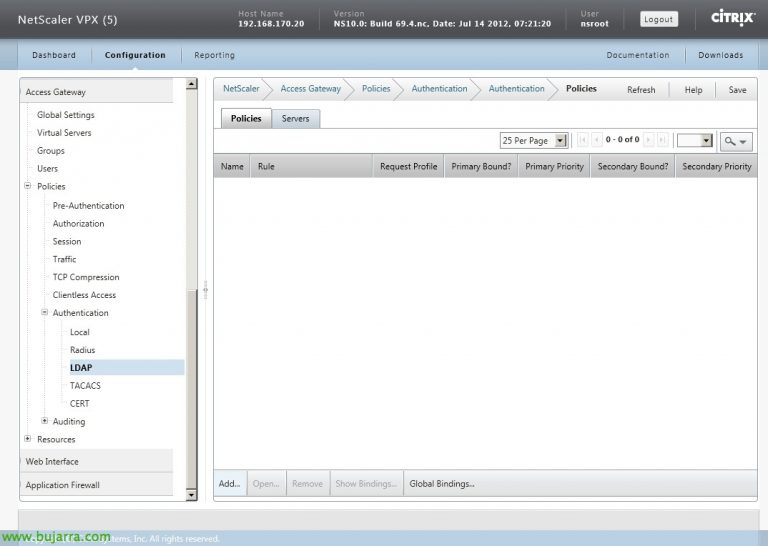

打开控制台以管理 CAG, “Access Gateway 管理工具”, 我们转到 “认证”, 我们可以保留这两种身份验证, local users 并为 RADIUS 用户创建一个新, 无论如何, 在此示例中, 我只接受 RADIUS 用户,因此我将删除默认提供的身份验证, 为此,从 “行动” > 点击 “删除默认领域”,

“是的”,

现在 “添加身份验证领域” 我们将指示一个呼叫 “违约” 并单击 “加”,

选择 Authentication 的类型 “RADIUS 身份验证” 并单击 “还行”,

我们必须告诉 CAG 哪个是 RADIUS 服务器, 为此,在 “主 RADIUS 服务器设置” 在 “IP地址” 我们将 RADIUS 服务器的 IP 地址, 默认端口是 1812, 现在我们必须将之前在创建 RADIUS 客户端时创建的密钥放在 RADIUS 服务器上. 点击 “提交” 保存更改. 如果由于某种原因我们有另一个 RADIUS 服务器,我们将在下面指出, 在辅助服务器上.

“还行”

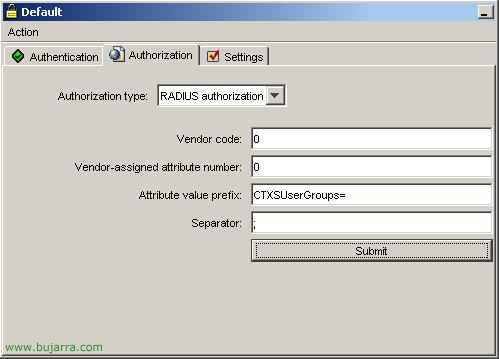

我们在 “授权” 一切都与上图相同:

“供应商代码” = 0

“供应商分配的属性编号” = 0

“属性值前缀” = CTXSUser组=

“分隔符” = ;

点击 “提交”,

“还行”, 不应执行任何其他作, 现在尝试从外部连接以检查一切是否正常.

要检查任何事件,我们将在 RADIUS 服务器上看到它, 在 “事件查看器”, 它会告诉您谁连接正确,或者谁想连接但无法连接.

这将是 DMZ 中指向 RADIUS 服务器的 CAG 的最终配置:

从 Internet 的 FW 部分,我们应该只打开并且只打开端口 443 tcp 到 CAG,以便客户端可以访问、下载客户端软件并连接到 VPN. 从 LAN 到 DMZ 网络,我们应该只打开端口 9001 tcp 发送到 CAG,以便可以使用管理工具对其进行远程管理. 从 DMZ 网络到 LAN 网络,我们应该打开我们感兴趣的端口, 如果我们使用 RADIUS,我们将重定向 1812 TCP 和 1813 tcp 到 IAS 服务器. 这 1494 TCP 协议 (或 2598 TCP (如果我们使用 “会话可恢复性”) 添加到 Citrix 服务器,如果我们对 1604 tcp 表示何时从 Citrix 客户端 (PN 或 PNA) 浏览以搜索 Citrix 社区.

www.bujarra.com – 赫克托·埃雷罗 – NH*****@*****ra.com – v 1.0