CAG 配置和管理 – Citrix 访问网关

此过程介绍如何配置 Citrix Access Gateway 设备,以便我们使用此设备连接到 VPN. 如果我们在物理上没有硬件, 我们可以创建一个 CAG 虚拟机来执行测试, 绝不用于最终用途 – 这里.

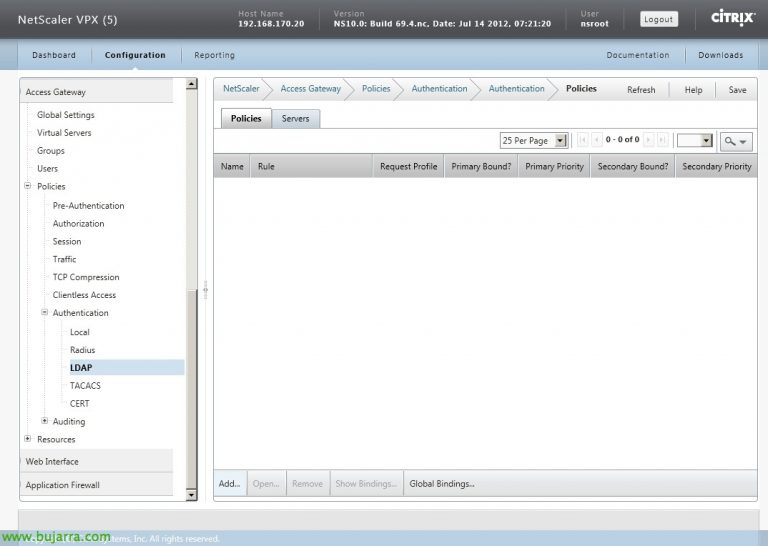

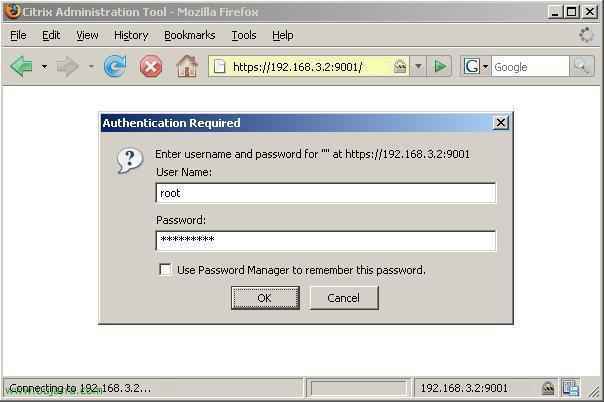

安装后要做的第一件事是使用浏览器连接到设备, 如果我们没有更改您的 IP 地址, 始终作为默认引入的是 10.20.30.40, 进入并更改, 假设已设置, 我们打开一个浏览器,通过 HTTPS 访问您的 IP,并打开 9001. 它将要求提供用户名和密码, 如果我们没有更改它,则默认用户为 “根” 和密码 “根管理员”.

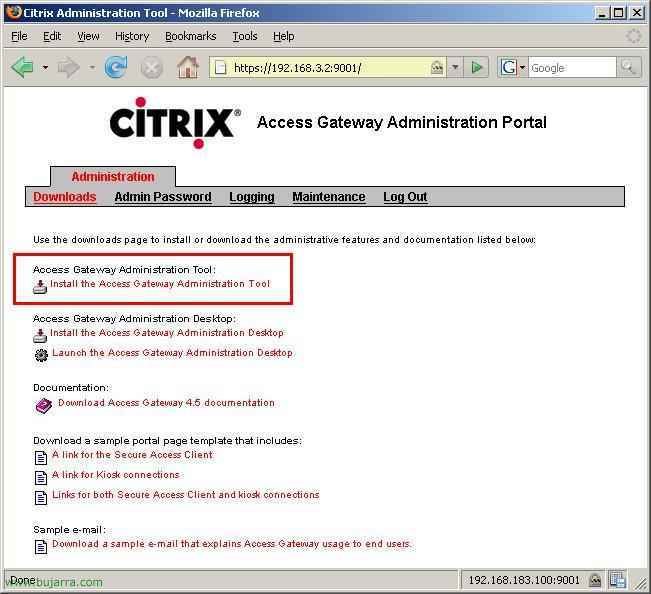

首先, 需要安装管理控制台, 如果我们没有它,我们通过单击链接下载它 “安装 Access Gateway 管理工具”. 我们下载安装程序并运行它以开始安装.

从向导开始安装 Access Gateway 管理工具 4.5, “下一个”

我们接受许可证 “我接受许可协议中的条款” & “下一个”

我们指明用户和组织, 继续 “下一个”,

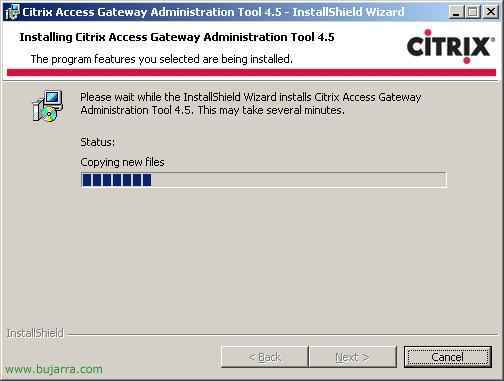

“安装” 开始安装,

…

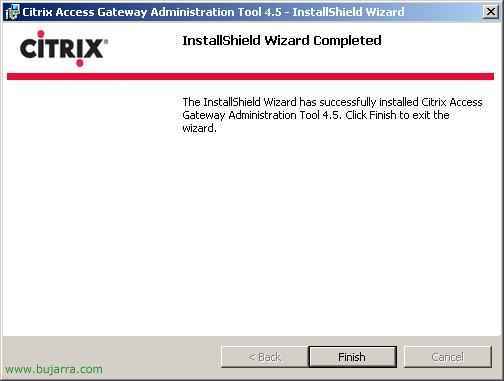

几秒钟后,我们安装了它, “完成”,

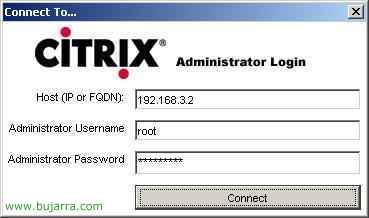

现在, 我们通过单击桌面图标来执行它 “Access Gateway 管理工具 4.5”

我们输入将要连接的设备的 IP 地址以对其进行管理, 我们的 CAG, 用户名和密码, 点击 “连接”,

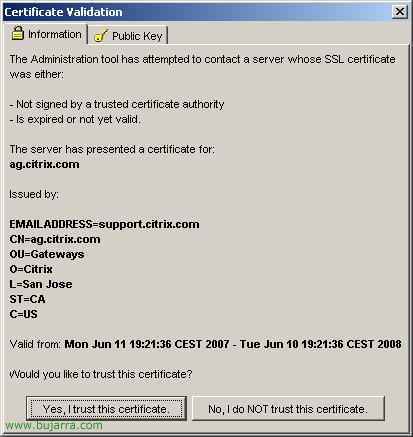

如果这是我们第一次连接,它将要求我们信任证书, 点击 “是的, 我信任此证书”

如果我们想永远信任证书, “是的”,

从 “Access Gateway 集群” 我们有几个有趣的选项来设置它, 第一个内部, 我们转到 “通用网络”. 首先,我们设置 DMZ, 我们标明我们有多少, 如果设置简单, 拥有 DMZ 是正常的, 并配置两个网络接口, 我们感兴趣的, 如果我们只需要其中一个, 我们将标记 “仅使用接口 0” 或者如果我们对两者都感兴趣,那么 “使用两个接口”. 我们检查网络配置是否正确 (IP地址, 子网掩码 默认网关 IP 地址…) ,我们指示此 CAG 将从外到内的名称 “外部 FQDN” 替换为 full name.

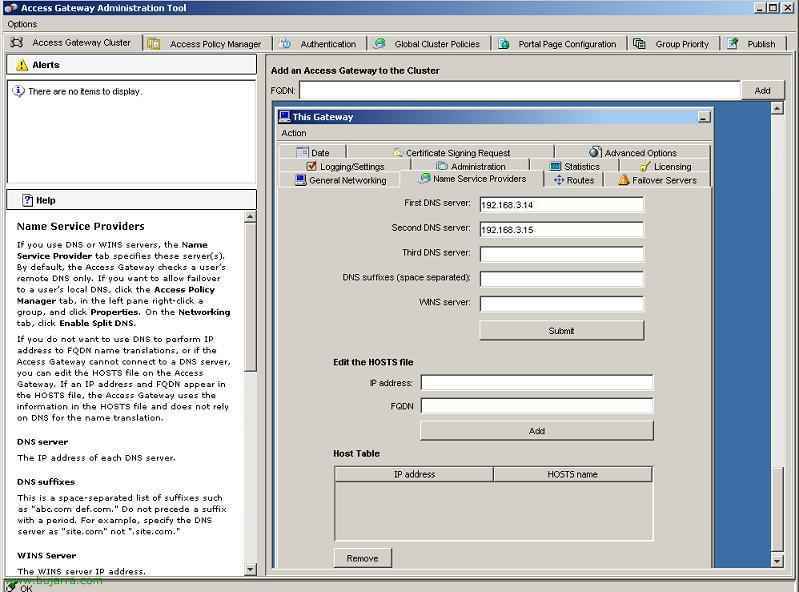

在 “名称服务提供商” 输入将解析此设备的 DNS 名称的 DNS 服务器.

这 “发 牌” 我们将使用它来设置许可证, 如果此应用程序将是许可证服务器 (如果是第一个,它将是) 我们标记第一个选项 “将此设备用作许可证服务器” 并单击 “浏览…” 进行安装, 然后我们将点击 “提交”. 如果我们已经有许可证服务器 CAG 设备, 我们可以通过选中第二个选项来连接到它 “使用其他设备作为许可证服务器”.

为了进行更改,必须重新启动 CAG, 告诉我们怎么做. “接受”.

要重新启动或关闭设备,我们将 “Access Gateway 集群”, 在 “管理”, 跳 “重新启动” 或 “关闭”.

它将要求确认并使用 “重新启动”.

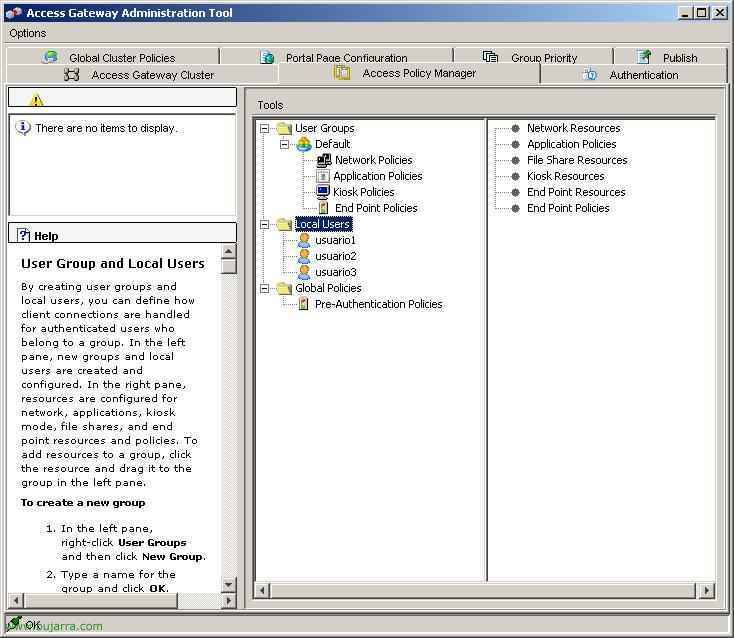

不错, 现在我们解释如何创建本地用户以便能够使用 VPN 连接到 CAG. 眼睛, 我们不必使用它们, 我们可以使用 Windows Active Directory 并通过 RADIUS 连接到它 – 这里, 或者以更多方式. 这是简单的, 我们创建用户帐户,然后将这些帐户提供给我们的最终用户用于连接. 创建这些用户, 让我们转到选项卡 “访问策略管理器” 并右键单击 “本地用户” 选择 “新用户”.

我们在 “用户名” 我们为您分配一个密码, 点击 “还行”.

在那里,我们将能够看到我们拥有的用户帐户, 在 “本地用户”,

如果我们想要的是,当用户使用 CAG 连接到我们的 VPN 时,并非所有流量都通过我们的网络,那么我们必须启用一个名为 “拆分隧道”, 例如,如果他们想在连接到 VPN 时浏览 Internet,而您不希望所有 Internet 流量都通过 VPN. 为此,, 让我们转到选项卡 “全局集群策略” 并启用 “启用拆分隧道”. 此外,在 “可访问的网络” 是我们将指示他们在登录 CAG 时将连接到哪些网络连接的位置, 我们可以放置我们感兴趣的 ; 或 Enter. 即使不放入网络,我们也可以只放置一台主机, 因此,他们只能进入网络中的其他. 完成设置后, 我们保存更改 “提交”.

“还行”

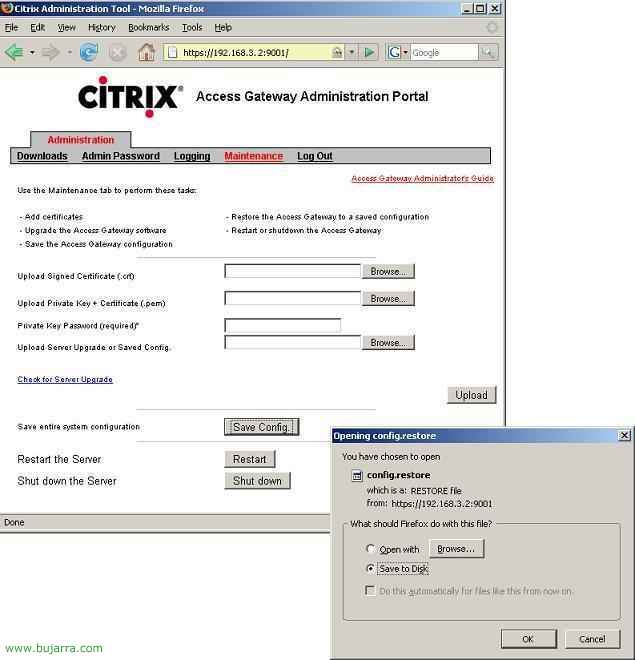

如果我们想保存配置的备份, 我们通过 HTTPS 和端口 9001, 我们验证自己,进入后,我们单击 “保养”, 并简单地点击 “保存整个系统配置” > “Save Config (保存配置)。” 它将为我们保存一个名为 “config.restore” 在我们的电脑上. 我们会将备份保存在一个安全的地方,如果我们需要用它来恢复所有内容,我们会格式化 CAG 并再次加载此配置, 因为 “上传服务器升级或保存的配置。” 使用 “浏览…”

如果要请求证书以便能够使用 SSL, 并且它是我们公共 CAG 名称的真实证书, 这表明我们是谁,并且不会通过说我们不值得信赖来给用户带来问题. 从 “Access Gateway 管理工具”, 在 “Access Gateway 集群”, 在 “证书签名请求”, 我们填写您指示的数据以请求证书并获取 CSR,稍后我们将将其发送给证书颁发机构 (交流), 为此,请单击 “生成请求”.

它将在我们的 PC 上保存名为 CSR 的 CSR 文件 “myserver.csr” & “救”,

“接受”

如果我们使用记事本编辑文件, 我们将需要密钥来请求证书.

例如,我现在将使用免费的临时证书。 rapidssl.com, 如果我们填写了所有步骤,则必须在此处粘贴 CSR (证书签名请求).

一旦我们拿到证书, 将其放入 CAG 中将来自 “Access Gateway 管理工具”, 在 “Access Gateway 集群” 在 “管理”, 在 “上传 .crt 证书” 通过点击 “浏览…” 我们选择它.

我们在 PC 上查找它,然后单击 “打开”.

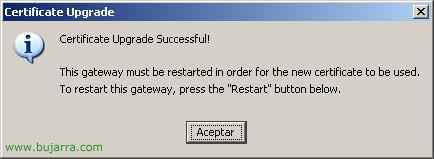

“接受”, 证书已安装.

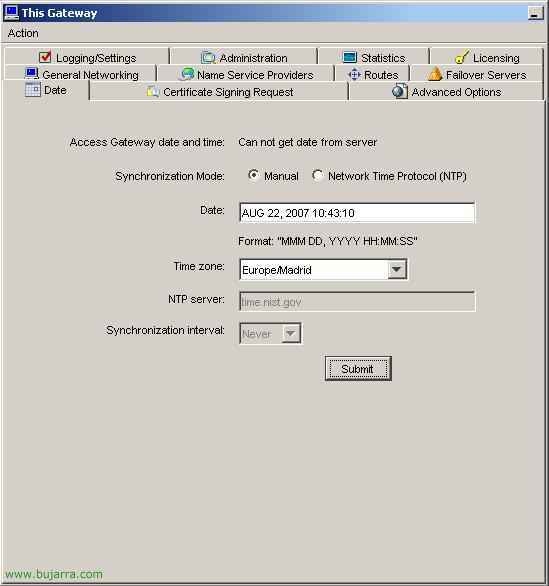

在 CAG 上设置时间和日期, 从 “Access Gateway 管理工具”, 在 “Access Gateway 集群” 在 “日期”, 选择同步模式以 “手动” 除非我们在网络上有时间服务器, 我们将日期和时间放在 “日期” 并指示格式 “嗯,DD, YYYY HH:毫米:FF 系列”, 没事的时候, 点击 “提交”.

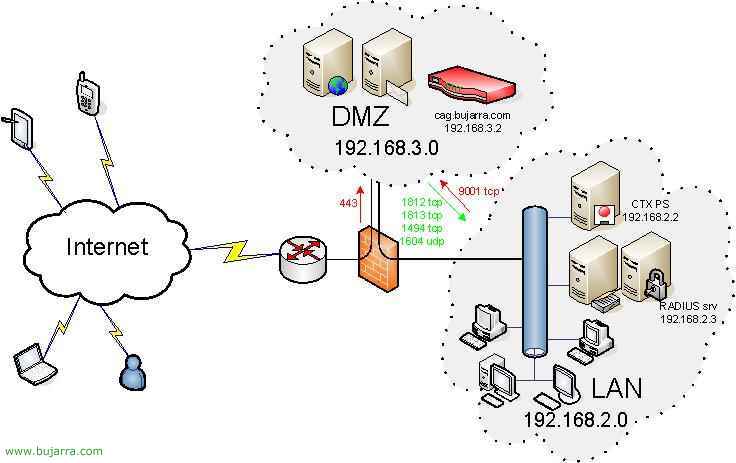

这将是 DMZ 中 CAG 的最终配置:

从 Internet 的 FW 部分,我们应该只打开并且只打开端口 443 tcp 到 CAG,以便客户端可以访问、下载客户端软件并连接到 VPN. 从 LAN 到 DMZ 网络,我们应该只打开端口 9001 tcp 发送到 CAG,以便可以使用管理工具对其进行远程管理. 从 DMZ 网络到 LAN 网络,我们应该打开我们感兴趣的端口, 如果我们使用 RADIUS,我们将重定向 1812 TCP 和 1813 tcp 到 IAS 服务器. 这 1494 TCP 协议 (或 2598 TCP (如果我们使用 “会话可恢复性”) 添加到 Citrix 服务器,如果我们对 1604 tcp 表示何时从 Citrix 客户端 (PN 或 PNA) 浏览以搜索 Citrix 社区.

www.bujarra.com – 赫克托·埃雷罗 – NH*****@*****ra.com – v 1.0