Windows でのターミナル サーバー ゲートウェイの構成 2008

Windows上のターミナルサービス 2008 という新機能を持ってきてください “TSゲートウェイ” 組織外からローカル エリア ネットワークでターミナル サーバーを使用するコンピューターに接続するために使用するもの. この機能を使用できるようにするには, ネットワーク上のサーバーにインストールする必要があります, ターミナル サーバー サービスがインストールされているかどうかは関係ありません. ルーター/ファイアウォールでは、ポート443tcpをこのサーバーにリダイレクトし、これにより3389tcpを介してターミナルサーバーに安全にリダイレクトされます, また、特定のディレクティブを適用して、接続をもう少し保護することもできます.

これは、ターミナル サーバーのネットワークの概略図です, 外部から接続できるように (インターネット) ターミナル サービス サーバーへ, TSゲートウェイまたはゲートウェイのいずれかにインストールする必要があります, HTTPSトラフィックをリダイレクトします, そして、接続時にリクエストしたサーバーに移動します, ゲートウェイ サーバーは HTTPS 経由で RDP を使用するため. このドキュメントでは、ゲートウェイ サーバーを w2k803 とし、ターミナル サービス サーバーを w2k802 にします.

この機能を追加するには, サーバー管理コンソールに移動して、次の機能を追加する必要があります: “TSゲートウェイ”,

このコンポーネントをチェックすると, お持ちの要件がインストールされます, もちろん、それらはインストールする必要があります, クリック “必要な機能を追加する”,

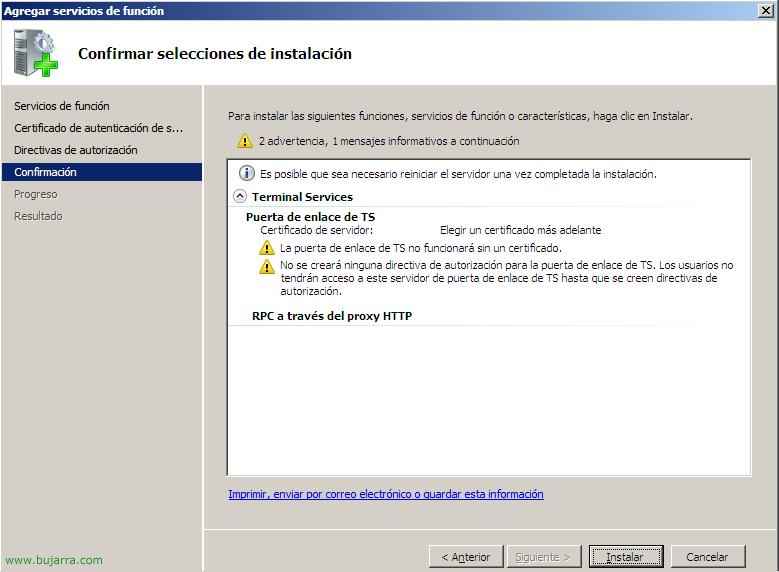

これで証明書をインストールできるので、RDP接続がSSLレイヤーで暗号化され、より安全になります, すでに証明書がある場合は、今すぐ利用してインストールできます, 然も無くば, 後, 3番目のオプションを確認する. “次”, 証明書のインストールは後日必須になります.

これで、TS ゲートウェイ/TS ゲートウェイを使用して接続の認証ポリシーを作成できるようになりました, ただし、後でコンソールから行います. “次”,

何をインストールするかを確認し、クリックします “取り付ける”,

… インストールされるまで待ちます…

わかりました, インストールが正常に完了しました, クリック “閉める”,

管理コンソールを開くには, 私たちは、 “開始” > “プログラム” > “管理ツール” > “ターミナルサービス” > “TS ゲートウェイ マネージャー”.

初めて開く場合は、完全に未設定であることがわかります, さまざまなアラートが表示されます. 次に、ゲートウェイ サーバーのプロパティの構成について説明します, これを行うには、右クリックサーバーで次の操作を行います “プロパティ”. そして、興味があるようにタブを調べて構成します.

で “全般” 同時接続の最大数を有効にするか、このサーバーを介した接続を直接無効にすることができます.

で “SSL証明書” SSL証明書をインストールする場所です, ここから作成することも、コントロールパネルからインストールする場合はここで選択することもできます. この場合、接続を保護するために証明書を作成するだけです, これを行うには、をクリックします “証明書の作成…”,

上, このサーバーのフルネームを指定する必要があります, 以下に、ユーザーが後でインストールする証明書のコピーを保存します. “受け入れる”,

わかりました, “受け入れる”,

これで、画面が変わり、証明書が正しくインストールされていることがわかります, しかし、この証明書は信頼できない認証局からのものです (なぜなら、私たちがそれを生成したからです, 認証局ではない, CA です。 – 認証局). クリック “尋問する” 証明書のコピーをディレクトリに保存し、後でユーザーがインストールできるようにする.

証明書を選択し、をクリックします “証明書の表示…”,

で “細部” 下ボタンをクリックします “ファイルへのコピー…”,

証明書のエクスポートのウィザードが表示されます, わかりました, 私たちはそれを続けます, “次”,

印 “秘密鍵をエクスポートしない” そして “次”,

“X.509 エンコードされたバイナリ DER (.CERの) & “次”,

保存するパスと名前を選択します. “次”,

“終わり” 証明書をこのフォルダにコピーするには.

わかりました, “受け入れる”, 次に、ユーザーがどのように接続するかを確認したい場合は、これに従います.

ターミナル サービス接続承認ポリシーをどこで使用するかを示します (The CAP_TS) NPS サーバーからの場合 ( ネットワークポリシーサーバ) ローカルまたはこれらのポリシーのサーバーとなる中央のローカル. NPS は、Microsoft Windows IAS に代わるコンポーネントです 2003. ターミナルサービスゲートウェイサーバーが1つしかない場合は、通常、ローカルにダイヤルします, ただし、両方のサーバーでポリシーを重複させる必要がないように、中央のもの.

で “サーバーファーム” 外部からの接続へのアクセスを許可するようにバランスをとるサーバーを見つけます, ここで、複数のPEサーバーがある場合は、接続のバランスが取れるようにPEサーバーを追加する必要があります, サーバーの名前を入力し、をクリックします “足す”, 以下に、そのファームに属するサーバーとそのステータスのリストを示します.

で “監査” 関心のあるすべてのイベントを監査して、システムのセキュリティをチェックできるようになります, 誰がつながるかを見ることから, 誰が接続しようとしているのか, 認証エラー, リソースへのアクセス…

で “SSL ブリッジング プロトコル” は、ネットワーク内にISAサーバーがある場合、またはISAサーバーとゲートウェイサーバーとの間に安全なSSL接続を確立するためのデバイスがある場合、接続を保護することです. ISAに関する詳細情報があります ここは (ドキュメントの最後に).

ここで行う必要があるのは、2つのディレクティブを作成することです, ファースト コール CAP (接続認証ポリシー), ユーザーやコンピュータのグループを指定できます, TSサーバーゲートウェイにアクセスできるユーザー. このようなポリシーを作成するには、 “ゲートウェイ管理者” 封筒 “檄” を右クリックします “接続承認ポリシー” > “新しいポリシーを作成する” > “習慣”.

で “全般” ポリシー名を提供します, たとえば、TS_CAP して有効にします.

で “必要条件” 接続にどの認証方法が使用されるかを言う場所になります, はい “パスワード” 又は “スマートカード”. 次に、接続するためのアクセス権を持つユーザーを示すために、ユーザーのグループを選択する必要があります, Active Directoryにというグループがあります “TSユーザー” 接続したいユーザーを配置する場所, ここでは、これを示すために追加します. さらに、セキュリティを強化したい場合, Active Directoryにグループを作成し、その中にコンピューターを配置して、特定のコンピューターからのこれらの接続のみを許可できます.

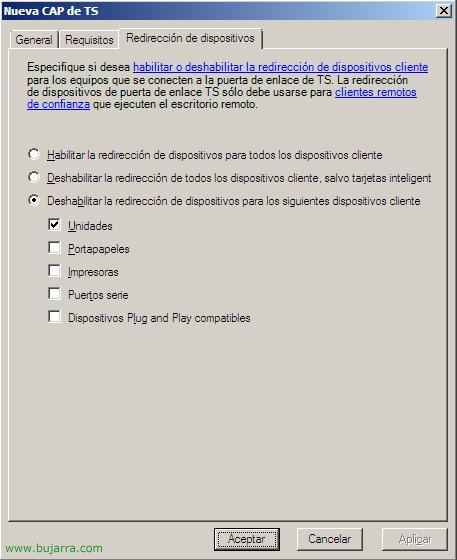

そして、 “デバイスのリダイレクト” ターミナルのRDP接続によってリダイレクトするデバイスが必要です, すべてのデバイスを有効にすることができます, それらを無効またはカスタマイズする.

ここで、別のディレクティブを作成する必要があります, この2番目のものはRAPと呼ばれています (リソース認証ポリシー), では、リモート ユーザーが TS ゲートウェイ サーバー経由でアクセスできる内部ネットワーク リソースを指定できます. RAP ポリシーを作成するとき, さらに、コンピュータ グループを作成し、RAP ポリシーに関連付けることができます. リモート ユーザーは、TS CAP と TS RAP のいずれかに指定されている条件の少なくとも 1 つを満たしている場合にのみアクセスできます. このようなポリシーを作成するには、 “ゲートウェイ管理者” 封筒 “檄” を右クリックします “リソース承認ポリシー” > “新しいポリシーを作成する” > “習慣”.

で “全般” ポリシー名を提供します, たとえば、TS_RAPして有効にします.

タブ “ユーザーグループ”, CAPディレクティブと同じです, ここでは、TSゲートウェイを使用した接続を許可するユーザーのグループを示します. 接続するためのアクセス権を持つユーザー, Active Directoryにというグループがあります “TSユーザー” 接続したいユーザーを配置する場所.

で “設備グループ” Active Directory内の任意のグループに関心がある場合は、TSゲートウェイを介して特定のコンピューターにアクセスを許可するために追加します.

そして、 “許可されたポート” リモートデスクトップクライアントがターミナルサーバーに接続するポートを確認します, 接続を許可できるのは、 3389, 任意のポートに移植するか、カスタマイズします.

ターミナル サービス ゲートウェイ サーバーの構成は、ここで完了します, ここで見ていくのは、インターネット上のユーザーがPEサーバーを介してネットワーク内にあるターミナルサーバーに接続する方法です.

まず、Gatewayサーバーで無効な証明書をどのように生成したか, 次のような有効な認証局を使用していない: ベリサイン, ラピッドSSL,CAcertの, 快適, タウテ… さて、クライアントPCでは、この証明書の発行エンティティを信頼していることを示すために、上記の証明書をインストールする必要があります. これを行うには、, ゲートウェイサーバー上のSHAREDというディレクトリに証明書を保存する前に, 共有されており、ユーザーがアクセスできると仮定します, 以前に生成された証明書について, 証明書を右クリックします “証明書のインストール”,

証明書のインポートウィザードが表示されます “次”,

確認する必要があります “すべての証明書を次のストアに配置します” そして “尋問する” 選ぶ “信頼されたルート発行者”, “次”,

“終わり” 証明書を正しくインポートするには,

確認する, “はい”,

受け入れる,

又, 証明書がすでにインストールされているクライアントPC上, のクライアントを開きます “リモートデスクトップ接続” (“開始” > “実行する” > MSTscの). もちろん、それはバージョンでなければなりません 6 お客様の, 然も無くば, MicrosoftのWebサイトからダウンロードする必要があります (http://support.microsoft.com/default.aspx/kb/925876). 私たちはに行きます “詳細オプション” をクリックし、 “構成”. 開いた新しいウィンドウで、確認する必要があります “次の TS ゲートウェイ サーバー構成を使用します” そして “サーバー名” 組織のGatewayサーバーを示します”.

構成を受け入れ、接続するサーバーを指定します, セキュリティのために、ターミナルサービスウィンドウに到達する前に認証を求められます, NLAを有効にしているので (ネットワーク・レベル認証), 新しいタイプの認証, これにより、ユーザーが認証されます, クライアント コンピューターに、サーバーの資格情報を相互に送信. これは、ターミナル サービス セッションが解除され、ユーザーにログイン画面が表示される前に認証が実行されるようになったことを意味します. 以前のリモート デスクトップ接続クライアントを使用 6.0, TSセッションは、ユーザーがクリックするとすぐに開始されました “繋ぐ”, これにより、悪意のあるユーザーがサービス拒否攻撃を実行する機会が生まれます (2) 中間者攻撃で認証情報を盗む (ミティエム).

ええと、それはすでにターミナルサービスに接続されていることがわかります, 次に、ゲートウェイを介して行っているかどうかを確認するために、コンソールに移動します.

を開きます “TS ゲートウェイ マネージャー” そして “監督” 誰が接続しているかを確認し、彼らが w2k803.bujarra.com と呼ばれるゲートウェイサーバーを介して w2k802.bujarra.com という名前のサーバーに接続していることを確認します. ここから、ユーザーをログアウトすることもできます “この接続を切断します” または切断します “このユーザーの接続を解除する”.

www.bujarra.com – エクトル・エレーロ – NH*****@*****ra.com – v 1.0