Microsoft Exchange サーバーを構成する 2003 フロントエンドサーバーとして

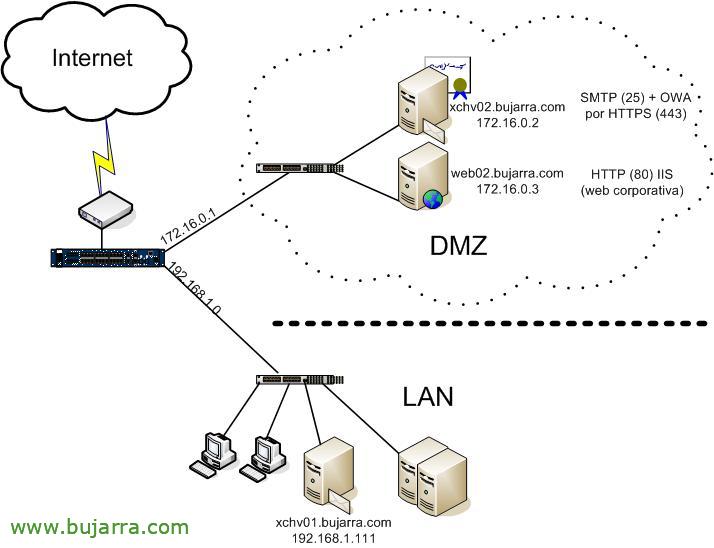

組織で興味深いのは、外部からの安全なアクセスを持つことです, それがDMZの用途です, そして論理的には、メールボックスと一緒にExchangeサーバーを配置するつもりはありません, ユーザーはLANからDMZにアクセスする必要がないため. DMZでフロントエンドとして機能する1つ以上のサーバーを作成し、Exchangeを使用します, ただし、外部接続の場合のみ, SMTP と HTTP/HTTPS のトラフィックが入力されるため、インターネットのユーザーは OWA でメールを表示できます. このステップの内容, フロントエンドサーバーを作成し、それがどのように構成されるかを確認します. LANにはすでに(s) サーバー(です) MS Exchange メールボックスは、MS Outlook タイプのメールクライアントを使用して LAN からアクセスします。.

これは、取引所のあるDMZの理想的な側面です, DMZ 内の 1 つは、外部からのみアクセスでき、OWA 経由でメールを読むためにのみ使用されます (HTTPSを使用), SMTPはDMZからLANにリダイレクトされます. メールボックス ストア サーバーは、すべてのクライアントと共に LAN 上にあります.

フロントエンドをどうしたいかを設定するには, コンソールを開く必要があります “Exchange システム管理者”, そして、サーバー上でフロントエンドの右クリックになりたい > “プロパティ”.

確認するだけです “これはユーザーアプリケーションサーバーです”, 受け入れる.

変更を有効にするには、再起動する必要があります, または、これらのサービスを手動で論理的に再起動します.

追加の, 面白そうだね, 両方のサーバーのクラスタを持つ, フロントエンドとバックエンドの1つ, HTTPS による OWA トラフィックの保護に加えて.

バックエンド サーバー クラスターを作成する – ここは

フロントエンド サーバー クラスターを作成する – ここは

HTTPS 経由の OWA のセキュリティ保護 – ここは

DMZとLANの間で開いたままにしておく必要があるポートを覚えておく必要があります:

80 TCPの 又は 443 TCPの – HTTP または HTTPS の場合

25 TCPの – SMTPの

691 TCPの – リンク状態 - アルゴリズム ルーティング

389 TCPの + 389 UDPの – LDAPからActive Directoryへ.

3268 TCPの – Active Directory へのグローバル カタログ

88 TCPの + 88 UDPの – Kerberos認証

53 TCPの + 53 UDPの – DNS 名前解決

143 TCPの – 随意: IMAPの

110 TCPの – 随意: ポップ

993 TCPの – 随意: 安全なIMAP SSL

995 TCPの – 随意: SSL POPセキュア

そして、インターネットとDMZの間:

80 TCP または 443 TCPの – HTTP または HTTPS の場合

25 TCPの – SMTPの