Windows LAPS の実装

まぁ, 今日はクラシックなものが付属しています, ブログで話したことのない素晴らしいツール, だから、誰かが彼女を知らない場合に備えて, Windows LAPSを実装します (ローカル管理者パスワードソリューション) 私たちの組織では. その名の通り, ポジションのローカル管理者アカウントの管理をお手伝いします, 私たちの組織のメンバーサーバーとDSRMパスワードさえも.

たぶん、あなたの多くがそれを知っているか、その時代にそれをインストールしたことがあるでしょう, 真実は、これらすべてのローカル管理者アカウントを一元的に管理することは非常に便利であるということです, PC またはメンバー サーバー. Microsoftは、しばらくの間、それを独自のオペレーティングシステムに統合してきました, したがって、個別に何もインストールする必要はありません. そして、それがこの投稿の目的です, 新しいWindowsLAPSを有効にする方法.

始める前に, 少し考えてみましょう, これはすべて非常に良いです, だがしかし… そして、ADがダウンしたらどうなるのでしょうか?? そして, CrowdStrikeの別の瞬間がある場合? まあ、私たちはどのマシンにもアクセスできないままになるかもしれません, また、地元のアカウントも知りません, だから考えてみてください, おそらく、一部の機器が管理されていないままになっている可能性があります, 等…

Windows が最新の状態の場合, すでに「4月のパッチ」がインストールされている可能性があります 2023 累積的な更新’ (https://support.microsoft.com/help/5025221). Windows Serverをサポート 2019 そして 2022 のワッペンを使って 11 4 月 2023 だけでなく、 ウィンドウズ 10 そして 11 バージョン 21H2 と 22H2 と 11 4 月 2023.

私たちが述べたように, また、ディレクトリ サービス復元モードのパスワードを管理するためにも使用されます (DSRM o ディレクトリ サービス復元モード). このパスワードを暗号化するには、ドメインに機能レベルが必要です。 2016 せめて. DC が 2019 又は 2022 Windows LAPSのすべての機能を使用できるようになります, そして、私たちのDCが 2016 パスワードを暗号化できるようになります, DSRMのそれを除いて.

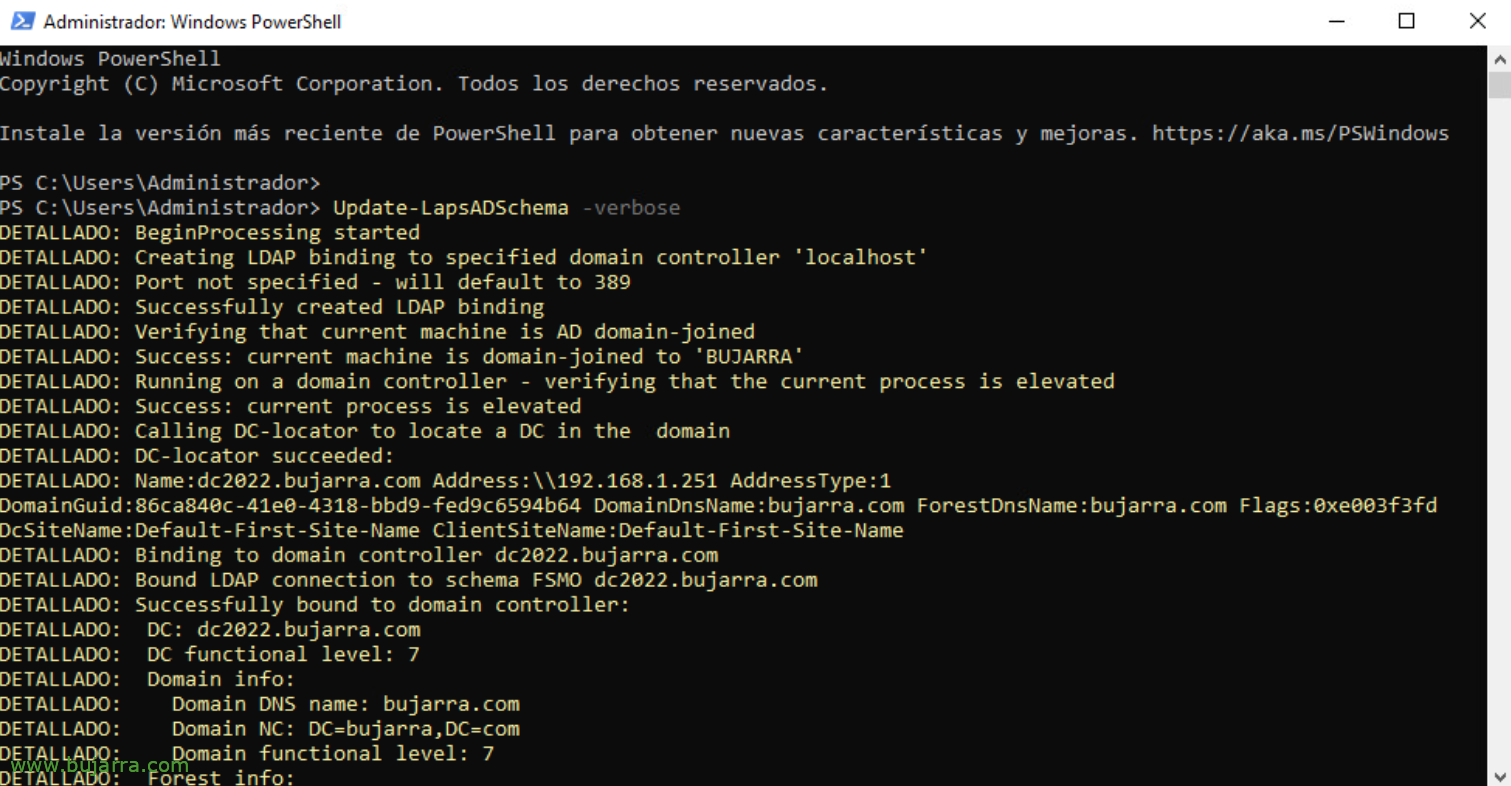

Windows LAPS を有効にするには, 最初のステップは、Active Directoryのスキームを拡張することです, スキーママスター権限を持つPowerShellから実行します:

Update-LapsADSchema -verbose

管理したいコンピュータアカウントを含む OU で Windows LAPS を有効にする必要があります, ランニング:

Set-LAPSADComputerSelfPermission –アイデンティティ "OU=...,OU=...."

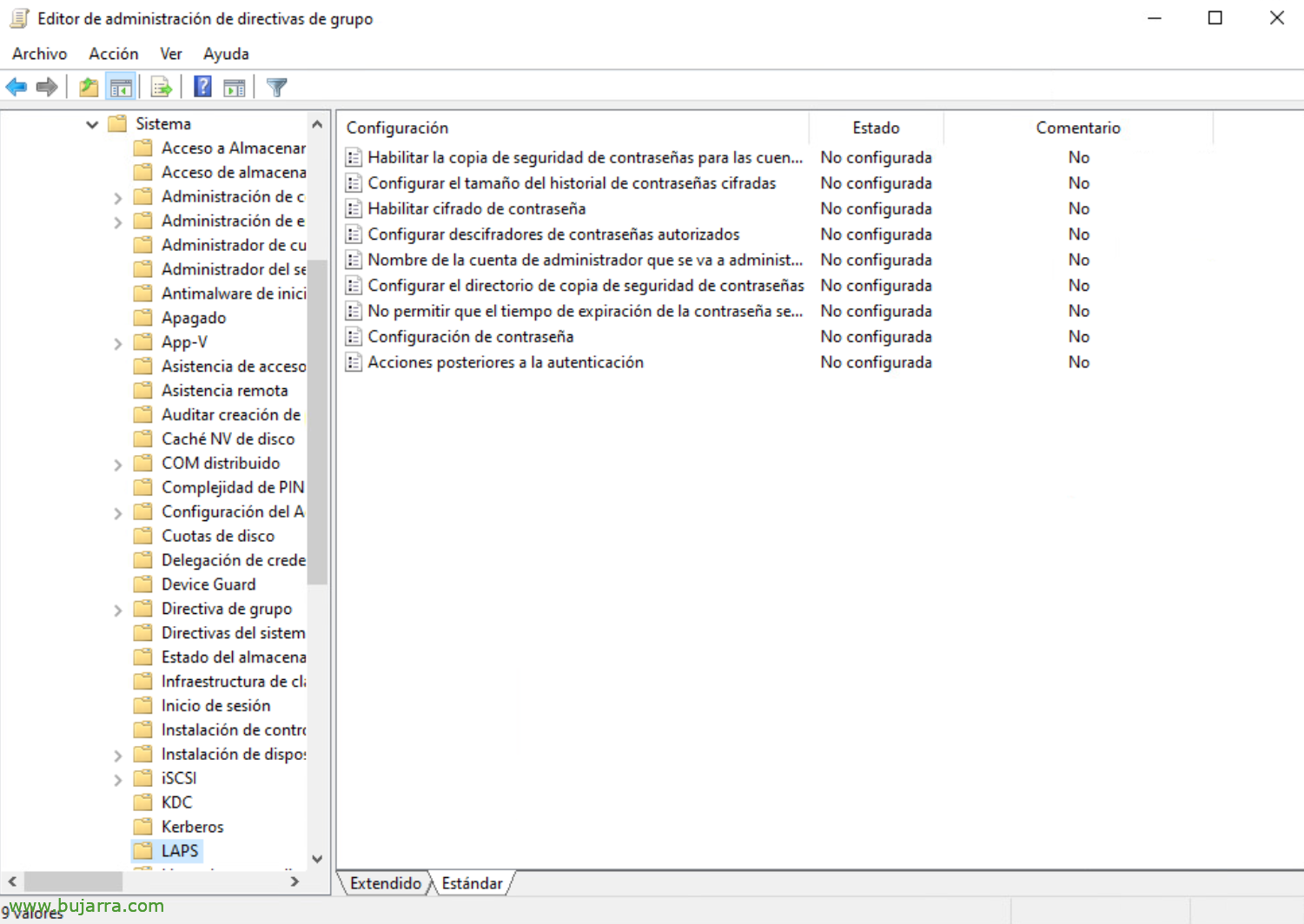

そして最後に、Windows LAPSに関心のある設定を適用するGPOを作成します, から “機器のセットアップ” > “檄” > “管理用テンプレート” > “制” > “周” いくつかのオプションがあります. このGPOは、管理するチームアカウントに適用する必要があります.

ザ “パスワード設定” それを有効にし、必要な複雑さを示さなければなりません, 必要なパスワードの長さまたは年齢.

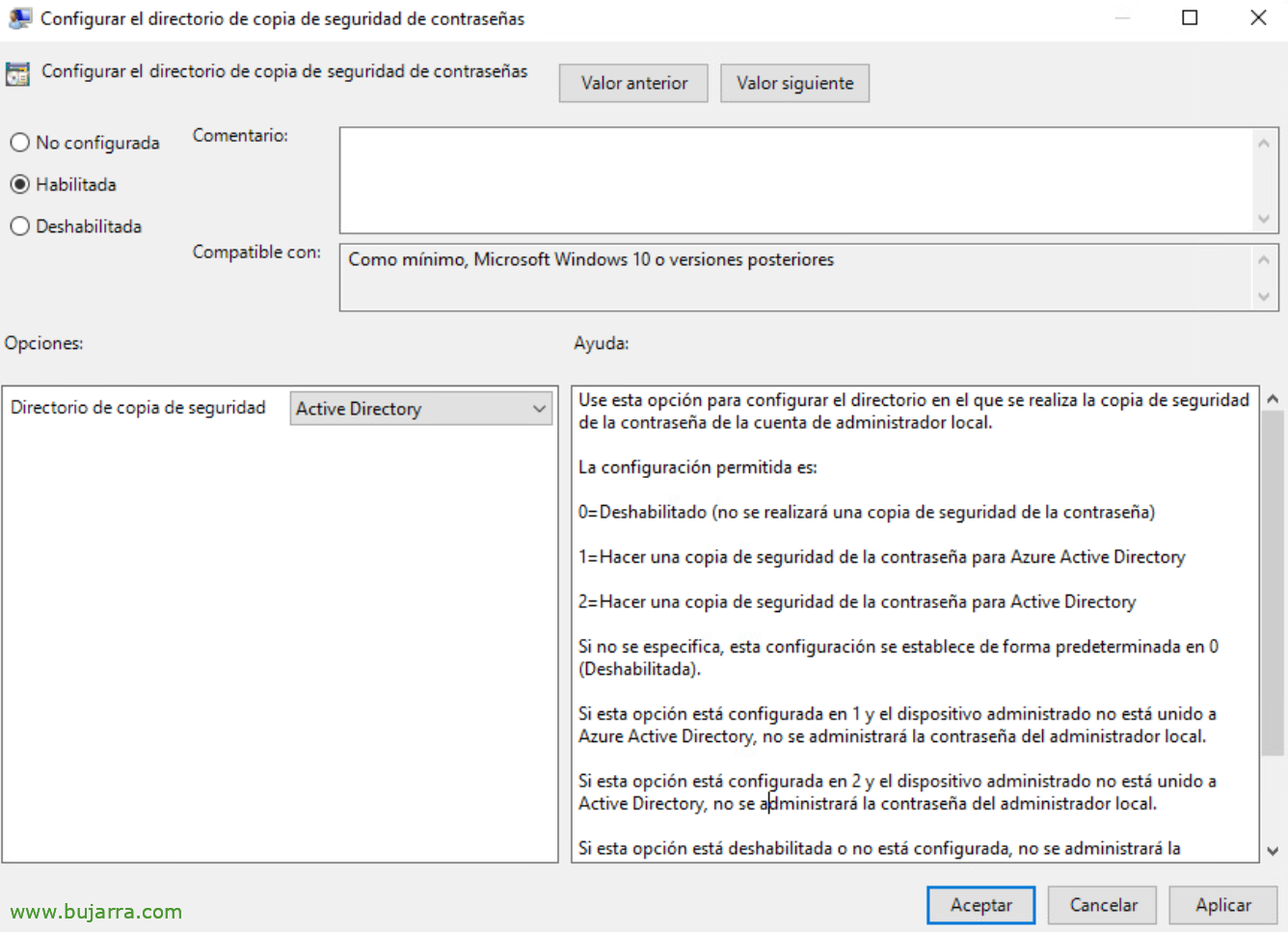

ディレクティブでは “バックアップディレクトリの設定” バックアップディレクトリとしてに示します “アクティブディレクトリ” そこでコンピュータのパスワードを管理および保存するには.

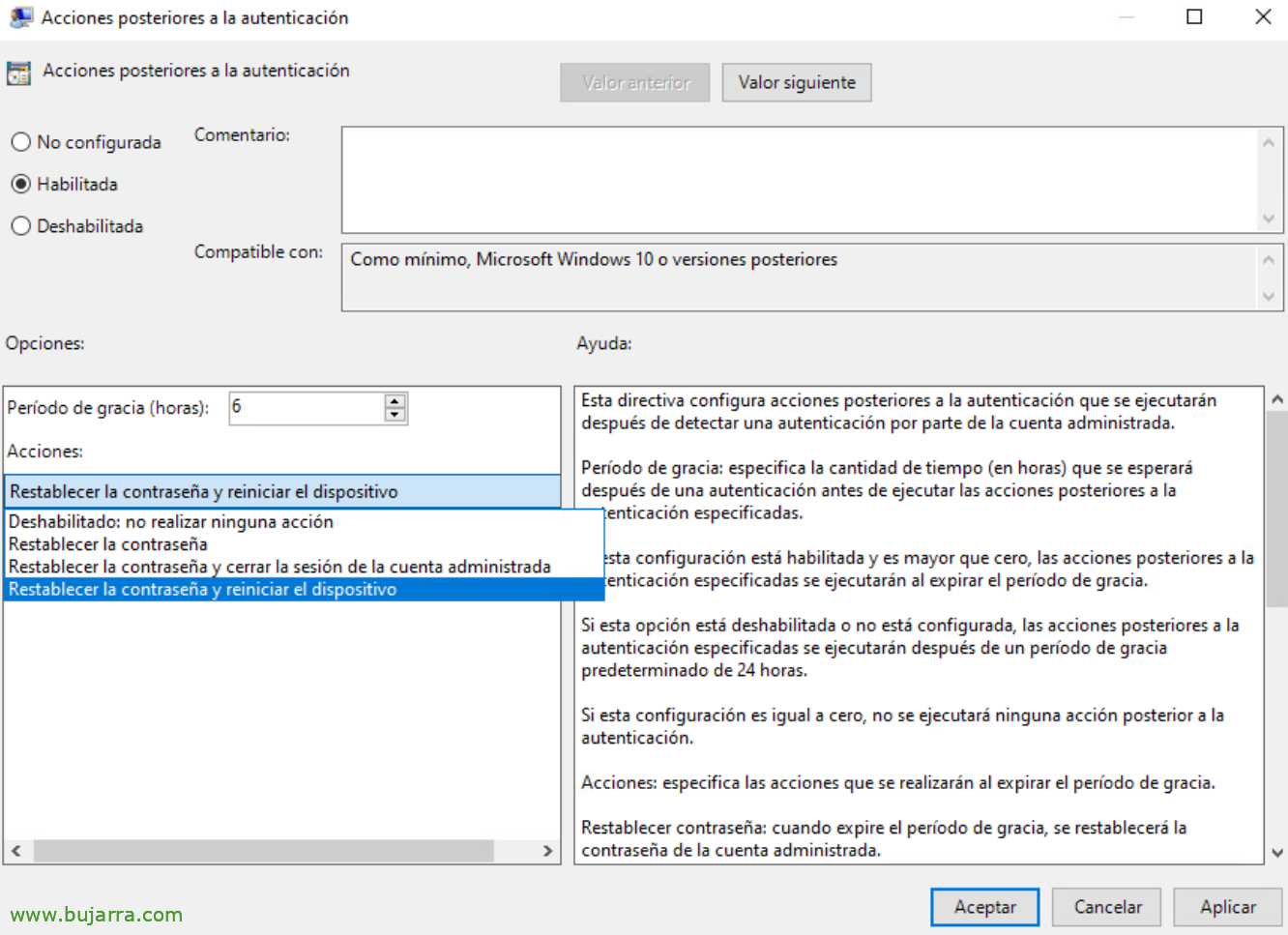

パスワードが使用されたら, 興味がある場合に何らかのアクションを実行できるようにするGPOがあります, それは呼ばれています “認証後のアクション”,

有効にすると、 “パスワードの暗号化を有効にする” パスワードは暗号化された形式でActive Directoryに送信され、保存されます, 機能的なレベルの習熟が必要です 2016.

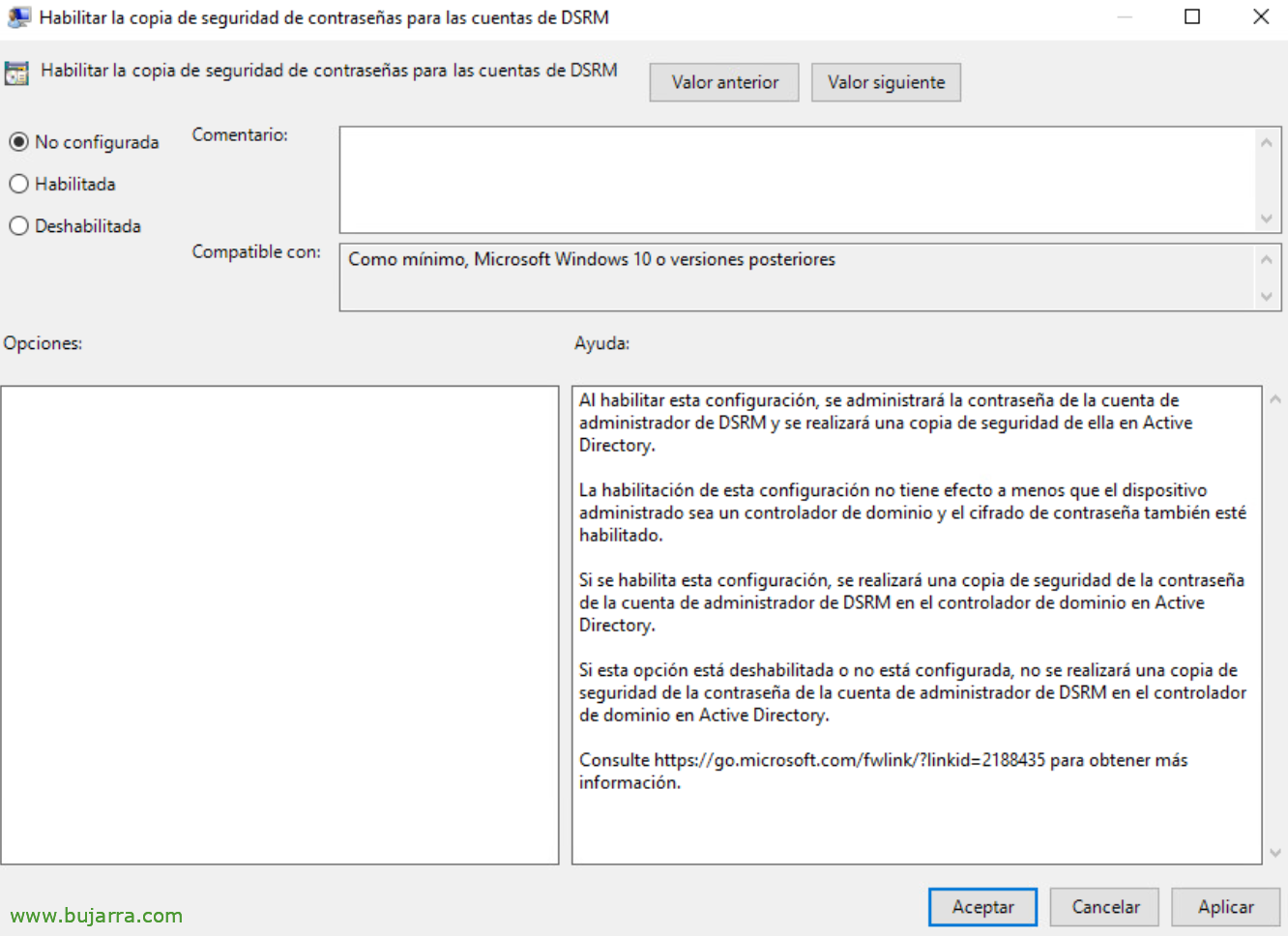

ディレクトリ サービス復元モードのパスワードの管理に関心がある場合 (DSRM o ディレクトリ サービス復元モード) それを有効にすることができます, GPO をドメイン コントローラーに適用する必要があります.

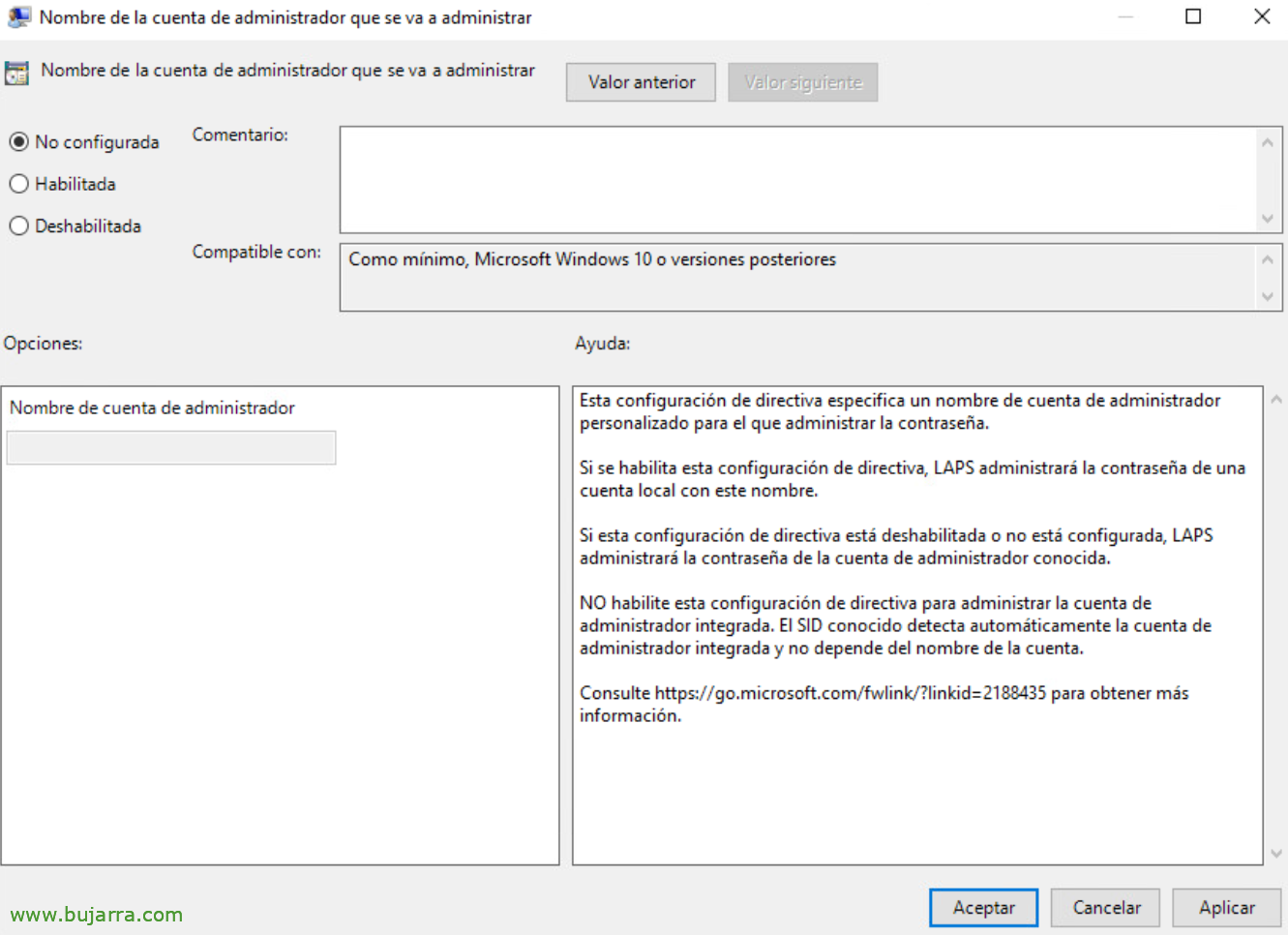

デフォルトでは、管理するアカウントの名前を指定する必要はありません, Windows LAPS はアカウント SID によって決定するためです, 私たちの場合、管理したい特定のユーザーがいる場合, その後、それを示します.

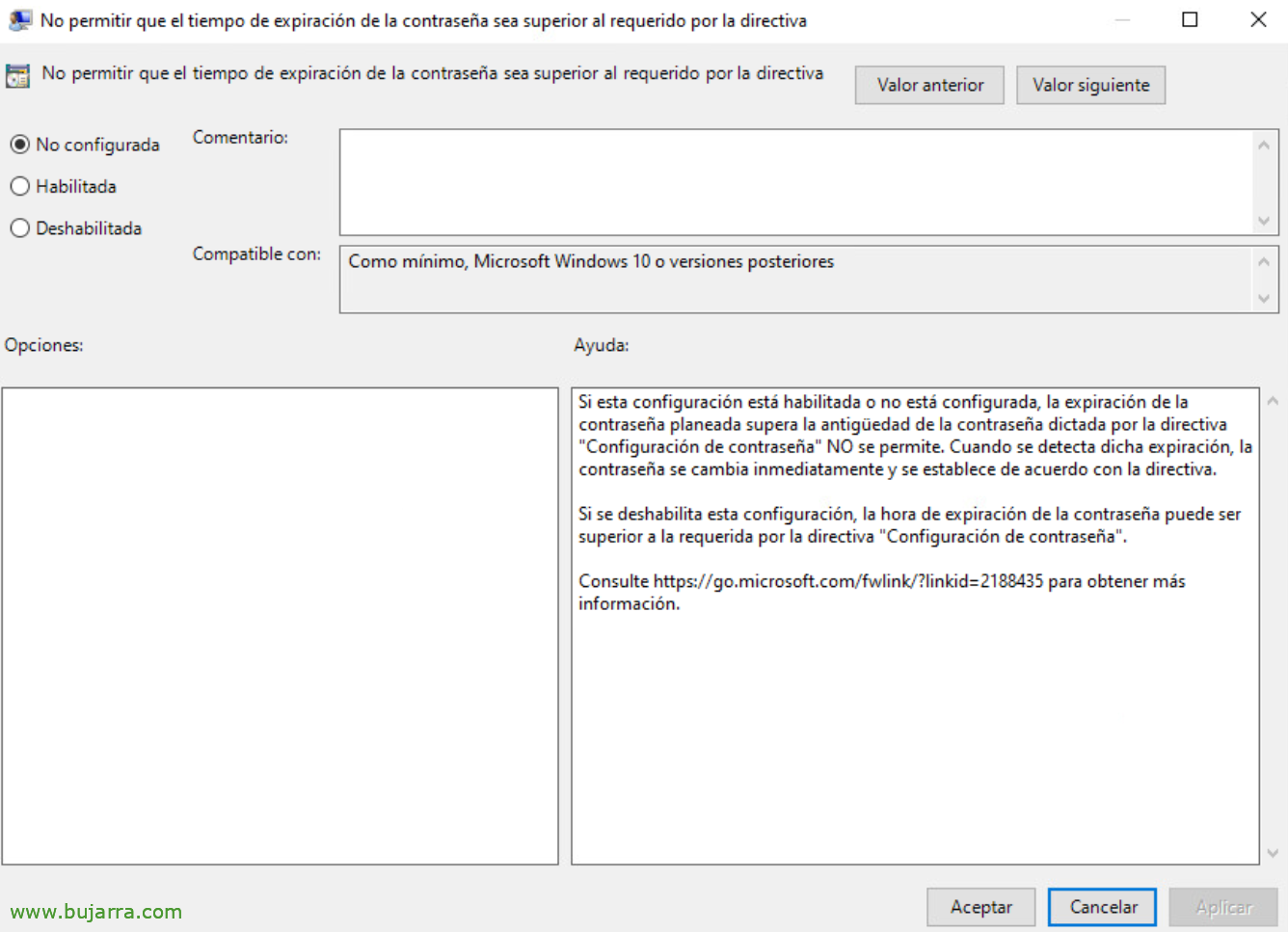

そして、私たちはまたすることができます “パスワードの有効期限をポリシーで必要な時間より長くしないでください”.

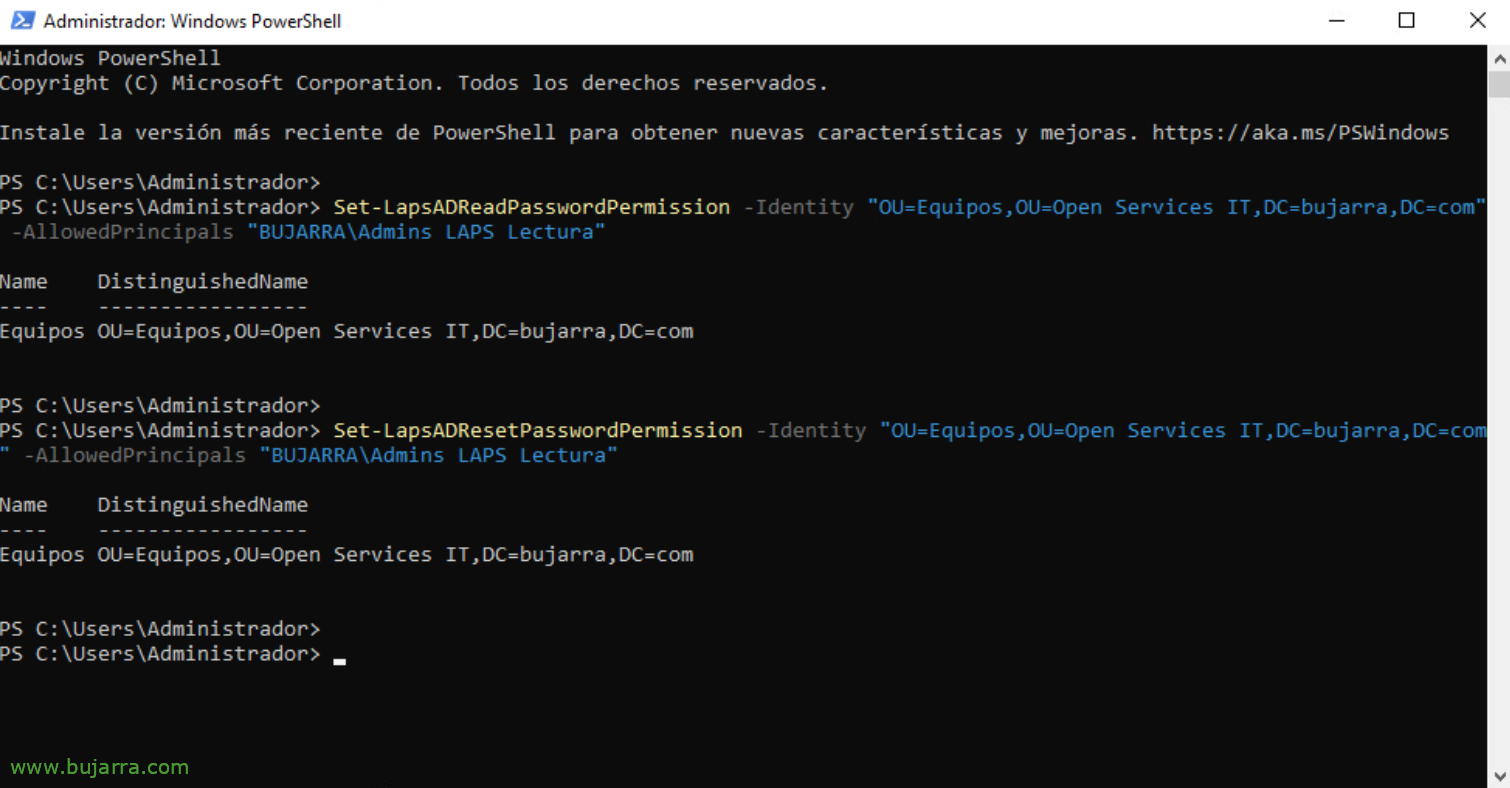

Active Directory内の特定のグループにパスワードを読み取る権限を付与する場合は、次のようにします:

Set-LapsADReadPasswordPermission -identity "OU=...,OU=...." -Allowedプリンシパル "MYDOMAINグループ名"

Active Directory内の特定のグループのパスワードをリセットする権限を付与したい場合, 私たちはそれを行います:

Set-LapsADResetPasswordPermission -identity "OU=...,OU=...." -Allowedプリンシパル "MYDOMAINグループ名"

Set-LapsADResetPasswordPermission -identity "OU=...,OU=...." -Allowedプリンシパル@("MYDOMAINグループ名 1", "MYDOMAINグループ名 2")

OU に適用されるアクセス許可を確認する場合, このコマンドでそれを見ることができました:

Find-LapsADExetendedRights -アイデンティティ "OU=...,OU=...." |フロリダ

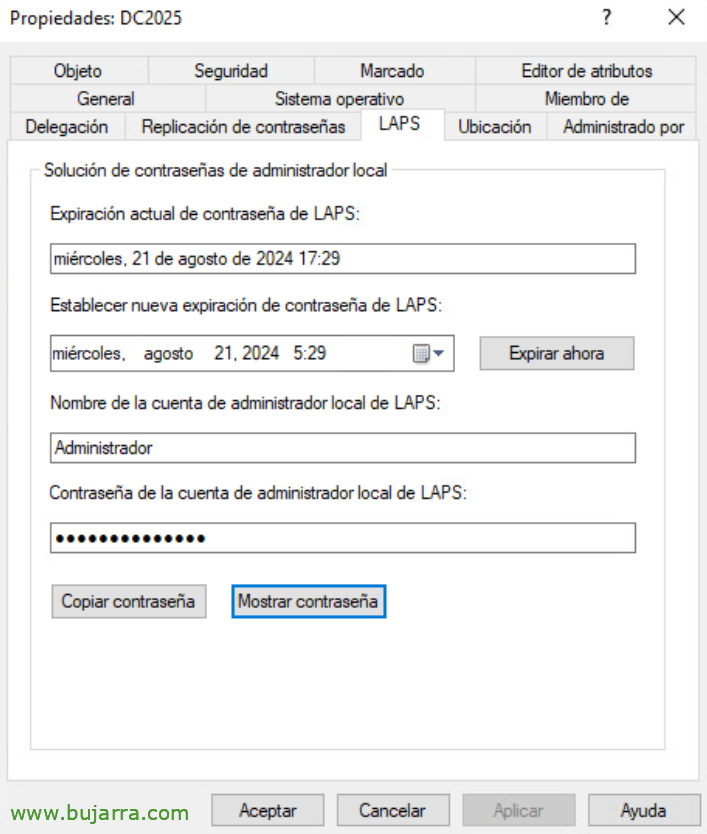

あ、まあ, LAPS で管理されているアカウントのパスワードを表示するには, Active Directory ユーザーと Teams コンソールを開くのと同じくらい簡単です, 必要なチームのアカウントを見つけます, タブがあることがわかります “周” パスワードの有効期限が切れるタイミングがわかります, 今すぐ変更を強制したい場合, また、Managed Administrator ユーザーが誰であるか, または、パスワードを表示またはコピーしたい場合.

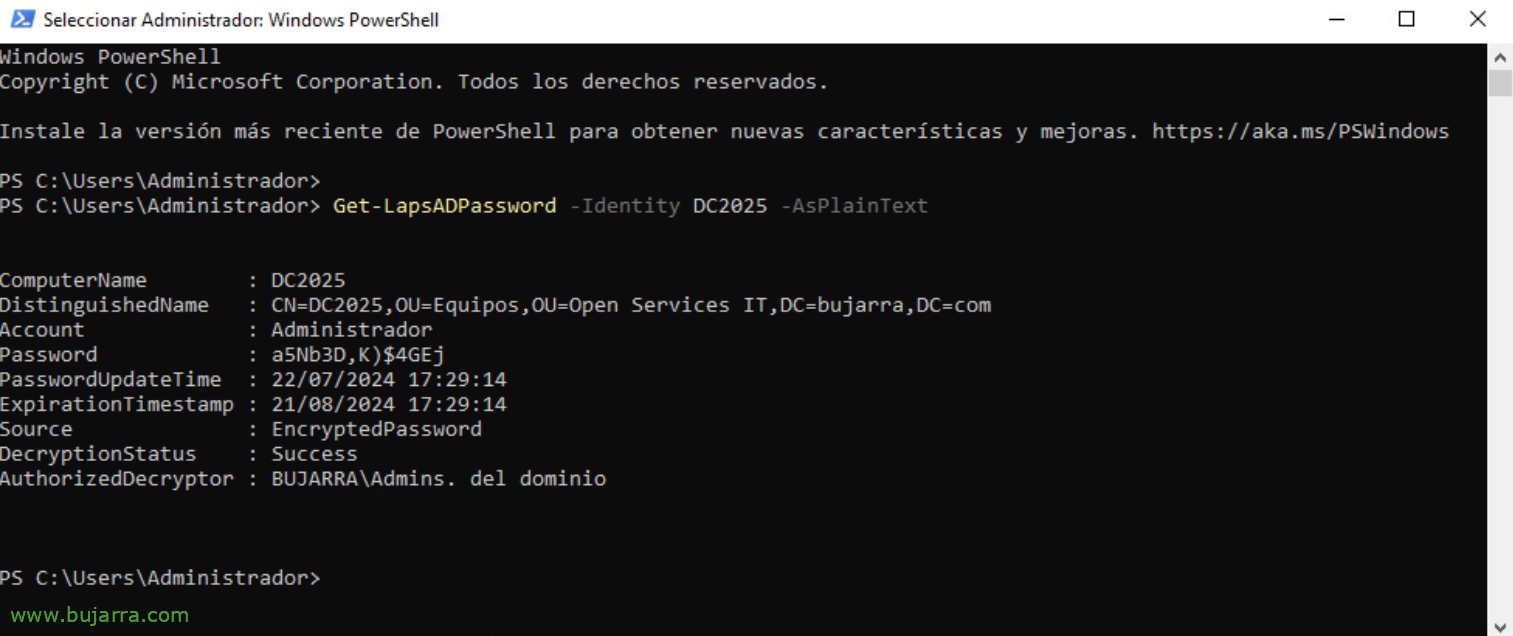

また、リモートマシンのPowerShellパスワードも確認できます:

Get-LapsADPassword -Identity NOMBRE_MAQUINA -AsPlainText

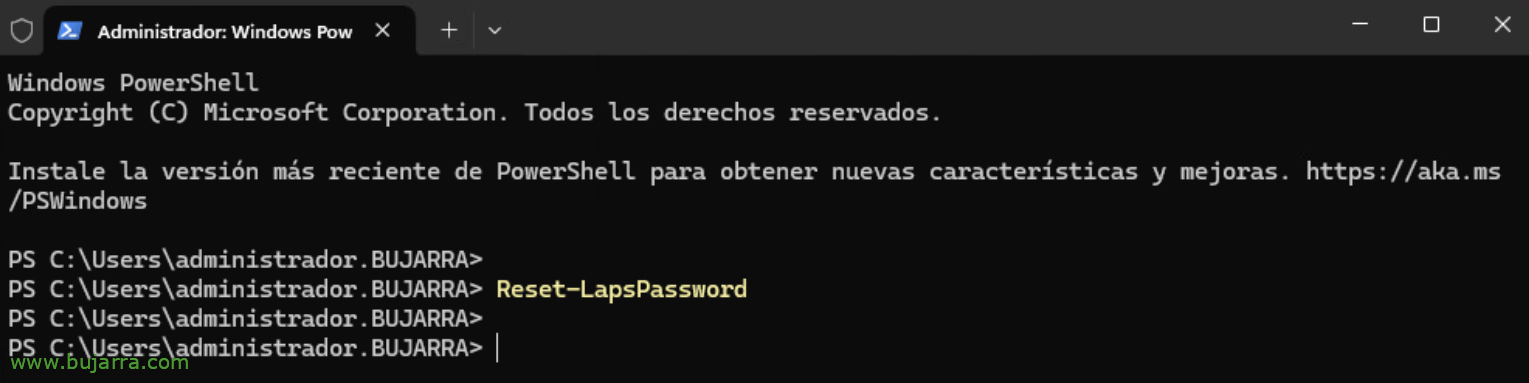

また、リセットするローカルマシンのパスワードを強制します:

リセット-LapsPassword

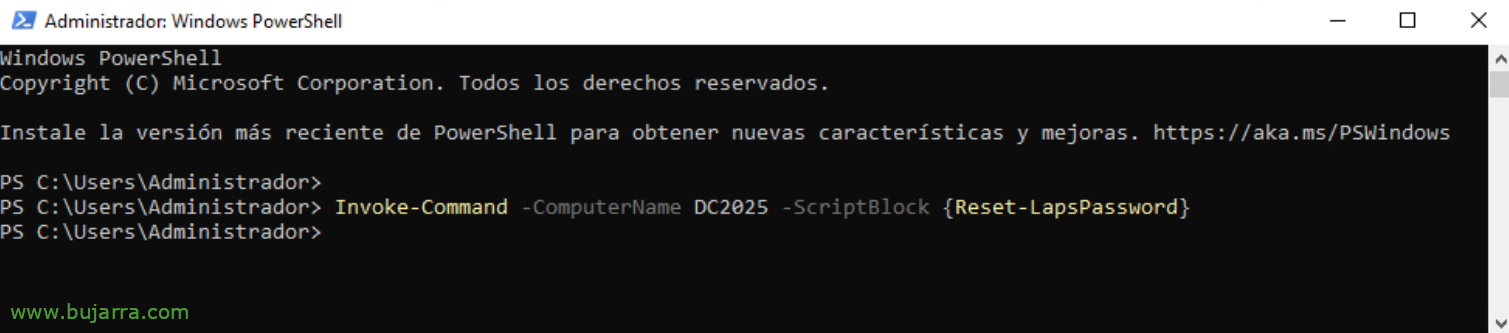

または、リモートマシンのパスワードをリセットします:

Invoke-Command -ComputerName NOMBRE_MAQUINA -ScriptBlock {リセット-LapsPassword}

まぁ, このタイプのドキュメントが、時間と組織をより効率的な方法で管理するのに役立つことを願っています, 環境を保護し、私たちの生活🙂を楽にするためのアイデアを取るために、これで私はさよならを言います, そしていつものように、私はあなたに抱擁を送ります!