Apache Guacamoleのインストール

この投稿では、ApacheGuacamoleのインストールを見ていきます, 安全な方法でコンピューターに接続できるようにするフリーソフトウェアに基づく興味深いツール, HTML5とHTTPSのおかげで、RDPを使用してコンピューターにアクセスできるようになります, VNCの, SSH または TELNET.

私が言ったこと, この投稿では、ApacheGuacamoleのインストールが何であるかを見ていきます, そのWebインターフェイスのおかげで、ユーザーは自分のコンピューターにアクセスできるようになります. アイデアは、ワカモレをゲートウェイとして使用することです, HTTPSサービスを公開することによってのみ、上記のプロトコルをカプセル化できるためです, ユーザーは、リモートコンピューターをブラウザーに統合することにより、HTML5を介して同じように作業できるようになります. 投稿の最後に、リバースプロキシを使用して環境をもう少し保護する方法を見ていきます. Apache Guacamoleを使用すると、デスクトップに接続できるようになるだけでなく、, 応募書類を公開する場合があります, また、Windows認証の統合や2FAの導入も可能 (二要素認証).

この投稿では、Ubuntuで作業しています 20.04, したがって、更新されたマシンへのインストールから始めて、開始する準備が整います! いつも通り, 依存関係から始めます, 私たちはまず彼らに促します:

sudo apt-get install libcairo2-dev libjpeg-turbo8-dev libjpeg-dev libpng-dev libtool-bin libossp-uuid-dev make maven -y sudo apt-get install libavcodec-dev libavformat-dev libavutil-dev libswscale-dev freerdp2-dev libpango1.0-dev libssh2-1-dev libtelnet-dev libvncserver-dev libwebsockets-dev libpulse-dev -y

Tomcatをインストールする必要があります:

sudo apt tomcat9 tomcat9-admin tomcat9-common tomcat9-user -y

ワカモレをダウンロードする時が来ました, まず、サーバーコンポーネントから始めます, 見る どのバージョンが最新か, ダウンロードします, コンパイルしてインストールします:

tar -xzf guacamole-server-1.2.0.tar.gz cd guacamole-server-1.2.0/ ./configure --with-init-dir=/etc/init.d make sudo make install

ldconfigを実行してリンクとキャッシュを作成します, ファイアウォールでポート8080TCPを開くことに加えて:

sudo LDCONFIG sudo UFW 8080 / TCPを許可する

次に、同じWebサイトからダウンロードするGuacamoleクライアントをインストールします, WARファイルと同様に. それらを解凍してインストールします:

CDの .. tar -xzf guacamole-client-1.2.0.tar.gz cd guacamole-client-1.2.0/ mvn パッケージ sudo mkdir /etc/guacamole sudo cp guacamole-1.2.0.war /etc/guacamole sudo ln -s /etc/guacamole/guacamole.war /var/lib/tomcat9/webapps/

それでは、構成とは何かを始めましょう, Guacamoleの拡張機能とライブラリのディレクトリを作成しました, さらに、次の環境変数を追加します:

sudo mkdir /etc/guacamole/{拡張 機能,ライブラリ}

スウェットエコー "GUACAMOLE_HOME=/etc/guacamole" >> /etc/default/tomcat9 です。

Guacamole設定ファイルを作成します (/etc/guacamole/guacamole.properties(英語)) GUACDに接続するために、私たちは追加します:

guacd-ホスト名: localhost guacd-ポート: 4822 ユーザーマッピング: /etc/guacamole/user-mapping.xml 認証プロバイダ: net.sourceforge.guacamole.net.basic.BasicFileAuthenticationProvider (英語)

Guacamole 設定ディレクトリを Tomcat サーブレットにリンクします:

sudo ln -s /etc/guacamole /usr/share/tomcat9/.guacamole

先に進む前に, 使用するパスワードのMD5ハッシュを生成する必要があります, 実行することで簡単に取り出していきます:

echo -n パスワード | OpenSSL MD5

(悪臭)= d287200e83ee04f67294de90dd72f9c6

これで、Apache Guacamoleへのアクセスを定義するファイルを編集できるようになります, これは, ローカルユーザーを使用する場合は、ここで定義し、リソースもここで定義できます, '/etc/guacamole/user-mapping.xmlの例’ 私たちが開発しなければならないこと:

<ユーザーマッピング>

<!-- ユーザーごとの認証と設定情報 -->

<!-- md5 を使用してパスワードをハッシュ化するユーザー guacadmin ユーザーとその md5 ハッシュ化されたパスワードは、以下の Guacamole Web UI にログインするために使用されます。>

<username= を認証する"グアカadmin"

パスワード="D287200E83EE04F67294DE90DD72F9C6"

エンコーディング="ミッド5">

<!-- 最初に許可されたリモート接続 -->

<接続名="Centosサーバー">

<議定書>sh</議定書>

<パラメータ名="ホスト名">192.168.1.46</パラメータ>

<パラメータ名="港">22</パラメータ>

</接続>

<!-- 2 番目の許可されたリモート接続 -->

<接続名="ウィンドウズ 2019">

<議定書>RDPの</議定書>

<パラメータ名="ホスト名">192.168.1.100</パラメータ>

<パラメータ名="港">3389</パラメータ>

<パラメータ名="ユーザー名">管理者</パラメータ>

<パラメータ名="証明書を無視する">真</パラメータ>

</接続>

</許可する>

</ユーザーマッピング>

そして, ところで, すべてのインストールと構成の変更を行った後、サービスを再起動することが不可欠になります, また、システムを自動的に開始できるようにします:

sudo systemctl restart tomcat9 sudo systemctl enable tomcat9 sudo systemctl restart guacd sudo systemctl enable guacd

そして、それを試してみる時が来ました! いいえ?

ウェブブラウザからアクセスします, HTTP を指す://DIRECCION_IP_GUACAMOLE:8080/ワカモレと前のファイルで定義されたユーザー名とパスワードに従って.

これが初めて見たインターフェースです, 私たちに公開されたリソースがある場所. また、最近コンピューターに接続した場合は、一目で一番上に表示されます.

|

|

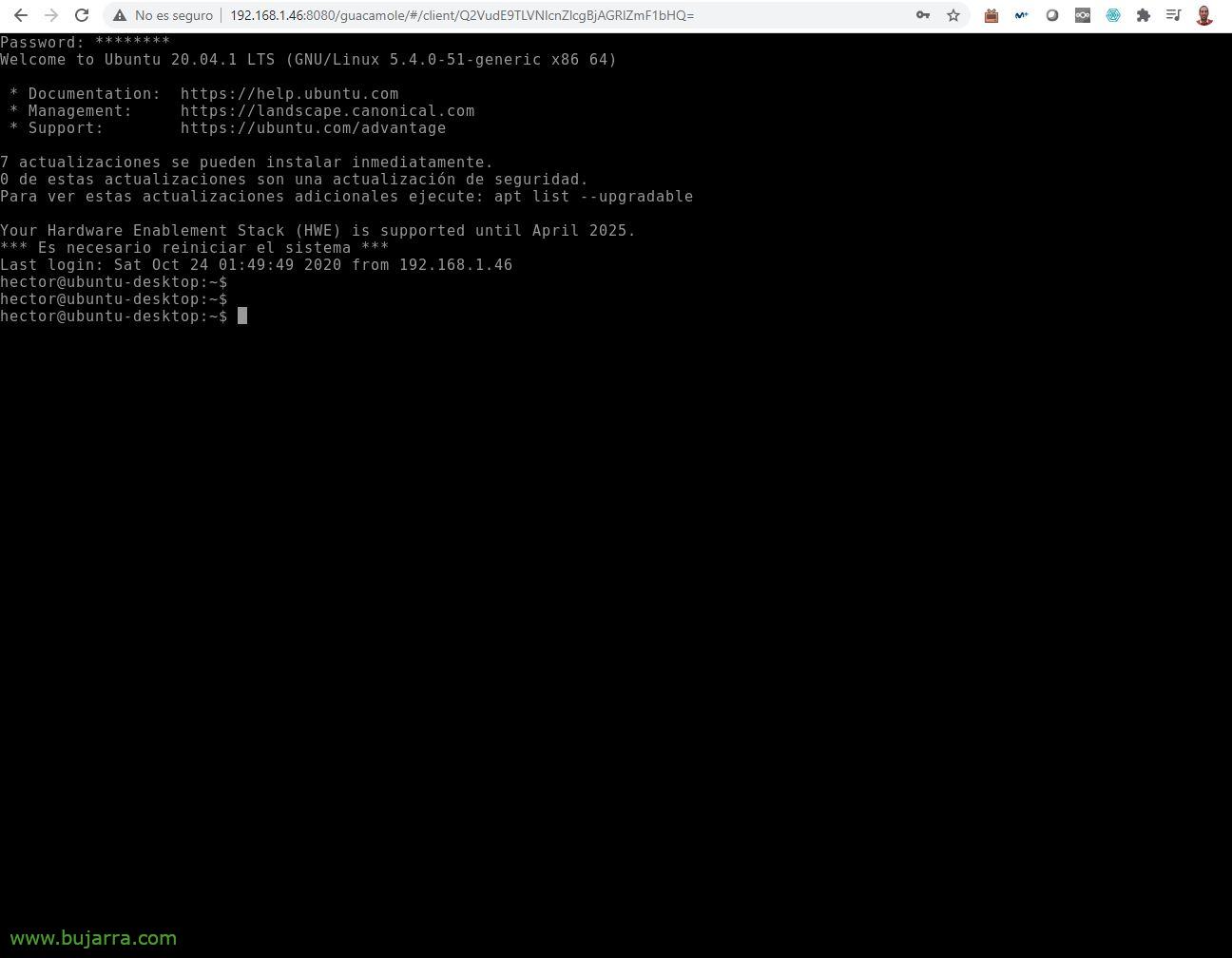

また、任意の接続をクリックすると、ブラウザに統合されてRDP接続が開きます, または VNC, o SSH, o Telnet… 私はあなたにあなたのニーズに合わせてそれを構成できるように、すべてのマニュアルと公式ガイドと一緒にこのリンクを残します, アプリ, LDAP による認証, OTP/トークン…

爆発的, いいえ? 今のところ悪いのは、これがHTTPであるためのセキュリティです, したがって、少なくともリバースプロキシを配置する必要があります, また、SSLを経由することも…

Apache によるリバースプロキシの有効化

まぁ, まあ、セキュリティの追加のレイヤーを提供したい場合, Apacheを別のマシンにインストールする必要があります (または同じ…) リバースプロキシとして機能する:

sudo apt-get apache2をインストールする

次の apache モジュールを有効にします:

sudo A2ensite デフォルト-SSL sudo A2Enmod SSL sudo A2Enmod プロキシ sudo A2Enmod proxy_http sudo A2Enmod proxy_balancer sudo A2Enmod lbmethod_byrequests sudo SystemCTL Apache2 を再起動します

そして、デフォルトのSSLファイルを編集します (/etc/apache2/sites-available/default-ssl.conf), これに、サイトの証明書を示す必要があります, ワカモレのURLも, のようなものを残します:

<Ifモジュール mod_ssl.c>

<VirtualHost _デフォルト_:443>

ServerAdmin webmaster@localhost DocumentRoot /var/www/html エラーログ ${APACHE_LOG_DIR}/error.log カスタムログ ${APACHE_LOG_DIR}/access.log SSLCertificateFile 上の SSLEngine の組み合わせ /etc/apache2/ssl/bujarra.crt SSLCertificateKeyFile /etc/apache2/ssl/bujarra.key SSLProxyEngine on SSLProxyVerify なし SSLProxyCheckPeerCN off SSLProxyCheckPeerName off SSLProxyCheckPeerExpire off

<場所/ワカモレ/>

注文許可,すべてのProxyPasshttpからの許可を拒否します://DIRECCION_IP_GUACAMOLE:8080/guacamole/ flushpackets=ProxyPassReverse httpについて://DIRECCION_IP_GUACAMOLE:8080/ワカモレ/

</場所>

SSLCertificateFile /etc/ssl/certs/ssl-cert-snakeoil.pem SSLCertificateKeyFile /etc/ssl/private/ssl-cert-snakeoil.key

<ファイルマッチ "\.(CGIの|shtmlの|Phtmlの|PHPの)$">

SSLOptions + StdEnvVars

</ファイルマッチ>

<ディレクトリ /usr/lib/cgi-bin>

SSLOptions + StdEnvVars

</ディレクトリ>

</バーチャルホスト>

</Ifモジュール>

Apacheを再起動し、マシンを起動するたびに起動するように指示します。:

sudo systemctl restart apache2 sudo systemctl enable apache2

そして、やってみるしかない! ブラウザを開きます: httpsの://DIRECCION_IP_PROXY/guacamole/と私たちの展開は少し安全になるはずです.

いつものように、あなたがそれらを面白いと思うことを願っています, しかし、これらのタイプのソリューションは、中小企業にとって非常に優れています, 零細中小企業, RDP をインターネットに直接公開できないようにする. このタイプのソリューションでは、インターネットへの単一のポートを開きます, 443TCP, 残りは閉鎖されました. 簡単かつ迅速, ある時点で、リソースのない企業でテレワークを可能にするツールがありました, スタディセンター, 大学…

ハグ!