Instalando en la DMZ un Exchange 2010 con la función de transporte perimetral

Si tenemos una organización de Microsoft Exchange Server ya implementada en nuestra red y queremos darle más seguridad, podemos implantar un servidor de Exchange en la DMZ o zona desmilitarizada con la intención de no exponer directamente a internet nuestros servidores de Exchange de la LAN. Microsoft dispone de ello un rol o función llamada Función de transporte perimetral o Edge Transport que nos permitirá realizar filtro de correo no deseado, así como de antivirus o crear reglas de transporte.

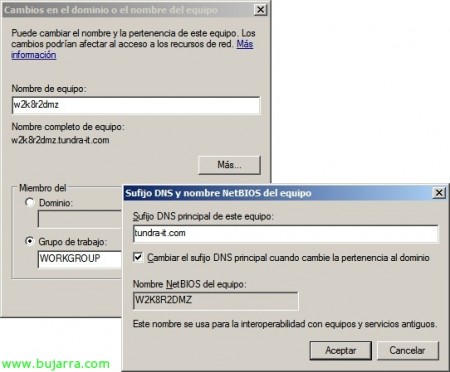

Para preparar nuestro servidor perimetral, tendremos que instalarle los requisitos previos que podremos encontrar en http://www.bujarra.com/?p=3698. Una vez instalados, tendremos que tener en cuenta que este equipo al estar en la DMZ no pertenecerá a ningún dominio! pero tendremos que configurarle el sufijo DNS con el nombre de nuestro dominio, para ello, en las propiedades de “Equipo” donde se le cambiaría el nombre al equipo, pulsando en el “Más…” agregamos un “Sufijo DNS principal de este equipo”. Aceptamos y reiniciamos el equipo.

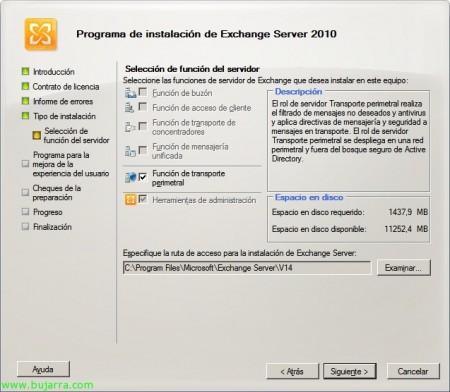

Una vez reiniciado comenzamos el asistente de Microsoft Exchange Server 2010 y en “Tipo de instalación” habremos seleccionado personalizada para aquí seleccionar unicamente el componente de “Función de transporte perimetral”. Seleccionamos la ruta donde los instalaremos & “Siguiente”,

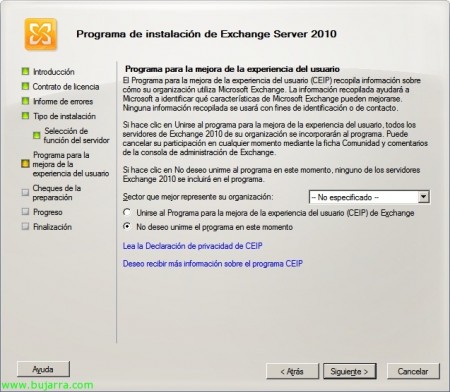

No nos unimos a programas de mejora de experiencia…

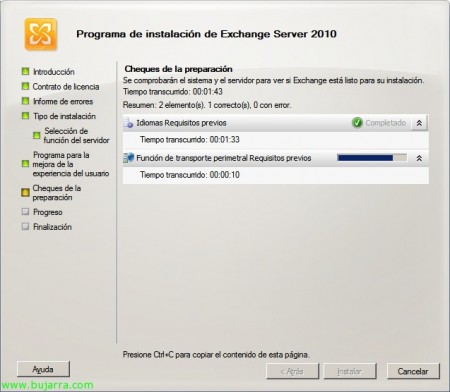

..comprobará los requisitos…

Ok, si cumplimos con todos los requisitos, podremos instalar ya pulsando “Instalar”,

…

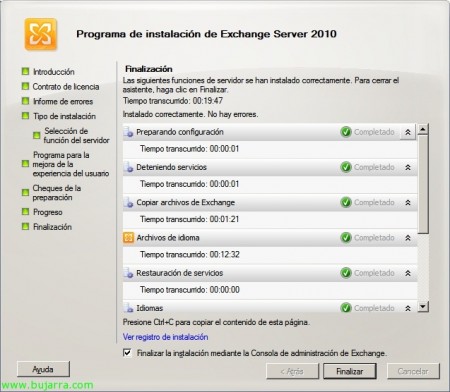

Y tras unos minutos tendremos ya nuestro servidor perimetral instalado. Pulsamos en “Finalizar” y podemos desmarcar el check de “Finalizar la instalación mediante la Consola de administración de Exchange”,

Lo que tenemos que realizar ahora es generar un fichero XML en el servidor perimetral mediante la consola “Exchange Management Shell” para crear un fichero de suscripción. Con esto conseguiremos que mediante la replicación de EdgeSync sea administrable este servidor desde dentro de la organización. Para que esto funcione, lógicamente tendremos que tener los puertos necesarios abiertos en ambas direcciones, así como una correcta resolución de nombres.

Ejecutamos: “New-EdgeSubscription -FileName: FICHERO” y copiamos el fichero al servidor Exchange 2010 que tengamos dentro de la organización para importarlo posteriormente.

Si abrimos la “Consola de administración de Exchange” en el servidor de Transporte Perimetral o Edge Transport, en esta consola tendremos el cuadro de herramientas que nos será bastante útil para detectar problemas o analizar lo que nos interese. Toda la configuración que haya que realizar de este servidor no se hará desde esta consola si no desde el/los servidores de la organización que estén dentro de la LAN.

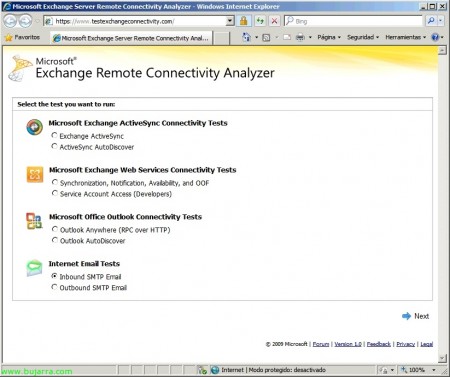

Ejemplo de ciertos test de solución de problemas (http://testexchangeconnectivity.com).

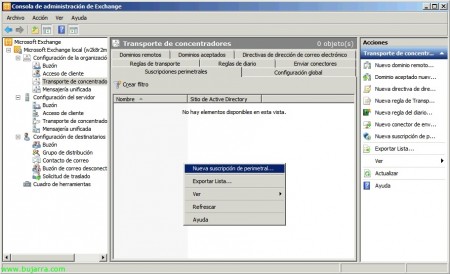

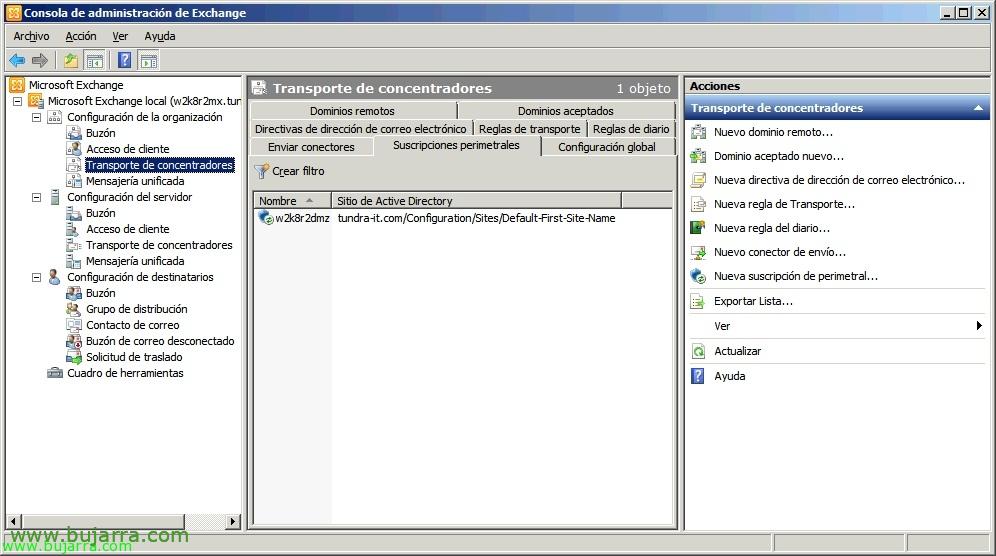

Bueno, continuamos, nos vamos a un servidor de la LAN para continuar con la subscripción del servidor perimetral en nuestra organización Exchange Server 2010. Abrimos la “Consola de administración de Exchange”, vamos a “Configuración de la organización” > “Transporte de concentradores” > pestaña “Suscripciones perimetrales” y con botoón derecho “Nueva suscripción de perimetral…”

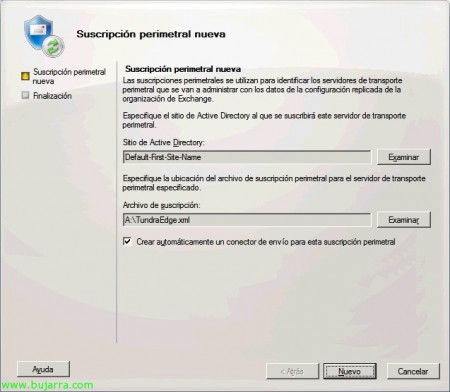

Examinamos y seleccionamos el sitio de nuestro Directorio Activo al que suscribiremos nuestro servidor de la DMZ, y en el archivo de suscripción introducimos el fichero generado anteriormente. Pulsamos en “Nuevo” para crearla.

Listo, pulsamos en “Finalizar”,

Ahora toda configuración necesaria ya la podremos realizar desde aquí. Tendremos que crear un conector de envío, uno de recepción, indicar los dominios aceptados y la configuración que nos interesa para evitar SPAM que se configura de forma muy sencilla.