OpenVAS のインストールと使用

今日は、インフラストラクチャのセキュリティ分析を実行するために使用できる優れたユーティリティが表示されます, ウイルス攻撃に直面したときにある程度安全になるためにどれだけの脆弱性があるかを知ることは、時々少ないでしょう, 勤務中のトロイの木馬またはラモンウェア. このドキュメントでは、OpenVASをインストールします 9 Debian マシン上 9 ストレッチして、レポートを取得するための基本的な使用法を見ていきます, 将来のドキュメントでは、次のように統合します… ナギオス!

Comenzamos instalando y descargando los prerequisitos además de los fuentes de OpenVAS 9 Y Unosエクストラ:

[ソースコード]apt-getの インストール -y build-essential cmake bison flex libpcap-dev pkg-config libglib2.0-dev libgpgme11-dev uuid-dev sqlfairy xmltoman doxygen libssh-dev libksba-dev libldap2-dev libsqlite3-dev libmicrohttpd-dev libxml2-dev libxslt1-dev xsltproc clang rsync rpm nsis alien sqlite3 libhiredis-dev libgcrypt11-dev libgnutls28-dev redis-server texlive-latex-base texlive-latex-recommended linux-headers-$(uname -r) パイソンpython-pip mingw-w64 heimdal-multidev libpopt-dev libglib2.0-dev GNUTLS-BIN Certbot Nmap UFW[/ソースコード]

[ソースコード]

WGET HTTP://wald.intevation.org/frs/download.php/2420/openvas-libraries-9.0.1.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2423/openvas-scanner-5.1.1.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2448/openvas-manager-7.0.2.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2429/greenbone-security-assistant-7.0.2.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2397/openvas-cli-1.4.5.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2377/openvas-smb-1.0.2.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2401/ospd-1.2.0.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2405/ospd-debsecan-1.2b1.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2218/ospd-nmap-1.0b1.tar.gz

[/ソースコード]

Los descomprimimos con:

[ソースコード]for i in $(ls *.tar.gz); DO TAR ZXF $i; 完成です[/ソースコード]

Los compilamos y los instalamos:

[ソースコード]CD openvas-libraries-9.0.1

cmakeの . && 作る && ドキュメントを作る && make install

cd ../openvas-manager-7.0.2

cmakeの . && 作る && ドキュメントを作る && make install

cd ../openvas-scanner-5.1.1

cmakeの . && 作る && ドキュメントを作る && make install

cd ../openvas-cli-1.4.5

cmakeの . && 作る && ドキュメントを作る && make install

cd ../reenbone-security-assistant-7.0.2

cmakeの . && 作る && ドキュメントを作る && make install

cd ../ospd-1.2.0

Python setup.py ビルド && python setup.py インストール

cd ../ospd-debsecan-1.2b1

Python setup.py ビルド && python setup.py インストール

cd ../ospd-nmap-1.0b1

Python setup.py ビルド && python setup.py インストール[/ソースコード]

エディタモス '/etc/redis/redis.conf’ para integrar Redis con OpenVAS, モディフィカモス・エル・プエルトA 0 また、Unix ソケットのファイルのコメントを解除します & お客様の権限, このままで:

[ソースコード]港 0

UNIXSOCKET /tmp/redis.sock

Unixソケットパーm 700[/ソースコード]

Redisサービスを再起動して、構成を再読み込みします:

[ソースコード]Service Redis-Server の再起動[/ソースコード]

OpenVAS が Redis ソケットを使用するためのシンボリック リンクを作成します, 以前にコンパイルされたライブラリが正しくロードされたことを確認し、OpenVASデーモンを起動します:

[ソースコード]ln -s /tmp/systemd-private-*-redis-server.service-*/tmp/redis.sock /tmp/redis.sock

ldconfigの

オープンバスド[/ソースコード]

データベースを更新し、キャッシュを再作成します:

[ソースコード]グリーンボーン-NVT-同期

greenbone-scapdata-sync

greenbone-certdata-sync

オープンバスMD –経過 –建て直す[/ソースコード]

https を使用するための自己署名証明書の作成を続けます:

[ソースコード]openvas-manage-certs -a[/ソースコード]

スキャナーを起動し、続いてOpenVASマネージャーとGreenboneセキュリティアシスタントを起動します。:

[ソースコード]オープンバスド

オープンバスMD

GSADの[/ソースコード]

管理者ユーザーを作成します

[ソースコード]オープンバスMD –create-user=admin さん –role=管理者[/ソースコード]

データベースをスケジュールベースで更新できるようにするファイルを作成します 'vim/usr/local/sbin/openvas-db-update’ そして、私たちは追加します:

[ソースコード]#!/ビン/バッシュ

echo "Updating OpenVAS Databases"

グリーンボーン-NVT-同期

greenbone-scapdata-sync

greenbone-certdata-sync[/ソースコード]

「chmod +x /usr/local/sbin/openvas-db-update」で実行可能にします, そして、それをcronでプログラムして、毎日0hで動作するようにします。:

[ソースコード]

crontab -e

0 0 * * * /usr/local/sbin/openvas-db-update[/ソースコード]

OpenVAS Managerサービスは、 'vim /etc/systemd/system/openvas-manager.serviceで作成します。’

[ソースコード]

[単位]

説明=オープン脆弱性評価システム・マネージャー・デーモン

ドキュメンテーション=マン:オープンバスMD(8) HTTPの://www.openvas.org/

欲しい=openvas-scanner.service

[サービス]

タイプ=フォーク

PIDFile=/usr/local/var/run/openvasmd.pid

ExecStart=/usr/local/sbin/openvasmd –database=/usr/local/var/lib/openvas/mgr/tasks.db

ExecReload=/bin/kill -HUP $MAINPID

# SIGTERMとTimeoutStopSecの後にメインプロセスを強制終了します (デフォルトは 1m30 です。) SIGKILLで残りのプロセスを強制終了する

KillMode=mixed(キルモード=混合)

[取り付ける]

WantedBy=マルチユーザー.ターゲット[/ソースコード]

実行可能にします: chmod +x /etc/systemd/system/openvas-manager.service Creamos el servicio OpenVAS Scanner con: 'vim /etc/systemd/system/openvas-scanner.service’

[ソースコード]

[単位]

説明=オープン脆弱性評価システム・マネージャー・デーモン

ドキュメンテーション=マン:オープンバスMD(8) HTTPの://www.openvas.org/

欲しい=openvas-scanner.service

[サービス]

タイプ=フォーク

PIDFile=/usr/local/var/run/openvasmd.pid

ExecStart=/usr/local/sbin/openvasmd –database=/usr/local/var/lib/openvas/mgr/tasks.db

ExecReload=/bin/kill -HUP $MAINPID

# SIGTERMとTimeoutStopSecの後にメインプロセスを強制終了します (デフォルトは 1m30 です。) SIGKILLで残りのプロセスを強制終了する

KillMode=mixed(キルモード=混合)

[取り付ける]

WantedBy=マルチユーザー.ターゲット

[/ソースコード]

実行可能にします:

[ソースコード]chmod +x /etc/systemd/system/openvas-scanner.service[/ソースコード]

Creamos el servicio Greenbone Security Assistant con: 'vim /etc/systemd/system/greenbone-security-assistant.service’

[ソースコード]

[単位]

Description=Greenbone Security Assistant

ドキュメンテーション=マン:GSADの(8) HTTPの://www.openvas.org/

欲しい=openvas-manager.service

[サービス]

タイプ=シンプル

PIDFile=/usr/local/var/run/gsad.pid

ExecStart=/usr/local/sbin/gsad –前景

[取り付ける]

WantedBy=マルチユーザー.ターゲット[/ソースコード]

実行可能にします:

[ソースコード]chmod +x /etc/systemd/system/greenbone-security-assistant.service[/ソースコード]

悪くありません, Ahora podemos probar la instalación si es correcta mediante un script que bajamos e ejecutamos:

[ソースコード]CD~

wgetの –小切手なしの証明書https://svn.wald.intevation.org/svn/openvas/trunk/tools/openvas-check-setup

chmod +x openvas-check-setup

./openvas-check-setup –V9の[/ソースコード]

すべてがうまくいった場合, これで、システムが自動的に開始するようにサービスを設定できます:

[ソースコード]systemctl enable openvas-manager.service

systemctl enable openvas-scanner.service

systemctl enable greenbone-security-assistant.service[/ソースコード]

/etc/systemd/system/redis.service を編集します, 値 'PrivateTmp=no を変更する必要があります’ そして 'ReadWriteDirectories=-/var/run/redis’ 「ReadWriteDirectories=-/tmp」を追加します。.

このファイルを作成します: 'vim /root/arranca_openvasmd.sh’ 次の内容で実行可能にします:

[ソースコード]#!/ビン/バッシュ

/usr/local/sbin/openvasmd -a 127.0.0.1 -p 9391[/ソースコード]

そして、それをcronに入れて、起動時にシステムがそれを実行するようにして終了します, 'crontab -e' を指定, 足す:

[ソースコード]@reboot /root/arranca_openvasmd.sh[/ソースコード]

ついに、httpsマシンのIPアドレスに対してブラウザを開くことができるようになります://開ける, 前の手順で作成したユーザーで自分自身を検証します!

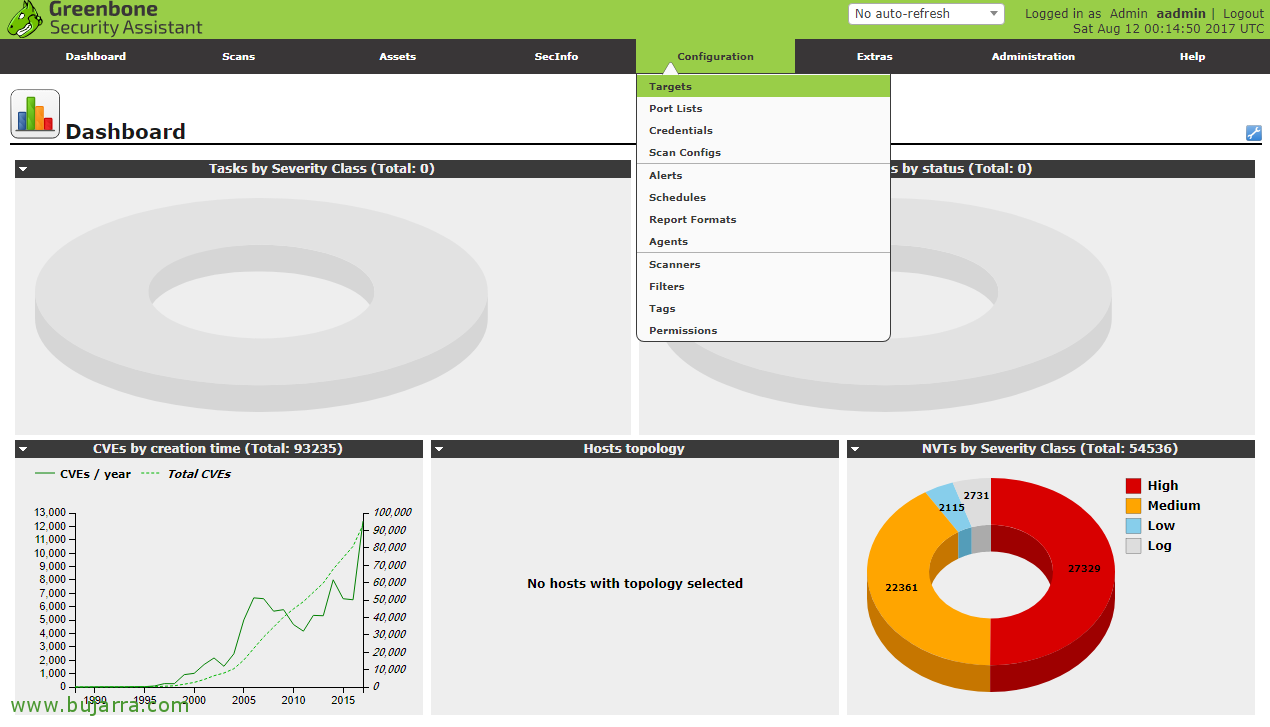

ログインすると、空のパネルが表示されます, まだ分析タスクがないため, 代わりに、脆弱性を含むDBの結果が表示されます. 最初に、スキャンするマシンを登録することです. “構成” > “ターゲット”.

ターゲットを作成するには, 星のアイコンをクリックする必要があります,

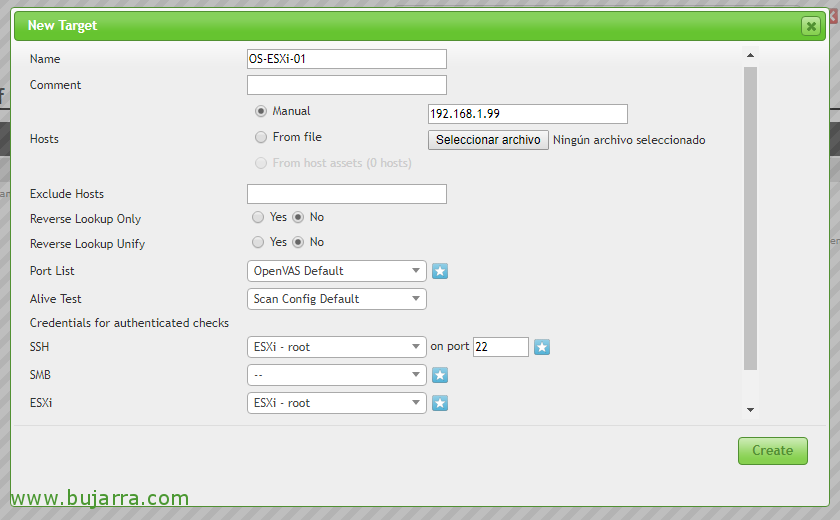

さまざまな目的地を追加できます, IP範囲も良好, 個々のチーム, さまざまなポート範囲または検出方法を定義します, また、SSHによるアクセスのために資格情報を使用してチェックを実行する場合も, 中小企業, ESXi または SNMP. まぁ, この場合、1つの機器のみを分析します, は VMware ESXi ホストです, バージョン 6 更新 3, IPアドレスを示します & クリック “創造する”,

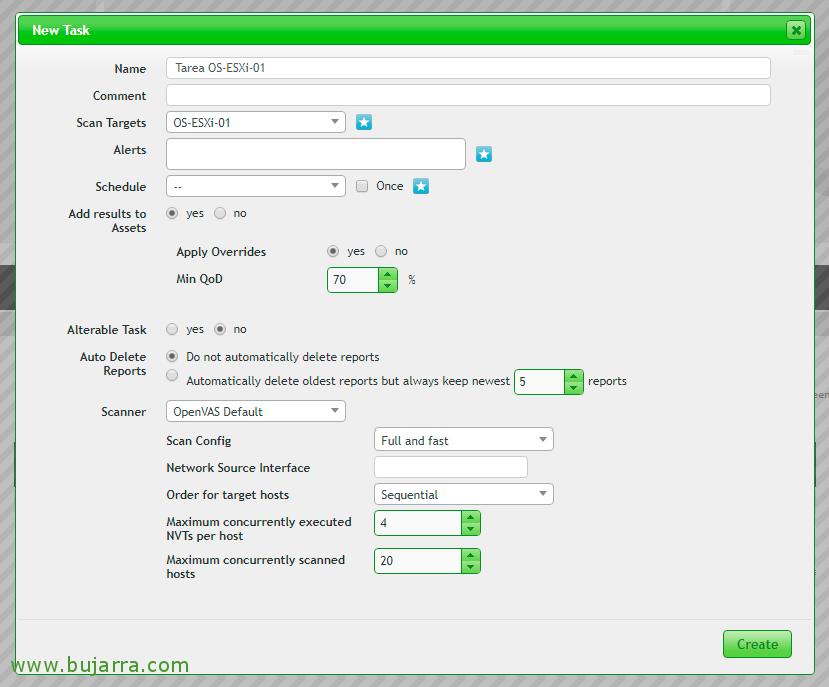

ターゲットが定義されたら, 私たちが行うことは、それを実行するためのタスクを作成することです, 私たちは、 “スキャン” > “用事”,

そして、星をもう一度クリックして、新しいタスクを作成します “新しいタスク”,

タスクに名前を付けます, 分析したいターゲットを追加し、パラメータを自由に変更して、多かれ少なかれ詳細なテストを実行します, 等… “創造する” タスクを作成するには.

作成されたタスクが表示されます, 今すぐ実行したい場合は、緑色の再生アイコンをクリックします!

… そして何もない, このマシンで指定したすべてのテストが実行されるまで待ちます…

解析タスクが完了したら, レポートの日付をクリックして、マシンが持つ可能性のあるリスクを視覚化できます,

そして、検出された脆弱性が表示されます, 問題とその可能な解決策を分析してこれを修正し、マシンの情報とサービスを損なうのを避けることができます.

ご想像の通り, このツールは私たちにより多くの可能性を与えてくれます, さまざまな種類のスキャンを参照して試してください. 個々のタスクを作成するか、すべてのチームがIP範囲を追加する汎用タスクを作成することをお勧めします, 色を引き出し、セキュリティの欠陥を修正して私たちの行動をまとめるだけではありません, そうでない場合は、次の記事が来るためにそれらが必要になるためです…