CentreonによるファイアウォールのWeb UTMルールの監視

少し前に、私たちは入れました 1つの投稿 非常に似ている, そこでは、UTMのルールをチェックして、ウイルスが侵入しないかどうかを確認しました. 今日は、親愛なるユーザーがアクセスできない特定のWebコンテンツを監督する時が来ました, まあ、持っていません. これは, ベッティングサイトが事実上アクセス不能になっていることを監視します, pornográficos, ソーシャルメディア…

私が言ったこと, 今日は、非常に便利なものを見ていきます, そして、それは私たちが興味を持つ周期性で実行されるスクリプトを持つという考えに他なりません, そして、このスクリプトが行うことは、組織内で禁止されているWebサイトにアクセスしようとすることです. この投稿では、 1 Centreon自身のサーバーから実行されるスクリプト, ただし、他のリモートWindowsまたはLinuxサーバーに外挿することはできます, インターネットを持つべきでない人, または、彼らはそれをキャップする必要があります. そして、これによりナビゲーションが保証されます.

この簡単な例を見るには, このスクリプトは /usr/lib/centreon/plugins/作成できますcheck_utm_web.sh:

#!/ビン/バッシュ

# URL は、スクリプトの実行時に引数として渡されます

# URLに対してHTTP HEADリクエストを行い、response=$変数でヘッダーをキャプチャします(カール -k -s -I $1)

# HTTPヘッダーのステータスコードを抽出しますstatus_code=$(エコー "$応答" | grep HTTP の | ああ '{プリント $2}')

# ifレスポンスのステータスコードを確認する [ "$status_code" == "200" ]; その後、エコー "危うい: ウェブサイトにアクセスできます $1."

出口 2

その他完了 "わかりました: UTM ルールは完全に機能し、$URL サイトにアクセスできません。"

出口 0

FIの

よく見ると、スクリプトはアクセスする必要があるWebサイトを引数として受け取ります, Webサイトにアクセスできる場合はCRITICALでアラートを出し、Webサイトを開けない場合はOKでアラートを出します.

だから, Centreonでは、コマンドーを作成できます (構成 > コマンド > チェック) コマンドラインのどこに、実行するスクリプトのパスを配置します, で 1 私たちがチェックするのはウェブサイトであるという議論.

コマンドが作成されたら, ご存知のように、私たちは必要なNサービスを作成します, たとえば、スポーツ Web サイトへのアクセスを確認するものです, または賭け, またはソーシャルネットワーク, またはポルノ… 各サービスには、その名前と、アクセスする必要があるWebサイトに入力された引数があります.

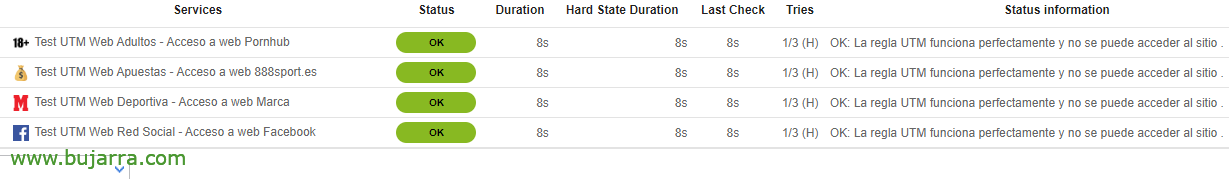

Centreonの設定を録音してエクスポートした後, 私たちのマシンが保護されており、ナビゲートすべきでない場所に移動しない場合, まあ、私たちはすべてOKを持っています, サイトにはアクセスできません.

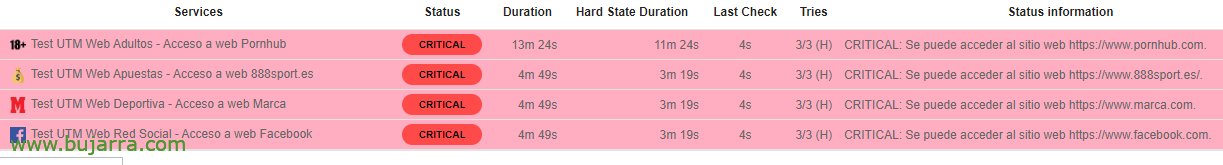

だがしかし, 誰かがUTMを取るように, ファイアウォールでの保護, それとも、何かのクソみたいなものか, ここで私たちは見つけ、それは私たちがすべきでない任意のウェブサイトに入ることができることを私たちに警告します, または、組織が私たちに許可していない場合, 行く.

サーバーがアクセスすべきでない場所にアクセスしていないことを確認する簡単な方法, でも NRPEの 組織内の他のサーバーに大量にデプロイできます, そして、言われたことを確認します, インターネットに行かないでください, または少なくとも許可されていない場所には…

いつも通り, 皆様のご多幸をお祈りしております, ハグ, ハッピーウィーク, それは素晴らしいことです!!!