Windows での DirectAccess のマウント 2012

VMware Partner Exchange イベントへの道 & フォーラム, 私の親愛なるテルミバスで, DirectAccess で初めてのテストを皆さんと共有したいと思います, これはすでに出てきた技術です 2008 R2の, しかし、 2012 彼らの組み立てと要件を簡素化しました. DirectAccess を使用すると、面倒な VPN を使用せずに、クライアント コンピューターを組織に安全に接続できます, 内部ネットワーク上の任意のリソースに安全に接続するサーバーを構成します.

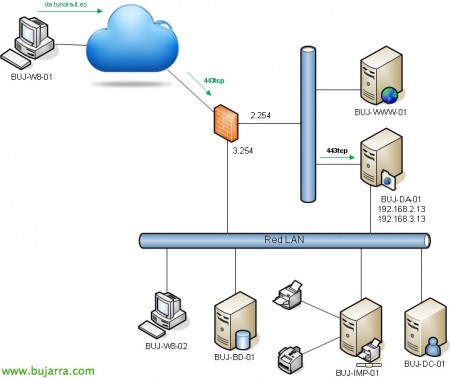

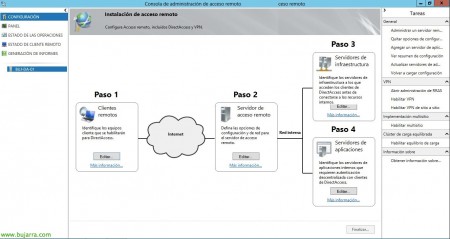

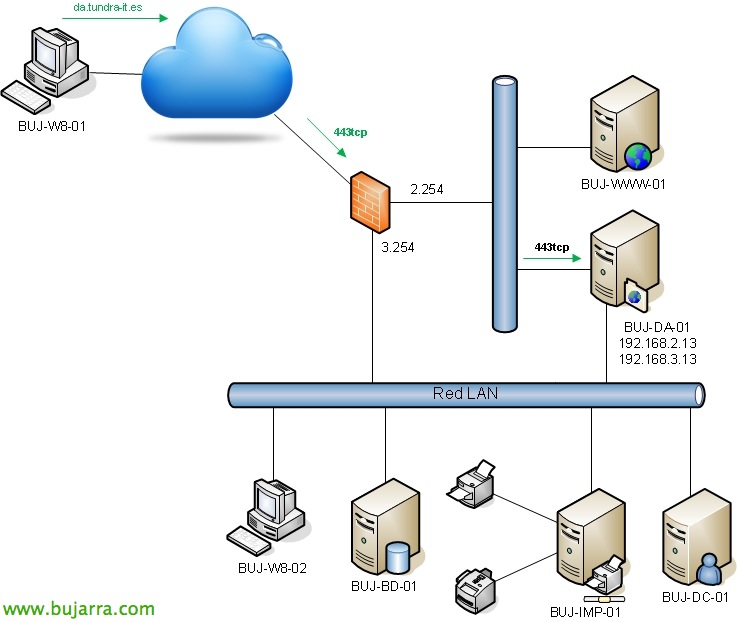

まぁ, これは、このドキュメントの基になっているネットワーク スキーマです, DirectAccess サーバーを DMZ にデプロイし、LAN 上にもレッグを配置します, 追加データ:

DMZネットワーク: 192.168.2.X/24

ラン: 192.168.3.X/24

内部支配: tundra-it.com

FQDN DirectAccess: da.tundra-it.es

BUJ-DCの-01 (192.168.3.1): 直流, 内部 DNS, 交流, ファイル, プリンター…

BUJ-DAの-01 (192.168.3.13, 192.168.2.13): DirectAccess (ダイレクトアクセス), 2 NIC の (DMZに1つ、LANに1つ)

DirectAccess アクセス許可を持つ AD コンピューター グループ: DirectAccess コンピューター (Windows メンバー 8 私たちが興味を持っている組織の).

BUJ-DNSの-01: これは、DA サイトの公開名のタイプ A レコードを作成するために使用する外部 DNS サーバーです.

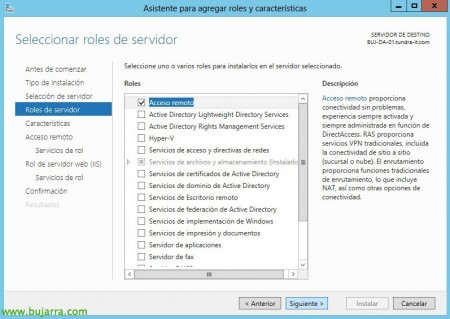

ウィザードを開いて、ロールと機能を追加します, まず、サーバーの役割を追加します “リモートアクセス”,

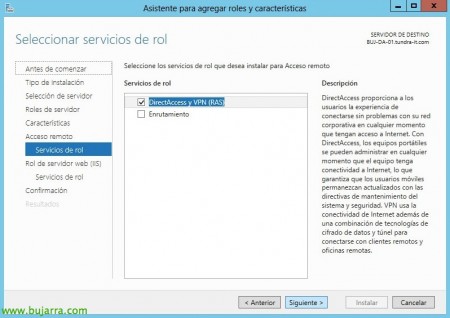

ロールサービスでは、ダイヤルするだけです “DirectAccess と VPN (一律)”, クリック “次” インストールされる

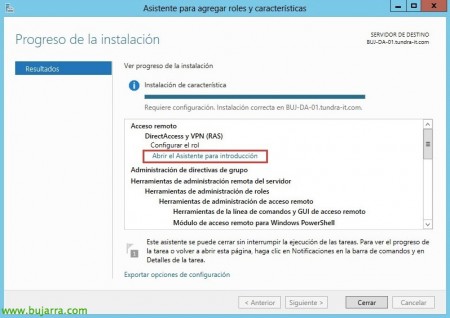

インストールしたら, を開きます “はじめにウィザード” DirectAccess を設定します,

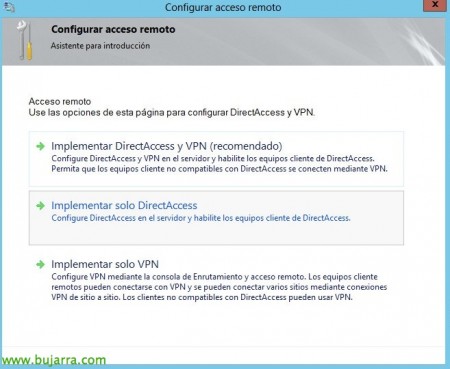

導入ウィザードが表示されます, クリック “DirectAccess のみをデプロイする”,

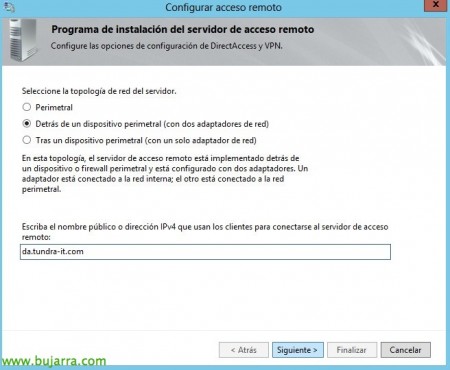

このシナリオでは、2 つの NIC を持つ DirectAccess サーバーがあります, 1 つは DMZ 上、もう 1 つは LAN 上にあります, だから私たちはを押します “エッジデバイスの背後 (2つのネットワークアダプタ付き). “次”,

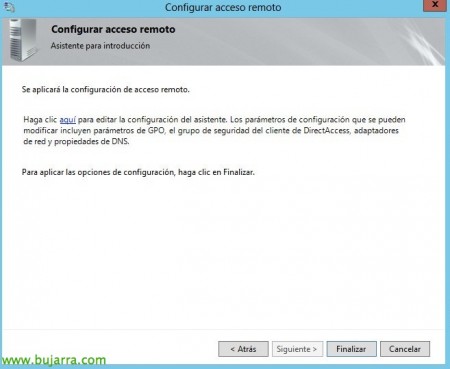

そして、リンクをクリックしてください “ここは” デフォルト設定を編集するには.

デフォルトの構成を受け入れるか、インフラストラクチャの各要素を構成できます. 缶: 作成される GPO の名前を変更します, リモートクライアントのオプションを構成する, リモートアクセスサーバーのもの, インフラストラクチャサーバーまたはアプリケーションサーバーのもの.

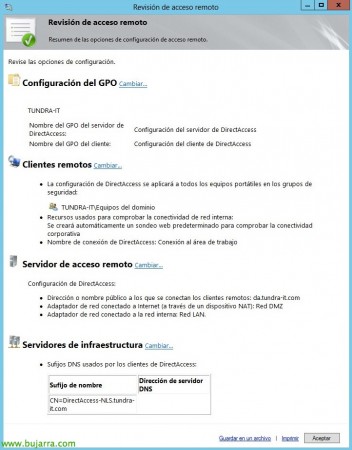

これは、実行する構成の概要です,

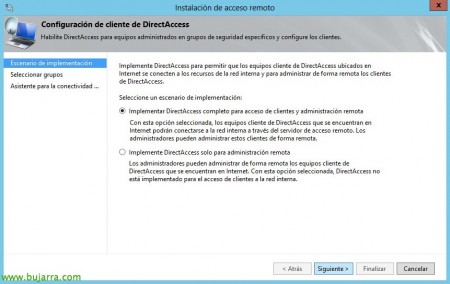

ステップを編集します 1, DirectAccess クライアントの設定, 印 “クライアント アクセスとリモート管理のための完全な DirectAccess のデプロイ”, “次”,

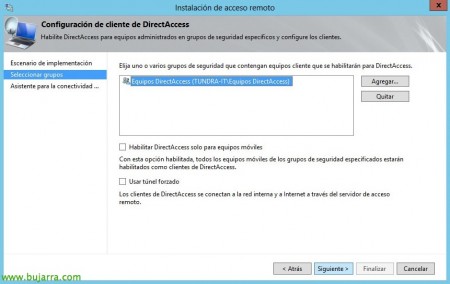

以前に作成したチームのグループを選択し、チェックを外します “DirectAccess をモバイル コンピューターのみに有効にする” そして “強制トンネリングを使用する”, “次”,

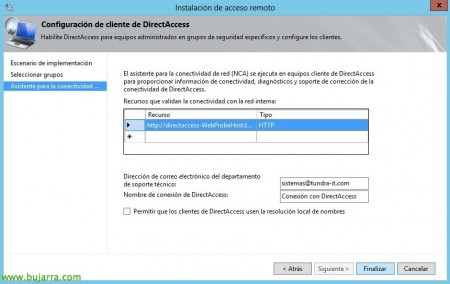

デフォルトで作成するホストを離れて、LANに接続されているかどうかを後でクライアントで区別します 0 外部ネットワークへ. デフォルトでは、エントリを含むレコードをDNSに作成します: directaccess-webprobehost.domain.local で、HTTP で接続をテストします; PINGを使用して別のネットワーク機器を追加で追加できます. テクニカルサポートからのメールをユーザーにお送りします, また、クライアント PC 上に作成されるネットワークの名前も入力します; オプションで、 “DirectAccess クライアントでローカルの名前解決を使用できるようにする”, “終わり”,

エルパソに位置 2, で “リモートアクセスサーバー”, 機器が接続されるサイトの公開名またはIPv4を示します, “次”,

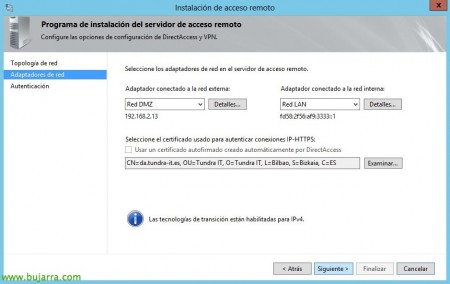

外部ネットワークに接続されているアダプタは DMZ ネットワークからのアダプタであり、内部ネットワークのアダプタは LAN ネットワークからのアダプタであることを示します, さらに、内部 CA で証明書を事前に生成している必要があります (または公開) 「da.tundra-it.es」サイトの場合, 私たちはそれを選択します & “次”,

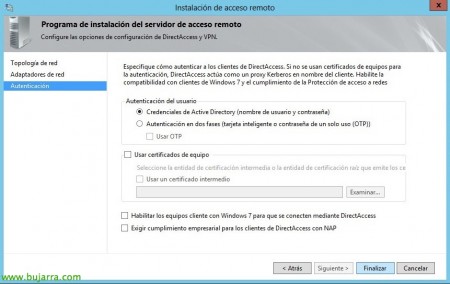

今のところ, Windows コンピュータを検証するには 8 印をつけるだけで十分です “Active Directory の資格情報 (ユーザー名とパスワード)”, 今後のドキュメントでは、証明書を使用した追加の認証方法を確認し、Windowsコンピューターへのアクセスも許可します 7. NAPが設定されている場合, クライアントへの接続を許可するために、お客様のコンプライアンスが必要になる場合があります. “終わり”,

エルパソに位置 3, “インフラストラクチャ サーバ” ネットワークロケーションサーバーがある場所を示します (NLSの), この場合 “ネットワーク ロケーション サーバーは、リモート アクセス サーバーに展開されます”, DirectAccess サーバーのコンピューター証明書を事前に生成しておく必要があります, “次”,

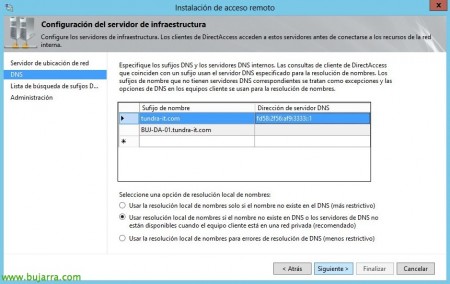

内部ネットワークのDNSサフィックスのDNS名とサーバーを示し、デフォルトではそのままにします “名前が DNS に存在しない場合、または DNS サーバーが使用できない場合は、ローカルの名前解決を使用します”. “次”,

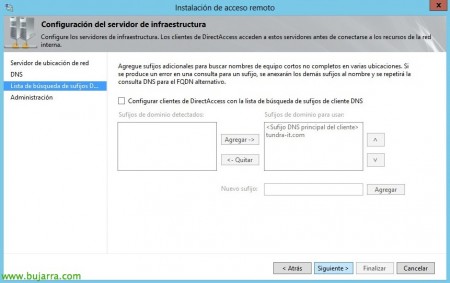

他の内部のDNSサフィックスに追加のDNSサフィックスを追加できるようになります, “次”,

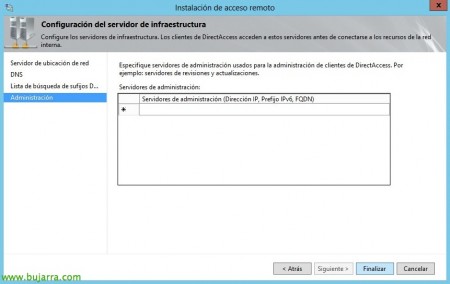

パッチサーバーまたはアップデートサーバーがある場合は、クライアント管理のために追加できます, “終わり”,

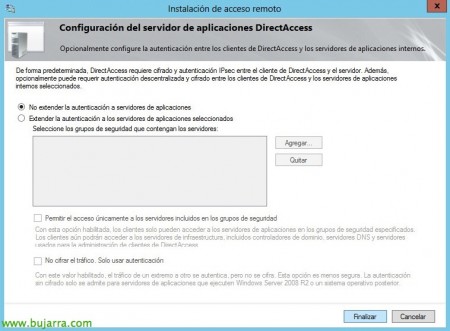

そして最後に, エルパソの 4, DAクライアントと内部アプリケーションサーバー間の認証を拡張できるようになります.

GPO が作成され、DirectAccess クライアントが自動的に構成されるように、構成を保存して適用する必要があります.

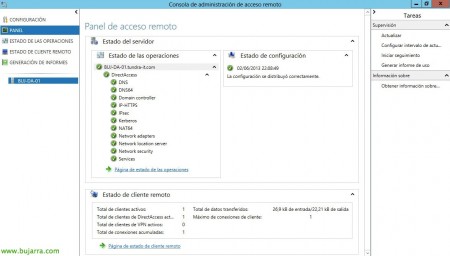

ダッシュボードには、ステータスの概要が表示されます, ここでは、構成とある種の接続の両方に問題があるかどうかを確認します, また、接続されているクライアントまたは接続に失敗したクライアントも表示されます, また、必要に応じて、かなり完全なレポートを取得したり、多くの登録情報を取得したりすることもできます.

それを証明するには十分でしょう, まず、ポリシーがクライアントに適用されていることを確認します ('gpupdate /force’ & 'gpresult /R'), 企業ネットワークから機器を削除します, 外部ネットワークに移動し、WebProbe の HTTP マシンに接続して HTTPS 経由でパブリック名に接続して DirectAccess 接続を解除できないことを確認します, 接続が正しいことを確認します, PowerShellから「Get-DAConnectionStatus」を実行します’ そして、すべてが大丈夫かどうかを確認します, ネットワークパネルに表示されるだけでなく、. たとえば、ブラウザを開いて、組織のリソースにアクセスできることを確認します!!!