Nagios – Vérification de l’état des utilisateurs dans Active Directory

Lorsque nous avons suffisamment d’utilisateurs dans notre organisation, ou surtout, Quand ils sont un peu des taupes, nous pouvons essayer de contrôler vos comptes Active Directory, pour prévenir et surveiller d’éventuelles défaillances, C’est, Nous serons en mesure de contrôler si les comptes utilisateurs sont désactivés, Vos mots de passe ont expiré ou sont sur le point d’expirer, ainsi que s’ils sont devenus bloqués, parmi d’autres options.

Merci à Nagios ou Centreon entre autres, Nous serons en mesure de surveiller cela de manière assez simple et d’obtenir des notifications en temps réel au cas où nous aurions un compte utilisateur affecté. Grâce à NRPE, nous serons en mesure d’exécuter un script PowerShell sur n’importe quelle machine Windows qui vérifiera l’Active Directory à la recherche d’utilisateurs ayant des problèmes. Si vous n’avez pas de check_nrpe’ ou vous avez besoin de savoir comment installer l’agent nécessaire, Consulter ce document Nagios – Surveillance avec NRPE.

Nous nous appuyons sur le script 'lotp_check_ad_accounts.ps1', que l’on peut télécharger depuis Exchange Nagios, à partir de cette même URL: https://exchange.nagios.org/directory/Plugins/Operating-Systems/Windows-NRPE/Check-Active-Directory-Accounts/details

Nous serons en mesure de vérifier:

- Comptes désactivés –> CompteDésactivé

- Comptes utilisateur expirés –> CompteExpiré

- Comptes d’utilisateurs sur le point d’expirer –> CompteExpiration

- Comptes inactifs –> CompteInactif

- Comptes bloqués –> Verrouillé

- Comptes dont le mot de passe a expiré –> Mot de passeExpiré

- Les comptes dont le mot de passe n’a jamais expiré –>Mot de passeJamaisExpire

Si nous voulons le tester à partir d’un PowerShell, Nous devons exécuter la commande avec le format suivant:

[Code source]lotp_check_ad_accounts.ps1 AccountDisabled 'dc=openservices,dc=local’ Sous-arbre 2 3[/Code source]

Où se trouveraient les arguments ci-dessus, La première est le type de vérification qui sera effectuée, suivi de la chaîne de recherche, L’étendue de la recherche (il peut s’agir de Base/OneLevel/Subtree) et en chiffres, les valeurs de résultat maximales pour un avertissement et un.

Si nous modifions la ligne suivante du script, Nous serons en mesure de sortir les utilisateurs concernés en question,:

[Code source]$sortie=$state+&Quot;: &Quot;+$résultat. Comte+&Quot; &Quot;+$Action+&Quot;|&Quot;+$Action+&Quot;=&Quot;+$résultat. Comte+&Quot;;&Quot;+$maxWarn+&Quot;;&Quot;+$maxCrit[/Code source]

Par les entités suivantes:

[Code source]$sortie=$state+&Quot;: &Quot;+$résultat. Comte+&Quot; &Quot;+$Action+&Quot; &Quot;+$Résultat+&Quot;|&Quot;+$Action+&Quot;=&Quot;+$résultat. Comte+&Quot;;&Quot;+$maxWarn+&Quot;;&Quot;+$maxCrit[/Code source]

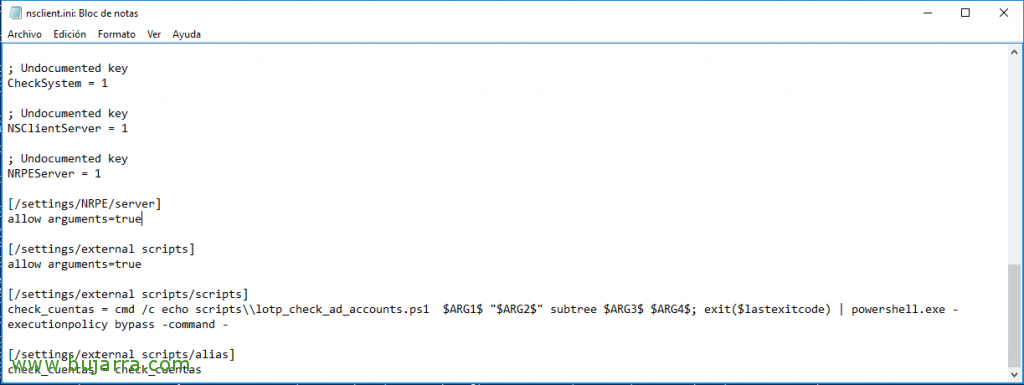

Puits! Commencé! Nous modifions le fichier nsclient.ini comme nous le savons déjà! Il faut d’abord définir l’alias puis le script en question qui va s’exécuter:

[Code source][/paramètres/scripts externes/scripts]

check_cuentas = cmd /c echo scripts\lotp_check_ad_accounts.ps1 $ARG 1$ &Quot;$ARG2&Quot; sous-arbre $ARG 3 $ $ARG 4 $; sortie ($Lastexticode) | powershell.exe –

[/paramètres/scripts externes/alias]

check_cuentas = check_cuentas[/Code source]

Comme nous pouvons le voir, Nous pouvons le dépasser 4 Arguments, même si tout le monde peut faire ce qu’il veut! N’oubliez pas de redémarrer le service NSClient ++ après avoir modifié le fichier de configuration.

Et puis il suffira de créer le Service qui surveillera chaque vérification sur les utilisateurs de notre Active Directory. Nous créons ce service comme d’habitude et le lions au serveur qui exécutera le script PowerShell, Nous allons utiliser la commande chech_nrpe et dans mon cas je n’ai pas les arguments définis séparément, Nous pouvons mettre le churro avec tout le monde directement, ou définissez la commande check_nrpe pour prendre en charge les arguments. Puits, Vers le sujet, Dans ce scénario, le service qui vérifiera les Comptes bloqués dans ce cas serait ainsi défini, Allons dans « Configuration » > « Prestations » > « Ajoutez » ou clonez-en un et indiquez au moins les données suivantes:

- Description: Le nom avec lequel nous vous verrons à partir de la surveillance, définira la vérification effectuée, Dans ce cas, 'AD – Les comptes bloqués seront bons pour moi".

- Modèle: Normalement, Sélectionnez 'generic-active-service-custom'.

- Vérifier la commande: Sélectionner dans la liste des commandes, 'check_nrpe'.

- Args: Ici, nous devons remplir l’alias que nous définissons dans le fichier INI, dans ce document, nous passerons par NRPE la coche 'check_cuentas'. Et suivi d’un '-a’ pour lui passer des arguments, Ce serait le suivant: check_cuentas -a LockedOut “dc=openservices,dc=local” 2 3

Et nous avons enregistré avec “Sauvegarder”! Nous fournirons autant de services que nous le souhaitons dans notre environnement!

Oh, bien, comme d'habitude, si nous exportons les données Centreon et redémarrons le moteur, nous pourrons commencer à partir de « Surveillance » > "Détails de l’état” Vérifier chaque service surveillé, nous aurons déjà les comptes utilisateurs de notre Active Directory avec Nagios ou Centreon déjà contrôlés et surveillés! Nous éviterons les frayeurs excessives, VRAI?? J’espère que vous le trouverez utile, Merci à tous pour le partage!