CrowdsecのブロックリストをFortigateファイアウォールに渡す

Crowdsecが驚異的だと言ったことがありますか?? 😛 あらゆるタイプの企業に対応… これにより、外部または内部の攻撃から私たちを守ることができます! 七面鳥の鼻水ではありません。! CrowdsecチームはIPのブラックリストを共有します, だから、チームが攻撃されたとき, 残りは保護されます. しかし、それもまた, このブラックリストは、境界ファイアウォールに送信できます, 彼が私たちを守ってくださるように!

爆発的…しかし、まだCrowdsecの投稿を読んでいない人に非常に迅速に覚えてもらうために… たとえば、WindowsまたはLinuxコンピューターにインストールされているエージェントであるとします, とりわけ、これらのマシンによって公開されたサービスのログを読み取り、攻撃されているかどうかを知ることができます, これを考慮して、それは行動を起こします, たとえば、その攻撃IPアドレスをブロックするOSのFWにルールを追加します. Crowdsecを持つ他のチーム, ブラックリストを共有すると、そのIPをブロックすることで自分自身も保護されます, 攻撃を予想する, ローカルIPかパブリックIPか.

したがって、この投稿では、境界ファイアウォールを作成する方法を見ていきます, この場合、Fortigateはこのブラックリストを読み取り、組織全体を上から保護することができます.

はじめに, Crowdsecを搭載したマシンで, 境界ファイアウォールで到達できる場所, 「ブロックリストミラー」をインストールする必要があります, ブロックリストをWeb経由で公開するサービス.

sudo apt install golang -y git clone https://github.com/crowdsecurity/cs-blocklist-mirror.git cd cs-blocklist-mirror/ make release cd crowdsec-blocklist-mirror-v*/ sudo ./install.sh

CrowdSecリポジトリがある場合は、aptまたはyumを使用してインストール/更新できます.

最初に、ブロックリストミラーを構成します, これを行うには、「/etc/crowdsec/bouncers/crowdsec-blocklist-mirror.yaml」を編集します。. サーバー「ローカルAPI」のURLを指定する必要があります, 通常、これらのロールは同じマシン上にあります. そして、リストを公開するポートを示します, また、信頼できるIPにファイアウォールのIPアドレスを示すだけでなく、接続してリストを読むことができます:

...

lapi_url: HTTPの://127.0.0.1:8080/

...

listen_uri: 0.0.0.0:41412

...

trusted_ips: # IP範囲, または、このブロックリストにアクセスするために認証を必要としない IP

- 127.0.0.1

- ::1

- 192.168.2.1

...

サービスを有効にして再起動し、新しい変更を読み込みます:

sudo systemctl enable crowdsec-blocklist-mirror sudo systemctl restart crowdsec-blocklist-mirror

そして、URLを開いてみることができます: HTTPの://DIRECCION_IP:41412/security/blocklist ホワイトリストにも入った場合! アクセスが良好であることを確認します, IPアドレスを手動で禁止し、リストが更新されること, または、他の Crowdsec コンピューターへの攻撃を検出した場合.

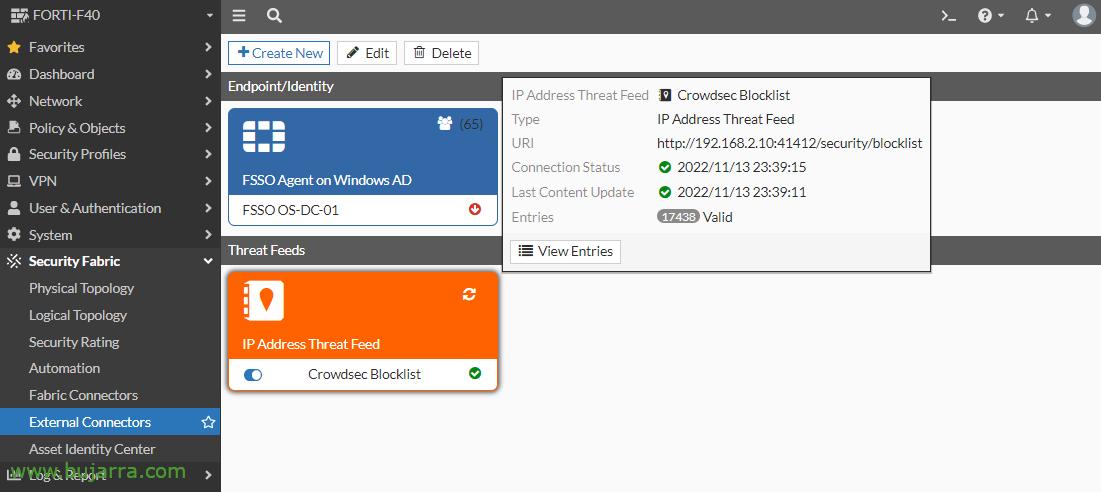

私たちのファイアウォールでは、次のことを行います “セキュリティファブリック” > “エクステナルコネクト” > “新規作成”,

「IPアドレス」を選択します,

名前を付け、ブロックリストのURLを示します, そして、リストを更新する時間を指定します, “わかりました”,

有効であることを確認できます, 最終更新日…

または、「エントリの表示」をクリックすると’ 正しいことを確認します,

そして何もない, 次に、ファイアウォールでルールを作成する必要があります, Originとして、作成したばかりの禁止されたIPのリストであることを示します.

各インターフェイスで、ブロックリストの宛先に出入りするためのルールを作成することをお勧めします, アクセスの拒否. したがって、公開攻撃が発生した場合、内部救済にアクセスできなくなります, またはそれが内部攻撃である場合, 隔離されます.

目, こうすることで, ゲームから取り残される可能性があることを忘れないでください, これは, 何らかの理由で私たちのチームが攻撃を行った場合, たとえば、SSH、RDP、CIFS、HTTPによって誤って検証が試みられます(s) または、間違った方法でどこかのチームに何でも。, 5回目の試みで (デフォルト) 私たちをそのブラックリストに載せることになります. だから、いくつかのIPをCrowdsecのホワイトリストに入れるのは面白いかもしれません, ここで、ファイル '/etc/crowdsec/parsers/s02-enrich/whitelists.yaml’ 私たちがそれを行う場所:

名前: CrowdSecurity/ホワイトリストの説明: "プライベートIPv4アドレスからのイベントのホワイトリスト登録"

ホワイトリスト:

理由: "プライベートIPv4/IPv6 IP/範囲"

IPアドレス:

- "127.0.0.1"

- "::1"

- "192.168.33.24" # 私たちのcidr管理マシン:

#- "192.168.0.0/16"

#- "10.0.0.0/8"

#- "172.16.0.0/12"

# 表現:

# - "evtの「foo.com」。Meta.source_ip.リバース"

面白かっただけたでしょうか, 私たちはさらにCrowdsecの魔法で別の日を続けます! あなたは私たちの機械を保護するためのエレガントな方法を見るでしょう! いいねをありがとう, という感じで, ソーシャルメディアでのリツイートや奇妙なもの,

抱擁!