Activation de l’authentification à deux facteurs avec SMS2 (libre) et NetScaler Gateway

Dans cet article, nous allons voir quelque chose de fabuleux, voyons comment activer l’authentification 2FA ou à deux facteurs dans NetScaler Gateway, forcer les utilisateurs à utiliser un jeton supplémentaire pour l’accès de l’entreprise à l’organisation. Nous utiliserons SMS2 qui est un outil gratuit, qui, via RADIUS, validera les jetons d’utilisateur, nous utiliserons des jetons logiciels à l’aide de l’application Google Authenticator sur mobile, Une explosion!

Ce que j’ai dit, nous nous appuierons sur l’algorithme TOTP (Mot de passe à usage unique basé sur le temps), ou mot de passe à usage unique basé sur le temps, Normalement, ces codes sont mis à jour tous les 30 Secondes. Sur les appareils mobiles des employés, il suffira d’installer (Par exemple) Google Authenticator et chaque fois qu’ils accèdent au site Citrix en externe, qui présentera vos applications ou postes de travail, Eh bien, nous allons mettre un facteur d’authentification supplémentaire, Un niveau de sécurité supplémentaire pour empêcher l’accès même s’ils connaissent le mot de passe de l’utilisateur. Dernièrement, Nous apprenons à connaître, Chaque jour plus de vol de mots de passe, Qu’attendez-vous pour essayer de sécuriser un peu plus votre environnement?

NPS Configuration,

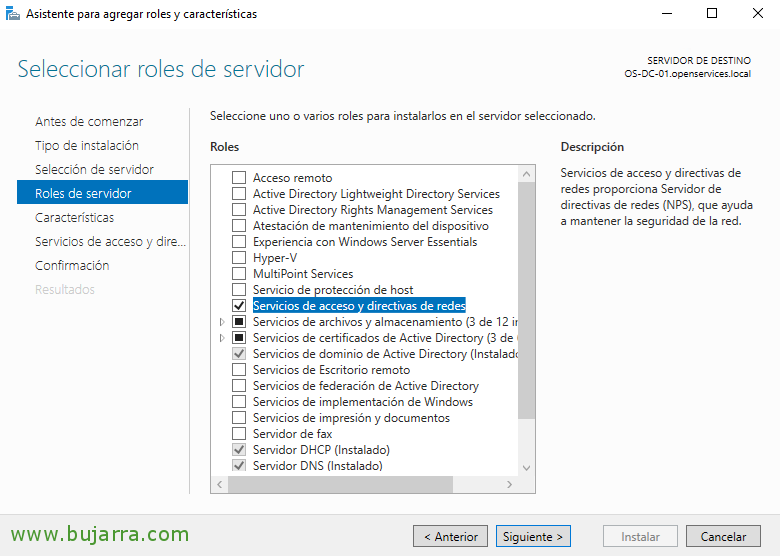

Nous devons avoir le rôle de Network Policy Server ou NPS (Serveur de stratégie réseau) installé et configuré pour autoriser les requêtes RADIUS.

Installer “Politique de réseau et services d’accès” et ses caractéristiques, soit par GUI, soit via PowerShell:

[Code source]Install-WindowsFeature -Nom npas[/Code source]

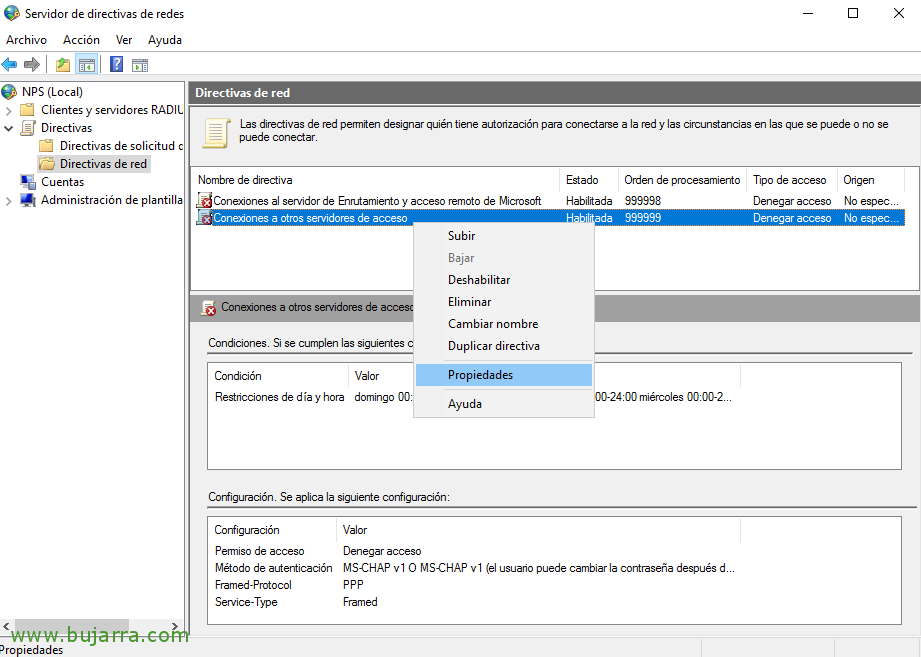

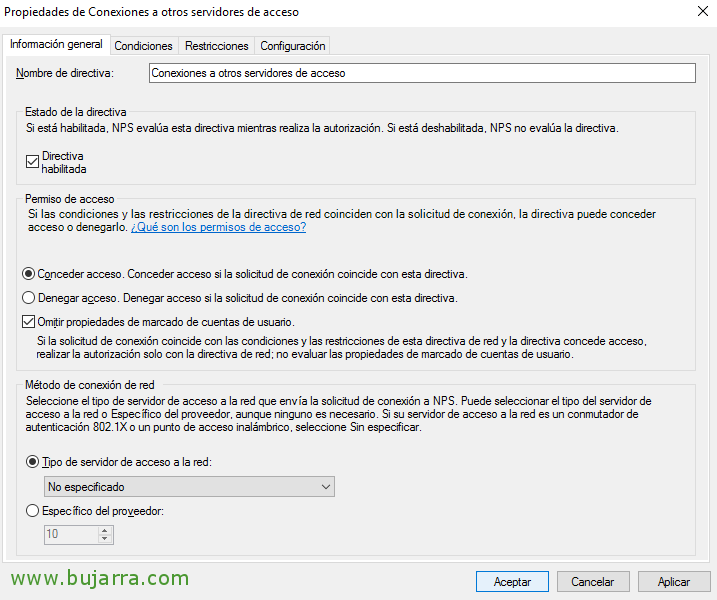

Ouvrir la console “Serveur de stratégie réseau. La première chose que nous prendrons en compte sera dans le “Stratégies réseau” Accéder aux propriétés de la stratégie “Connexions à d’autres serveurs d’accès”,

Choisir “Accorder l’accès” et nous avons marqué “Contourner les propriétés de balisage du compte d’utilisateur”,

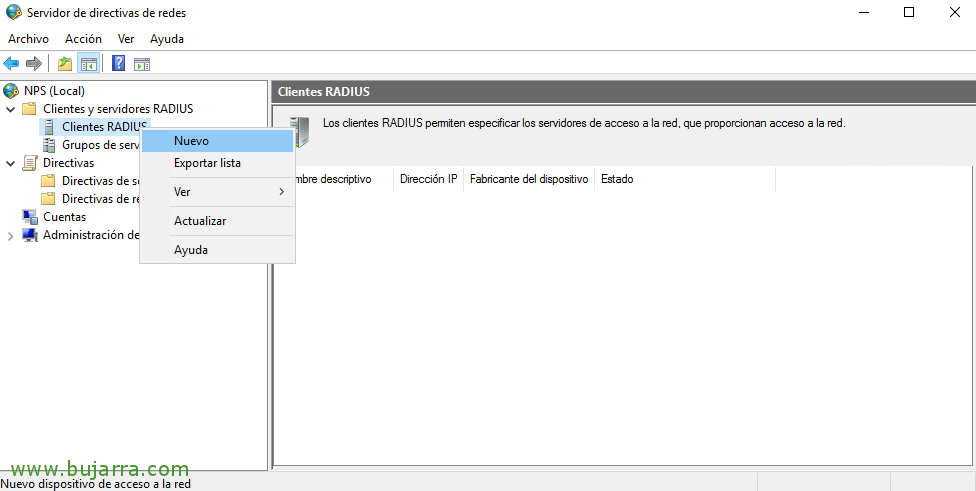

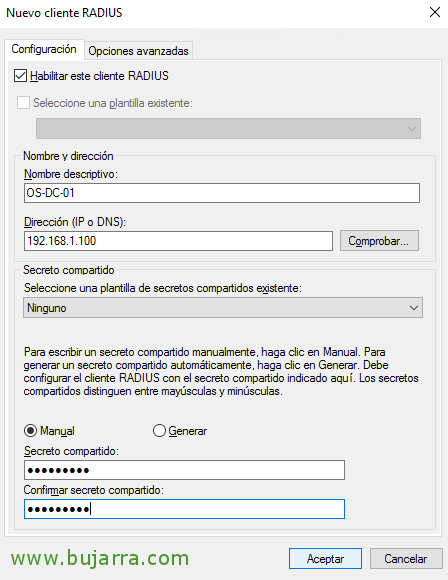

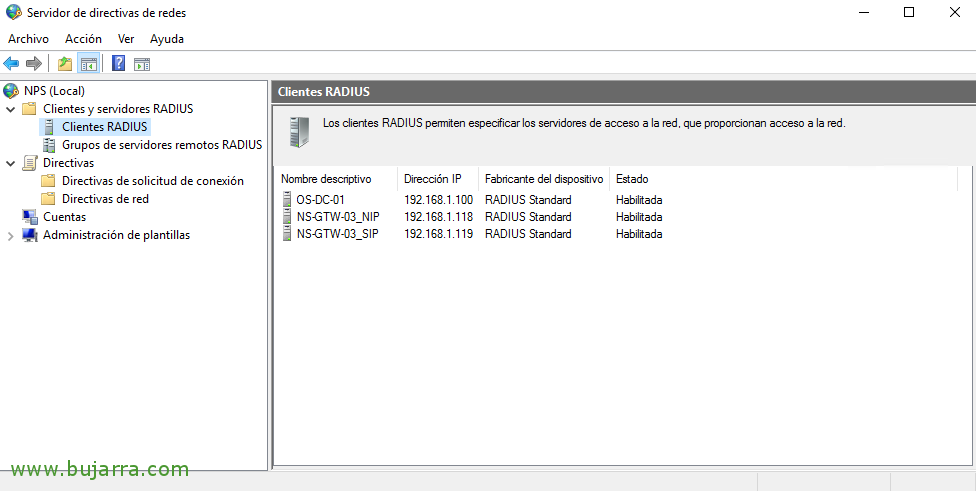

Maintenant, nous devons enregistrer tous les clients RADIUS, c’est-à-dire toutes les machines qui feront des enquêtes, en principe avec la création de la machine où nous avons le rôle installé (pour des tests futurs) et l’adresse IP du sous-réseau NetScaler fera l’affaire, puisque le NetScaler interrogera NPS avec cet adaptateur. Donc, dans “Clients RADIUS” > “Nouveau”,

Nous indiquons le nom de la machine et l’adresse IP qu’elle utilisera pour vous permettre d’interroger, Nous indiquerons également un secret que nous utiliserons pour nous authentifier.

Et nous créons toutes les équipes, Comme je l’ai dit, avec l’IP des machines qui feront des requêtes il suffira, bien nous localement pour tester et l’adresse IP SNIP du NetScaler.

Installation et configuration de SMS2,

Wright SMS2 sera l’application que nous utilisons pour permettre cette 2FA, Nous pouvons l’installer sur un ou plusieurs ordinateurs, généralement à côté du NPS, ou dans un centre de distribution. Cet utilitaire est gratuit et disponible sur leur site Web: http://www.wrightccs.com/support/download/

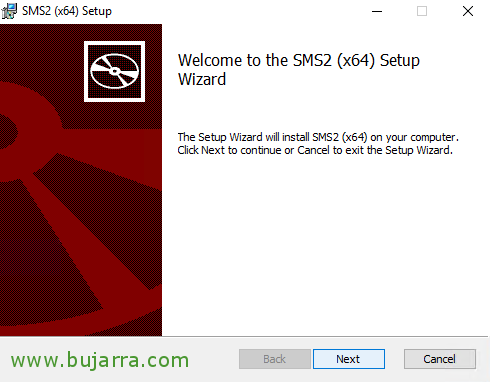

Nous commençons l’installation, “Prochain”,

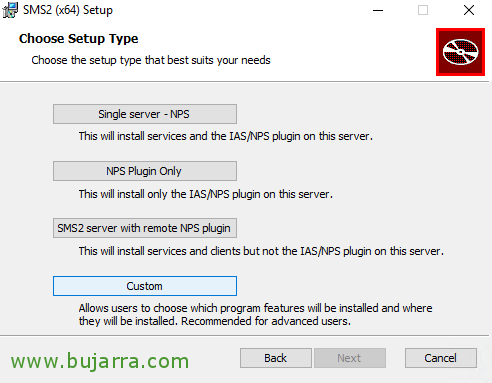

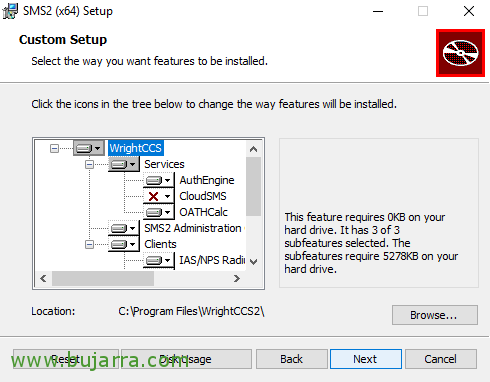

Choisir “Coutume”,

Et nous avons supprimé la partie CloudSMS et vérifié que nous avons installé tous les clients, ou du moins du type qui nous intéresse, “Prochain”,

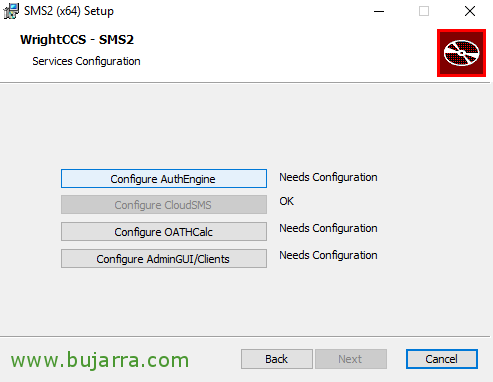

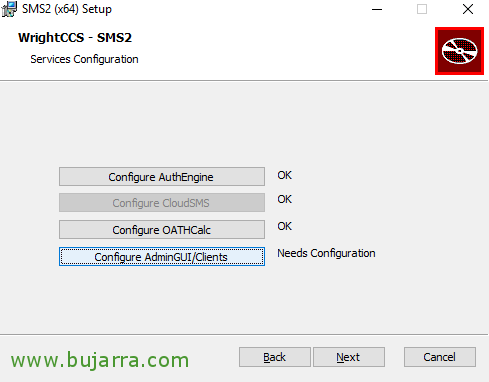

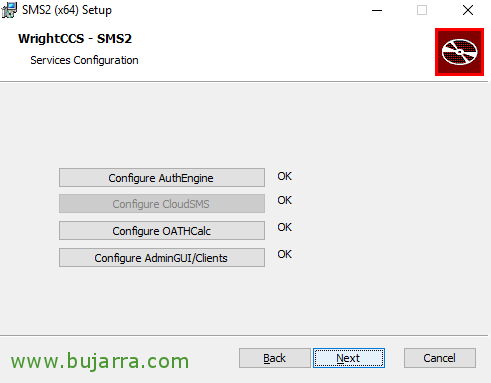

Cliquez sur “Configurer AuthEngine”,

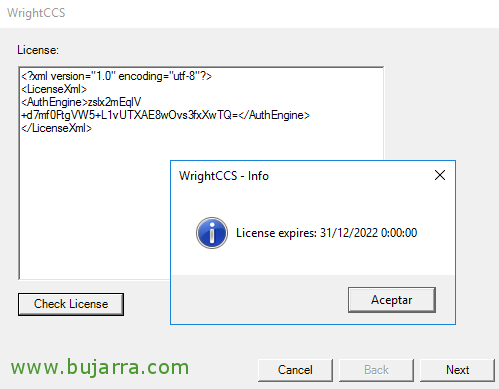

Nous introduisons la licence libre qu’ils nous donnent, au moins jusqu’en décembre 2022, Nous pouvons le télécharger sur ici ou utilisez celui-ci:

[Code source]&ÈRE;AMPÈRE;Lt;?xml version="1.0" encoding="utf-8"?&ÈRE;AMPÈRE;Gt;

&ÈRE;AMPÈRE;Lt;LicenceXml&ÈRE;AMPÈRE;Gt;

&ÈRE;AMPÈRE;Lt;AuthEngine&ÈRE;AMPÈRE;Gt;zslx2mEqlV+d7mf0FtgVW5+L1vUTXAE8wOvs3fxXwTQ=&ÈRE;AMPÈRE;Lt;/AuthEngine&ÈRE;AMPÈRE;Gt;

&ÈRE;AMPÈRE;Lt;/LicenceXml&ÈRE;AMPÈRE;Gt;[/Code source]

Nous laissons le compte du système local pour le service AuthEngine, “Prochain”,

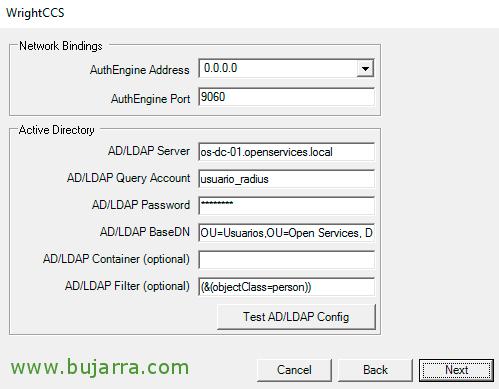

Nous donnons l’instruction à l’AuthEngine de s’occuper de toute adresse IP (0.0.0.0) à l’aide de l’icône 9060. Nous indiquons le FQDN de notre serveur LDAP ou contrôleur de domaine, nous indiquons un compte d’utilisateur spécifique que nous utiliserons pour les requêtes RADIUS, Dans mon cas, nous l’appellerons “usuario_radius”, nous indiquons leur mot de passe AD et indiquons quel est le BaseDN que nous utiliserons comme filtre pour rechercher des utilisateurs. “Prochain”,

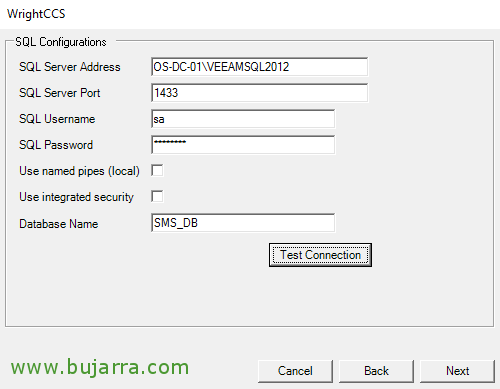

Nous aurons besoin d’un serveur SQL quelque part, Nous vous indiquerons votre nom et votre instance, port, SQL ou si nous voulons utiliser l’authentification intégrée, en plus du nom de la base de données qui va générer. “Prochain”,

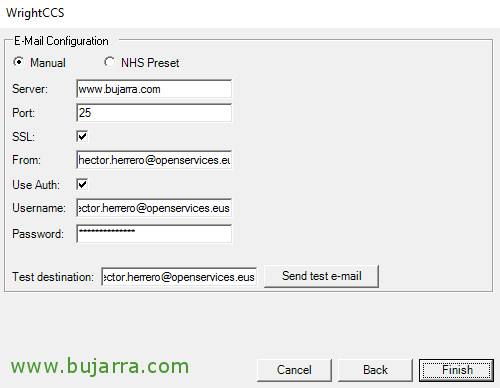

Nous pouvons configurer le serveur de messagerie ici pour les alertes par e-mail ou si nous voulons le jeton par e-mail, Ce n’est pas notre cas, Nous pouvons l’ignorer, “Finir”.

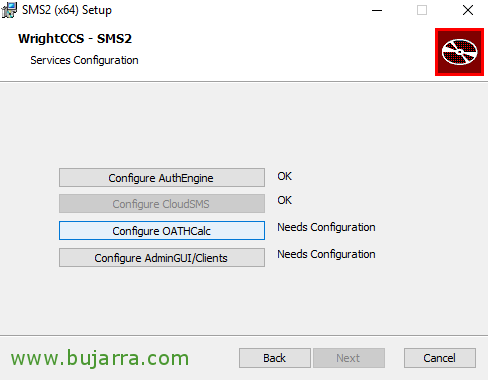

Nous continuons dans l’assistant d’installation, Maintenant, nous cliquons sur “Configurer OATHCalc”,

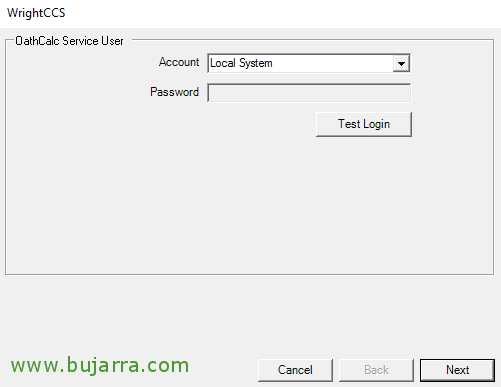

Nous avons quitté le compte du système local pour le service OathCalc, “Prochain”,

Nous laissons les valeurs par défaut, “Finir”,

Nous, Passons maintenant à “Configurer l’interface graphique d’administration/les clients”,

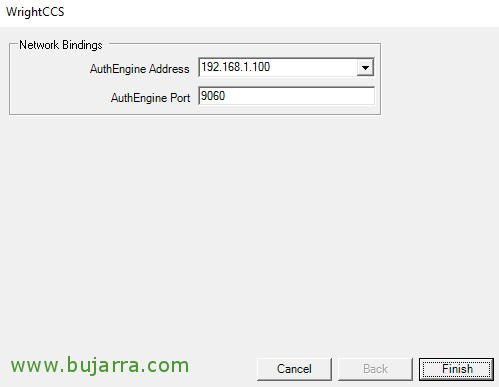

Nous indiquons l’adresse IP locale du serveur avec lequel nous offrirons le service et le port 9060, “Finir”.

Nous pourrons continuer avec l’assistant, “Prochain”,

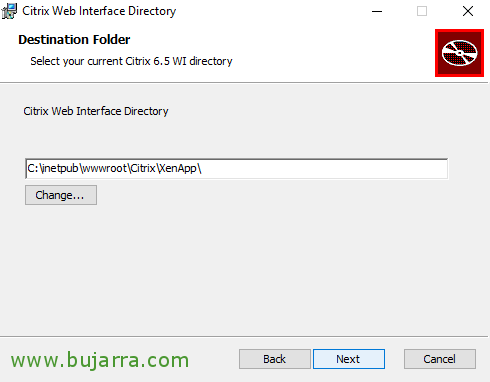

Comme je l’ai indiqué, je vais installer tous les clients et celui-ci est également livré avec les fichiers de l’interface Web obsolète, Nous pouvons indiquer où nous voulons qu’ils les laissent. En principe, nous n’utiliserons pas ces fichiers. “Prochain”,

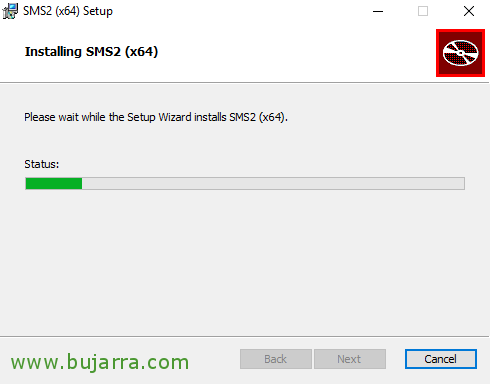

Et enfin, Cliquez sur “Installer” pour commencer l’installation de SMS2,

… Attendez quelques secondes…

“Finir”, Installation correcte!

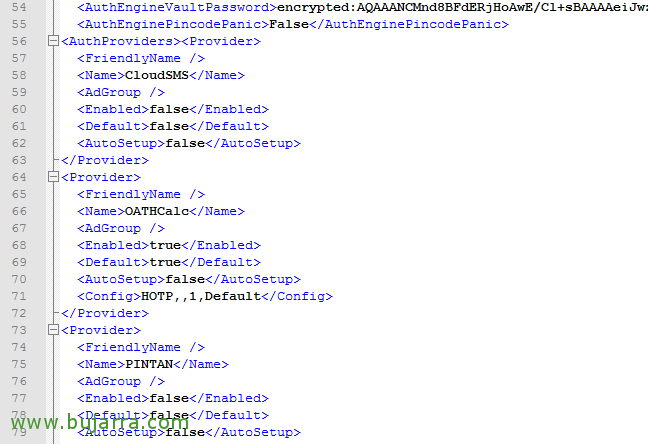

Nous devons modifier le fichier de configuration, situé par défaut dans “%ProgramFiles%WrithCCS2ParamètresConfiguration.xml”. Nous apporterons généralement les modifications suivantes, “AuthEngineChallengeRéponse” Nous en resterons là “Faux” pour pouvoir utiliser Google Authenticator, De plus, dans le “AuthProviders” nous devons tous les désactiver et laisser OATHCalc activé et par défaut, Rester:

[Code source]&ÈRE;Lt;Nom&ÈRE;Gt;CloudSMS (en anglais)&ÈRE;Lt;/Nom&ÈRE;Gt;

…

&ÈRE;Lt;Activé&ÈRE;Gt;Faux&ÈRE;Lt;/Activé&ÈRE;Gt;

&ÈRE;Lt;Faire défaut&ÈRE;Gt;Faux&ÈRE;Lt;/Faire défaut&ÈRE;Gt;

…

&ÈRE;Lt;Nom&ÈRE;Gt;SERMENTCalc&ÈRE;Lt;/Nom&ÈRE;Gt;

…

&ÈRE;Lt;Activé&ÈRE;Gt;Vrai&ÈRE;Lt;/Activé&ÈRE;Gt;

&ÈRE;Lt;Faire défaut&ÈRE;Gt;Vrai&ÈRE;Lt;/Faire défaut&ÈRE;Gt;

…

&ÈRE;Lt;Nom&ÈRE;Gt;PEINTURE&ÈRE;Lt;/Nom&ÈRE;Gt;

…

&ÈRE;Lt;Activé&ÈRE;Gt;Faux&ÈRE;Lt;/Activé&ÈRE;Gt;

&ÈRE;Lt;Faire défaut&ÈRE;Gt;Faux&ÈRE;Lt;/Faire défaut&ÈRE;Gt;

…

&ÈRE;Lt;Nom&ÈRE;Gt;Messagerie électronique&ÈRE;Lt;/Nom&ÈRE;Gt;

…

&ÈRE;Lt;Activé&ÈRE;Gt;Faux&ÈRE;Lt;/Activé&ÈRE;Gt;

&ÈRE;Lt;Faire défaut&ÈRE;Gt;Faux&ÈRE;Lt;/Faire défaut&ÈRE;Gt;

…

&ÈRE;Lt;Nom&ÈRE;Gt;Statique&ÈRE;Lt;/Nom&ÈRE;Gt;

…

&ÈRE;Lt;Activé&ÈRE;Gt;Vrai&ÈRE;Lt;/Activé&ÈRE;Gt;

&ÈRE;Lt;Faire défaut&ÈRE;Gt;Faux&ÈRE;Lt;/Faire défaut&ÈRE;Gt;

…[/Code source]

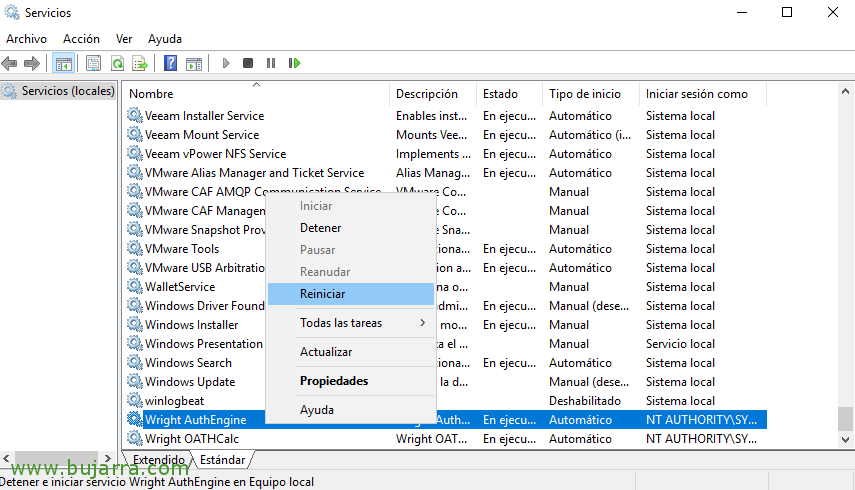

Après les modifications, Nous enregistrons le fichier et redémarrons les services “Wright AuthEngine” et “Wright OATHCalc”.

Test du SMS2

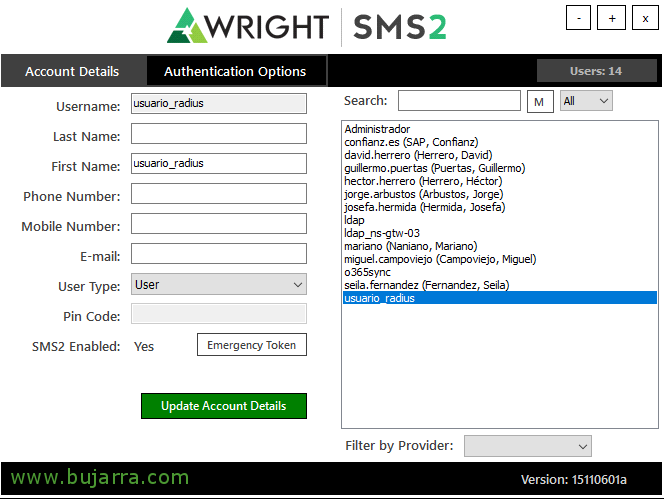

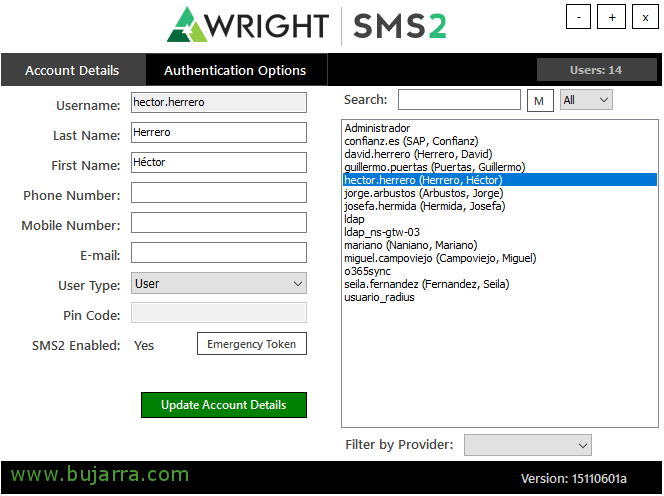

Nous allons maintenant pouvoir ouvrir la console d’administration SMS2. Oeil! Quoi, Pour ouvrir cette console, il doit exister un groupe appelé “Administrateurs” dans le dossier intégré de notre Active Directory, si le groupe n’existe pas (qui, dans les annuaires actifs en espagnol, s’appelle Administrateurs) ou vous n’en êtes pas membre, Vous ne pourrez pas voir tous les utilisateurs. La première chose que nous allons faire est de “usuario_radius” Mettez-y un jeton numérique statique (Pej 123456) pour faire un test ci-dessous. Auparavant, Sélectionnez l’utilisateur et cliquez sur “Options d’authentification”,

Sur le “Options d’authentification” Pressé “Statique” et nous mettons le jeton numérique que nous voulons, Nous en aurons besoin pour documenter. “Enregistrer la configuration”. Et puis “Mettre à jour les détails du compte” Pour enregistrer les modifications apportées à l’utilisateur spécifique.

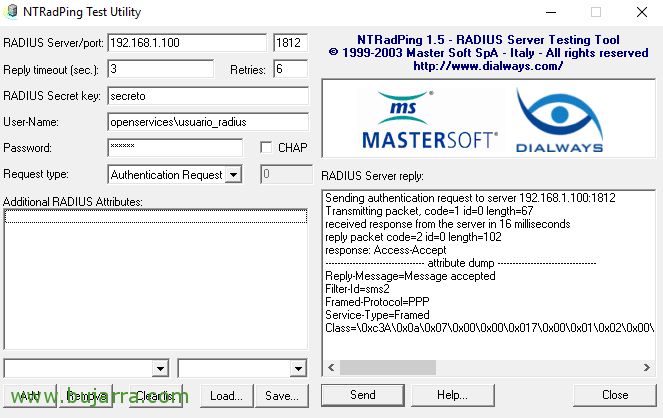

Pas mal, Testons si SMS2 fonctionne correctement, pour cela, nous pourrons télécharger NTRadPing 1.5, qui est un utilitaire pour les tests RADIUS, Nous pouvons le télécharger sur: https://thwack.solarwinds.com/thread/14486. Nous allons faire ce test à partir de l’une des machines que nous avons enregistrées sur notre serveur NPS, dans les clients RADIUS, Si vous vous souvenez que nous avons mis en place un secret alors, Nous en aurons besoin maintenant.

Donc, Une fois téléchargé, nous l’exécutons et entrons l’adresse IP de notre serveur RADIUS et le port 1812, dans “Clé secrète Radius” nous indiquerons le secret que nous utilisons lors de la définition du client RADIUS, Nous entrons le nom de l’utilisateur “usuario_radius” et dans “Mot de passe” nous devons indiquer le jeton numérique que nous venons de définir à l’étape précédente. Cliquez sur “Envoyer” Et si tout s’est bien passé, Nous verrons que vous avez correctement validé l’authentification.

Configuration de NetScaler,

Bien que je vais laisser les étapes minimales, où nous allons créer des stratégies d’authentification que nous appliquerons à notre passerelle NetScaler, Ce processus pourrait être plus long, car il est recommandé de surveiller avec l’équilibrage de charge et d’offrir le service RADIUS à partir d’ici, par conséquent, j’éviterai de créer le Monitor, Services, Serveurs LB et serveurs virtuels pour le service RADIUS. Nous allons passer directement à la création des stratégies et à leur application à la passerelle,

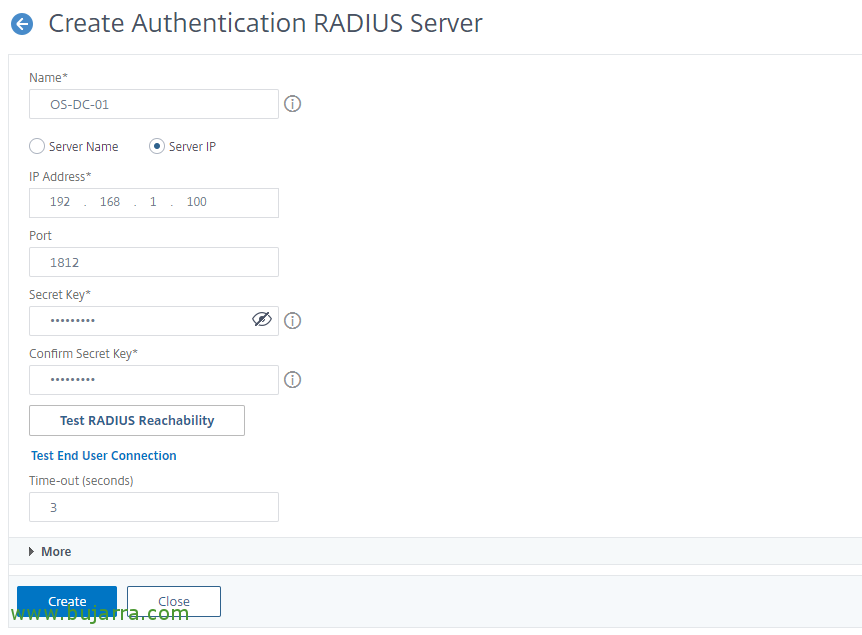

Nous allons tout d’abord enregistrer le serveur RADIUS, depuis “Passerelle Citrix” > “Manifeste” > “Authentification” > “RAYON” > “Serveurs > “Ajouter”, nous indiquons l’adresse IP du serveur RADIUS et le port 1812, ainsi que le secret que nous avons utilisé lors de l’enregistrement du sous-réseau IP du NetScaler dans le NPS. Nous pouvons donner “Testez l’accessibilité RADIUS” Pour tester la validation, Je devrais aller d’accord, Cliquez sur “Créer”,

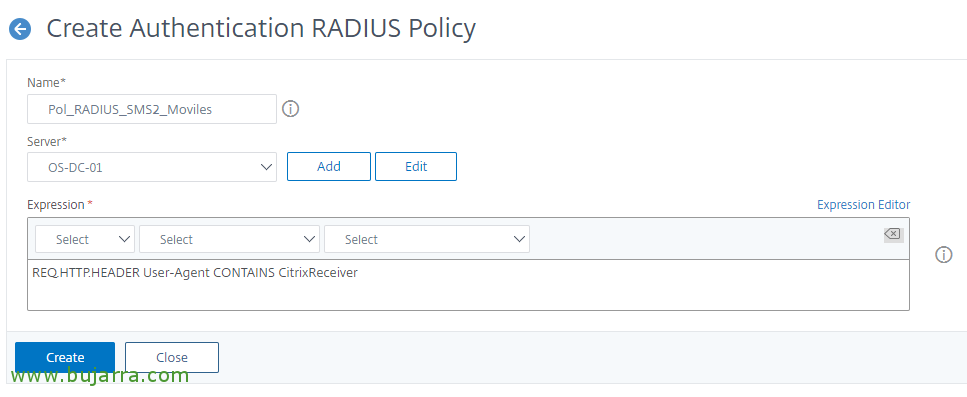

Créons maintenant les stratégies RADIUS, depuis “Passerelle Citrix” > “Manifeste” > “Authentification” > “RAYON” > “Manifeste” > “Ajouter”, nous créons une stratégie pour les appareils qui utilisent Citrix Receiver, nous l’associons au serveur RADIUS nouvellement créé et indiquons l’expression suivante:

[Code source]REQ. HTTP. HEADER USER-AGENT CONTIENT CitrixReceiver[/Code source]

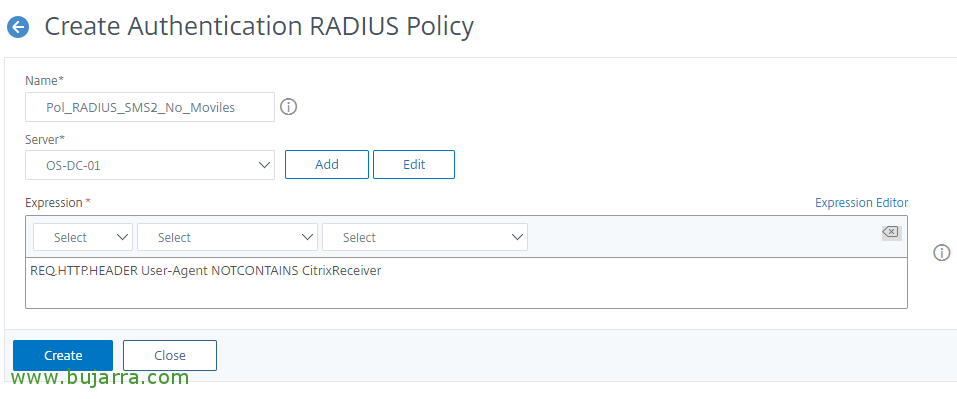

Nous en avons créé un autre pour les appareils qui n’utilisent pas le récepteur (o Espace de travail), avec l’expression suivante:

[Code source]REQ. HTTP. HEADER User-Agent NOTCONTIENT CitrixReceiver[/Code source]

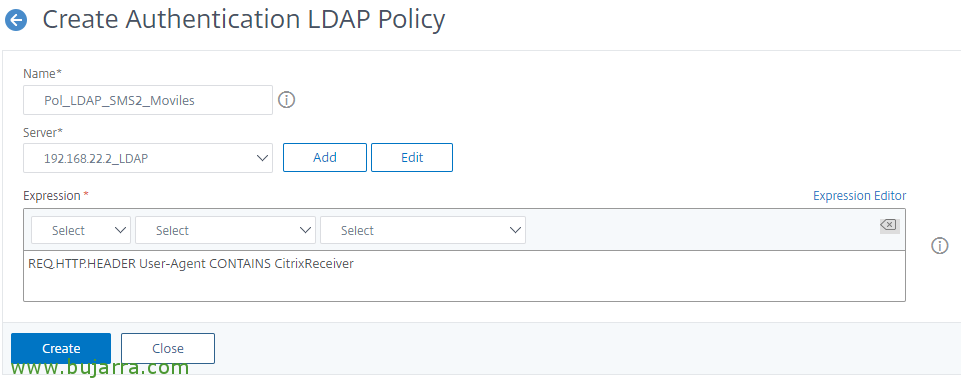

Et c’est la même chose pour LDAP, Nous créerons deux politiques égales, un pour l’accès avec les appareils Citrix Receiver, depuis “Passerelle Citrix” > “Manifeste” > “Authentification” > “LDAP” > “Manifeste” > “Ajouter”, avec l’expression suivante:

[Code source]REQ. HTTP. HEADER USER-AGENT CONTIENT CitrixReceiver[/Code source]

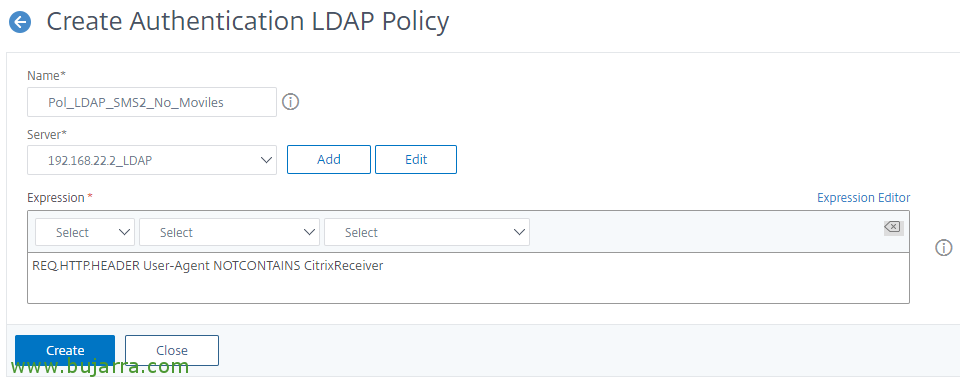

Et nous en avons terminé avec la dernière politique pour les appareils qui n’utilisent pas le récepteur,

[Code source]REQ. HTTP. HEADER User-Agent NOTCONTIENT CitrixReceiver[/Code source]

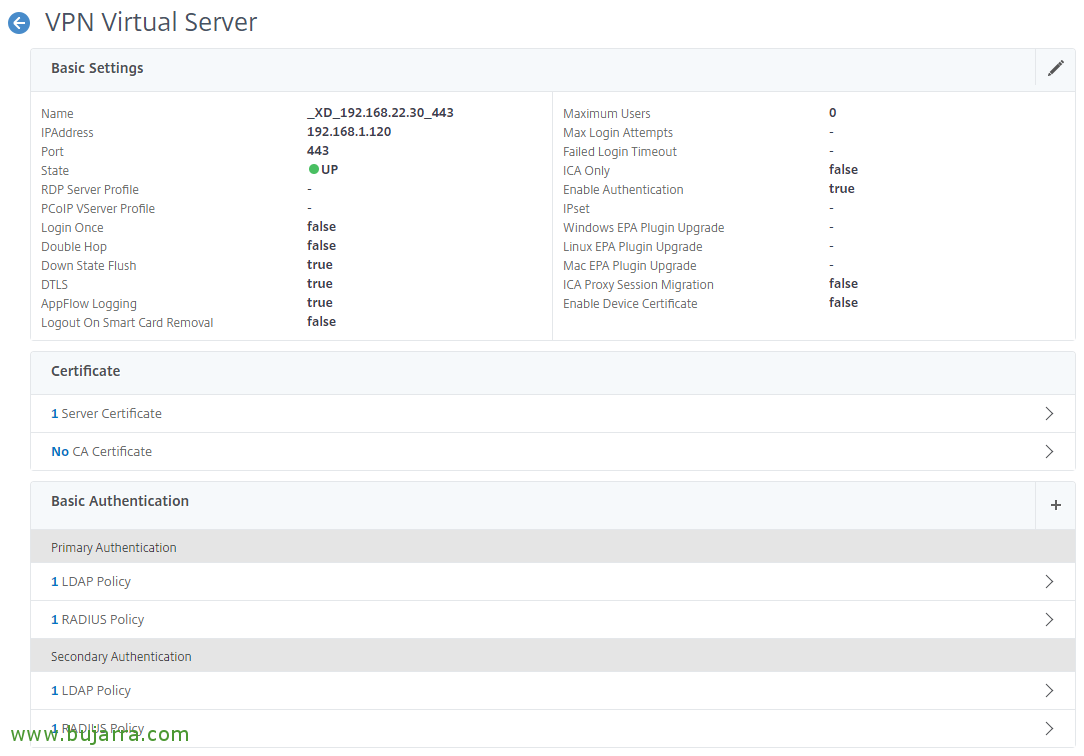

Et maintenant, nous allons accéder à notre serveur virtuel NetScaler Gateway et les relier ensemble, Nous créerons des authentifications primaires et secondaires, Pour servir les utilisateurs qui se connectent à nous, nous quitterons en tant que Primary avec la priorité 100 la politique d’absence de récepteur du LDAP, et en priorité 90 Politique du récepteur RADIUS; en tant qu’authentifications secondaires, Nous utiliserons l’inverse, C’est, avec priorité 100 La politique RADIUS sans récepteur, et en priorité 90 Politique relative aux récepteurs LDAP.

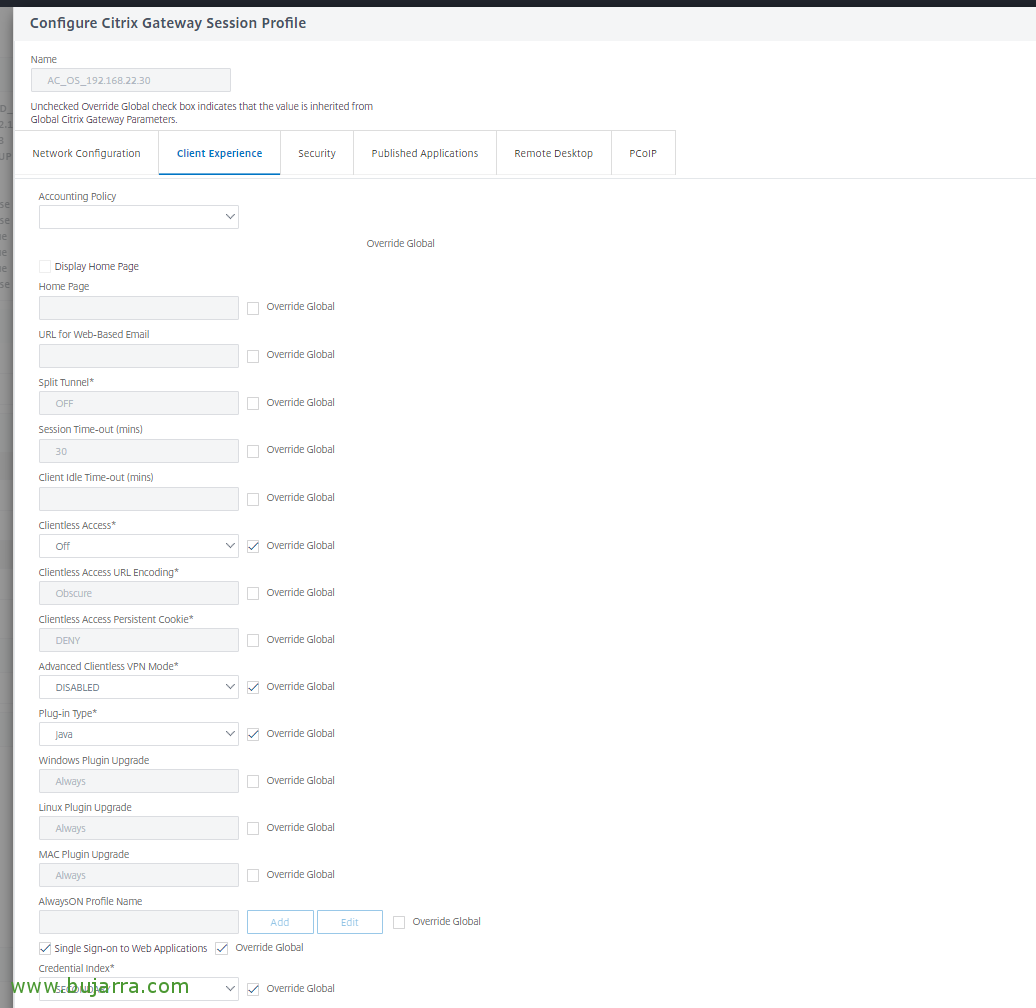

Nous devons modifier la politique de session qui existera déjà et qui sera appliquée dans notre passerelle de serveur virtuel, dans mon cas, la valeur par défaut 'AC_OS_X.X.X.X', là, sur le “Expérience client”, dans “Index des diplômes” Il faut indiquer “SECONDAIRE”. Et vérifiez que la stratégie de l’autre session (qui existeront également déjà), dans ce cas, le 'AC_WB_X.X.X.X’ Utilisé “SECONDAIRE”, qu’il en sera ainsi par défaut.

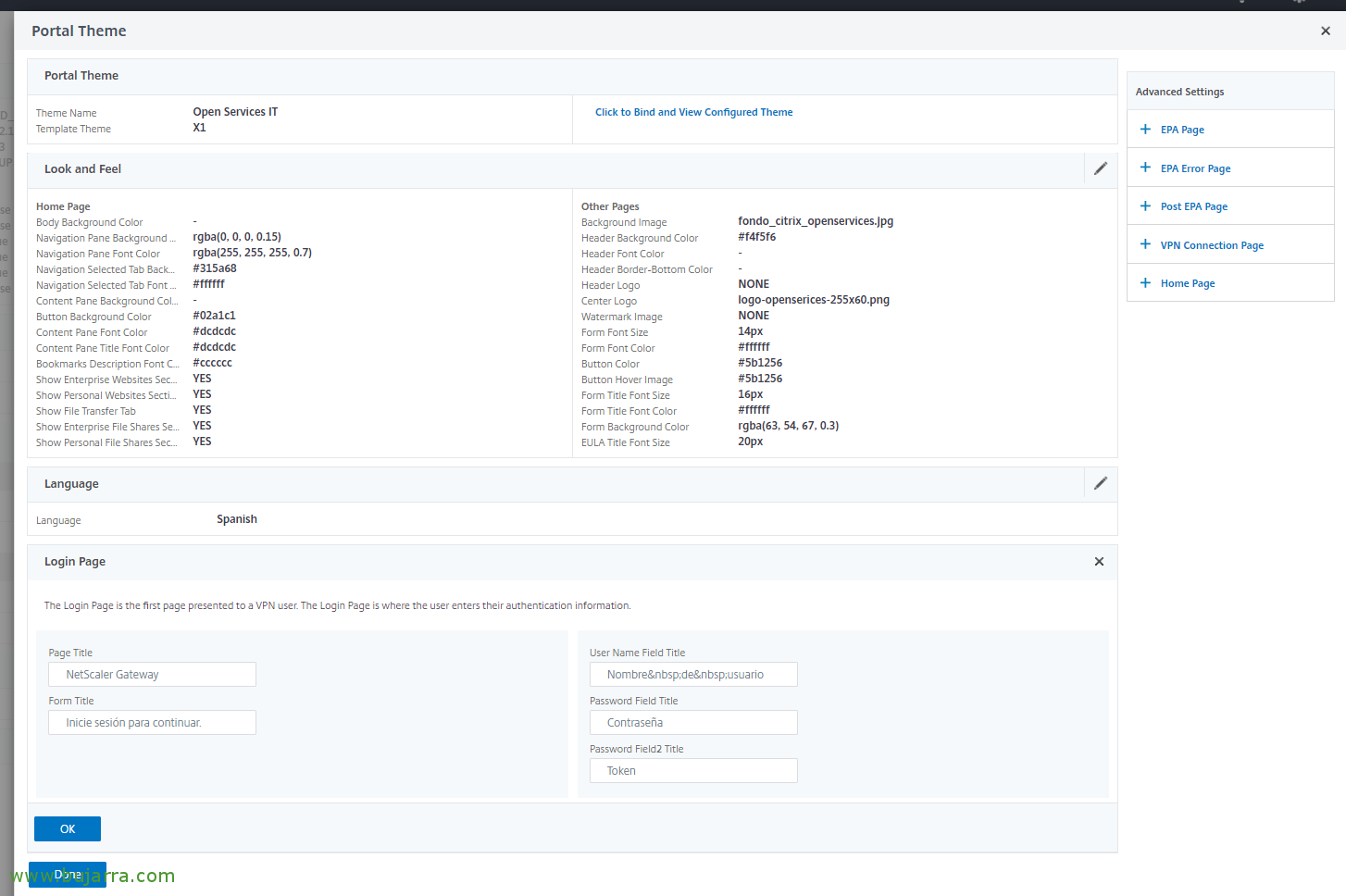

Sur la passerelle NetScaler, Comme nous le savons sûrement et avons appliqué un thème d’entreprise, Et si ce n’est pas le cas, vous devez donner une image personnalisée et agréable à vos utilisateurs, Revu Cet article Si vous en avez besoin. Eh bien, ce que j’ai dit, Nous pourrons personnaliser le texte des champs de texte que les utilisateurs verront, à indiquer par exemple dans le 2 qu’il ne demande pas “Mot de passe 2” à l’utilisateur si ce n’est pas le cas “Jeton” et ainsi mieux assimiler ce qu’est un mot de passe et ce qu’est un Token. Voici ce que j’ai dit, nous le ferons sur notre serveur virtuel, dans la section Sujet, En cliquant dessus, nous pouvons ajouter le “Page de connexion” et personnaliser ces champs avec un meilleur texte.

Activation des jetons pour les utilisateurs Active Directory,

Retour à SMS2, Il est temps d’essayer ceci! Nous allons enregistrer un utilisateur!

Nous devons maintenant sélectionner les utilisateurs qui souhaitent activer l’authentification 2FA, pour cela, Nous ouvrons le ” Console d’administration SMS2”, à propos de chaque utilisateur qui nous intéresse, Nous le sélectionnons et nous allons “Options d’authentification”,

Nous permettons “SERMENTCalc”, nous vous demandons d’utiliser le jeton de type TOTP, dans Authenticator, nous pouvons vous dire directement d’utiliser Google Authenticator et de cliquer sur “Générer un secret partagé”, il nous donnera un secret ou un code QR que nous devons envoyer à l’utilisateur afin qu’il puisse enregistrer son compte depuis son appareil mobile.

Enfin,, Avoir un téléphone portable à portée de main, installé l’application Google Authenticator et ajouté le compte à l’aide du code QR, cet utilisateur serait déjà en mesure d’accéder à leur portail Citrix et, en plus d’indiquer son nom d’utilisateur et son mot de passe,, vous devrez spécifier le jeton temporaire que vous obtenez uniquement à partir de cet appareil mobile. Entrée blindée de notre entreprise! Optez pour plus!