SMS2 による 2 要素認証の有効化 (無料) およびNetScaler Gateway

この投稿では、素晴らしいものを見ていきます, NetScaler Gatewayで2FAまたは2要素認証を有効にする方法を見てみましょう, 組織への企業アクセスに追加のトークンを使用するようにユーザーに強制する. 無料のツールであるSMS2を使用します, これは、RADIUSを介してユーザートークンを検証します, ソフトウェアトークンは、モバイルのGoogle Authenticatorアプリを使用して使用します, 爆発的!

私が言ったこと, nos basaremos en el algoritmo TOTP (Time-based One-time Password), o contraseña de un solo uso basada en tiempo, normalmente estos códigos se actualizan cada 30 お代わり. En los dispositivos móviles de los empleados bastará con instalar (例えば) Google Authenticator y cada vez que accedan de manera externa al sitio Citrix, que presentará sus aplicaciones o escritorios, pues pondremos un factor más de autenticación, un nivel más de seguridad para evitar accesos aún que conozcan la contraseña del usuario. Últimamente, estamos conociendo, cada día más robos de contraseñas, a qué estás esperando para intentar securizar algo más tu entorno?

Configuración de NPS,

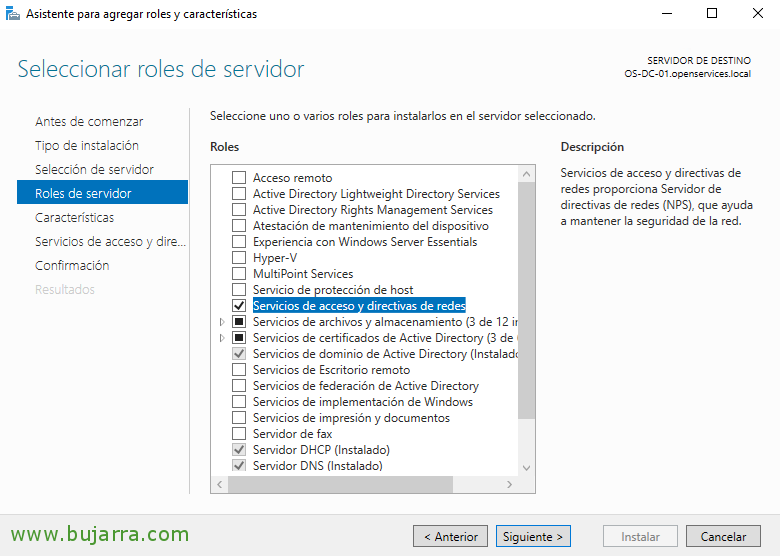

Deberemos tener el rol de de Servidor de directivas de redes o NPS (ネットワークポリシーサーバ) instalado y configurado para permitir consultas de RADIUS.

Instalamos “ネットワークポリシーとアクセスサービス” y sus características, bien por GUI o mediante PowerShell:

[ソースコード]Install-WindowsFeature -Name npas[/ソースコード]

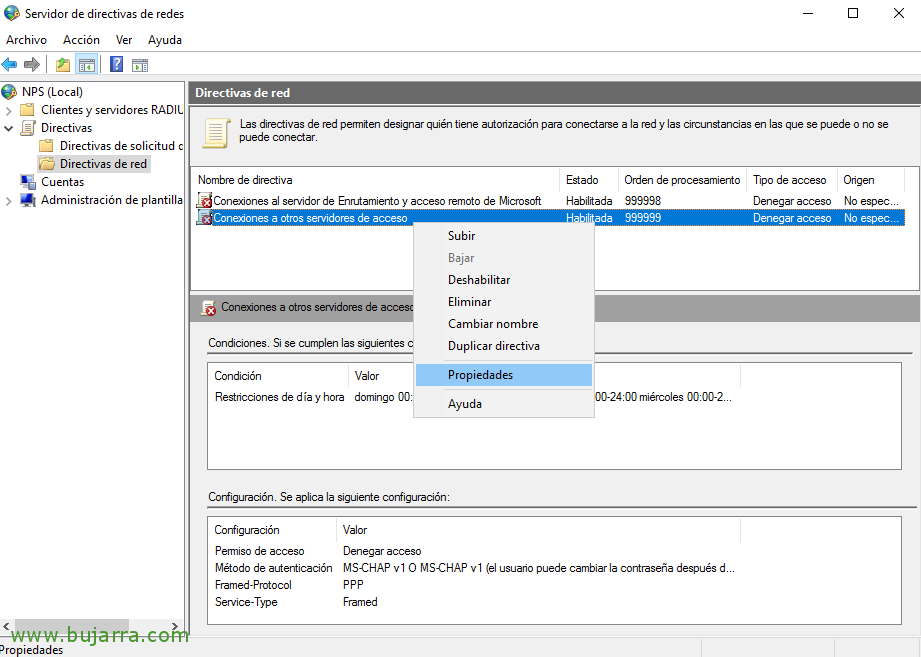

コンソールを開く “Servidor de directivas de red. Lo primero que tendremos en cuenta será en las “Directivas de red” ir a las propiedades de la directiva “Conexiones a otros servidores de acceso”,

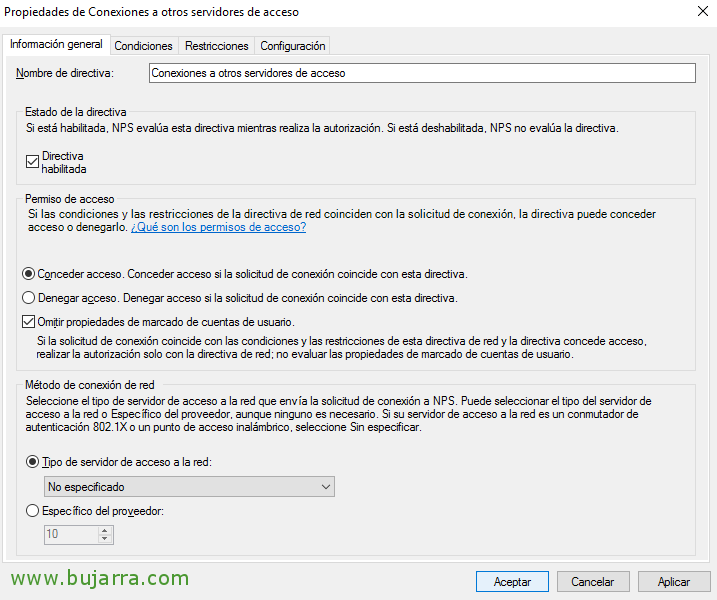

選ぶ “Conceder acceso” y marcamos “Omitir propiedades de marcado de cuentas de usuario”,

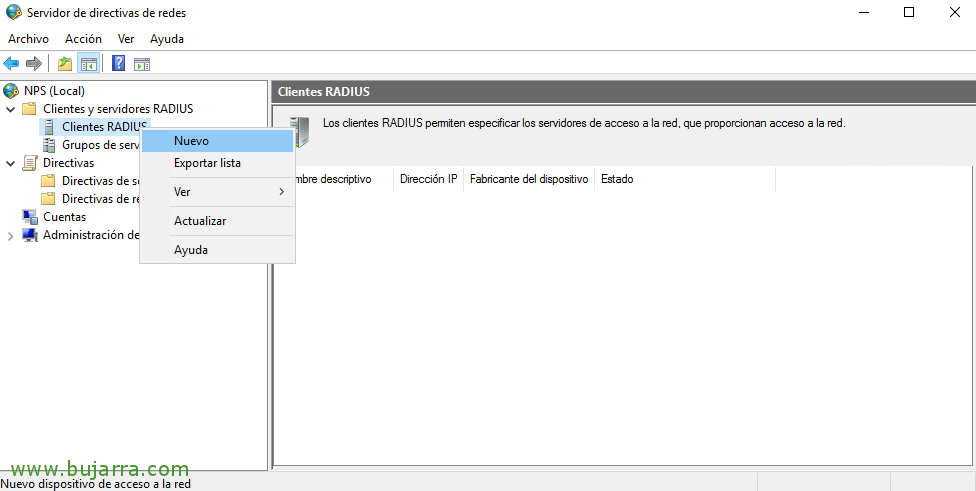

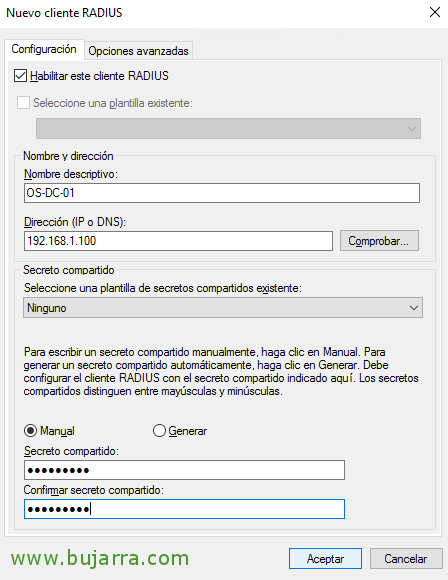

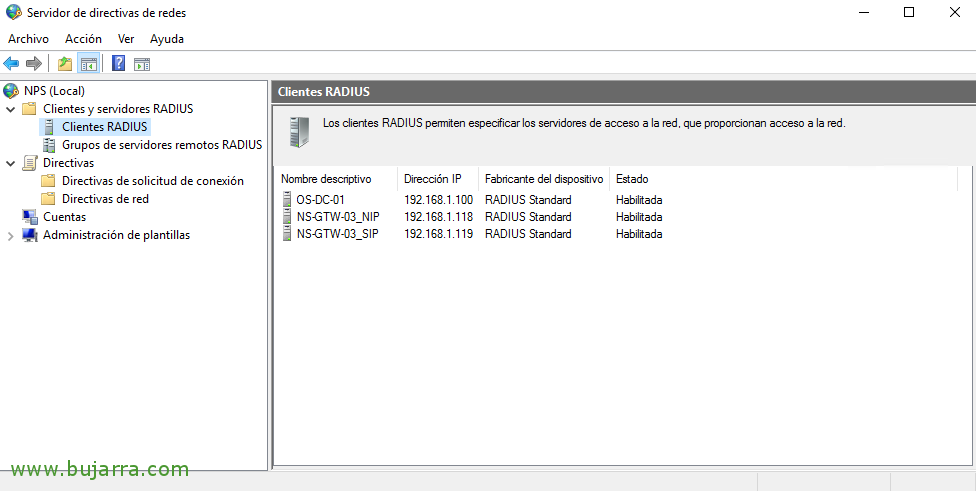

Ahora debemos de dar de alta todos los clientes RADIUS, o sea todas las máquinas que harán consultas, en principio con crear la máquina donde tenemos instalado el rol (para pruebas futuras) y la NetScaler Subnet IP nos valdrá, ya que el NetScaler hará las consultas a NPS con dicho adaptador. そこで, で “Clientes RADIUS” > “新機能”,

Indicamos el nombre de la máquina y la dirección IP que usará para permitirle consultas, además indicaremos un secreto que utilizaremos para autenticarnos.

Y creamos todos los equipos, 私が言ったように, con la IP de las máquinas que harán consultas bastará, bien nosotros localmente para hacer pruebas y la dirección IP SNIP del NetScaler.

Instalación y configuración de SMS2,

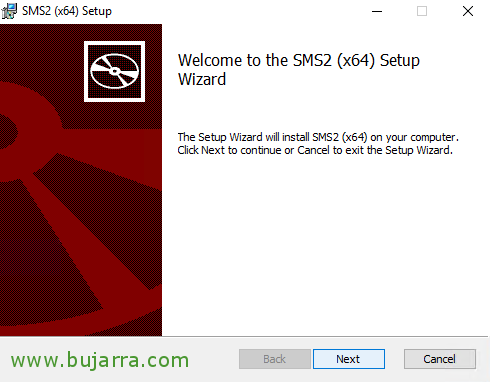

Wright SMS2 será la aplicación que utilicemos para permitir este 2FA, podremos instalarla en uno o varios equipos, normalmente junto al NPS, o en un DC. Esta utilidad es gratuita y disponible en su sitio web: http://www.wrightccs.com/support/download/

インストールを開始します, “次に”,

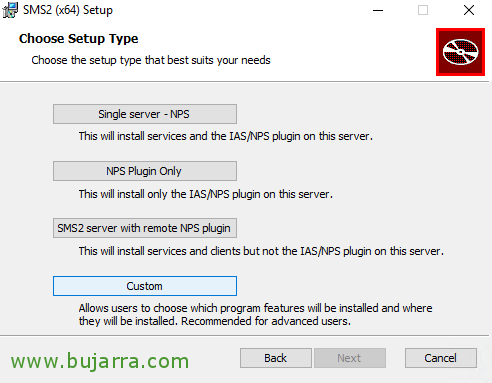

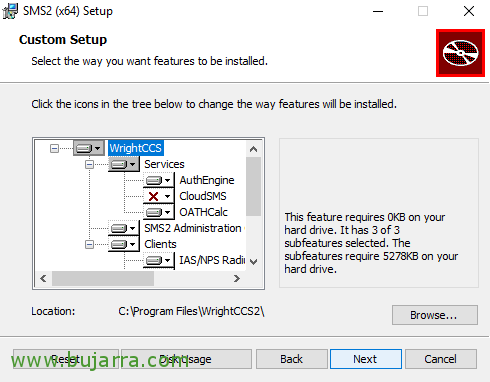

選ぶ “習慣”,

Y quitamos la parte de CloudSMS y verificamos que instalamos todos los clientes, o al menos el tipo que nos interese, “次に”,

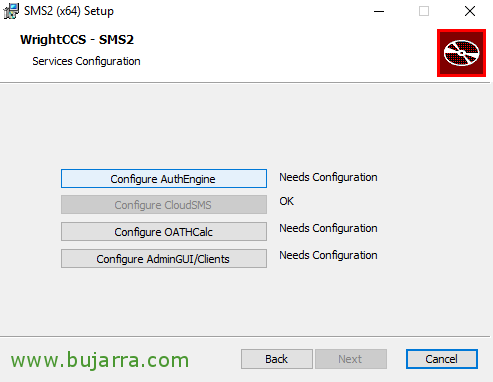

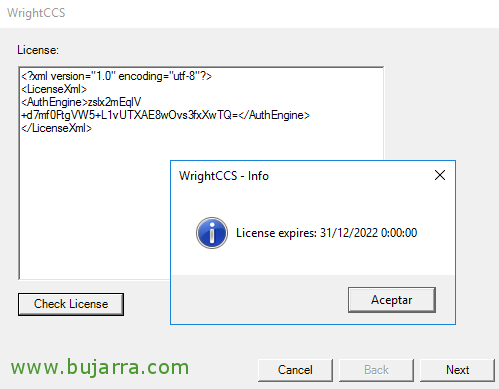

クリック “Configure AuthEngine”,

Introducimos la licencia gratuita que nos dan, al menos hasta Diciembre de 2022, podremos descargarla de ここは o usar esta misma:

[ソースコード]&アンプ;アンプ;中尉;?xml version="1.0" encoding="utf-8"?&アンプ;アンプ;GTの;

&アンプ;アンプ;中尉;LicenseXml&アンプ;アンプ;GTの;

&アンプ;アンプ;中尉;AuthEngine&アンプ;アンプ;GTの;zslx2mEqlV+d7mf0FtgVW5+L1vUTXAE8wOvs3fxXwTQ=&アンプ;アンプ;中尉;/AuthEngine&アンプ;アンプ;GTの;

&アンプ;アンプ;中尉;/LicenseXml&アンプ;アンプ;GTの;[/ソースコード]

Dejamos la cuenta Local System para el servicio AuthEngine, “次に”,

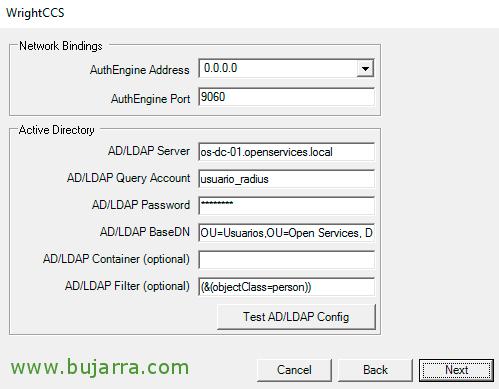

Indicamos al AuthEngine que atienda a cualquier IP (0.0.0.0) usando el puerto 9060. Indicamos el FQDN de nuestro servidor LDAP o controlador de dominio, indicamos una cuenta de usuario específica que usaremos para las consultas de RADIUS, en mi caso la llamaremos “usuario_radius”, indicamos su contraseña del AD e indicamos cual es la BaseDN que usaremos como filtro para buscar usuarios. “次に”,

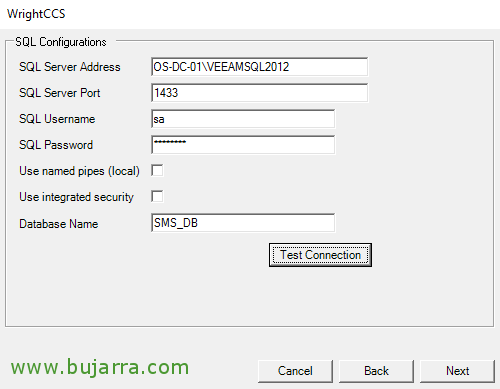

Necesitaremos un servidor SQL por algún lado, indicaremos su nombre e instancia, puerto, usuario de SQL o si queremos usar autenticación integrada, además del nombre de la BD que generará. “次に”,

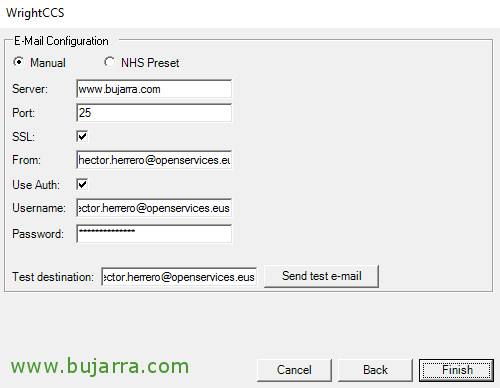

Podemos configurar aquí el servidor de correo para las alertas de mail o si queremos el token vía mail, 私たちの場合は違います, podemos obviarlo, “終える”.

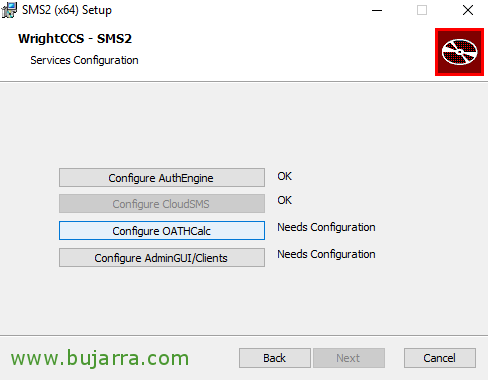

Seguimos en el asistente de instalación, 次に、をクリックします “Configure OATHCalc”,

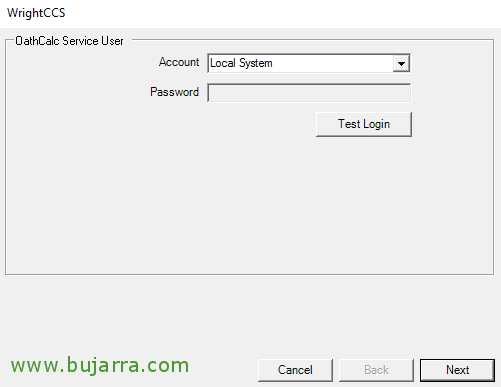

Dejamos la cuenta Local System para el servicio OathCalc, “次に”,

Dejamos los valores predeterminados, “終える”,

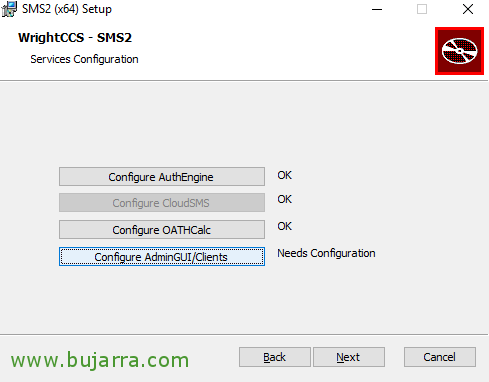

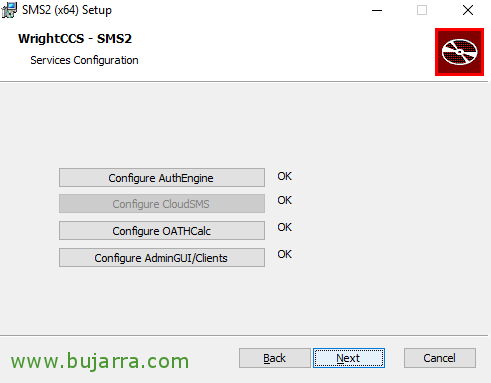

私たち, vamos ahora a “Configure AdminGUI/Clients”,

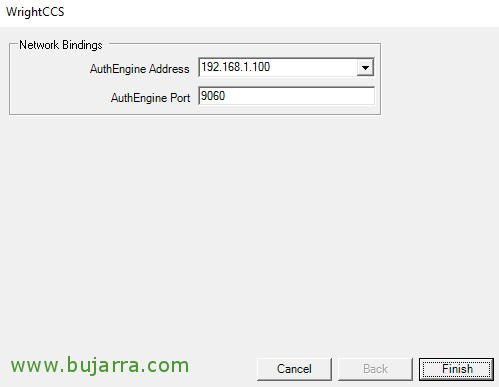

Indicamos la dirección IP local del servidor con la que ofreceremos el servicio y el puerto 9060, “終える”.

Ya podremos seguir con el asistente, “次に”,

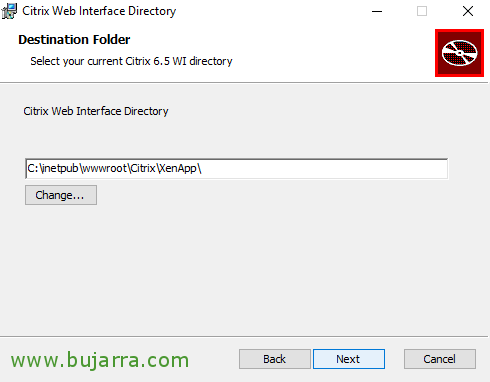

Como indique que instalara todos los clientes y este trae también los ficheros del obsoleto Web Interface, podremos indicar donde queremos que nos los deje. Estos ficheros en principio no los usaremos. “次に”,

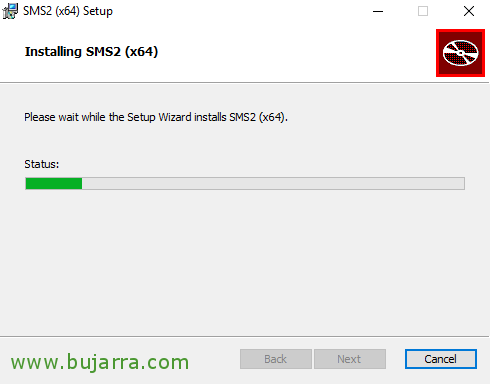

Y por fin, クリック “取り付ける” para comenzar con la instalación de SMS2,

… 数秒待ちます…

“終える”, ¡Instalación correcta!

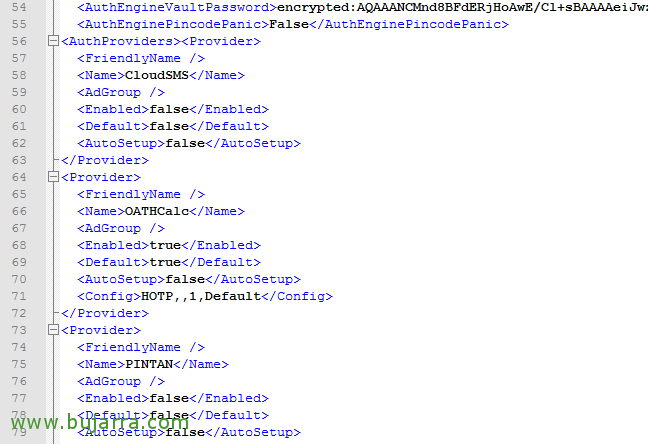

Debemos editar el fichero de configuración, ubicado por defecto en “%ProgramFiles%\WrithCCS2\Settings\Configuration.xml”. Normalmente haremos las siguientes modificaciones, “AuthEngineChallengeResponse” lo dejaremos en “偽” para poder utilizar Google Authenticator, además en los “AuthProviders” deberemos deshabilitarlos todos y dejar habilitado y predeterminado OATHCalc, 滞在:

[ソースコード]&アンプ;中尉;名前&アンプ;GTの;CloudSMS&アンプ;中尉;/名前&アンプ;GTの;

…

&アンプ;中尉;有効&アンプ;GTの;偽&アンプ;中尉;/有効&アンプ;GTの;

&アンプ;中尉;デフォルト&アンプ;GTの;偽&アンプ;中尉;/デフォルト&アンプ;GTの;

…

&アンプ;中尉;名前&アンプ;GTの;OATHCalc&アンプ;中尉;/名前&アンプ;GTの;

…

&アンプ;中尉;有効&アンプ;GTの;真&アンプ;中尉;/有効&アンプ;GTの;

&アンプ;中尉;デフォルト&アンプ;GTの;真&アンプ;中尉;/デフォルト&アンプ;GTの;

…

&アンプ;中尉;名前&アンプ;GTの;PINTAN&アンプ;中尉;/名前&アンプ;GTの;

…

&アンプ;中尉;有効&アンプ;GTの;偽&アンプ;中尉;/有効&アンプ;GTの;

&アンプ;中尉;デフォルト&アンプ;GTの;偽&アンプ;中尉;/デフォルト&アンプ;GTの;

…

&アンプ;中尉;名前&アンプ;GTの;電子メール&アンプ;中尉;/名前&アンプ;GTの;

…

&アンプ;中尉;有効&アンプ;GTの;偽&アンプ;中尉;/有効&アンプ;GTの;

&アンプ;中尉;デフォルト&アンプ;GTの;偽&アンプ;中尉;/デフォルト&アンプ;GTの;

…

&アンプ;中尉;名前&アンプ;GTの;Static&アンプ;中尉;/名前&アンプ;GTの;

…

&アンプ;中尉;有効&アンプ;GTの;真&アンプ;中尉;/有効&アンプ;GTの;

&アンプ;中尉;デフォルト&アンプ;GTの;偽&アンプ;中尉;/デフォルト&アンプ;GTの;

…[/ソースコード]

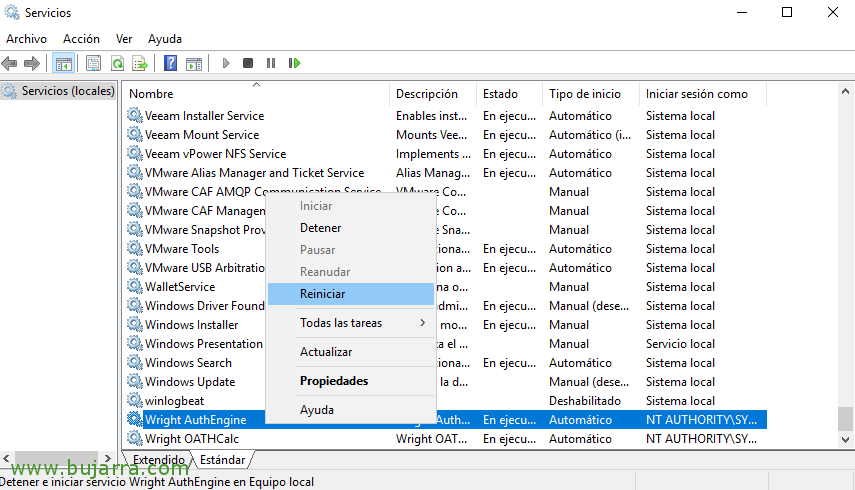

Tras los cambios, guardamos el fichero y reiniciamos los servicios “Wright AuthEngine” そして “Wright OATHCalc”.

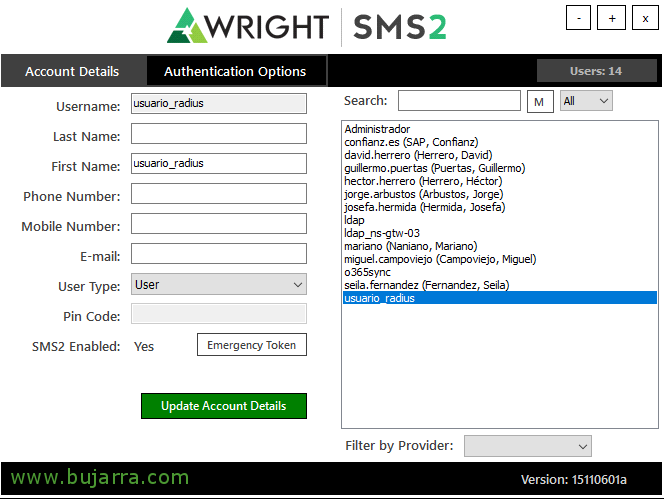

Probando SMS2

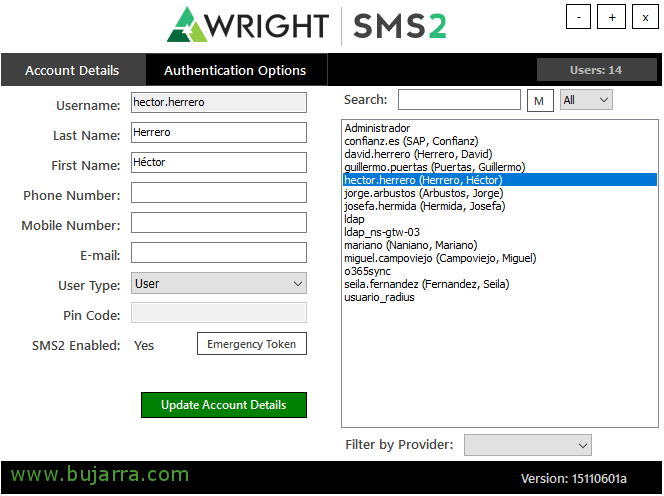

Ya podremos abrir la consola SMS2 Administration Console. ¡Ojo! 何, para abrir esta consola debe existir un grupo llamado “管理者” en la carpeta de Built-In de nuestro Directorio Activo, si no existe el grupo (que en Directorios Activos en Español se llama Administradores) o no eres miembro de él, no podrás ver todos los usuarios. Lo primero que haremos será al “usuario_radius” ponerle un token numerico estático (ペジ 123456) para hacer una prueba a continuación. 先に, seleccionamos el usuario y pulsamos sobre “Authentication Options”,

で “Auth Options” 押した “Static” y ponemos el token numérico que nos de la gana, lo necesitaremos así que documenta. “Save Configuration”. それから “Update Account Details” para grabar los cambios en el usuario específico.

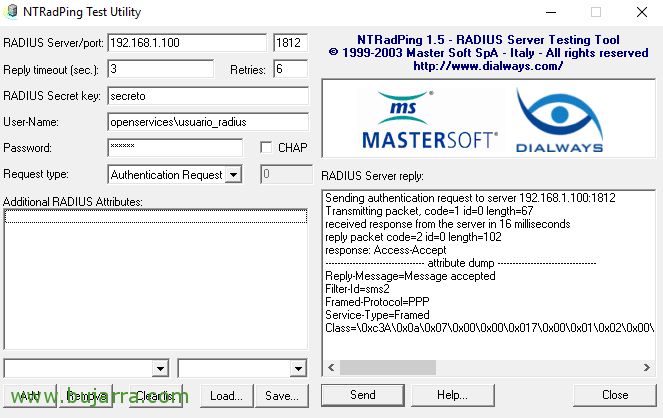

悪くありません, vamos a probar si SMS2 está funcionando correctamente, こちらは, podremos descargarnos NTRadPing 1.5, que es una utilidad para hacer pruebas de RADIUS, podremos descargarla de: https://thwack.solarwinds.com/thread/14486. Esta prueba la haremos desde una de las máquinas que hayamos dado de alta en nuestro servidor NPS, en los clientes RADIUS, si os acordáis establecimos un secreto entonces, lo necesitaremos ahora.

そこで, una vez descargada, la ejecutamos e introducimos la dirección IP de nuestro servidor RADIUS y el puerto 1812, で “Radius Secret key” indicaremos el secreto que utilizamos al definir el Cliente RADIUS, indicamos el nombre del usuario “usuario_radius” そして “パスワード” debemos indicar el Token numérico que le acabamos de establecer en el paso anterior. クリック “送信” そして、すべてがうまくいった場合, veremos que validó la autenticación correctamente.

Configurando NetScaler,

Aunque voy a dejar los pasos mínimos, donde crearemos unas políticas de autenticación que aplicaremos a nuestro NetScaler Gateway, este proceso podría ser más largo, ya que se recomienda monitorizar con Load Balancing y ofrecer el servicio RADIUS desde aquí, por tanto obviare crear el Monitor, los Servicios, Servidores y Virtual Servers de LB para el servicio RADIUS. Iremos directamente a crear las directivas y aplicarlas al Gateway,

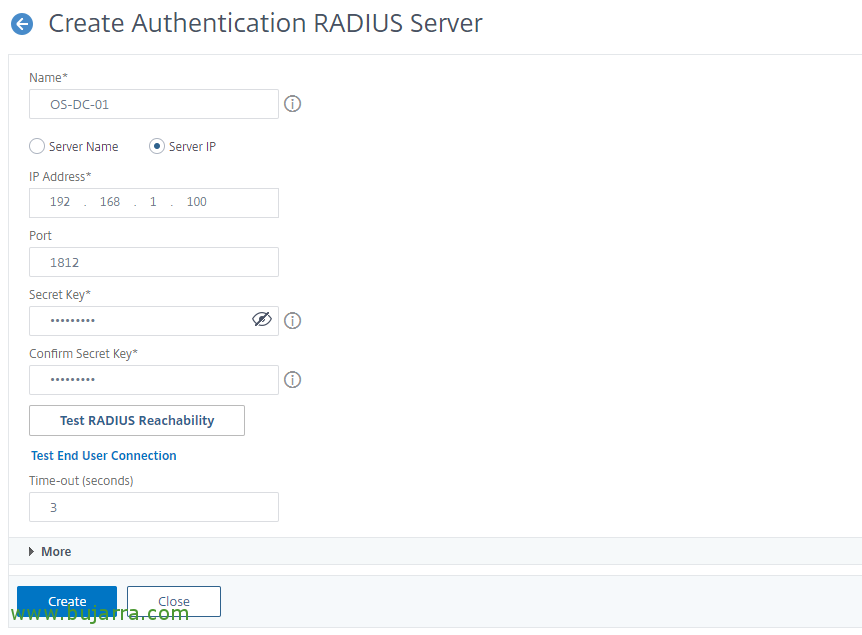

Daremos de alta lo primero de todo al servidor RADIUS, から “Citrix ゲートウェイ” > “檄” > “認証” > “半径” > “サーバー > “足す”, indicamos la dirección IP del servidor RADIUS y el puerto 1812, así como el secreto que utilizamos cuando dimos de alta la Subnet IP del NetScaler en el NPS. Podemos darle a “Test RADIUS Reachability” para probar la validación, debería de ir ok, クリック “創造する”,

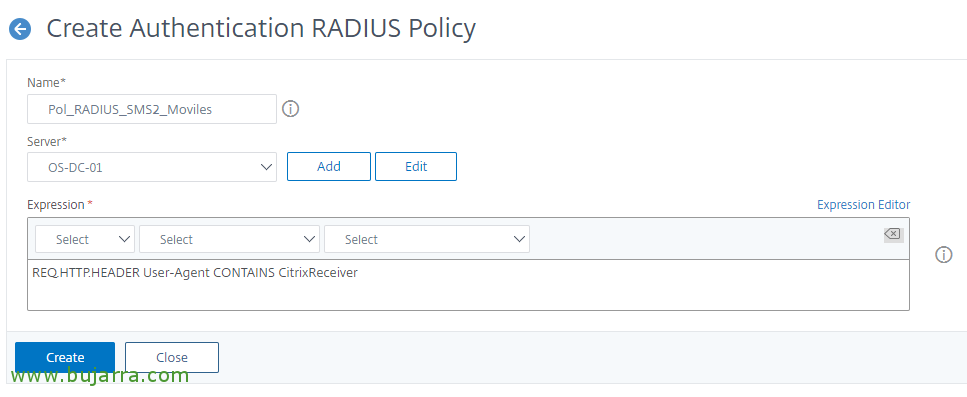

Ahora vamos a crear las políticas de RADIUS, から “Citrix ゲートウェイ” > “檄” > “認証” > “半径” > “檄” > “足す”, creamos una política para dispositivos que usen Citrix Receiver, la asociamos al servidor RADIUS recién creado e indicamos la siguiente expresión:

[ソースコード]REQ.HTTP.HEADER User-Agent CONTAINS CitrixReceiver[/ソースコード]

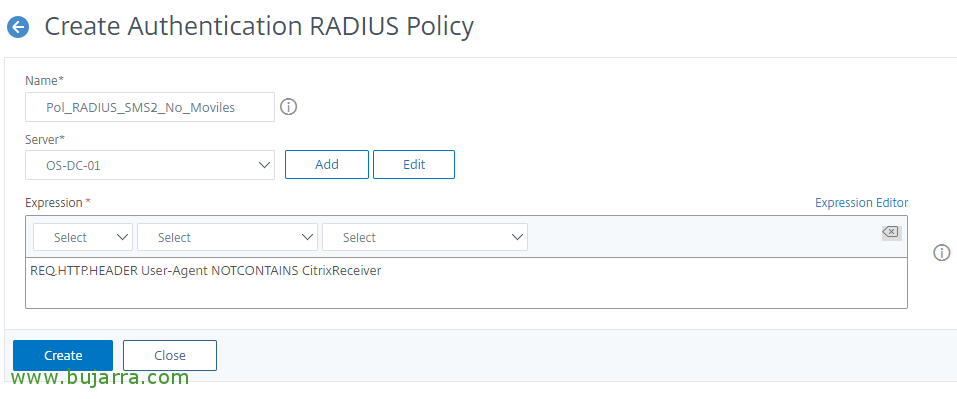

Creamos otra para los dispositivos que no usen Receiver (o Workspace), con la siguiente expresión:

[ソースコード]REQ.HTTP.HEADER User-Agent NOTCONTAINS CitrixReceiver[/ソースコード]

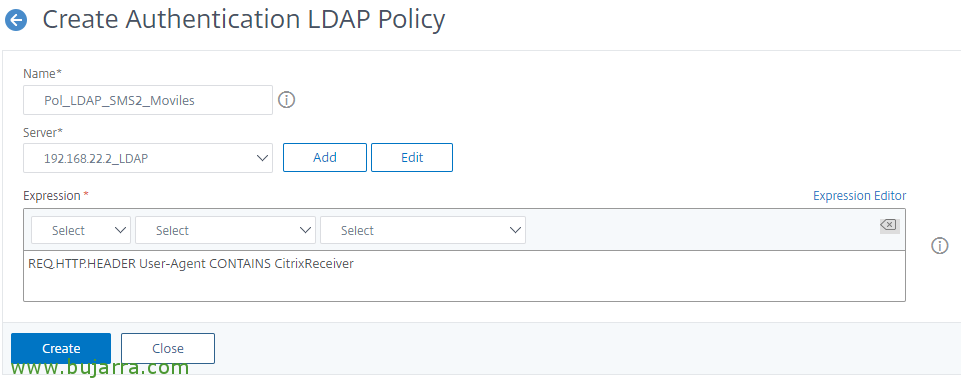

Y lo mismo para LDAP, crearemos dos políticas iguales, una para accesos con dispositivos Citrix Receiver, から “Citrix ゲートウェイ” > “檄” > “認証” > “LDAP (英語)” > “檄” > “足す”, con la siguiente expresión:

[ソースコード]REQ.HTTP.HEADER User-Agent CONTAINS CitrixReceiver[/ソースコード]

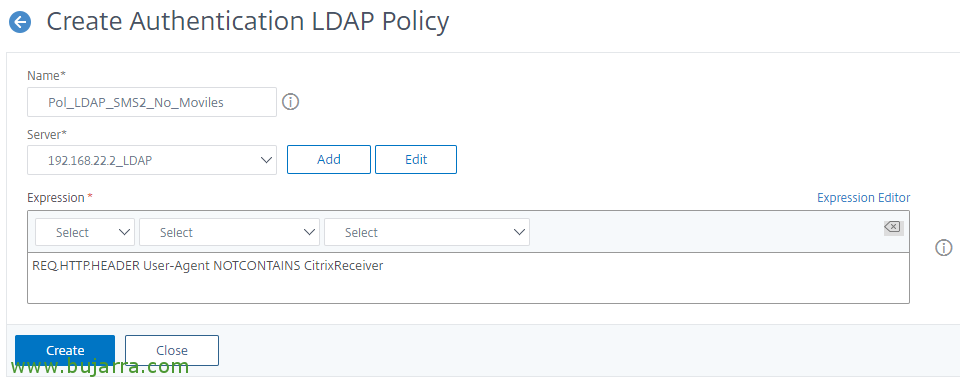

Y acabamos con la última política para dispositivos que no usen Receiver,

[ソースコード]REQ.HTTP.HEADER User-Agent NOTCONTAINS CitrixReceiver[/ソースコード]

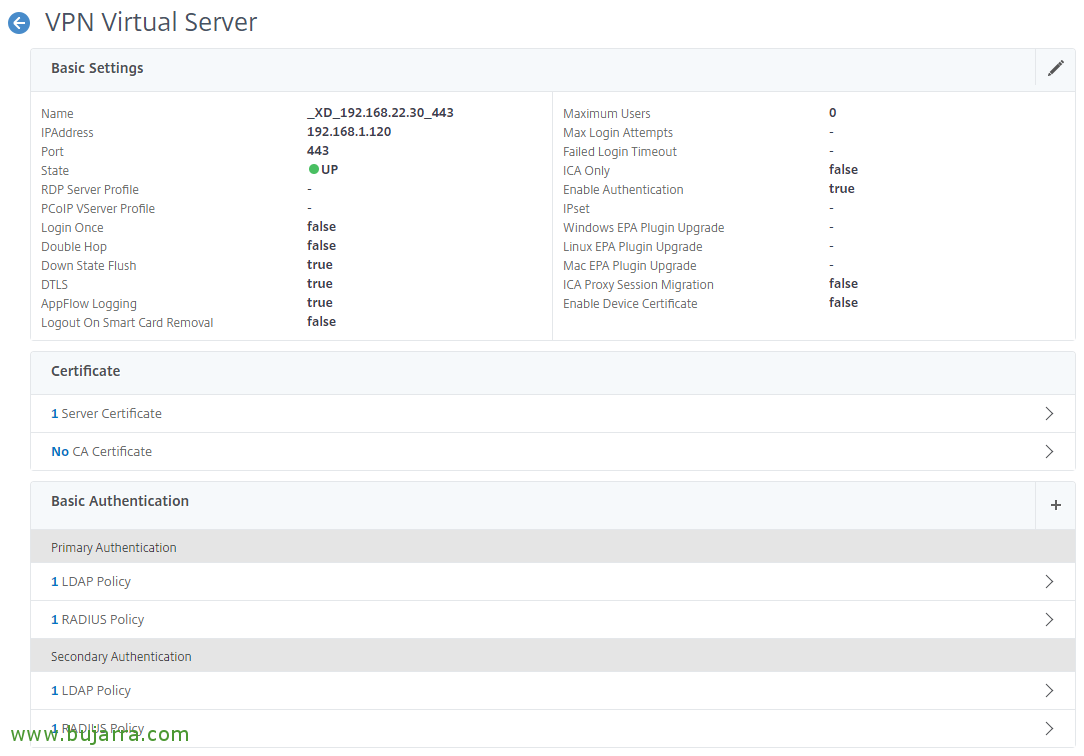

Y ahora iremos a nuestro Virtual Server de NetScaler Gateway y las vincularemos, crearemos autenticaciones primarias y secundarias, para atender a los usuarios que se nos conecten, dejaremos como Primaria con prioridad 100 la Politica LDAP Sin Receiver, y con prioridad 90 la política RADIUS Receiver; como autenticaciones secundarias, usaremos a la inversa, これは, con prioridad 100 la Politica RADIUS Sin Receiver, y con prioridad 90 la política LDAP Receiver.

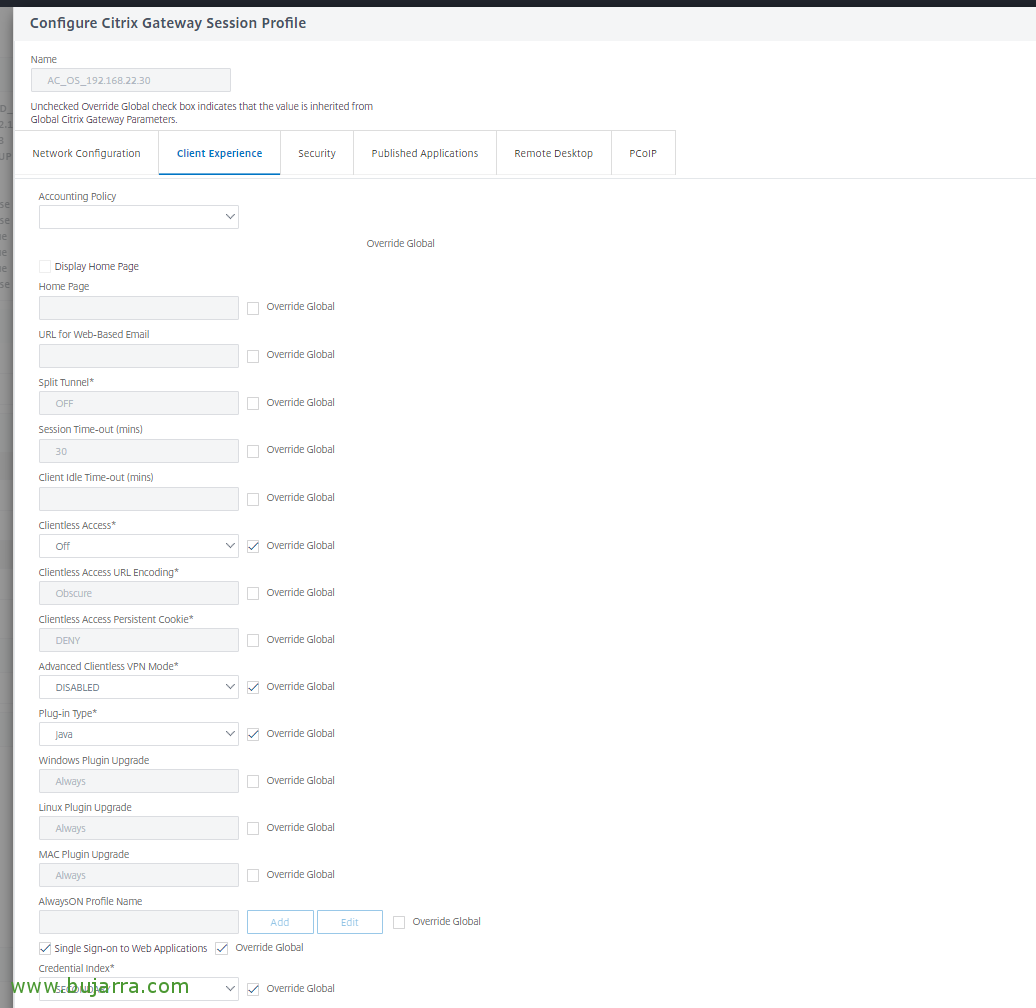

Debemos modificar la politica de sesion que ya existirá y estará aplicada en nuestro Virtual Server Gateway, en mi caso la predeterminada ‘AC_OS_X.X.X.X’, ahí, で “クライアントエクスペリエンス”, で “Credential Index” 私たちは示さなければなりません “SECONDARY”. Y verificar que la otra politica de sesion (que también ya existirá), en este caso la ‘AC_WB_X.X.X.X’ usa “SECONDARY”, que será así de manera predeterminada.

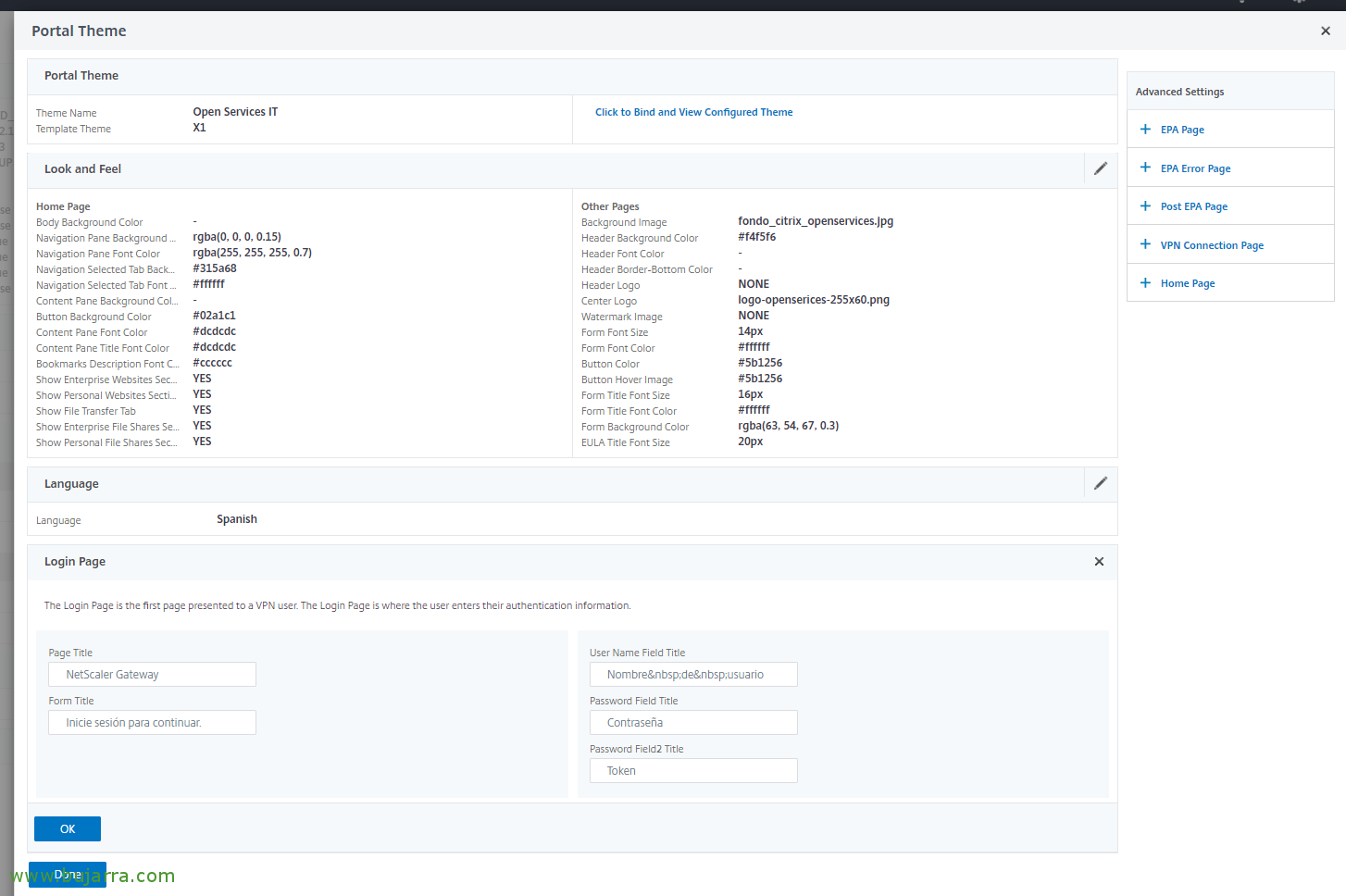

En el NetScaler Gateway, como seguro sabemos y tenemos aplicado un tema corporativo, y si no lo has hecho deberías darle una imagen personalizad y agradable a tus usuarios, 見直し この投稿 si lo necesitas. まあ、私が言ったこと, podremos personalizar el texto de los campos de texto que verán los usuarios, para indicar por ejemplo en el campo 2 que no pida “Contraseña 2” al usuario si no “トークン” y así asimilan mejor qué es una contraseña y qué es un Token. Esto lo dicho, lo haremos en nuestro Virtual Server, en la sección del Tema, al pulsarlo podremos añadir el “Login Page” y personalizar dichos campos con un mejor texto.

Habilitando Tokens a los Usuarios del Directorio Activo,

De vuelta a SMS2, ya es hora de probar esto! Vamos a dar de alta un usuario!

Ahora debemos seleccionar los usuarios que nos interesa habilitar la autenticación 2FA, こちらは, abrimos la ” SMS2 Administration Console”, sobre cada usuario que nos interese, lo seleccionamos y vamos a “Authentication Options”,

私たちは、 “OATHCalc”, indicamos que use el Token de tipo TOTP, en Authenticator podemos directamente indicarle que use Google Authenticator y pulsamos sobre “Generate Shared Secret”, nos dará un secreto o un código QR que debemos enviar al usuario para que desde su dispositivo móvil pueda dar de alta su cuenta.

Ahora ya por fin, teniendo un móvil a mano, instalada la app Google Authenticator y añadida la cuenta mediante el código QR, este usuario ya podría acceder a su portal de Citrix y a parte de indicar su usuario y contraseña, deberá especificar el Token temporal que obtenga únicamente desde este dispositivo móvil. Entrada blindada a nuestra empresa! A por más!