Permitiendo conexión a nuestros escritorios VMware View 4.6 desde el exterior

Por defecto las conexiones PCoIP son directas entre el cliente de VMware View y el escritorio virtual final (donde reside el View Agent), esto a partir de la versión 4.6 cambia permitiendo conectarse a través de un servidor que actua como proxy inverso ya que no asegura la conectividad de las tramas UDP que se envían si no redirecciona PCoIP a través del Security Server. Este servidor Security Server permitirá que nos conectemos desde el exterior ya por fín sin VPN’s y sin tener que abrir PCoIP a cada escritorio virtual, ya que él se encargará de conectarse al Connection Server y éste al escritorio virtual.

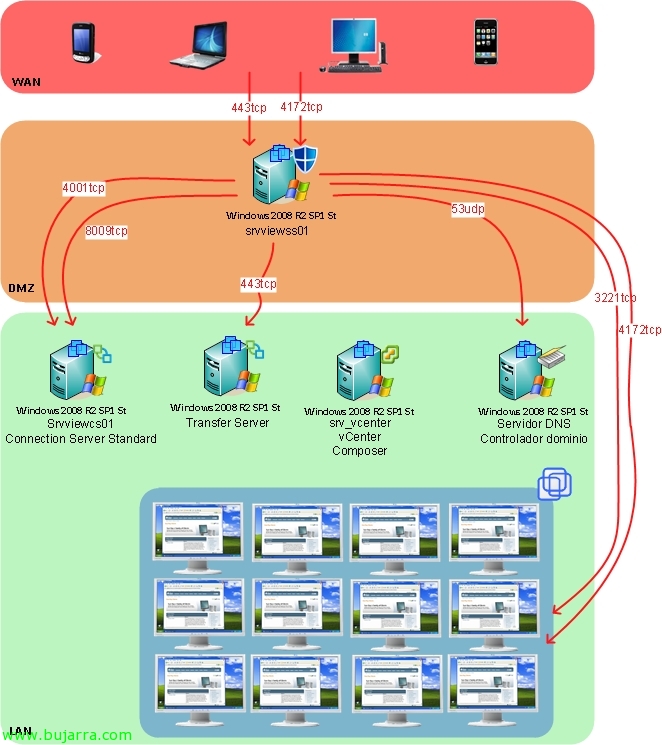

Como se ve en esta imagen este será el escenario que montaremos, un servidor VMware View Connection Server con la función de Security Server en la DMZ que permitirá la conectividad desde el exterior a nuestra infraestructura de escritorio virtuales. La autenticación la realizará mediante HTTPS (seguro) y posteriormente la conectividad PCoIP la iniciará con 4172tcp y finalmente usará UDP ya que el tamaño de los paquetes que envíe será mayor. Por lo que en ningún momento este servidor nos ofrece seguridad a nivel de PCoIP simplemente para autenticación, ya que PCoIP por defecto ya viene cifrado (con una clave de 128 bits en un algoritmo AES). Este servidor conectará con el Conection Server (el broker) de la red y le presentará el escritorio, así que necesitaremos permitir que entre el cliente y el Security Server haya tráfico 4172tcp y 4172udp, así como del Secure Server al cliente 4172udp. Ahora, del Security Server a los escritorios virtuales debemos poder llegar mediante 4172tcp y 4172udp en cambio los escritorios virtuales al Security Server con 4172udp.

El consumo de ancho de banda básico utilizando PCoIP en un equipo básico con ofimática, sin vídeos, ni 3D, e instalación más o menos predeterminada de Windows consume entre 200kbps y 250kbps, aún así siempre debemos considerar que en un momento dado un equipo de estos puede darnos un pico de 500kbps/1mbps, todo esto considerando que es un trabajo continuo con dicho escritorio, ya que incluso este consumo podría estabilizarse en 100kbps. Si tendremos equipos visualizando vídeos (480p) pensaremos ya en 1mbps de canuto. El ancho de banda que necesitaremos por lo tanto lo calcularemos con la siguiente formula: (XXXkbps/0,80) x nº equipos. Obviamente cuanto mejor tuneemos el sistema operativo cliente menos necesitaremos, tanto de ancho de banda como CPU, memoria, acceso a disco…

En principio este equipo no debería pertenecer a ningún dominio, no es un requisito y con ello obtendremos una DMZ algo más segura. Comenzamos la instalación del servidor Security Server desde el instalador de VMware View Connection Server, “Next”,

Aceptamos el acuerdo de patentes de USA, “Next”,

“I accept the terms in the license agreement” & “Next”,

Path predeterminado de la instalación de Security Server será: “%ProgramFiles%VMwareVMware ViewServer”, “Next”,

Seleccionamos “View Security Server” & “Next”,

…

El servidor Security Server debemos asociarlo a un servidor Connection Server de la LAN que será al que le pase todas las peticiones externas, en este Connection Server habilitaremos el Gateway para permitir dichas conexiones (tendremos en cuenta lo dicho, deberá ser un Windows 2008 R2). Indicamos el nombre del CS & “Next”,

Bien, nos solicita una contraseña para poder emparejar ambos servidores, indicamos la que nos interesa pero antes de continuar deberemos configurarlo en el correspondiente Connection Server.

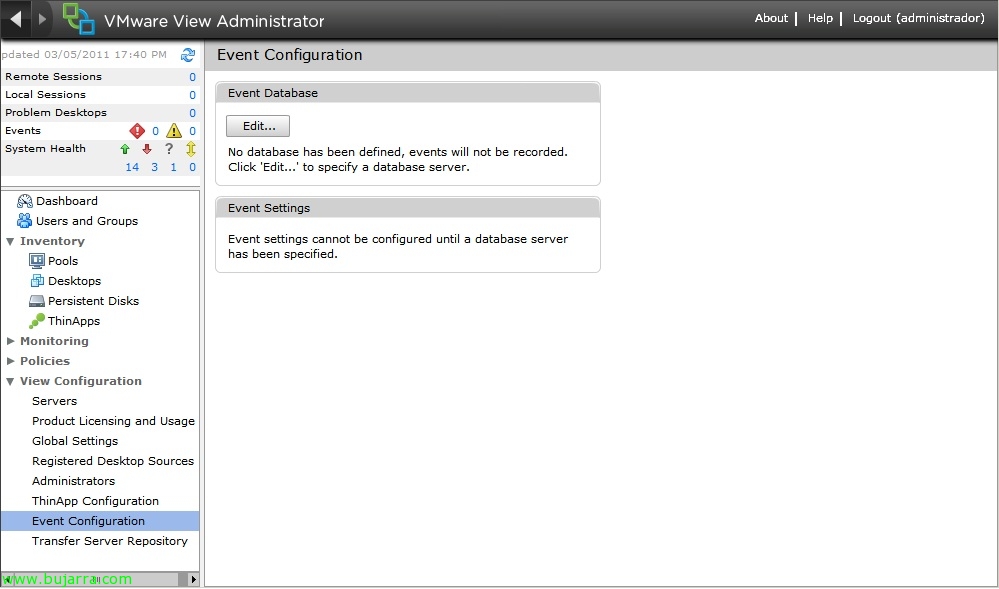

Para ello desde la web el VMware View Administrator

Iremos a “View Configuration” > “Servers” seleccionamos el servidor al que nos estamos emparejando “More Commands” > “Specify Security Server Pairing Password…”,

Escribimos un par de veces la clave que queramos para dicho emparejamiento & “OK” & seguimos con el asistente de instalación,

Ahora deberemos indicar la URL externa que es la que deben escribir los usuarios para conectarse desde el exterior. Además de la dirección IP pública fija que será la que resolvera dicho nombre FQDN que será al que se conectarán mediante PCoIP, esto personalmente creo que no es bueno ya que existen entornos que mediante GSLB balancean sus sitios respondiendo diferentes IP’s públicas dependiendo de varios factores internos. Pero bueno…

Nos indica que nos abrirá esos puertos a nivel de firewall de Windows, pues “Configure Windows Firewall automatically” & “Next”,

“Install” para comenzar la instalación,

…

Listo!

Si volvemos a la consola de administración web del entorno VDI en “View Configuration” > “Servers” podremos confirmar que en el apartado de “Security Servers” sale el nuevo servidor que acabamos de instalar y si entrásemos en sus opciones disponemos de forma correcta de la URL externa así como de la IP que perviamente hemos configurado en el asistente de instalación. Ahora lo que haremos será permitir en el Connection Server al que éste se conecta la función de Gateway, así que sobre el CS > “Edit…”

Marcamos “Use PCoIP Secure Gateway for PCoIP connections to desktop”, deberemos tener en cuenta que en el Connection Server en el que habilitaremos este parámetro, todos los clientes internos que se conecten a través de este CS se conectarán mediante el gateway, así que puede ser una opción disponer de al menos dos Connection Servers, uno para accesos externos y el otro internos; con el fin de disponerlos replicados. Configuramos pues la “External URL” y “PCoIP External URL” con los parámetros anteriormente indicados & “OK”, con esto quedaría listo un acceso externo a nuestra organización VDI mediante VMware View Client!